Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ebből a cikkből megtudhatja, hogyan integrálhatja a Wistia-t a Microsoft Entra ID-val. Jelentkezzen be a Wistia-ba a Microsoft Entra azonosítójával, és kezdje el simítani a videómarketing stratégiáját. További információ a Wistia videómarketing platformról a wistia.com. Ha integrálja a Wistia-t a Microsoft Entra ID-val, az alábbiakat teheti:

- A Microsoft Entra ID-ben vezérelheti, ki fér hozzá a Wistiához.

- Lehetővé teszi, hogy a felhasználók automatikusan bejelentkezhessenek a Wistia-ba a Microsoft Entra-fiókjukkal.

- A fiókokat egy központi helyen kezelheti.

Tesztkörnyezetben konfigurálhatja és tesztelheti a Microsoft Entra egyszeri bejelentkezését a Wistia számára. A Wistia támogatja az SP által kezdeményezett egyszeri bejelentkezést és a Just In Time felhasználókiépítést.

Megjegyzés:

Az alkalmazás azonosítója rögzített sztringérték, így egyetlen bérlőben csak egy példány konfigurálható.

Előfeltételek

A Microsoft Entra ID és a Wistia integrálásához a következőkre van szükség:

- Egy Microsoft Entra felhasználói fiók. Ha még nem rendelkezik ilyen fiókkal, ingyenesen létrehozhat egy fiókot.

- Az alábbi szerepkörök egyike: Alkalmazásadminisztrátor, felhőalkalmazás-rendszergazda vagy alkalmazástulajdonos.

- Microsoft Entra-előfizetés. Ha nem rendelkezik előfizetéssel, ingyenes fiókot kaphat.

- Wistia előfizetés egyszeri bejelentkezés (SSO) funkcióval.

Alkalmazás hozzáadása és tesztfelhasználó hozzárendelése

Mielőtt elkezdené az egyszeri bejelentkezés konfigurálásának folyamatát, hozzá kell adnia a Wistia alkalmazást a Microsoft Entra katalógusából. Egy tesztfelhasználói fiókra van szüksége az alkalmazáshoz való hozzárendeléshez és az egyszeri bejelentkezési konfiguráció teszteléséhez.

Wistia hozzáadása a Microsoft Entra galériából

Adja hozzá a Wistia-t a Microsoft Entra alkalmazáskatalógusából az egyszeri bejelentkezés Wistia használatával való konfigurálásához. Az alkalmazás katalógusból való hozzáadásáról további információt a gyorsútmutatóban talál: Alkalmazás hozzáadása a katalógusból.

Microsoft Entra tesztfelhasználó létrehozása és hozzárendelése

A B.Simon nevű tesztfelhasználói fiók létrehozásához kövesse a felhasználói fiók létrehozását és hozzárendelését ismertető cikkben szereplő irányelveket.

Másik lehetőségként használhatja a Vállalati alkalmazáskonfiguráció varázslót is. Ebben a varázslóban hozzáadhat egy alkalmazást a bérlőhöz, hozzáadhat felhasználókat/csoportokat az alkalmazáshoz, és szerepköröket rendelhet hozzá. A varázsló az egyszeri bejelentkezés konfigurációs paneljére mutató hivatkozást is tartalmaz. További információ a Microsoft 365 varázslóiról.

A Microsoft Entra SSO konfigurálása

Végezze el az alábbi lépéseket a Microsoft Entra egyszeri bejelentkezésének engedélyezéséhez.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazás-rendszergazdaként.

Böngésszen az Entra ID>Enterprise-alkalmazások>Wistia>Egyszeri bejelentkezés részhez.

A Válasszon egyszeri bejelentkezési módszert oldalon válassza az SAML lehetőséget.

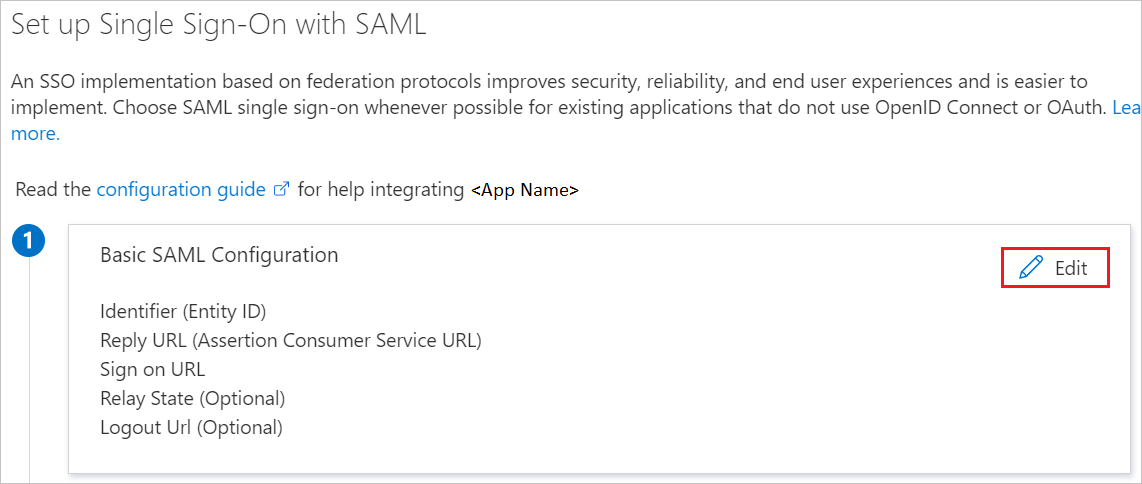

Az saml-alapú egyszeri bejelentkezés beállítása lapon válassza az egyszerű SAML-konfiguráció ceruzaikonját a beállítások szerkesztéséhez.

Az Egyszerű SAML-konfiguráció szakaszban hajtsa végre a következő lépéseket:

a). Az Azonosító szövegmezőbe írja be az értéket:

urn:amazon:cognito:sp:us-east-1_2sjOZnclhb. A Válasz URL-cím szövegmezőbe írja be az URL-címet:

https://sso-auth.wistia.com/saml2/idpresponsec) A Bejelentkezés URL-cím szövegmezőbe írjon be egy URL-címet a következő mintával:

https://<AccountName>.wistia.com/login/ssoMegjegyzés:

Ez az érték nem a valódi. Frissítse ezt az értéket a tényleges bejelentkezési URL-címmel. Az érték lekéréséhez lépjen kapcsolatba a Wistia ügyféltámogatási csapatával . Az egyszerű SAML-konfiguráció szakaszban látható mintákra is hivatkozhat.

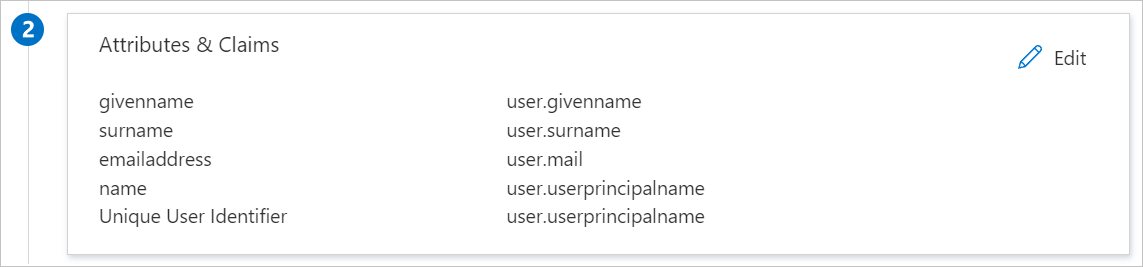

A Wistia-alkalmazás az SAML-állításokat egy adott formátumban várja, amelyhez egyéni attribútumleképezéseket kell hozzáadnia az SAML-tokenattribútumok konfigurációjához. Az alábbi képernyőképen az alapértelmezett attribútumok listája látható.

A fentieken kívül a Wistia-alkalmazás várhatóan néhány további attribútumot ad vissza az SAML-válaszban, amelyek alább láthatók. Ezek az attribútumok szintén előre fel vannak töltve, de a követelményeknek megfelelően áttekintheti őket.

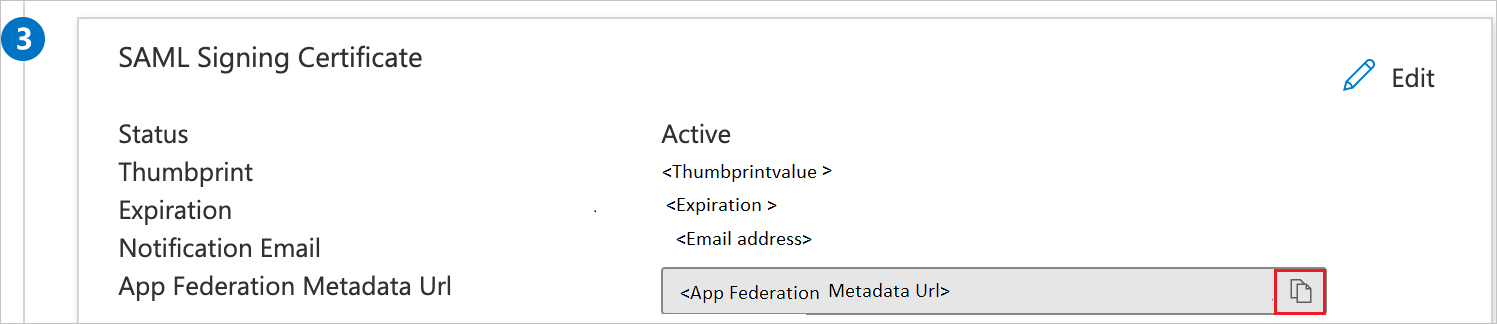

Név Forrásattribútum keresztnév felhasználói keresztnév vezetéknév felhasználó.vezetéknév elektronikus levél felhasználó e-mailje Az saml-alapú egyszeri bejelentkezés beállítása lapon, az SAML aláíró tanúsítvány szakaszában válassza a Másolás gombot az alkalmazás összevonási metaadatainak URL-címének másolásához és a számítógépre való mentéséhez.

Wistia SSO konfigurálása

Az egyszeri bejelentkezés Wistia-oldalon való konfigurálásához el kell küldenie az alkalmazás összevonási metaadatainak URL-címét a Wistia támogatási csapatának. Ezt a beállítást úgy állítják be, hogy az SAML SSO-kapcsolat megfelelően legyen beállítva mindkét oldalon.

Wistia-tesztfelhasználó létrehozása

Ebben a szakaszban egy B.Simon nevű felhasználó jön létre Wistia-ban. A Wistia támogatja az igény szerinti felhasználói kiépítést, amely alapértelmezés szerint engedélyezve van. Ebben a szakaszban nincs műveletelem. Ha egy felhasználó még nem létezik a Wistia-ban, a hitelesítés után létrejön egy új.

SSO rendszer tesztelése

Ebben a szakaszban az alábbi beállításokkal tesztelheti a Microsoft Entra egyszeri bejelentkezési konfigurációját.

Válassza az alkalmazás tesztelése lehetőséget, ez a beállítás átirányítja a Wistia Sign on URL-címre, ahol elindíthatja a bejelentkezési folyamatot.

Lépjen közvetlenül a Wistia Sign on URL-címre, és indítsa el onnan a bejelentkezési folyamatot.

Használhatja a Microsoft My Apps alkalmazást. Amikor kiválasztja a Wistia csempét a Saját alkalmazásokban, ez a beállítás átirányítja a Wistia Sign on URL-címre. További információ: Microsoft Entra My Apps.

További erőforrások

- Mi az egyszeri bejelentkezés a Microsoft Entra-azonosítóval?

- Tervezze meg az egyszeri bejelentkezési üzembe helyezést.

Kapcsolódó tartalom

A Wistia konfigurálása után kényszerítheti a munkamenet-vezérlést, amely valós időben védi a szervezet bizalmas adatainak kiszivárgását és beszivárgását. A munkamenet-vezérlés a feltételes hozzáféréstől terjed ki. Megtudhatja, hogyan kényszerítheti ki a munkamenet-vezérlést a Microsoft Cloud App Security használatával.