Az Azure-beli virtuális gép hálózati beállításainak konfigurálása

Telepítettük az egyéni szoftvert, beállítottuk az FTP-kiszolgálót, és úgy konfiguráltuk a virtuális gépet, hogy az fogadhassa a videófájlokat. Ha azonban megpróbálunk csatlakozni a nyilvános IP-címünkhöz FTP-vel, azt tapasztaljuk, hogy az le van tiltva.

A kiszolgálókonfiguráció módosítását általában a helyszíni környezet valamely eszközével végezzük el. Ebben az értelemben az Azure-beli virtuális gépek a helyszíni környezet kiterjesztésének tekinthetők. Az Azure Portal, az Azure CLI és az Azure PowerShell használatával sok más mellett módosíthatja a konfigurációt, kezelheti a hálózatot vagy engedélyezheti vagy letilthatja a forgalmat.

A virtuális gépek Áttekintés paneljén már találkozott néhány alapvető információval és kezelési lehetőséggel. Most vizsgáljuk meg közelebbről a hálózati konfigurációt.

Portok megnyitása Azure-beli virtuális gépeken

Az új virtuális gépek alapértelmezés szerint zárolva vannak.

Az alkalmazások kezdeményezhetnek kimenő kéréseket, de csak a virtuális hálózatról (például ugyanazon a helyi hálózaton lévő egyéb erőforrásokról) és az Azure Load Balancerből (mintavételi ellenőrzések) lehet bejövő forgalom.

Az FTP támogatására való konfigurálást két lépéseben lehet elvégezni. Az új virtuális gépek létrehozásakor lehetőség van néhány gyakori port megnyitására (RDP, HTTP, HTTPS és SSH). Ha azonban más módosításokat is igényel a tűzfalon, ezeket saját maga kell elvégeznie.

Ez a folyamat két lépésből áll:

- Hálózati biztonsági csoport létrehozása.

- Hozzon létre egy bejövő szabályt, amely engedélyezi a forgalmat a 20-as és a 21-es porton az aktív FTP-támogatáshoz.

Mi az a hálózati biztonsági csoport?

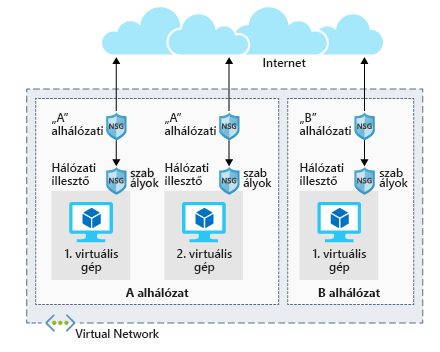

A virtuális hálózatok (VNetek) az Azure hálózati modell alapjai, és elkülönítést és védelmet biztosítanak. A Hálózati biztonsági csoportok (NSG-k) a legfontosabb eszközök arra, hogy kikényszerítése és szabályozza a hálózati forgalomra vonatkozó szabályokat a hálózati szinten. Az NSG-k egy opcionális biztonsági réteget képviselnek, amelyek szoftveres tűzfalként szűrik a bejövő és kimenő forgalmat a virtuális hálózatokon.

A biztonsági csoportok társíthatók egy hálózati adapterhez (egyes gazdagépekre létrehozott szabályokhoz), egy alhálózathoz a virtuális hálózaton belül (ha több erőforrásra alkalmazza) vagy mindkét szinthez.

A biztonsági csoportok szabályai

A hálózati biztonsági csoportok a hálózaton áthaladó forgalom engedélyezésére vagy tiltására szolgáló szabályokat használnak. Minden egyes szabály azonosítja a forrás- és célcímet (vagy tartományt), a protokollt, a portot (vagy tartományt), az irányt (bejövő vagy kimenő), egy numerikus prioritást, valamint hogy engedélyezi vagy tiltja-e a forgalmat, amely megfelel a szabálynak. Az alábbi ábra az alhálózat és a hálózati adapter szintjén alkalmazott NSG-szabályokat mutatja be.

Minden biztonsági csoport rendelkezik egy alapértelmezett biztonsági szabályokkal, amelyek az előző szakaszban leírt alapértelmezett hálózati szabályokat alkalmazzák. Ezeket az alapértelmezett szabályokat nem módosíthatja, de felülbírálhatja őket.

Hogyan használja az Azure a hálózati szabályokat

Bejövő forgalom esetén az Azure feldolgozza az alhálózathoz társított biztonsági csoportot, majd a hálózati interfészre alkalmazott biztonsági csoportot. A kimenő forgalmat az ellenkező irányban dolgozza fel (először a hálózati interfészt, majd pedig az alhálózatot).

Figyelmeztetés

Ne feledje, hogy a biztonsági csoportok használata mindkét szinten opcionális. Amennyiben nem alkalmaz biztonsági csoportokat, az Azure minden forgalmat engedélyez. Ha a virtuális gép nyilvános IP-címpel rendelkezik, ez komoly kockázatot jelenthet, különösen akkor, ha az operációs rendszer nem biztosít valamilyen tűzfalat.

A szabályokat a rendszer prioritás szerinti sorrendben értékeli, kezdve a legalacsonyabb prioritású szabállyal. A megtagadás szabályok mindig leállítják a kiértékelést. Ha például egy bejövő kérelmet a hálózati interfész szabály letilt, akkor az alhálózatra alkalmazott szabályok egyike sem lesz kiértékelve. Ahhoz, hogy a forgalmat átengedje a biztonsági csoport, annak mindegyik alkalmazott csoporton át kell mennie.

Az utolsó szabály mindig Az összes elutasítása. Ez egy olyan alapértelmezett szabály, amely minden biztonsági csoporthoz hozzá van adva mind a bejövő, mind a kimenő forgalomra, és amelynek a prioritása 65500. Ez azt jelenti, hogy a forgalom áthalad a biztonsági csoporton, rendelkeznie kell egy engedélyezési szabmával, vagy az alapértelmezett végleges szabály blokkolja azt. További információ a biztonsági szabályokról.

Feljegyzés

Az SMTP (25-ös port) egy speciális eset. Az előfizetés szintjétől és a fiók létrehozásának időpontjától függően előfordulhat, hogy a kimenő SMTP-forgalom le lesz tiltva. Megfelelő üzleti indoklással kérheti ennek a korlátozásnak a feloldását.