Bevezetés

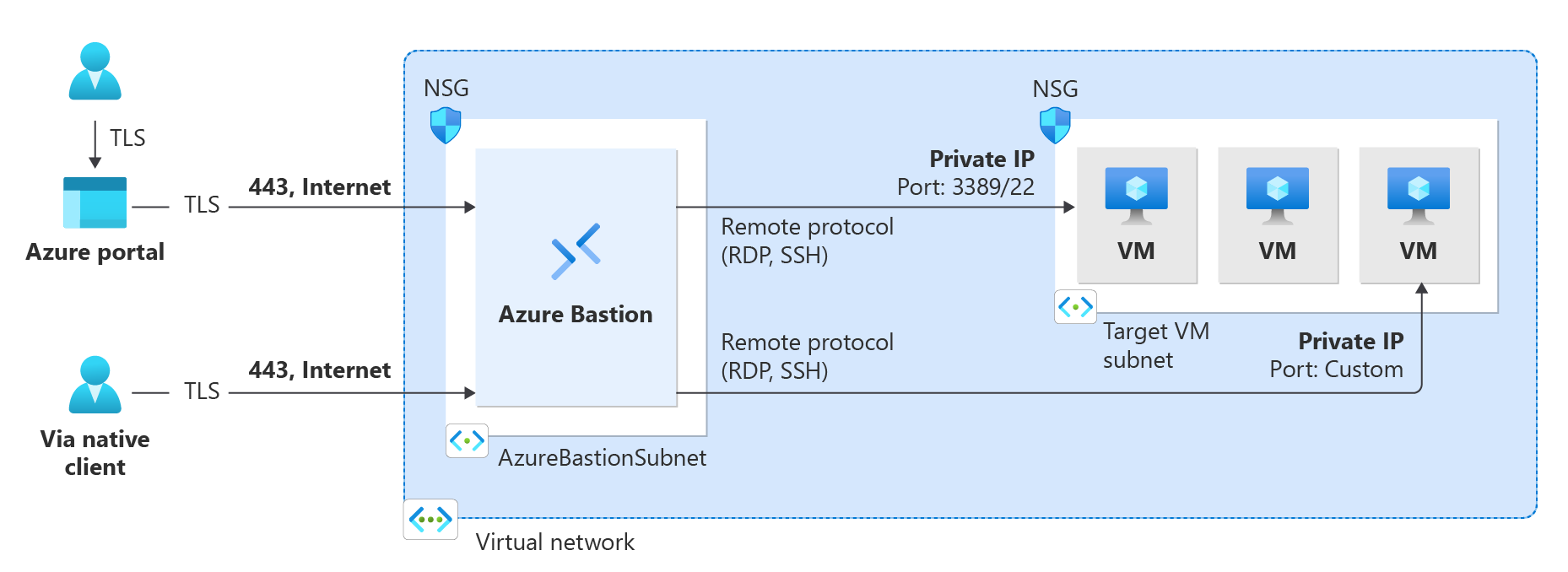

A kiszolgálógazdák tisztában van azzal, hogy hatékony a kiszolgálók távoli felügyelete és karbantartása egy helyszíni adatközpontban. Ha a Windows-infrastruktúra szolgáltatásként (IaaS) virtuális gépeket (VM-eket) helyez üzembe az Azure-ban, a rendszergazdáknak kizárólag a távfelügyeletre kell támaszkodniuk a felhőalapú erőforrások felügyeletéhez és karbantartásához. De hogyan csatlakozhatnak a rendszergazdák biztonságosan távoli felhőalapú virtuális gépekhez anélkül, hogy felfedik ezeknek a virtuális gépeknek az internetre irányuló felügyeleti felületeit? Az Azure Bastion egy szolgáltatás, amellyel biztonságosan csatlakozhat az Azure-beli virtuális gépekhez távolról, anélkül, hogy távoli felügyeleti portokat kellene elérhetővé tennie az interneten.

Példaforgatókönyv

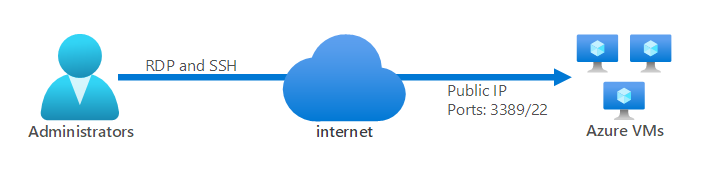

Tegyük fel, hogy rendelkezik egy üzletági (LOB) alkalmazással, amely támogatja a szervezet kutatási részlegét. Korábban ez az alkalmazás néhány Windows Server-számítógépen futott a központi adatközpontban. Amikor szüksége volt az alkalmazás felügyeletére, távoli asztali protokoll (RDP) használatával kapcsolódott a 3389-s TCP-porton keresztül. A 22-s porton keresztül a Secure Shellt (SSH) is használta a virtuális gépek felügyeletéhez. Mivel az alkalmazást egy magán adatközpontban található számítási erőforráson üzemeltették, aggályai voltak a rosszindulatú hackerek internetes hozzáférésével kapcsolatban. Az alkalmazás azonban most már az Azure-ban üzemeltetett virtuális gépeken fut.

A virtuális gépekhez való csatlakozáshoz most közzé kell tennie egy nyilvános IP-címet minden egyes virtuális gépen az RDP/SSH-kapcsolatokhoz. A protokoll esetleges biztonsági rései azonban nemkívánatossá teszik ezt a kapcsolattípust. Megoldásként használhat egy jump box virtuális gépet, amely közvetítőként működik a felügyeleti konzol és a cél virtuális gépek között. Vagy megfontolhatja az Azure Bastion implementálását.

Mit fogunk csinálni?

Tanulás az Azure Bastion használatának előnyeit a üzemeltetett virtuális gépek védelmének elősegítése érdekében, az Azure Bastion használatának bemutatásával:

- Nem szükséges RDP- és SSH-portokat elérhetővé tenni az interneten.

- Biztonságosan használja az RDP-t és az SSH-t is.

Mi a fő cél?

A munkamenet végére meghatározhatja, hogyan használhatja az Azure Bastiont a távfelügyeleti munkamenetek biztonságossá tételéhez az Azure által üzemeltetett virtuális gépeken.