VPN- és alkalmazásonkénti VPN-szabályzat használata Android Enterprise-eszközökön a Microsoft Intune

A virtuális magánhálózatok (VPN) lehetővé teszik a felhasználók számára a szervezeti erőforrások távoli elérését, például otthonról, szállodákból, kávézókból és egyebekből. Az Microsoft Intune a VPN-ügyfélalkalmazásokat alkalmazáskonfigurációs szabályzattal konfigurálhatja Android Enterprise-eszközökön. Ezután telepítse ezt a szabályzatot a VPN-konfigurációjával a szervezet eszközeire.

Olyan VPN-szabályzatokat is létrehozhat, amelyeket adott alkalmazások használnak. Ezt a funkciót alkalmazásonkénti VPN-nek nevezzük. Ha az alkalmazás aktív, csatlakozhat a VPN-hez, és a VPN-en keresztül férhet hozzá az erőforrásokhoz. Ha az alkalmazás nem aktív, a RENDSZER nem használja a VPN-t.

Ez a funkció az alábbiakra vonatkozik:

- Vállalati Android

A VPN-ügyfélalkalmazáshoz kétféleképpen hozhat létre alkalmazáskonfigurációs szabályzatot:

- Konfigurációtervező

- JSON-adatok

Ez a cikk bemutatja, hogyan hozhat létre alkalmazásonkénti VPN- és VPN-alkalmazáskonfigurációs szabályzatot mindkét lehetőséggel.

Megjegyzés:

A VPN-ügyfél számos konfigurációs paramétere hasonló. Azonban minden alkalmazás egyedi kulcsokkal és beállításokkal rendelkezik. Ha kérdése van, forduljon VPN-szállítójához.

Az első lépések

Az Android nem aktiválja automatikusan a VPN-ügyfélkapcsolatot egy alkalmazás megnyitásakor. A VPN-kapcsolatot manuálisan kell elindítani. Vagy használhatja az always-on VPN-t a kapcsolat elindításához.

A következő VPN-ügyfelek támogatják Intune alkalmazáskonfigurációs szabályzatokat:

- Cisco AnyConnect

- Citrix SSO

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

Amikor létrehozza a VPN-szabályzatot a Intune, különböző konfigurálni kívánt kulcsokat fog kiválasztani. Ezek a kulcsnevek a különböző VPN-ügyfélalkalmazásokkal eltérőek. A környezet kulcsnevei tehát eltérhetnek a cikkben szereplő példáktól.

A konfigurációtervező és a JSON-adatok sikeresen használhatják a tanúsítványalapú hitelesítést. Ha a VPN-hitelesítéshez ügyféltanúsítványok szükségesek, a VPN-szabályzat létrehozása előtt hozza létre a tanúsítványprofilokat. A VPN-alkalmazás konfigurációs szabályzatai a tanúsítványprofilok értékeit használják.

Az Android Enterprise személyes tulajdonú munkahelyi profilos eszközei támogatják az SCEP- és PKCS-tanúsítványokat. Az Android Enterprise teljes körűen felügyelt, dedikált és vállalati tulajdonú munkahelyi profilos eszközei csak az SCEP-tanúsítványokat támogatják. További információ: Tanúsítványok használata hitelesítéshez Microsoft Intune.

Alkalmazásonkénti VPN áttekintése

Az alkalmazásonkénti VPN létrehozása és tesztelése során az alapszintű folyamat a következő lépéseket tartalmazza:

- Válassza ki a VPN-ügyfélalkalmazást. A kezdés előtt (ebben a cikkben) felsorolja a támogatott alkalmazásokat.

- Szerezze be a VPN-kapcsolatot használó alkalmazások alkalmazáscsomag-azonosítóit. Az alkalmazáscsomag azonosítójának lekérése (ebben a cikkben) bemutatja, hogyan.

- Ha tanúsítványokkal hitelesíti a VPN-kapcsolatot, a VPN-szabályzat telepítése előtt hozza létre és telepítse a tanúsítványprofilokat. Győződjön meg arról, hogy a tanúsítványprofilok telepítése sikerült. További információ: Tanúsítványok használata hitelesítéshez Microsoft Intune.

- Adja hozzá a VPN-ügyfélalkalmazást a Intune, és helyezze üzembe az alkalmazást a felhasználók és az eszközök számára.

- Hozza létre a VPN-alkalmazás konfigurációs szabályzatát. Használja az alkalmazáscsomag azonosítóit és tanúsítványadatait a szabályzatban.

- Helyezze üzembe az új VPN-szabályzatot.

- Ellenőrizze, hogy a VPN-ügyfélalkalmazás sikeresen csatlakozik-e a VPN-kiszolgálóhoz.

- Ha az alkalmazás aktív, győződjön meg arról, hogy az alkalmazásból érkező forgalom sikeresen áthalad a VPN-en.

Az alkalmazáscsomag azonosítójának lekérése

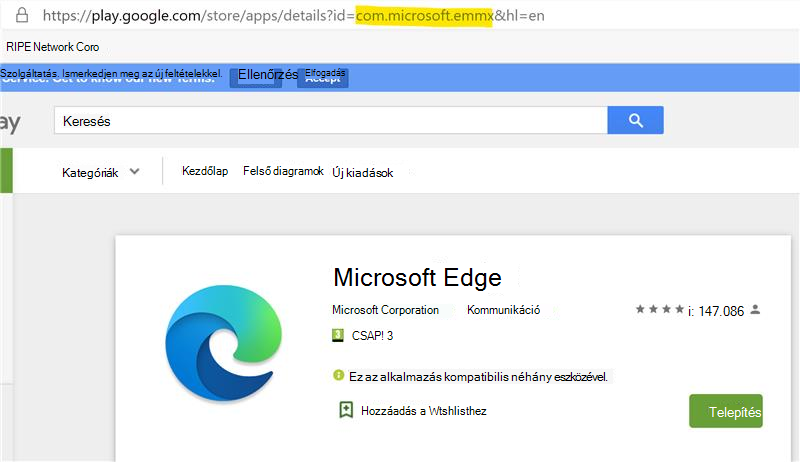

Kérje le a csomagazonosítót minden olyan alkalmazáshoz, amely a VPN-t fogja használni. Nyilvánosan elérhető alkalmazások esetén az alkalmazáscsomag azonosítóját a Google Play Áruházban szerezheti be. Az egyes alkalmazások megjelenített URL-címe tartalmazza a csomagazonosítót.

Az alábbi példában a Microsoft Edge böngészőalkalmazás csomagazonosítója .com.microsoft.emmx A csomagazonosító az URL-cím része:

Üzletági (LOB) alkalmazások esetén kérje le a csomagazonosítót a szállítótól vagy az alkalmazás fejlesztőjétől.

Tanúsítványok

Ez a cikk feltételezi, hogy a VPN-kapcsolat tanúsítványalapú hitelesítést használ. Azt is feltételezi, hogy sikeresen üzembe helyezte az ügyfelek sikeres hitelesítéséhez szükséges összes tanúsítványt a láncban. Ez a tanúsítványlánc általában tartalmazza az ügyféltanúsítványt, a köztes tanúsítványokat és a főtanúsítványt.

A tanúsítványokkal kapcsolatos további információkért lásd: Tanúsítványok használata hitelesítéshez Microsoft Intune.

Az ügyfél-hitelesítési tanúsítványprofil üzembe helyezésekor létrehoz egy tanúsítványtokent a tanúsítványprofilban. Ez a jogkivonat a VPN-alkalmazás konfigurációs szabályzatának létrehozására szolgál.

Ha nem ismeri az alkalmazáskonfigurációs szabályzatok létrehozását, tekintse meg az Alkalmazáskonfigurációs szabályzatok hozzáadása felügyelt Android Enterprise-eszközökhöz című témakört.

A Configuration Designer használata

Jelentkezzen be a Microsoft Intune Felügyeleti központba.

Válassza az Alkalmazások>Alkalmazáskonfigurációs szabályzatok>Felügyelt eszközökhozzáadása> lehetőséget.

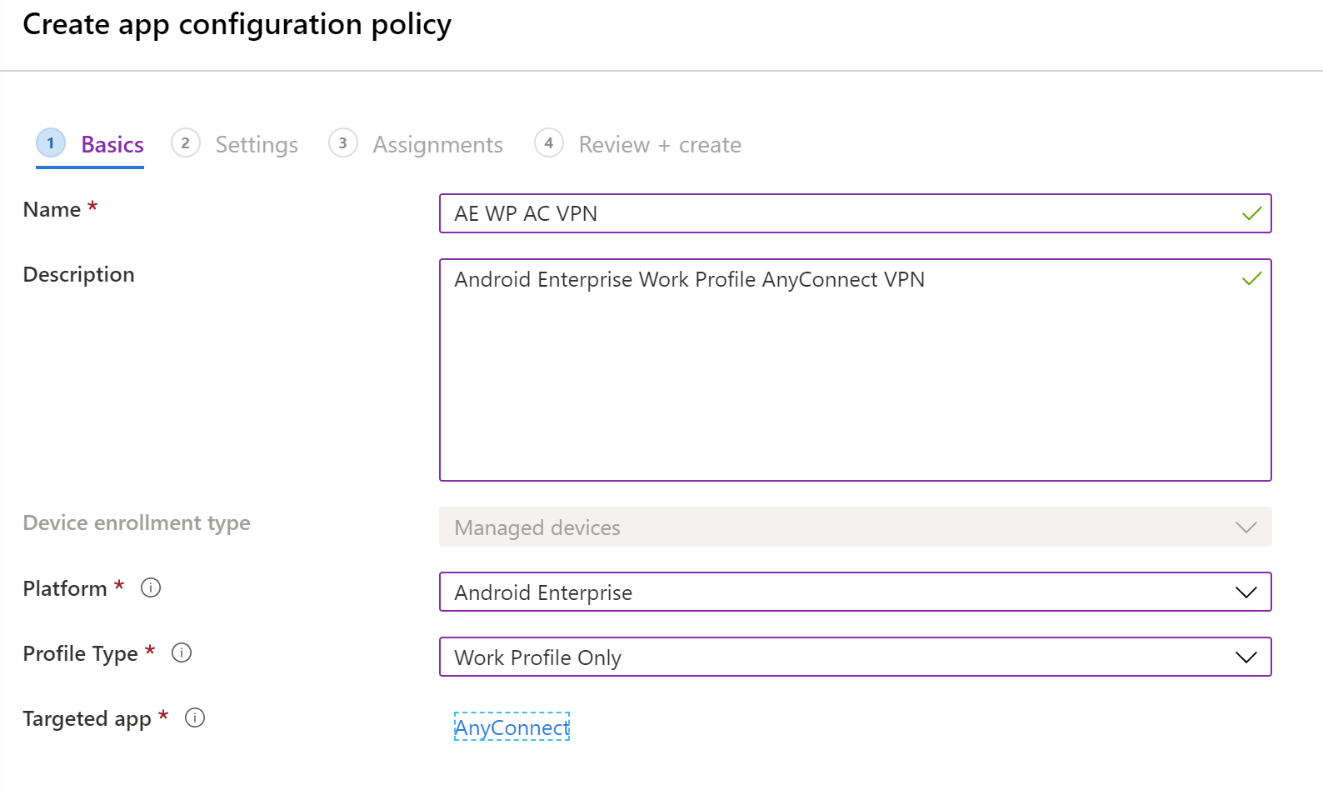

Az Alapadatok között adja meg a következő tulajdonságokat:

Név: Adja meg a házirend leíró nevét. Nevezze el a házirendeket, hogy később könnyen azonosíthassa őket. Egy jó szabályzatnév például az alkalmazáskonfigurálási szabályzat: Cisco AnyConnect VPN-szabályzat Android Enterprise munkahelyi profilos eszközökhöz.

Leírás: Adja meg a szabályzat leírását. A beállítás használata nem kötelező, de ajánlott.

Platform: Válassza az Android Enterprise lehetőséget.

Profil típusa: Az Ön beállításai:

- Minden profiltípus: Ez a beállítás támogatja a felhasználónév- és jelszóhitelesítést. Ha tanúsítványalapú hitelesítést használ, ne használja ezt a lehetőséget.

- Teljes mértékben felügyelt, dedikált és Corporate-Owned munkahelyi profil: Ez a beállítás támogatja a tanúsítványalapú hitelesítést, valamint a felhasználónevet és a jelszót.

- Csak személyes tulajdonú munkahelyi profil: Ez a beállítás támogatja a tanúsítványalapú hitelesítést, valamint a felhasználónév- és jelszó-hitelesítést.

Célzott alkalmazás: Válassza ki a korábban hozzáadott VPN-ügyfélalkalmazást. A következő példában a Cisco AnyConnect VPN-ügyfélalkalmazást használjuk:

Válassza a Tovább gombot.

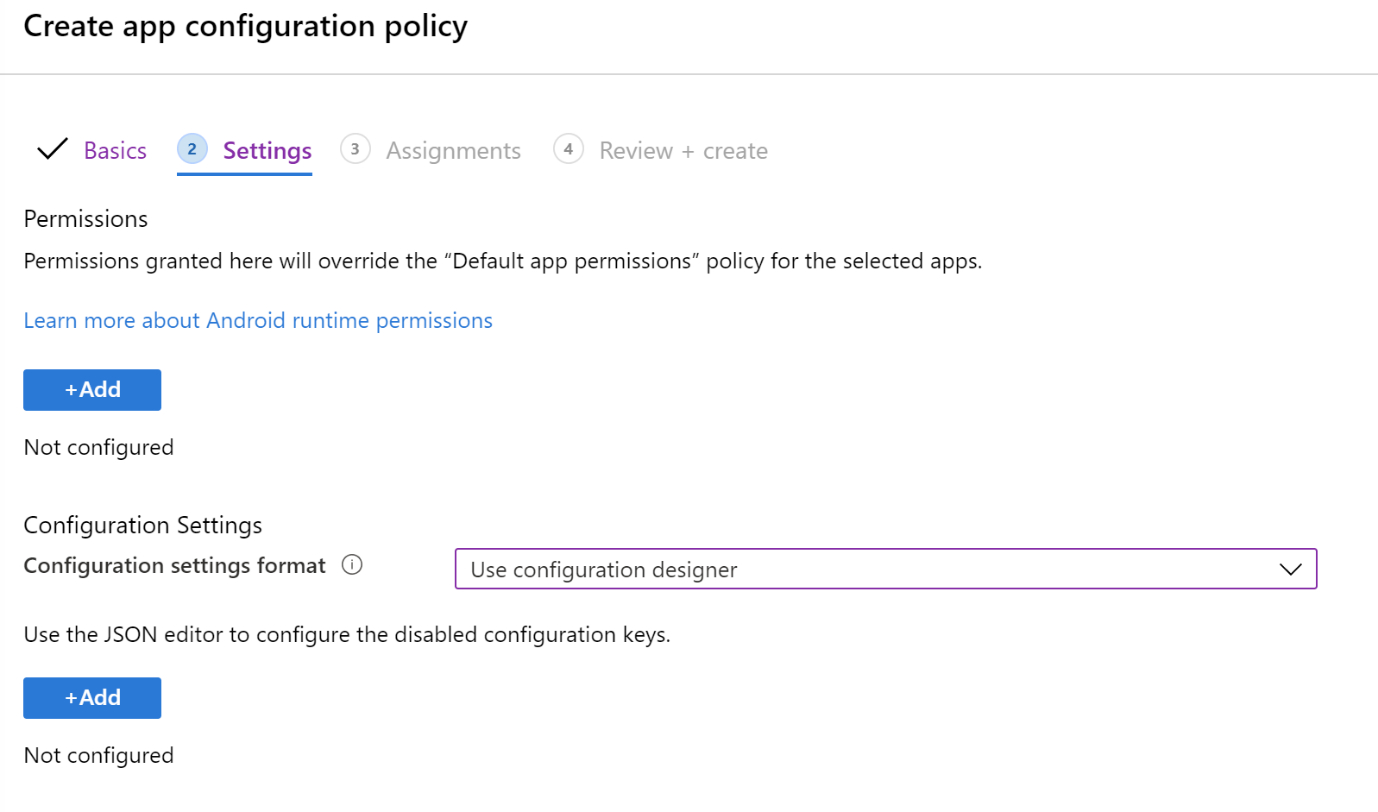

A Beállítások területen adja meg a következő tulajdonságokat:

Konfigurációs beállítások formátuma: Válassza a Konfigurációtervező használata lehetőséget:

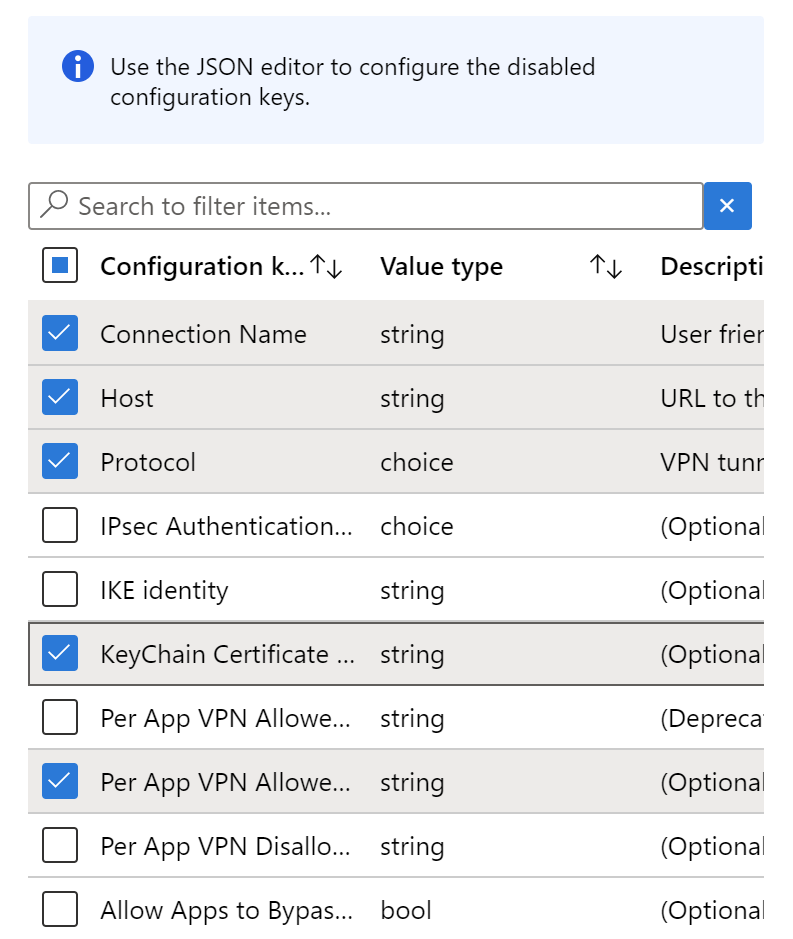

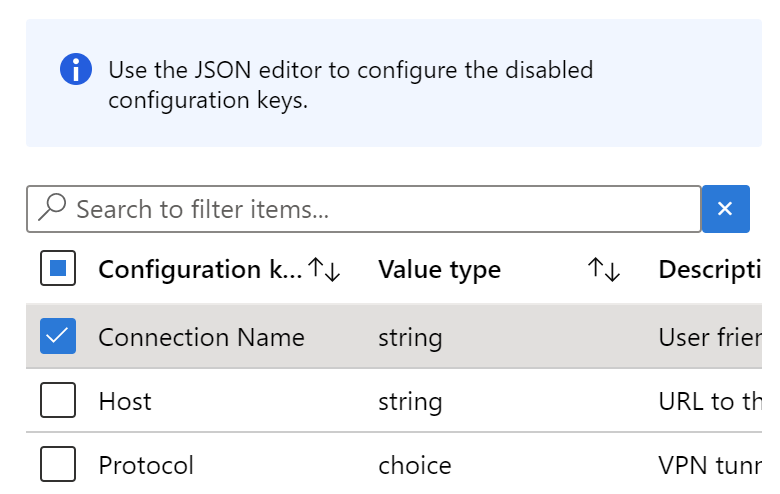

Hozzáadás: A konfigurációs kulcsok listáját jeleníti meg. Válassza ki a konfigurációhoz > szükséges összes konfigurációs kulcsot AZ OK gombra.

A következő példában egy minimális listát választottunk az AnyConnect VPN-hez, beleértve a tanúsítványalapú hitelesítést és az alkalmazásonkénti VPN-t:

Konfigurációs érték: Adja meg a kiválasztott konfigurációs kulcsok értékeit. Ne feledje, hogy a kulcsnevek a használt VPN-ügyfélalkalmazástól függően változnak. A példánkban kiválasztott kulcsokban:

Alkalmazásonkénti VPN-kompatibilis alkalmazások: Adja meg a korábban gyűjtött alkalmazáscsomag-azonosító(ka)t. Például:

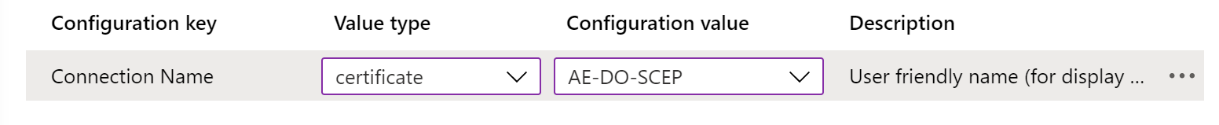

KeyChain Certificate Alias (nem kötelező): Módosítsa az Érték típusátsztringrőltanúsítványra. Válassza ki a VPN-hitelesítéshez használni kívánt ügyféltanúsítvány-profilt. Például:

Protokoll: Válassza ki a VPN SSL- vagy IPsec-alagútprotokollját.

Kapcsolat neve: Adjon meg egy felhasználóbarát nevet a VPN-kapcsolatnak. A felhasználók ezt a kapcsolatnevet látják az eszközeiken. Írja be például a következőt:

ContosoVPN.Gazdagép: Adja meg az átjáró útválasztójának állomásnév URL-címét. Írja be például a következőt:

vpn.contoso.com.

Válassza a Tovább gombot.

A Hozzárendelések területen válassza ki a csoportokat a VPN-alkalmazás konfigurációs szabályzatának hozzárendeléséhez.

Válassza a Tovább gombot.

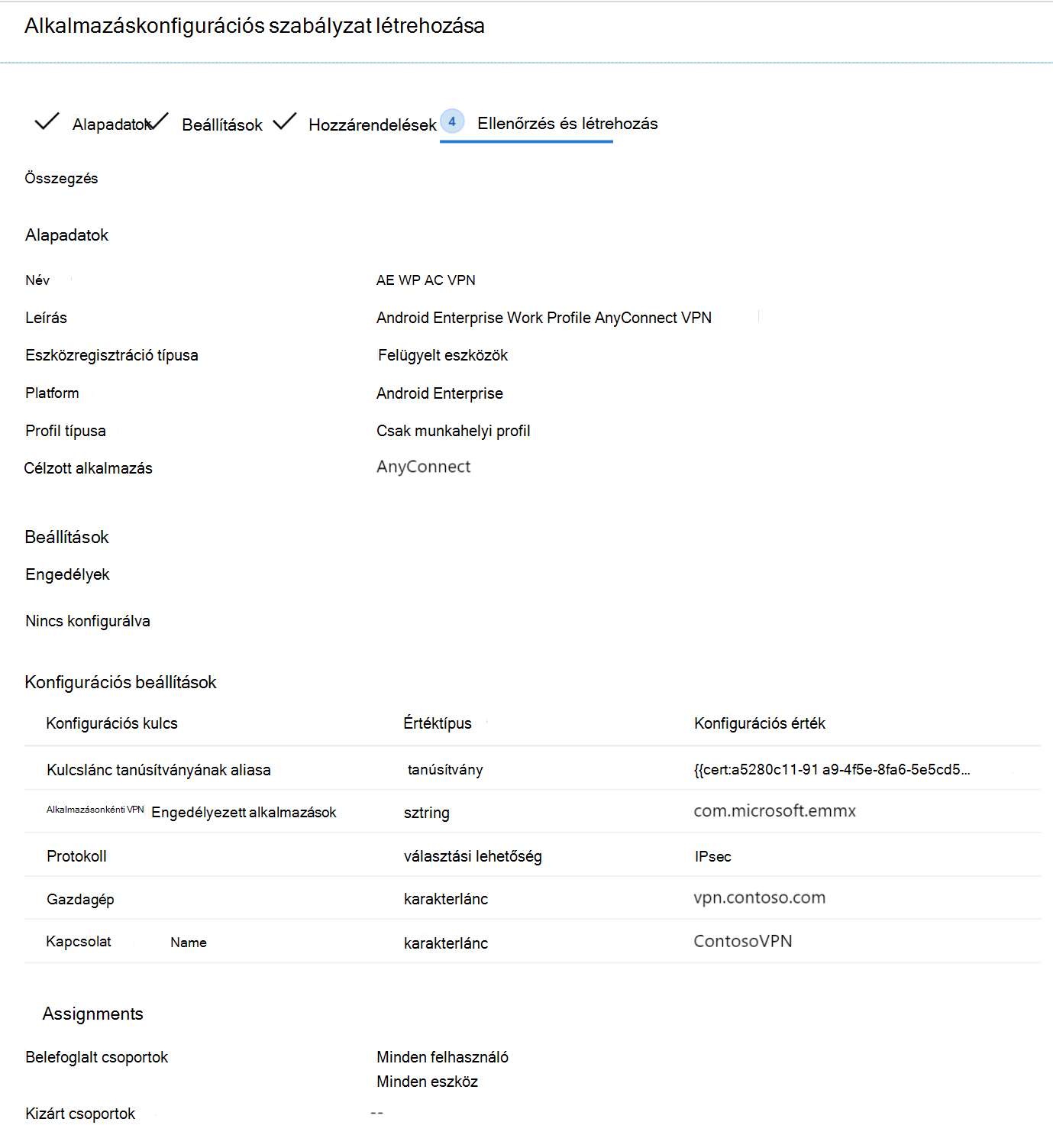

Az Ellenőrzés és létrehozás csoportban tekintse át a beállításokat. Amikor a Létrehozás lehetőséget választja, a rendszer menti a módosításokat, és a szabályzatot a csoportokban helyezi üzembe. A szabályzat az alkalmazáskonfigurációs szabályzatok listájában is megjelenik.

JSON használata

Akkor használja ezt a lehetőséget, ha nem rendelkezik vagy nem ismeri a Konfigurációtervezőben használt összes szükséges VPN-beállítást. Ha segítségre van szüksége, forduljon VPN-szállítójához.

A tanúsítvány jogkivonatának lekérése

Ezekben a lépésekben hozzon létre egy ideiglenes szabályzatot. A szabályzat nem lesz mentve. A cél a tanúsítvány jogkivonatának másolása. Ezt a jogkivonatot fogja használni a VPN-szabályzat JSON használatával történő létrehozásakor (a következő szakasz).

A Microsoft Intune Felügyeleti központban válassza az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt eszközökhozzáadása> lehetőséget.

Az Alapadatok között adja meg a következő tulajdonságokat:

- Név: Adjon meg bármilyen nevet. Ez a szabályzat ideiglenes, és nem lesz mentve.

- Platform: Válassza az Android Enterprise lehetőséget.

- Profil típusa: Válassza a Csak személyes tulajdonú munkahelyi profil lehetőséget.

- Célzott alkalmazás: Válassza ki a korábban hozzáadott VPN-ügyfélalkalmazást.

Válassza a Tovább gombot.

A Beállítások területen adja meg a következő tulajdonságokat:

Konfigurációs beállítások formátuma: Válassza a Konfigurációtervező használata lehetőséget.

Hozzáadás: A konfigurációs kulcsok listáját jeleníti meg. Válasszon ki egy érték típusúsztringet tartalmazó kulcsot. Kattintson az OK gombra.

Módosítsa az Érték típusátsztringrőltanúsítványra. Ez a lépés lehetővé teszi a VPN hitelesítéséhez megfelelő ügyféltanúsítvány-profil kiválasztását:

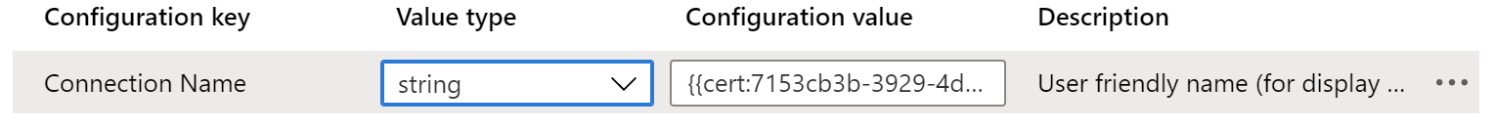

Azonnal módosítsa az Érték típustsztringre. A Konfiguráció értéke jogkivonatra

{{cert:GUID}}változik:

Másolja és illessze be ezt a tanúsítványtokent egy másik fájlba, például egy szövegszerkesztőbe.

Elveti ezt a szabályzatot. Ne mentse. Az egyetlen cél a tanúsítvány jogkivonatának másolása és beillesztése.

A VPN-szabályzat létrehozása JSON használatával

A Microsoft Intune Felügyeleti központban válassza az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt eszközökhozzáadása> lehetőséget.

Az Alapadatok között adja meg a következő tulajdonságokat:

- Név: Adja meg a házirend leíró nevét. Nevezze el a házirendeket, hogy később könnyen azonosíthassa őket. Egy jó szabályzatnév például az alkalmazáskonfigurálási szabályzat: JSON Cisco AnyConnect VPN-szabályzat Android Enterprise munkahelyi profilos eszközökhöz a teljes vállalatban.

- Leírás: Adja meg a szabályzat leírását. A beállítás használata nem kötelező, de ajánlott.

- Platform: Válassza az Android Enterprise lehetőséget.

- Profil típusa: Az Ön beállításai:

- Minden profiltípus: Ez a beállítás támogatja a felhasználónév- és jelszóhitelesítést. Ha tanúsítványalapú hitelesítést használ, ne használja ezt a lehetőséget.

- Csak a teljes mértékben felügyelt, dedikált és Corporate-Owned munkahelyi profil: Ez a beállítás támogatja a tanúsítványalapú hitelesítést, valamint a felhasználónév- és jelszó-hitelesítést.

- Csak személyes tulajdonú munkahelyi profil: Ez a beállítás támogatja a tanúsítványalapú hitelesítést, valamint a felhasználónév- és jelszó-hitelesítést.

- Célzott alkalmazás: Válassza ki a korábban hozzáadott VPN-ügyfélalkalmazást.

Válassza a Tovább gombot.

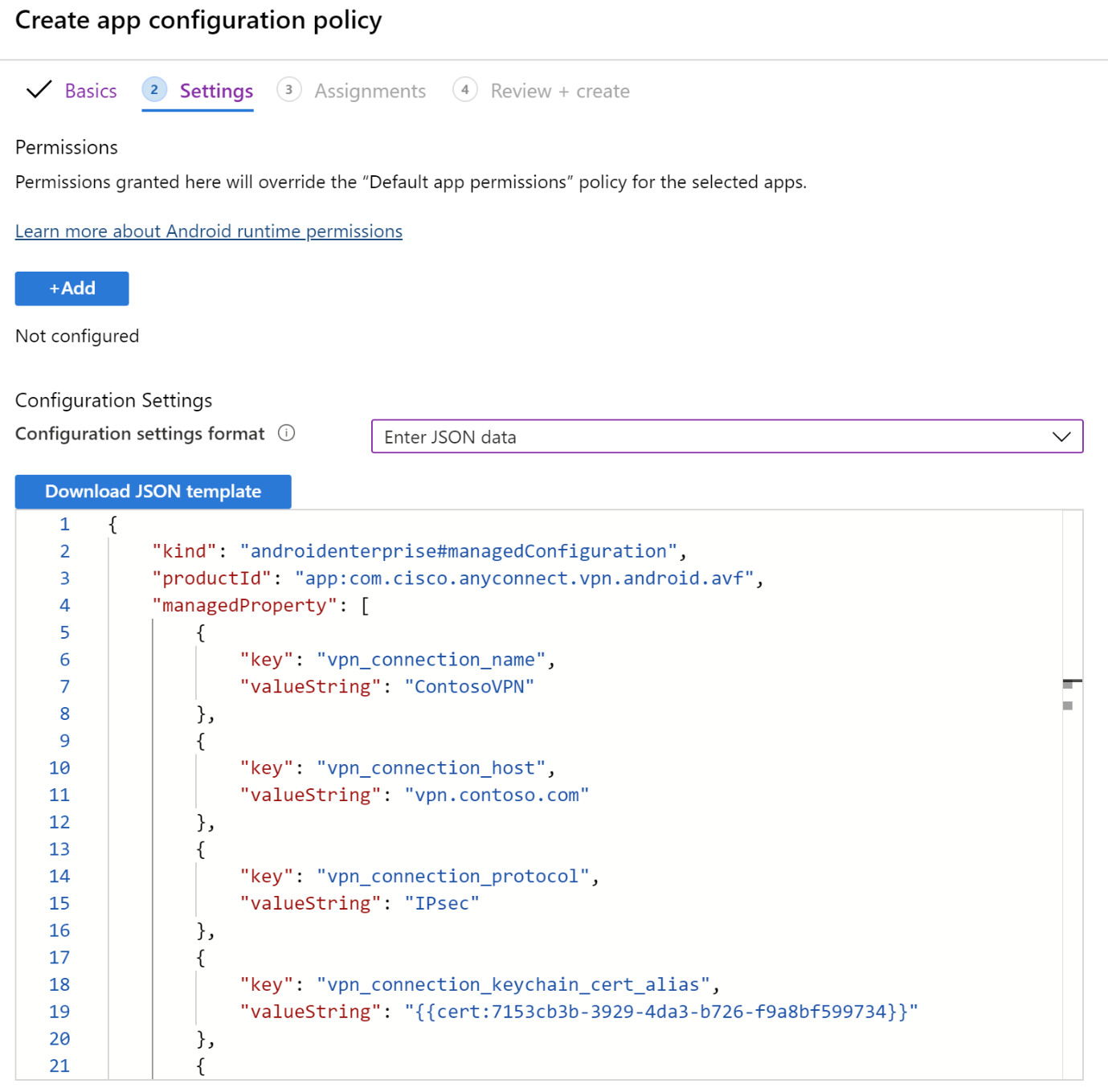

A Beállítások területen adja meg a következő tulajdonságokat:

- Konfigurációs beállítások formátuma: Válassza a JSON-adatok megadása lehetőséget. A JSON-t közvetlenül szerkesztheti.

- JSON-sablon letöltése: Ezzel a beállítással letöltheti és frissítheti a sablont bármely külső szerkesztőben. Ügyeljen az intelligens idézőjeleket használó szövegszerkesztőkre, mivel érvénytelen JSON-t hozhatnak létre.

Miután megadta a konfigurációhoz szükséges értékeket, távolítsa el az összes olyan beállítást, amely vagy

STRING_VALUEértékkel rendelkezik"STRING_VALUE".

Válassza a Tovább gombot.

A Hozzárendelések területen válassza ki a csoportokat a VPN-alkalmazás konfigurációs szabályzatának hozzárendeléséhez.

Válassza a Tovább gombot.

Az Ellenőrzés és létrehozás csoportban tekintse át a beállításokat. Amikor a Létrehozás lehetőséget választja, a rendszer menti a módosításokat, és a szabályzatot a csoportokban helyezi üzembe. A szabályzat az alkalmazáskonfigurációs szabályzatok listájában is megjelenik.

JSON-példa F5 Access VPN-hez

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}

További információ

- Alkalmazáskonfigurációs szabályzatok hozzáadása felügyelt Android Enterprise-eszközökhöz

- Android Enterprise-eszközbeállítások a VPN konfigurálásához Intune

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: