Támadásifelület-csökkentési szabályok áttekintése

Érintett szolgáltatás:

- Végponthoz készült Microsoft Defender 1. csomag

- Végponthoz készült Microsoft Defender 2. csomag

- Microsoft Defender XDR

- Microsoft Defender víruskereső

Platformok

- A Windows

Miért fontosak a támadásifelület-csökkentési szabályok?

A szervezet támadási felülete tartalmazza azokat a helyeket, ahol a támadók veszélyeztethetik a szervezet eszközeit vagy hálózatát. A támadási felület csökkentése a szervezet eszközeinek és hálózatának védelmét jelenti, így a támadók kevesebb módszert használhatnak a támadások végrehajtására. A támadásifelület-csökkentési szabályok konfigurálása Végponthoz készült Microsoft Defender segíthet!

A támadásifelület-csökkentési szabályok bizonyos szoftveres viselkedéseket céloznak meg, például:

- Fájlok letöltését vagy futtatását megkísérlő végrehajtható fájlok és parancsfájlok indítása

- Rejtjelezett vagy egyéb gyanús szkriptek futtatása

- Olyan viselkedések végrehajtása, amelyeket az alkalmazások általában nem kezdeményeznek a normál napi munka során

Az ilyen szoftveres viselkedéseket néha törvényes alkalmazásokban is láthatjuk. Ezek a viselkedések azonban gyakran kockázatosnak minősülnek, mivel a támadók gyakran rosszindulatú programokon keresztül visszaélnek velük. A támadásifelület-csökkentési szabályok korlátozhatják a szoftveralapú kockázatos viselkedést, és segíthetnek a szervezet biztonságának megőrzésében.

A támadásifelület-csökkentési szabályok kezelésének szekvenciális, végpontok közötti folyamatáért lásd:

- Támadásifelület-csökkentési szabályok üzembe helyezésének áttekintése

- Támadásifelület-csökkentési szabályok üzembe helyezésének megtervezése

- Támadásifelület-csökkentési szabályok tesztelése

- Támadásifelület-csökkentési szabályok engedélyezése

- Támadásifelület-csökkentési szabályok üzembe helyezése

Szabályok értékelése az üzembe helyezés előtt

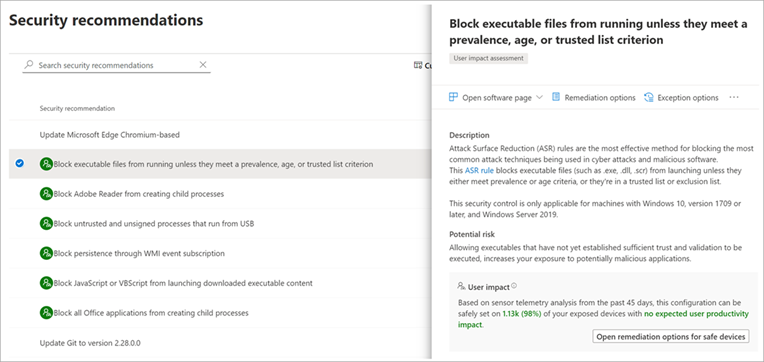

A támadásifelület-csökkentési szabály hálózatra gyakorolt hatásának felméréséhez nyissa meg a szabályra vonatkozó biztonsági javaslatokat a Microsoft Defender biztonságirés-kezelés.

A javaslat részleteit tartalmazó panelen ellenőrizze, hogy vannak-e felhasználói hatások annak meghatározásához, hogy az eszközök hány százaléka fogad el egy új szabályzatot, amely letiltási módban engedélyezi a szabályt anélkül, hogy az hátrányosan befolyásolná a termelékenységet.

A támogatott operációs rendszerekkel és egyéb követelményekkel kapcsolatos információkért lásd a "Támadásifelület-csökkentési szabályok engedélyezése" című cikkben található követelményeket.

Naplózási mód kiértékeléshez

Naplózási mód

A naplózási móddal kiértékelheti, hogy a támadásifelület-csökkentési szabályok milyen hatással lennének a szervezetére, ha engedélyezve vannak. Először futtassa az összes szabályt naplózási módban, hogy megértse, hogyan érintik az üzletági alkalmazásokat. Számos üzletági alkalmazás írása korlátozott biztonsági szempontokkal történik, és a kártevőkhez hasonló módon hajthatnak végre feladatokat.

Kizárások

A naplózási adatok monitorozásával és a szükséges alkalmazások kizárásainak hozzáadásával a hatékonyság csökkentése nélkül helyezhet üzembe támadásifelület-csökkentési szabályokat.

Szabályonkénti kizárások

A szabályonkénti kizárások konfigurálásával kapcsolatos információkért tekintse meg a támadásifelület-csökkentési szabályok szabályonkénti csökkentésének konfigurálása című szakaszt a támadásifelület-csökkentési szabályok tesztelése című cikkben.

Figyelmeztetési mód felhasználók számára

(ÚJ!) A figyelmeztetési mód képességei előtt az engedélyezett támadásifelület-csökkentési szabályok naplózási vagy blokkolási módra állíthatók be. Az új figyelmeztetési módban minden alkalommal, amikor egy támadásifelület-csökkentési szabály blokkolja a tartalmat, a felhasználók egy párbeszédpanelt látnak, amely azt jelzi, hogy a tartalom le van tiltva. A párbeszédpanelen a felhasználónak lehetősége van feloldani a tartalom blokkolását. A felhasználó ezután újra megpróbálhatja a műveletet, és a művelet befejeződik. Amikor egy felhasználó feloldja a tartalom blokkolását, a tartalom 24 órán át feloldva marad, majd a blokkolás folytatódik.

A Figyelmeztetés mód segít a szervezetnek támadásifelület-csökkentési szabályokkal rendelkezni anélkül, hogy megakadályozná a felhasználókat abban, hogy hozzáférjenek a feladataik elvégzéséhez szükséges tartalmakhoz.

A figyelmeztetési mód működésére vonatkozó követelmények

A Figyelmeztetés mód a Windows következő verzióit futtató eszközökön támogatott:

- Windows 10, 1809-es verzió vagy újabb verzió

- Windows 11

- Windows Server, 1809-es vagy újabb verzió

Microsoft Defender víruskeresőnek valós idejű védelemmel kell futnia Aktív módban.

Győződjön meg arról is, hogy Microsoft Defender víruskereső és kártevőirtó frissítések telepítve vannak.

- Minimális platformkiadási követelmény:

4.18.2008.9 - A motor minimális kiadási követelménye:

1.1.17400.5

További információkért és a frissítések beszerzéséért lásd: Frissítés Microsoft Defender kártevőirtó platformhoz.

Olyan esetek, amikor a figyelmeztetési mód nem támogatott

A figyelmeztetési mód nem támogatott három támadásifelület-csökkentési szabály esetén, ha Microsoft Intune konfigurálja őket. (Ha Csoportházirend használja a támadásifelület-csökkentési szabályok konfigurálásához, a figyelmeztetési mód támogatott.) A következő három szabály nem támogatja a figyelmeztetési módot, amikor Microsoft Intune konfigurálja őket:

- A JavaScript vagy a VBScript letiltása a letöltött végrehajtható tartalom (GUID

d3e037e1-3eb8-44c8-a917-57927947596d) elindításában - Adatmegőrzés letiltása WMI-esemény-előfizetéssel (GUID

e6db77e5-3df2-4cf1-b95a-636979351e5b) - Speciális védelem használata zsarolóprogramok ellen (GUID

c1db55ab-c21a-4637-bb3f-a12568109d35)

Emellett a Figyelmeztetés mód nem támogatott a Windows régebbi verzióit futtató eszközökön. Ezekben az esetekben a támadásifelület-csökkentési szabályok, amelyek úgy vannak konfigurálva, hogy figyelmeztetés módban fussanak, blokkmódban futnak.

Értesítések és riasztások

A támadásifelület-csökkentési szabály aktiválásakor egy értesítés jelenik meg az eszközön. Az értesítést testreszabhatja a céges adatokkal és a kapcsolattartási adatokkal.

Emellett bizonyos támadásifelület-csökkentési szabályok aktiválásakor riasztások jönnek létre.

Az értesítések és a létrehozott riasztások megtekinthetők a Microsoft Defender portálon.

Az értesítési és riasztási funkciókkal kapcsolatos részletes információkért lásd: Szabályalapú riasztások és értesítési adatok a támadásifelület-csökkentési szabályok referenciájában.

Speciális veszélyforrás-keresési és támadásifelület-csökkentési események

A speciális veszélyforrás-kereséssel megtekintheti a támadásifelület-csökkentési eseményeket. A bejövő adatok mennyiségének egyszerűsítése érdekében speciális veszélyforrás-kereséssel csak az egyes órákra vonatkozó egyedi folyamatok tekinthetők meg. A támadásifelület-csökkentési esemény időpontja az első alkalom, amikor az esemény egy órán belül látható.

Tegyük fel például, hogy egy támadásifelület-csökkentési esemény 10 eszközön történik a 14:00 óra alatt. Tegyük fel, hogy az első esemény 2:15-kor, az utolsó pedig 2:45-kor történt. Speciális veszélyforrás-keresés esetén az esemény egy példányát láthatja (annak ellenére, hogy valójában 10 eszközön történt), és az időbélyege 14:15 lesz.

A speciális veszélyforrás-kereséssel kapcsolatos további információkért lásd: Proaktív veszélyforrás-keresés speciális veszélyforrás-kereséssel.

Támadásifelület-csökkentési funkciók a Windows-verziókban

A támadásifelület-csökkentési szabályokat az alábbi Windows-kiadásokat és -verziókat futtató eszközökhöz állíthatja be:

Windows 10 Pro, 1709-es vagy újabb verzió

Windows 10 Enterprise, 1709-es vagy újabb verzió

Windows Server, 1803-es verzió (féléves csatorna) vagy újabb

-

Megjegyzés:

Windows Server 2016 és Windows Server 2012 R2-t a Windows-kiszolgálók előkészítése című cikk utasításait követve kell elvégezni a funkció működéséhez.

Bár a támadásifelület-csökkentési szabályokhoz nincs szükség Windows E5-licencre, windowsos E5 esetén speciális felügyeleti képességeket kap. A speciális képességek – csak a Windows E5-ben érhetők el – a következők:

- A végponthoz készült Defenderben elérhető monitorozás, elemzés és munkafolyamatok

- A Microsoft Defender XDR jelentéskészítési és konfigurációs képességei.

Ezek a speciális képességek Windows Professional vagy Windows E3 licenccel nem érhetők el. Ha azonban rendelkezik ezekkel a licencekkel, eseménymegtekintő és Microsoft Defender víruskereső naplókkal áttekintheti a támadásifelület-csökkentési szabályok eseményeit.

Támadásifelület-csökkentési események áttekintése a Microsoft Defender portálon

A Végponthoz készült Defender részletes jelentéskészítést biztosít az eseményekről és blokkokról a riasztásvizsgálati forgatókönyvek részeként.

Speciális veszélyforrás-kereséssel lekérdezheti a Végponthoz készült Defender adatait Microsoft Defender XDR.

Íme egy példa lekérdezésre:

DeviceEvents

| where ActionType startswith 'Asr'

Támadásifelület-csökkentési események áttekintése Windows eseménymegtekintő

A Windows eseménynaplójában megtekintheti a támadásifelület-csökkentési szabályok által létrehozott eseményeket:

Töltse le a próbaverziós csomagot , és csomagolja ki a fájltcfa-events.xml egy könnyen elérhető helyre az eszközön.

A Windows eseménymegtekintő megnyitásához írja be a eseménymegtekintő szavakat a Start menübe.

A Műveletek területen válassza az Egyéni nézet importálása... lehetőséget.

Válassza ki azt a fájlt ,cfa-events.xml ahonnan kibontották. Másik lehetőségként másolja az XML-t közvetlenül.

Kattintson az OK gombra.

Létrehozhat egy egyéni nézetet, amely szűri az eseményeket, hogy csak a következő események jelenjenek meg, amelyek mindegyike szabályozott mappahozzáféréssel kapcsolatos:

| Eseményazonosító | Leírás |

|---|---|

| 5007 | A beállítások módosításának eseménye |

| 1121 | Esemény, amikor a szabály blokk módban aktiválódik |

| 1122 | Esemény, amikor a szabály naplózási módban aktiválódik |

Az eseménynaplóban a támadásifelület-csökkentési eseményekhez felsorolt "motorverziót" a Végponthoz készült Defender hozza létre, nem az operációs rendszer. A Végponthoz készült Defender integrálva van Windows 10 és Windows 11, így ez a funkció minden olyan eszközön működik, amelyen telepítve van Windows 10 vagy Windows 11.

Lásd még

- Támadásifelület-csökkentési szabályok üzembe helyezésének áttekintése

- Támadásifelület-csökkentési szabályok üzembe helyezésének megtervezése

- Támadásifelület-csökkentési szabályok tesztelése

- Támadásifelület-csökkentési szabályok engedélyezése

- Támadásifelület-csökkentési szabályok üzembe helyezése

- Támadásifelület-csökkentési szabályok jelentése

- A Végponthoz készült Microsoft Defender és Microsoft Defender víruskereső kizárásai

Tipp

Ha más platformokra vonatkozó, víruskeresővel kapcsolatos információkat keres, lásd:

- Végponthoz készült Microsoft Defender beállítása macOS rendszeren

- Végponthoz készült Microsoft Defender Macen

- MacOS víruskereső házirend-beállításai az Intune-hoz készült Microsoft Defender víruskeresőhöz

- Végponthoz készült Microsoft Defender beállítása Linux rendszeren

- Végponthoz készült Microsoft Defender Linuxon

- Végponthoz készült Defender konfigurálása Android-funkciókon

- Végponthoz készült Microsoft Defender konfigurálása iOS-funkciókon

Tipp

Szeretne többet megtudni? Engage a Microsoft biztonsági közösségével a technikai közösségünkben: Végponthoz készült Microsoft Defender Tech Community.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: