Tűzfaljelentés szervezése a Végponthoz készült Microsoft Defenderben

Érintett szolgáltatás:

- Végponthoz készült Microsoft Defender 1. csomag

- Végponthoz készült Microsoft Defender 2. csomag

- Microsoft Defender XDR

Ha Ön globális vagy biztonsági rendszergazda, mostantól tűzfaljelentéseket is üzemeltethet a Microsoft Defender portálon. Ezzel a funkcióval központi helyről tekintheti meg a Windows tűzfal jelentéseit.

Mit kell tudnia a kezdés előtt?

Az eszközöknek Windows 10 vagy újabb, illetve az R2 vagy újabb Windows Server 2012 kell futniuk. Ahhoz, hogy Windows Server 2012 R2 és Windows Server 2016 megjelenjenek a tűzfaljelentésekben, ezeket az eszközöket a modern egységes megoldáscsomag használatával kell elővenni. További információ: Új funkciók az Windows Server 2012 R2 és 2016 modern egységes megoldásában.

Az eszközök Végponthoz készült Microsoft Defender szolgáltatásba való előkészítéséhez tekintse meg az előkészítési útmutatót.

Ahhoz, hogy a Microsoft Defender portál megkezdhesse az adatok fogadását, engedélyeznie kell a fokozott biztonságú Windows Defender tűzfal naplózási eseményeit. Tekintse meg a következő cikkeket:

Engedélyezze ezeket az eseményeket Csoportházirend Object Szerkesztő, Local Security Policy vagy a auditpol.exe parancsok használatával. További információt a naplózással és naplózással kapcsolatos dokumentációban talál. A két PowerShell-parancs a következő:

auditpol /set /subcategory:"Filtering Platform Packet Drop" /failure:enableauditpol /set /subcategory:"Filtering Platform Connection" /failure:enable

Íme egy példa lekérdezésre:

param ( [switch]$remediate ) try { $categories = "Filtering Platform Packet Drop,Filtering Platform Connection" $current = auditpol /get /subcategory:"$($categories)" /r | ConvertFrom-Csv if ($current."Inclusion Setting" -ne "failure") { if ($remediate.IsPresent) { Write-Host "Remediating. No Auditing Enabled. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})" $output = auditpol /set /subcategory:"$($categories)" /failure:enable if($output -eq "The command was successfully executed.") { Write-Host "$($output)" exit 0 } else { Write-Host "$($output)" exit 1 } } else { Write-Host "Remediation Needed. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})." exit 1 } } } catch { throw $_ }

A folyamat

Megjegyzés:

Ügyeljen arra, hogy kövesse az előző szakasz utasításait, és megfelelően konfigurálja az eszközöket, hogy részt vegyenek az előzetes verziós programban.

Az események engedélyezése után Végponthoz készült Microsoft Defender megkezdi az adatok monitorozását, beleértve a következőket:

- Távoli IP-cím

- Távoli port

- Helyi port

- Helyi IP-cím

- Számítógép neve

- Folyamat bejövő és kimenő kapcsolatok között

A rendszergazdák mostantól itt láthatják a Windows-gazdagép tűzfaltevékenységét. A további jelentéskészítés megkönnyítéséhez töltse le az egyéni jelentéskészítési szkriptet a Windows Defender Firewall-tevékenységek Power BI-jal történő monitorozásához.

- Az adatok tükröződése akár 12 órát is igénybe vehet.

Támogatott forgatókönyvek

- Tűzfaljelentések

- "Letiltott kapcsolattal rendelkező számítógépek" eszközről eszközre (a Végponthoz készült Defender 2. csomagját igényli)

- Részletes elemzés a speciális veszélyforrás-keresésről (előzetes verzió frissítése) (a Végponthoz készült Defender 2. csomagját igényli)

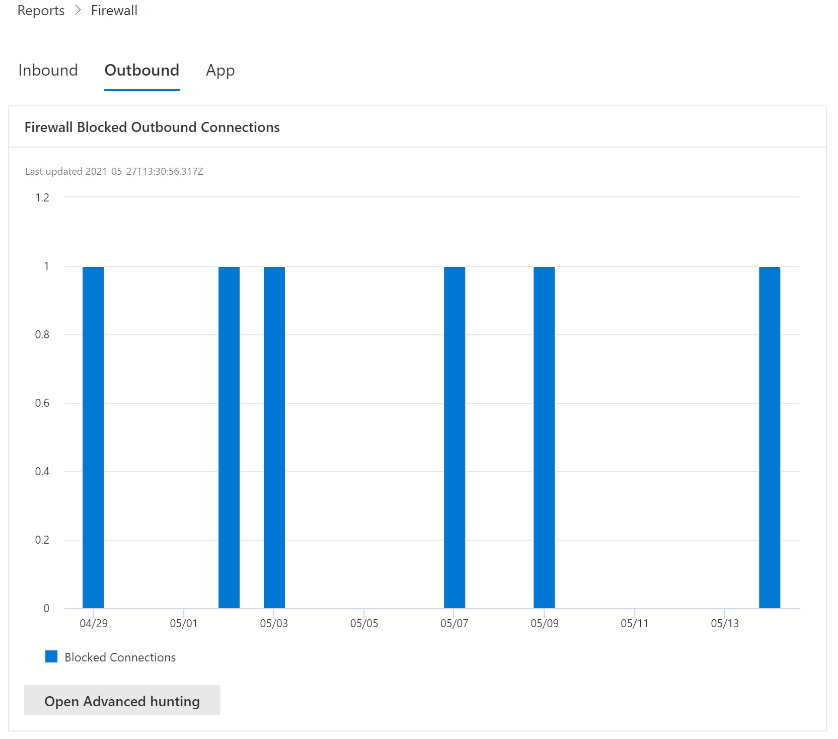

Tűzfaljelentések

Íme néhány példa a tűzfal jelentésoldalaira. Itt megtalálja a bejövő, kimenő és alkalmazástevékenységek összegzését. Ezt a lapot közvetlenül a következő oldalon érheti el https://security.microsoft.com/firewall: .

Ezek a jelentések a Tűzfal által blokkolt bejövő Connections kártya alján található Jelentések>biztonsági jelentéskészítő>eszközök (szakasz) területen is elérhetők.

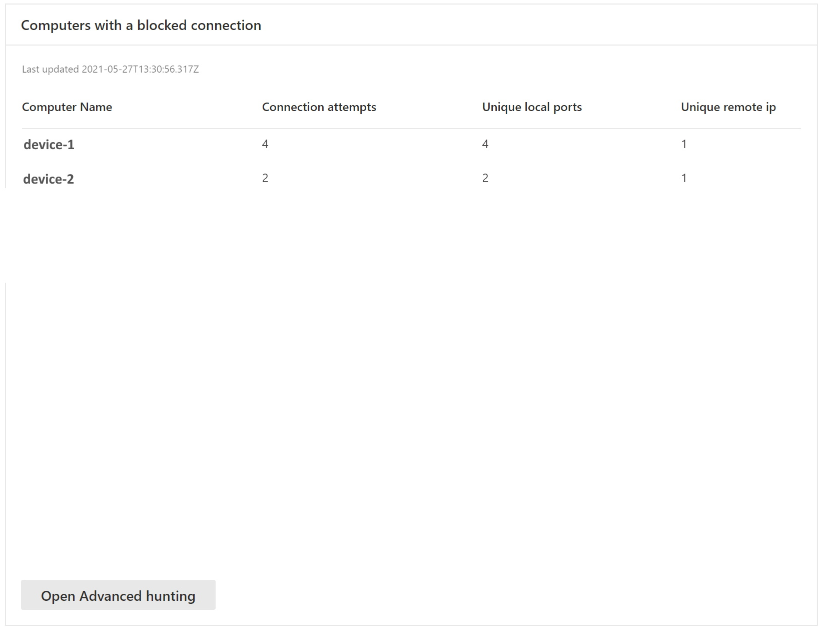

A "Letiltott kapcsolattal rendelkező számítógépek" eszközről az eszközre

Megjegyzés:

Ehhez a funkcióhoz a Defender for Endpoint Plan 2 szükséges.

A kártyák támogatják az interaktív objektumokat. Az eszköz tevékenységeinek részletezéséhez kattintson az eszköz nevére, amely elindítja a Microsoft Defender portált egy új lapon, és közvetlenül az Eszköz ütemterve lapra nyitja meg.

Most már kiválaszthatja az Idősor lapot, amely megjeleníti az eszközhöz társított események listáját.

Miután a megtekintési ablak jobb felső sarkában a Szűrők gombra kattintott, válassza ki a kívánt eseménytípust. Ebben az esetben válassza a Tűzfalesemények lehetőséget, és a panel tűzfalesemények szerint lesz szűrve.

Részletes elemzés a speciális veszélyforrás-keresésről (előzetes verzió frissítése)

Megjegyzés:

Ehhez a funkcióhoz a Defender for Endpoint Plan 2 szükséges.

A tűzfaljelentések a Speciális veszélyforrás-keresés megnyitása gombra kattintva közvetlenül a kártyáról a Speciális veszélyforrás-keresésbe való behatolást támogatják. A lekérdezés előre fel van töltve.

A lekérdezés most már végrehajtható, és az elmúlt 30 nap összes kapcsolódó tűzfaleseménye megvizsgálható.

További jelentéskészítéshez vagy egyéni módosításokhoz a lekérdezés exportálható a Power BI-ba további elemzés céljából. Az egyéni jelentéskészítés megkönnyítéséhez töltse le az egyéni jelentéskészítési szkriptet a Windows Defender tűzfaltevékenységek Power BI-jal történő figyeléséhez.

Tipp

Szeretne többet megtudni? Engage a Microsoft biztonsági közösségével a technikai közösségünkben: Végponthoz készült Microsoft Defender Tech Community.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: