Jelzők létrehozása IP-khez és URL-ekhez/tartományokhoz

Érintett szolgáltatás:

- Végponthoz készült Microsoft Defender 1. csomag

- Végponthoz készült Microsoft Defender 2. csomag

- Microsoft Defender XDR

Tipp

Szeretné megismerni a Végponthoz készült Defendert? Regisztráció az ingyenes próbaverzióra

Áttekintés

Az IP-címek, URL-címek vagy tartományok mutatóinak létrehozásával engedélyezheti vagy letilthatja az IP-címeket, URL-címeket vagy tartományokat a saját fenyegetésfelderítése alapján. Arra is figyelmeztetheti a felhasználókat, ha kockázatos alkalmazást nyitnak meg. A kérdés nem akadályozza meg őket az alkalmazás használatában, de megadhat egy egyéni üzenetet és hivatkozásokat egy vállalati lapra, amely leírja az alkalmazás megfelelő használatát. A felhasználók továbbra is megkerülhetik a figyelmeztetést, és szükség esetén továbbra is használhatják az alkalmazást.

A (Microsoft által meghatározott) rosszindulatú IP-címek/URL-címek blokkolásához a Végponthoz készült Defender a következőket használhatja:

- Windows Defender SmartScreen Microsoft-böngészőkhöz

- Hálózatvédelem nem Microsoft-böngészőkhöz vagy böngészőn kívüli hívásokhoz

A kártevő IP-címeket/URL-címeket blokkoló fenyegetésfelderítési adatkészletet a Microsoft kezeli.

A rosszindulatú IP-címeket/URL-címeket letilthatja a beállítások oldalán vagy gépcsoportok szerint, ha bizonyos csoportokat nagyobb vagy kisebb kockázatnak tekint, mint mások.

Megjegyzés:

Az IP-címek osztály nélküli Inter-Domain útválasztási (CIDR) jelölése nem támogatott.

Támogatott operációs rendszerek

- Windows 11

- Windows 10, 1709-es vagy újabb verzió

- Windows Server 2022

- Windows Server 2019

- A Végponthoz készült Defender modern egységesített megoldását futtató Windows Server 2016 (MSI-n keresztüli telepítést igényel)

- A Végponthoz készült Defendert futtató Windows Server 2012 R2 modern egységesített megoldás (MSI-n keresztüli telepítést igényel)

- macOS

- Linux

- iOS

- Android

Az első lépések

Az IPS, URL-címek vagy tartományok mutatóinak létrehozása előtt fontos tisztában lenni a következő előfeltételekkel.

A Microsoft Defender víruskereső verziókövetelményei

Ez a funkció akkor érhető el, ha szervezete a Microsoft Defender víruskeresőt használja (aktív módban)

A viselkedésfigyelés engedélyezve van

A felhőalapú védelem be van kapcsolva.

A Cloud Protection hálózati kapcsolata működik

A kártevőirtó ügyfélverziónak vagy újabbnak kell lennie 4.18.1906.x . Lásd: Havi platform és motorverziók.

Hálózatvédelmi követelmények

Az URL-cím/IP-cím engedélyezéséhez és letiltásához engedélyezni kell a Végponthoz készült Microsoft Defender Hálózati védelem összetevőt blokk módban. További információ a hálózatvédelemről és a konfigurációs utasításokról: Hálózatvédelem engedélyezése.

Egyéni hálózati mutatókra vonatkozó követelmények

Az IP-címek és/vagy URL-címek blokkolásának megkezdéséhez kapcsolja be az "Egyéni hálózati jelzők" funkciót a Microsoft Defender portálon, lépjen a Beállítások>Végpontok>Általános>speciális szolgáltatások területre. További információ: Speciális funkciók.

Az iOS-hez készült mutatók támogatásáról lásd: Végponthoz készült Microsoft Defender iOS rendszeren.

Az androidos mutatók támogatásáról a Végponthoz készült Microsoft Defender androidos verziójában talál további információt.

Az IoC-jelzők listájának korlátozásai

Csak külső IP-címek adhatók hozzá a mutatólistához. Belső IP-címekhez nem hozhatók létre mutatók. Webvédelmi forgatókönyvek esetén a Microsoft Edge beépített képességeinek használatát javasoljuk. A Microsoft Edge a Network Protection segítségével vizsgálja meg a hálózati forgalmat, és engedélyezi a TCP, HTTP és HTTPS (TLS) blokkjait.

Nem Microsoft Edge- és Internet Explorer-folyamatok

A Microsoft Edge és az Internet Explorer kivételével a webvédelmi forgatókönyvek a Hálózatvédelmet használják a vizsgálathoz és a kényszerítéshez:

- Az IP-cím mindhárom protokoll esetében támogatott (TCP, HTTP és HTTPS (TLS))

- Egyéni mutatókban csak egyetlen IP-cím támogatott (CIDR-blokkok és IP-tartományok nélkül).

- A titkosított URL-címek (teljes elérési út) csak belső böngészőkben tilthatók le (Internet Explorer, Edge)

- A titkosított URL-címek (csak FQDN) blokkolhatók külső böngészőkben (azaz az Internet Exploreren és az Edge-en kívül)

- A titkosítatlan URL-címekre teljes URL-címblokkok alkalmazhatók

- Ha ütköző URL-jelölőszabályzatok vannak, a hosszabb elérési út lesz alkalmazva. Az URL-mutató szabályzata

https://support.microsoft.com/officepéldául elsőbbséget élvez az URL-mutató szabályzatávalhttps://support.microsoft.comszemben. - URL-jelölő szabályzatütközések esetén előfordulhat, hogy az átirányítás miatt a hosszabb elérési út nem lesz alkalmazva. Ilyen esetekben regisztráljon egy nem átirányított URL-címet.

Hálózatvédelem és a TCP háromutas kézfogása

A hálózatvédelemmel a tcp/IP-en keresztüli háromirányú kézfogás befejezése után meg kell határozni, hogy engedélyezi vagy letiltja-e a hozzáférést egy helyhez. Így ha egy webhelyet a hálózatvédelem blokkol, előfordulhat, hogy a művelettípus ConnectionSuccessNetworkConnectionEvents a alatt jelenik meg a Microsoft Defender portálon, annak ellenére, hogy a webhely le van tiltva.

NetworkConnectionEvents A jelentések a TCP-rétegből, nem pedig a hálózatvédelemből származnak. A háromutas kézfogás befejezése után a helyhez való hozzáférést engedélyezi vagy blokkolja a hálózatvédelem.

Íme egy példa ennek működésére:

Tegyük fel, hogy egy felhasználó megpróbál hozzáférni egy webhelyhez az eszközén. A webhelyet véletlenül egy veszélyes tartomány üzemelteti, és a hálózatvédelemnek le kell tiltani.

Megkezdődik a TCP/IP-en keresztüli háromirányú kézfogás. A művelet végrehajtása

NetworkConnectionEventselőtt a rendszer naplózza a műveletet, ésActionTypea következőképpen jelenik megConnectionSuccess: . Amint azonban a háromutas kézfogási folyamat befejeződik, a hálózatvédelem blokkolja a helyhez való hozzáférést. Mindez gyorsan megtörténik. Hasonló folyamat történik a Microsoft Defender SmartScreen esetében; amikor a háromutas kézfogás befejezi a meghatározást, és a webhelyhez való hozzáférés le van tiltva vagy engedélyezve van.A Microsoft Defender portálon egy riasztás szerepel a riasztások várólistáján. A riasztás részletei közé tartozik a és

AlertEventsa isNetworkConnectionEvents. Láthatja, hogy a webhely le lett tiltva, annak ellenére, hogy rendelkezik aNetworkConnectionEventsActionTypeConnectionSuccesselemével is.

Figyelmeztetés módú vezérlők

Figyelmeztetési mód használatakor a következő vezérlőket konfigurálhatja:

Megkerülési képesség

- Engedélyezés gomb az Edge-ben

- Engedélyezés gomb a bejelentésen (nem Microsoft-böngészők)

- Az időtartam paraméter megkerülése a mutatón

- Kényszerítés megkerülése a Microsoft és a nem Microsoft böngészők között

Átirányítási URL-cím

- Átirányítási URL-paraméter a mutatón

- Átirányítási URL-cím az Edge-ben

- Átirányítási URL-cím bejelentés esetén (nem Microsoft-böngészők)

További információ: A Végponthoz készült Microsoft Defender által felderített alkalmazások szabályozása.

Az IoC IP URL-címe és a tartományházirend ütközéskezelési sorrendje

A tartományok/URL-címek/IP-címek szabályzatütközés-kezelése eltér a tanúsítványokkal kapcsolatos szabályzatütközések kezelésétől.

Abban az esetben, ha több különböző művelettípus van beállítva ugyanazon a mutatón (például blokk, figyelmeztetés és engedélyezés, Microsoft.com beállított művelettípusok), a művelettípusok érvénybe lépésének sorrendje a következő:

- Engedélyezés

- Figyelmeztet

- Letiltás

A felülbírálások engedélyezése figyelmeztetést ad a letiltott felülbírálásokról: Tiltás > engedélyezése>. Ezért a fenti példában Microsoft.com ez engedélyezve lenne.

A Defender for Cloud Apps mutatói

Ha a szervezet engedélyezte az integrációt a Végponthoz készült Defender és a Felhőhöz készült Defender alkalmazások között, a végponthoz készült Defenderben blokkjelzők jönnek létre minden nem engedélyezett felhőalkalmazáshoz. Ha egy alkalmazás figyelési módban van, figyelmeztetési jelzők (megkerülhető blokk) jönnek létre az alkalmazáshoz társított URL-címekhez. Engedélyezési mutatók jelenleg nem hozhatók létre engedélyezett alkalmazásokhoz. A Defender for Cloud Apps által létrehozott mutatók az előző szakaszban ismertetett szabályzatütközés-kezelést követik.

Szabályzatok prioritása

A Végponthoz készült Microsoft Defender szabályzat elsőbbséget élvez a Microsoft Defender víruskereső házirenddel szemben. Azokban az esetekben, amikor a Végponthoz készült Defender engedélyezve van, de a Microsoft Defender víruskereső Blokkolás értékre van állítva, a szabályzat alapértelmezett értéke Engedélyezés.

Több aktív szabályzat elsőbbségi sorrendje

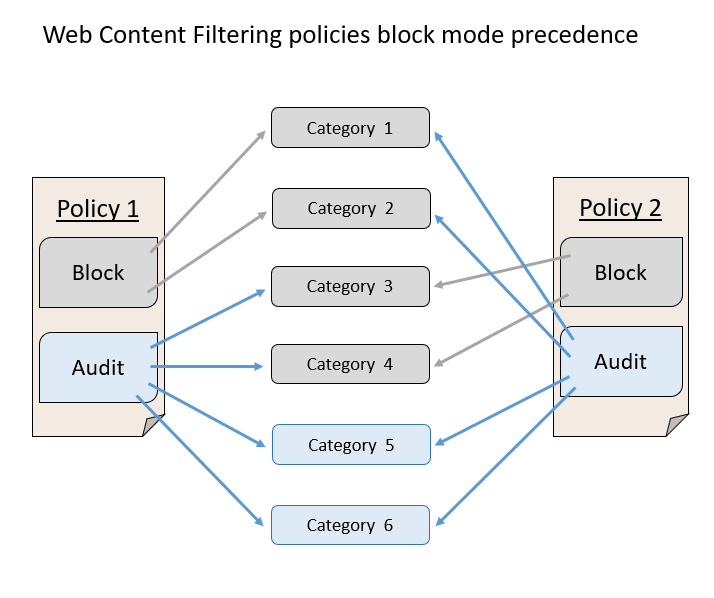

Ha több különböző webes tartalomszűrési házirendet alkalmaz ugyanarra az eszközre, az az egyes kategóriákra vonatkozó szigorúbb házirendet eredményez. Gondolja át a következő forgatókönyvet:

- Az 1. szabályzat blokkolja az 1. és a 2. kategóriát, a többit pedig naplóz

- A Policy 2 letiltja a 3. és a 4. kategóriát, a többit pedig naplóz

Az eredmény az, hogy az 1–4. kategóriák mindegyike le van tiltva. Ezt az alábbi kép szemlélteti.

Jelző létrehozása IP-címekhez, URL-címekhez vagy tartományokhoz a beállítások lapról

A navigációs panelen válassza a Beállítások>Végpontok mutatói> elemet (a Szabályok területen).

Válassza az IP-címek vagy URL-címek/tartományok lapot.

Válassza az Elem hozzáadása lehetőséget.

Adja meg a következő adatokat:

- Mutató – Adja meg az entitás részleteit, és határozza meg a mutató lejáratát.

- Művelet – Adja meg a végrehajtandó műveletet, és adjon meg egy leírást.

- Hatókör – Határozza meg a gépcsoport hatókörét.

Tekintse át a részleteket az Összefoglalás lapon, majd válassza a Mentés lehetőséget.

Megjegyzés:

A szabályzat létrehozása és az eszközön blokkolt URL-cím vagy IP-cím között akár 2 óra késés is lehet.

Kapcsolódó cikkek

- Jelzők létrehozása

- Jelzők létrehozása fájlokhoz

- Mutatók létrehozása tanúsítványok alapján

- Jelzők kezelése

- A Végponthoz készült Microsoft Defender és a Microsoft Defender víruskereső kizárásai

Tipp

Szeretne többet megtudni? Vegye fel a kapcsolatot a Microsoft Security közösségével a technikai közösségünkben: Microsoft Defender for Endpoint Tech Community.