Próbaüzem és üzembe helyezés Microsoft Defender XDR

Érintett szolgáltatás:

- Microsoft Defender XDR

Ez a cikksorozat végigvezeti önt a Microsoft Defender XDR összetevőinek az éles bérlőn való kipróbálásának teljes folyamatán, hogy kiértékelhesse azok funkcióit és képességeit, majd elvégezhesse az üzembe helyezést a teljes szervezetben.

Az eXtended detection and response (XDR) megoldás előrelépést jelent a kiberbiztonságban, mivel az egykor elszigetelt rendszerek fenyegetési adatait veszi át, és egységesíti őket, hogy gyorsabban láthassa a mintákat, és gyorsabban reagáljon a gyanús kibertámadásokra.

Microsoft Defender XDR:

Egy XDR-megoldás, amely egy helyen egyesíti az identitások, végpontok, e-mailek és felhőalkalmazások kibertámadásokkal kapcsolatos információit. A mesterséges intelligencia (AI) és az automatizálás segítségével automatikusan megállít bizonyos típusú támadásokat, és biztonságos állapotba javítja az érintett objektumokat.

Felhőalapú, egységes, incidens előtti és utáni vállalati védelmi csomag. Koordinálja a megelőzést, az észlelést, a vizsgálatot és a választ az identitások, végpontok, e-mailek, felhőalkalmazások és adataik között.

Hozzájárul az erős Teljes felügyelet architektúrához a fenyegetésvédelem és az észlelés biztosításával. Segít megelőzni vagy csökkenteni a biztonsági incidensek okozta üzleti károkat. További információ: A veszélyforrások elleni védelem és az XDR üzleti forgatókönyvének megvalósítása a Microsoft Teljes felügyelet bevezetési keretrendszerében.

Microsoft Defender XDR összetevők és architektúra

Ez a táblázat a Microsoft Defender XDR összetevőit sorolja fel.

| Összetevő | Leírás | További információ |

|---|---|---|

| Microsoft Defender for Identity | Jeleket használ a helyi Active Directory Tartományi szolgáltatások (AD DS) és Active Directory összevonási szolgáltatások (AD FS) (AD FS) a szervezetre irányuló speciális fenyegetések, feltört identitások és rosszindulatú belső műveletek azonosítására, észlelésére és kivizsgálására. | Mi a Microsoft Defender for Identity? |

| Exchange Online Védelmi szolgáltatás | A natív felhőalapú SMTP-továbbító és -szűrő szolgáltatás, amely segít megvédeni a szervezetet a levélszemét és a kártevők ellen. | Exchange Online Védelmi szolgáltatás (EOP) áttekintése – Office 365 |

| Office 365-höz készült Microsoft Defender | Védi a szervezetet az e-mailek, hivatkozások (URL-címek) és együttműködési eszközök által okozott rosszindulatú fenyegetések ellen. | Office 365-höz készült Microsoft Defender – Office 365 |

| Végponthoz készült Microsoft Defender | Egységes platform az eszközvédelemhez, a biztonsági incidensek észleléséhez, az automatizált vizsgálathoz és a javasolt reagáláshoz. | Végponthoz készült Microsoft Defender – Windows-biztonság |

| Microsoft Defender for Cloud Apps | Átfogó, saaS-alapú megoldás, amely részletes láthatóságot, erős adatvezérlést és fokozott fenyegetésvédelmet biztosít a felhőalkalmazások számára. | Mi az a Defender for Cloud Apps? |

| Microsoft Entra ID-védelem | Több milliárd bejelentkezési kísérlet kockázati adatait értékeli ki, és ezeket az adatokat felhasználva értékeli ki a bérlőbe való bejelentkezések kockázatát. Ezeket az adatokat a Microsoft Entra ID a feltételes hozzáférési szabályzatok konfigurálásának módjától függően a fiókhozzáférés engedélyezésére vagy megakadályozására használja. Microsoft Entra ID-védelem nem Microsoft Defender XDR, és Microsoft Entra ID P2-licencek részét képezi. | Mi az az Identity Protection? |

Ez az ábra Microsoft Defender XDR összetevők architektúráját és integrációját mutatja be.

Ebben az ábrán:

- Microsoft Defender XDR egyesíti az összes Defender-összetevő jeleit, hogy XDR-t biztosítson a tartományok között. Ez magában foglalja az egységes incidenssort, a támadások leállítására irányuló automatizált reagálást, az önjavítást (a feltört eszközök, felhasználói identitások és postaládák esetében), a veszélyforrás-keresést és a fenyegetéselemzést.

- Office 365-höz készült Microsoft Defender védi a szervezetet az e-mailek, hivatkozások (URL-címek) és együttműködési eszközök által okozott rosszindulatú fenyegetések ellen. Ezekből a tevékenységekből származó jeleket osztja meg Microsoft Defender XDR. Exchange Online Védelmi szolgáltatás (EOP) integrálva van, hogy teljes körű védelmet biztosítson a bejövő e-mailek és mellékletek számára.

- Microsoft Defender for Identity jeleket gyűjt az AD DS-tartományvezérlőkről és az AD FS-t és AD CS-t futtató kiszolgálókról. Ezeket a jeleket a hibrid identitáskezelési környezet védelmére használja, beleértve a feltört fiókokat használó hackerek elleni védelmet a helyszíni környezetben található munkaállomások közötti oldalirányú mozgáshoz.

- Végponthoz készült Microsoft Defender jeleket gyűjt a szervezet által felügyelt eszközökről, és védelmet nyújt.

- Microsoft Defender for Cloud Apps jeleket gyűjt a szervezet felhőalkalmazásaiból, és védi az informatikai környezet és az alkalmazások közötti adatáramlást, beleértve az engedélyezett és a nem engedélyezett felhőalkalmazásokat is.

- Microsoft Entra ID-védelem több milliárd bejelentkezési kísérlet kockázati adatait értékeli ki, és ezeket az adatokat felhasználva értékeli ki a bérlőbe való bejelentkezések kockázatát. Ezeket az adatokat a Microsoft Entra ID a feltételes hozzáférési szabályzatok feltételei és korlátozásai alapján engedélyezi vagy megakadályozza a fiókhoz való hozzáférést. Microsoft Entra ID-védelem nem Microsoft Defender XDR, és Microsoft Entra ID P2-licencek részét képezi.

Microsoft Defender XDR összetevők és SIEM-integráció

Az Microsoft Defender XDR összetevőket integrálhatja a Microsoft Sentinel vagy egy általános biztonsági információ- és eseménykezelési (SIEM) szolgáltatással a csatlakoztatott alkalmazások riasztásainak és tevékenységeinek központosított figyeléséhez.

A Microsoft Sentinel egy natív felhőbeli megoldás, amely SIEM- és biztonsági vezénylési, automatizálási és reagálási (SOAR) képességeket biztosít. A Microsoft Sentinel és a Microsoft Defender XDR összetevők együttesen átfogó megoldást nyújtanak a szervezeteknek a modern támadások elleni védekezéshez.

Microsoft Sentinel Microsoft Defender összetevők összekötőit tartalmazza. Így nemcsak betekintést nyerhet a felhőalkalmazásokba, hanem kifinomult elemzéseket is kaphat a kibertámadások azonosításához és leküzdéséhez, valamint az adatok utazási módjának szabályozásához. További információ: A Microsoft Sentinel és Microsoft Defender XDR Microsoft Defender XDR és Microsoft Sentinel integrációsés integrációs lépéseinek áttekintése.

További információ a Microsoft Sentinel-beli SOAR-ról (beleértve a Microsoft Sentinel GitHub-adattárban található forgatókönyvekre mutató hivatkozásokat is), lásd: Fenyegetésmegoldás automatizálása forgatókönyvekkel Microsoft Sentinel.

További információ a külső SIEM-rendszerekkel való integrációról: Általános SIEM-integráció.

Microsoft Defender XDR és egy példa kiberbiztonsági támadásra

Ez az ábra egy gyakori kibertámadást és a Microsoft Defender XDR azon összetevőit mutatja be, amelyek segítenek az észlelésében és elhárításában.

A kibertámadás egy adathalász e-maillel kezdődik, amely a szervezet egy alkalmazottjának Beérkezett üzenetek mappájába érkezik, aki tudatlanul megnyitja az e-mail-mellékletet. Ez a melléklet kártevőket telepít, amelyek támadási kísérletek láncához vezethetnek, amelyek bizalmas adatok ellopásához vezethetnek.

Az ábrán:

- Exchange Online Védelmi szolgáltatás, amely a Office 365-höz készült Microsoft Defender része, képes észlelni az adathalász e-maileket, és e-mail-forgalmi szabályokat (más néven átviteli szabályokat) használva biztosíthatja, hogy soha ne érkezik meg a felhasználó Beérkezett üzenetek mappájába.

- Office 365-höz készült Defender a Biztonságos mellékletek használatával teszteli a mellékletet, és megállapítja, hogy az ártalmas, így a beérkező e-mailek nem műveletet hajtanak végre a felhasználó számára, vagy a házirendek megakadályozzák, hogy az e-mailek egyáltalán megérkezzenek.

- A Végponthoz készült Defender észleli azokat az eszköz- és hálózati biztonsági réseket, amelyek egyébként kihasználhatók a szervezet által felügyelt eszközök esetében.

- Az Identitáshoz készült Defender figyelembe veszi a helyszíni felhasználói fiókok hirtelen változásait, például a jogosultságok eszkalálását vagy a magas kockázatú oldalirányú mozgást. Emellett a biztonsági csapat által kijavított, könnyen kihasználható identitásproblémákról, például a nem korlátozott Kerberos-delegálásról is beszámol.

- Microsoft Defender for Cloud Apps észleli a rendellenes viselkedést, például a lehetetlen utazást, a hitelesítő adatokhoz való hozzáférést, valamint a szokatlan letöltési, fájlmegosztási vagy levéltovábbítási tevékenységeket, és ezeket jelenti a biztonsági csapatnak.

A Microsoft Defender XDR próba- és üzembe helyezési folyamata

A Microsoft az alábbi sorrendben javasolja a Microsoft 365 Defender összetevőinek engedélyezését.

| Fázis | Láncszem |

|---|---|

| Egy. A próbaüzem indítása | A próbaüzem indítása |

| B. Microsoft Defender XDR összetevők kipróbálása és üzembe helyezése |

-

A Defender for Identity próbaüzeme és üzembe helyezése - Próbaüzem és üzembe helyezés Office 365-höz készült Defender - Végponthoz készült Defender próbaüzeme és üzembe helyezése - Próbaüzem és üzembe helyezés Microsoft Defender for Cloud Apps |

| C. Veszélyforrások vizsgálata és reagálás rájuk | Incidensvizsgálat és reagálás gyakorlata |

Ez a sorrend úgy van kialakítva, hogy gyorsan kihasználja a képességek értékét attól függően, hogy általában mekkora erőfeszítésre van szükség a képességek üzembe helyezéséhez és konfigurálásához. Például Office 365-höz készült Defender kevesebb idő alatt konfigurálható, mint az eszközök regisztrálása a Végponthoz készült Defenderben. Rangsorolja az összetevőket az üzleti igényeknek megfelelően.

A próbaüzem indítása

A Microsoft azt javasolja, hogy indítsa el a próbaüzemet a Microsoft 365 meglévő éles előfizetésében, hogy azonnal valós elemzéseket nyerjen, és a beállítások finomhangolásával elháríthatja a Microsoft 365-bérlő aktuális fenyegetéseit. Miután tapasztalatot szerzett, és elégedett a platformmal, egyszerűen bővítse az egyes összetevők használatát egyenként a teljes üzembe helyezésig.

Másik lehetőségként beállíthatja a Microsoft Defender XDR próbakörnyezetet. Ez a környezet azonban nem jelenít meg valós kiberbiztonsági információkat, például az éles Microsoft 365-bérlőre irányuló fenyegetéseket vagy támadásokat a próbaüzem során, és nem tudja áthelyezni a biztonsági beállításokat erről a környezetről az éles bérlőre.

Microsoft 365 E5 próbaverziós licencek használata

Ha nem rendelkezik Microsoft 365 E5, és szeretné kihasználni Microsoft 365 E5 próbalicenceit a próbaüzemhez:

Jelentkezzen be a meglévő Microsoft 365-ös bérlői felügyeleti portálra.

A navigációs menüben válassza a Szolgáltatások vásárlása lehetőséget.

A Office 365 szakaszban válassza a Részletek elemet Office 365 E5 csomag licenc alatt.

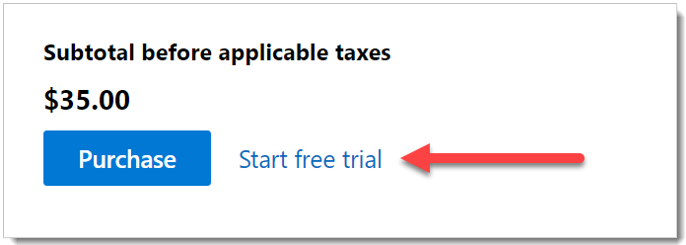

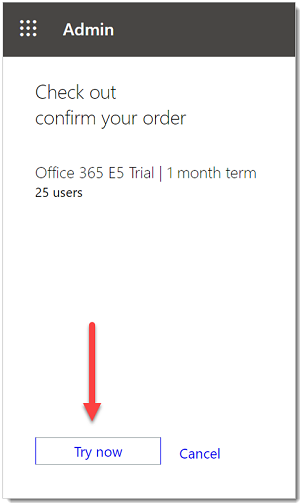

Válassza az Ingyenes próbaverzió indítása lehetőséget.

Erősítse meg a kérést, és válassza a Kipróbálás lehetőséget.

Az Microsoft 365 E5 próbaverziós licenceket használó próbaüzeme a meglévő éles bérlőben lehetővé teszi a biztonsági beállítások és módszerek megtartását, amikor a próbaidőszak lejár, és egyenértékű licenceket vásárol.

További lépés

Lásd: Próbaüzem és üzembe helyezés Microsoft Defender for Identity.

Tipp

Szeretne többet megtudni? Lépjen kapcsolatba a Microsoft biztonsági közösségével a technikai közösségünkben: Microsoft Defender XDR Tech Community.