Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A MIM Privileged Access Management (PAM) egy olyan megoldás, amely segít a szervezeteknek korlátozni a jogosultsági hozzáférést egy meglévő és izolált Active Directory-környezetben.

A Privileged Access Management két célt valósít meg:

- A sérült Active Directory-környezetek irányításának visszaállítása egy különálló megerősített környezet fenntartásával, amelyet a rosszindulatú támadások nem érintenek.

- Elkülönítheti a kiemelt fiókok használatát a hitelesítő adatok ellopásának kockázatának csökkentése érdekében.

Megjegyzés

A MIM PAM által biztosított PAM-módszer nem ajánlott az internetkapcsolattal rendelkező környezetek új üzembe helyezéséhez. A MIM PAM egy egyéni architektúrában használható olyan izolált AD-környezetekhez, ahol az internet-hozzáférés nem érhető el, ahol ezt a konfigurációt a szabályozás megköveteli, vagy olyan, nagy hatást gyakorló elszigetelt környezetekben, mint az offline kutatólaboratóriumok és a leválasztott üzemeltetési technológia, illetve a felügyeleti ellenőrzési és adatgyűjtő környezetek. A MIM PAM különbözik a Microsoft Entra Privileged Identity Management (PIM)-től. A Microsoft Entra PIM egy olyan szolgáltatás, amely lehetővé teszi az erőforrásokhoz való hozzáférést a Microsoft Entra ID, az Azure és más Microsoft Online-szolgáltatásokban, például a Microsoft 365-ben vagy a Microsoft Intune-ban. A helyszíni, internetkapcsolattal rendelkező környezetekkel és hibrid környezetekkel kapcsolatos útmutatásért tekintse meg a kiemelt hozzáférés biztosítását ismertető témakört .

Milyen problémák megoldásában segít a MIM PAM?

Ma a támadók számára túl egyszerű a tartományi rendszergazdai fiók hitelesítő adatainak beszerzése, és túl nehéz felderíteni ezeket a támadásokat a tény után. A PAM célja, hogy csökkentse a rosszindulatú felhasználók hozzáférésre vonatkozó lehetőségeit, ugyanakkor növelje a környezet irányítását és tudatosságát.

A PAM megnehezíti a támadók számára, hogy behatoljanak a hálózatba, és emelt szintű fiókhozzáférést szerezzenek. A PAM védelmet nyújt azoknak a kiemelt csoportoknak, amelyek tartományhoz csatlakoztatott számítógépeken és alkalmazásokon keresztül szabályozják a hozzáférést. Emellett több monitorozást, nagyobb láthatóságot és részletesebb vezérlőket is biztosít. Ez lehetővé teszi a szervezetek számára, hogy lássák, kik a kiemelt rendszergazdák, és mit csinálnak. A PAM további betekintést nyújt a szervezetek számára a felügyeleti fiókok környezetbeli használatába.

A MIM által biztosított PAM-megközelítést olyan elkülönített környezetek egyéni architektúrájában kell használni, ahol az internet-hozzáférés nem érhető el, ahol ezt a konfigurációt a szabályozás megköveteli, vagy olyan nagy hatással lévő elszigetelt környezetekben, mint az offline kutatólaboratóriumok és a leválasztott üzemeltetési technológia, illetve a felügyeleti ellenőrzési és adatgyűjtő környezetek. Ha az Active Directory egy internetkapcsolattal rendelkező környezet része, tekintse meg a kiváltságos hozzáférés védelme című részt a kezdéssel kapcsolatos további információkért.

A MIM PAM beállítása

A PAM az igény szerinti felügyelet elvére épül, amely a megfelelő mennyiségű adminisztrációhoz (JEA) kapcsolódik. A JEA egy Windows PowerShell-eszközkészlet, amely parancsokat határoz meg a kiemelt tevékenységek végrehajtásához. Ez egy végpont, ahol a rendszergazdák megkaphatják a parancsok futtatásához szükséges engedélyeket. A JEA-ban a rendszergazda úgy dönt, hogy egy bizonyos jogosultsággal rendelkező felhasználók végrehajthatnak egy bizonyos feladatot. Minden alkalommal, amikor egy jogosult felhasználónak el kell végeznie ezt a feladatot, engedélyezi ezt az engedélyt. Az engedélyek egy megadott idő elteltével lejárnak, így egy rosszindulatú felhasználó nem tudja ellopni a hozzáférést.

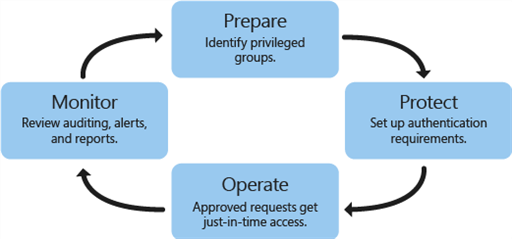

A PAM beállítása és működése négy lépésből áll.

- Előkészítés: Határozza meg, hogy a meglévő erdőben mely csoportok rendelkeznek jelentős jogosultságokkal. Hozza létre ezeket a csoportokat tagok nélkül a Bastion erdőben.

- Védelem: Az életciklus és a hitelesítés védelmének beállítása, ha a felhasználók igény szerinti felügyeletet igényelnek.

- Üzemeltetés: A hitelesítési követelmények teljesülése és a kérés jóváhagyása után a rendszer ideiglenesen hozzáad egy felhasználói fiókot a megerősített erdő egyik kiemelt csoportjához. Egy előre beállított ideig a rendszergazda rendelkezik az adott csoporthoz rendelt összes jogosultsággal és hozzáférési engedéllyel. Ezt követően a fiók el lesz távolítva a csoportból.

- Monitorozás: A PAM naplózást, riasztásokat és jelentéseket ad hozzá a kiemelt hozzáférési kérelmekhez. Áttekintheti a kiemelt hozzáférések előzményeit, és megtekintheti, hogy ki hajtott végre tevékenységet. Eldöntheti, hogy a tevékenység érvényes-e vagy sem, és könnyen azonosíthatja a jogosulatlan tevékenységeket, például megkísérli közvetlenül hozzáadni a felhasználót az eredeti erdőben lévő kiemelt csoportokhoz. Ez a lépés nem csak a rosszindulatú szoftverek azonosításához, hanem a "belső" támadók nyomon követéséhez is fontos.

Hogyan működik a MIM PAM?

A PAM az AD DS új képességein alapul, különösen a tartományi fiókok hitelesítésére és engedélyezésére, valamint a Microsoft Identity Manager új képességeire. A PAM elkülöníti a kiemelt fiókokat egy meglévő Active Directory-környezettől. Ha egy kiemelt fiókot kell használni, először le kell kérni, majd jóvá kell hagyni. A jóváhagyást követően a kiemelt felhasználói fiók egy külső főcsoport révén kap engedélyt egy új bástya erdőben, nem pedig a felhasználó vagy alkalmazás aktuális erdőjében. A megerősített erdő használata nagyobb ellenőrzést biztosít a szervezet számára, például azt, hogy egy felhasználó mikor lehet egy kiemelt csoport tagja, és hogy a felhasználónak hogyan kell hitelesítenie magát.

Az Active Directory, a MIM szolgáltatás és a megoldás egyéb részei magas rendelkezésre állású konfigurációban is üzembe helyezhetők.

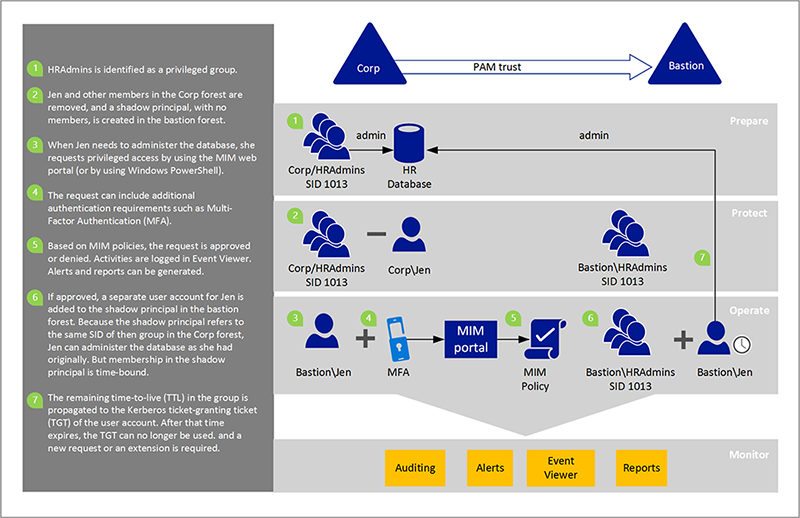

Az alábbi példa a PIM működését mutatja be részletesebben.

Az erősségi erdő időkorlátos csoporttagságokat állít elő, amelyek viszont időkorlátos jegyátadó jegyeket (TGT-ket) hoznak létre. A Kerberos-alapú alkalmazások vagy szolgáltatások tiszteletben tarthatják és érvényesíthetik ezeket a TGT-ket, ha az alkalmazások és szolgáltatások olyan erdőkben léteznek, amelyek megbízhatnak a bastion forest nevű erdőben.

A napi felhasználói fiókoknak nem kell új erdőbe költöznie. Ugyanez igaz a számítógépekre, alkalmazásokra és csoportjukra is. Ott maradnak, ahol ma egy meglévő erdőben vannak. Vegyük példaként azt a szervezetet, amely jelenleg foglalkozik ezekkel a kiberbiztonsági problémákkal, de nem tervezi a kiszolgálói infrastruktúra frissítését a Windows Server következő verziójára. Ez a szervezet továbbra is kihasználhatja ezt a kombinált megoldást a MIM és egy új megerősített erdő használatával, és jobban szabályozhatja a meglévő erőforrásokhoz való hozzáférést.

A PAM a következő előnyöket kínálja:

Jogosultságok elkülönítése/hatóköre: A felhasználók nem rendelkeznek jogosultságokkal a nem kiemelt feladatokhoz, például az e-mailek ellenőrzéséhez vagy az internet böngészéséhez használt fiókokhoz. A felhasználóknak jogosultságokat kell kérnie. A kéréseket a PAM-rendszergazda által meghatározott MIM-szabályzatok alapján hagyja jóvá vagy tagadja meg. A kérelem jóváhagyásáig a kiemelt hozzáférés nem érhető el.

Növekvő és ellenőrző folyamatok: Ezek új hitelesítési és engedélyezési kihívások, amelyek segítenek kezelni a különálló felügyeleti fiókok életciklusát. A felhasználó kérheti egy rendszergazdai fiók megemelését, és ez a kérés a MIM-munkafolyamatokon keresztül megy keresztül.

További naplózás: A beépített MIM-munkafolyamatokkal együtt a PAM további naplózást is biztosít, amely azonosítja a kérést, az engedélyezés módját és a jóváhagyás után bekövetkező eseményeket.

Testreszabható munkafolyamat: A MIM-munkafolyamatok különböző forgatókönyvekhez konfigurálhatók, és több munkafolyamat is használható a kérelmező felhasználó vagy a kért szerepkörök paraméterei alapján.

Hogyan kérnek a felhasználók emelt szintű hozzáférést?

A felhasználók többféleképpen is küldhetnek kérelmet, például:

- A MIM Services Web Services API

- REST-végpont

- Windows PowerShell (

New-PAMRequest)

Részletes információk a Privileged Access Management parancsmagokról.

Milyen munkafolyamatok és monitorozási lehetőségek érhetők el?

Tegyük fel például, hogy egy felhasználó egy rendszergazdai csoport tagja volt a PAM beállítása előtt. A PAM beállítása során a rendszer eltávolítja a felhasználót a felügyeleti csoportból, és létrehoz egy szabályzatot a MIM-ben. A szabályzat azt határozza meg, hogy ha a felhasználó rendszergazdai jogosultságokat kér, a rendszer jóváhagyja a kérést, és egy külön fiókot ad hozzá a felhasználóhoz a megerősített erdő kiemelt csoportjához.

Feltételezve, hogy a kérelem jóváhagyásra került, az Akció munkafolyamat közvetlenül kommunikál a bástyaerdő Active Directory-val, hogy egy felhasználót egy csoportba helyezzen. Például amikor Jen kéri a HR-adatbázis felügyeletét, Jen rendszergazdai fiókját másodperceken belül hozzáadják a bástyaerdő kiemelt csoportjához. Az adminisztratív fiók tagsága az adott csoportban egy adott időkorlát után lejár. A Windows Server 2016-os vagy újabb verziójában ez a tagság időkorláttal van társítva az Active Directoryban.

Megjegyzés

Amikor új tagot ad hozzá egy csoporthoz, a módosításnak el kell terjednie a védett erdő többi tartományvezérlőjére. A replikáció késése hatással lehet arra, hogy a felhasználók hozzáférhessenek az erőforrásokhoz. A replikáció késéséről további információt az Active Directory replikációs topológiájának működése című témakörben talál.

Ezzel szemben egy lejárt hivatkozást valós időben értékel ki a Security Accounts Manager (SAM). Annak ellenére, hogy a hozzáférési kérelmet fogadó tartományvezérlőnek replikálnia kell egy csoporttag hozzáadását, a rendszer azonnal kiértékeli a csoporttagok eltávolítását bármely tartományvezérlőn.

Ez a munkafolyamat kifejezetten ezekhez a felügyeleti fiókokhoz készült. Azok a rendszergazdák (vagy akár szkriptek), akiknek csak alkalmi hozzáférésre van szükségük a kiemelt csoportokhoz, pontosan kérhetik ezt a hozzáférést. A MIM naplózza a kérést és a módosításokat az Active Directoryban, és megtekintheti őket az Eseménynaplóban, vagy elküldheti az adatokat olyan nagyvállalati figyelési megoldásoknak, mint a System Center 2012 – Operations Manager Audit Collection Services (ACS) vagy más külső eszközök.