Rendszergazdai szerepkörök kezelése a Microsoft Entra Privileged Identity Management

A Privileged Identity Management (PIM) használatával Microsoft Entra kezelheti a magas jogosultsági szintű rendszergazdai szerepköröket a Power Platform felügyeleti központban.

Előfeltételek

- Távolítsa el a régi rendszergazdai szerepkör-hozzárendeléseket a környezetekben. PowerShell-parancsfájlok használatával leltározhatja és eltávolíthatja a nem kívánt felhasználókat a rendszergazdai szerepkörből egy vagy több Power Platform környezetben.

A funkciók támogatásának változásai

A Microsoft már nem rendeli hozzá automatikusan a rendszergazdai szerepkört a globális vagy szolgáltatási szintű rendszergazdai szerepkörrel rendelkező felhasználókhoz, például Power Platform a Rendszergazda és a Dynamics 365 Rendszergazda szerepkörhöz.

Ezek a rendszergazdák továbbra is bejelentkezhetnek a felügyeleti központba az Power Platform alábbi jogosultságokkal:

- Bérlői szintű beállítások engedélyezése vagy letiltása

- Környezetek elemzési információinak megtekintése

- Kapacitásfelhasználás megtekintése

Ezek a rendszergazdák licenc nélkül nem végezhetnek olyan tevékenységeket, amelyek közvetlen hozzáférést igényelnek az adatokhoz Dataverse . Ilyen tevékenységek például a következők:

- Felhasználó biztonsági szerepkör frissítése egy környezetben

- Alkalmazások telepítése egy környezethez

Fontos

A globális rendszergazdáknak, Power Platform rendszergazdáknak és Dynamics 365 szolgáltatás rendszergazdáinak egy másik lépés kell elvégezniük, mielőtt hozzáférést Dataverse igénylő tevékenységeket végezhetnek. Rendszergazdai szerepkörbe kell emelniük magukat abban a környezetben, ahol hozzáférésre van szükségük. A rendszer minden jogosultságszint-emelési műveletet naplóz a Microsoft Purview-ba.

Ismert korlátozások

Az API használatakor észreveheti, hogy ha a hívó rendszergazda, az önszint-emeléses hívás sikeres eredményt ad vissza ahelyett, hogy értesítené a hívót arról, hogy a rendszergazda már létezik.

A hívást kezdeményező felhasználóhoz hozzá kell rendelni a bérlői rendszergazdai szerepkört. A bérlői rendszergazdai feltételeknek megfelelő felhasználók teljes listájáért lásd: A funkciók támogatásának változásai

Ha Ön Dynamics 365 rendszergazda, és a környezetet biztonsági csoport védi, a biztonsági csoport tagjának kell lennie. Ez a szabály nem vonatkozik a globális rendszergazdai vagy Power Platform rendszergazdai szerepkörrel rendelkező felhasználókra.

A jogosultságszint-emelési API-t csak az a felhasználó hívhatja meg, akinek meg kell emelnie az állapotát. Nem támogatja az API-hívások kezdeményezését egy másik felhasználó nevében jogosultságszint-emelési célokra.

Az önszint-emeléssel hozzárendelt rendszergazdai szerepkör nem törlődik, ha a szerepkör-hozzárendelés lejár a Privileged Identity Management. A felhasználót manuálisan kell eltávolítania a rendszergazdai szerepkörből. Tisztítási tevékenység megtekintése

A CoE Starter Kitet használó Microsoft Power Platform ügyfelek számára megkerülő megoldás áll rendelkezésre. További információkért és részletekért lásd: PIM probléma és kerülő megoldás #8119 .

A csoportokon keresztüli szerepkör-hozzárendelések nem támogatottak. Győződjön meg arról, hogy a szerepköröket közvetlenül a felhasználóhoz rendeli hozzá.

Önszint-emelés rendszergazdai szerepkörre

A jogosultságszint-emelést a PowerShell használatával vagy a felügyeleti központ intuitív felületén Power Platform keresztül támogatjuk.

Feljegyzés

Az önszint-emelést megkísérlő felhasználóknak globális rendszergazdának, Power Platform rendszergazdának vagy Dynamics 365 rendszergazdának kell lenniük. A felügyeleti központ felhasználói felülete Power Platform nem érhető el más Entra ID rendszergazdai szerepkörökkel rendelkező felhasználók számára, és a PowerShell API-n keresztüli önszintemelési kísérlet hibát ad vissza.

Önszint-emelés a PowerShellen keresztül

A PowerShell beállítása

Telepítse az MSAL PowerShell-modult. A modult csak egyszer kell telepítenie.

Install-Module -Name MSAL.PS

További információ a PowerShell beállításáról: Gyors üzembe helyezés webes API a PowerShell és Visual Studio a kód használatával.

1. lépés: A szkript futtatása a jogosultságszint-emeléshez

Ebben a PowerShell-szkriptben a következő:

- Hitelesítés az Power Platform API használatával.

- Hozzon létre egy lekérdezést

httpa környezetazonosítóval. - Hívja meg az API-végpont jogosultságszint-emelés kéréséhez.

A környezetazonosító hozzáadása

Szerezze be a környezetazonosítót a felügyeleti központ Környezetek Power Platform lapján.

Adja hozzá az egyedit

<environment id>a szkripthez.

A szkript futtatása

Másolja és illessze be a szkriptet egy PowerShell-konzolba.

# Set your environment ID

$environmentId = "<your environment id>"

Import-Module MSAL.PS

# Authenticate

$AuthResult = Get-MsalToken -ClientId '49676daf-ff23-4aac-adcc-55472d4e2ce0' -Scope 'https://api.powerplatform.com/.default'

$Headers = @{

Authorization = "Bearer $($AuthResult.AccessToken)"

'Content-Type' = "application/json"

}

$uri = "https://api.powerplatform.com/usermanagement/environments/$environmentId/user/applyAdminRole?api-version=2022-03-01-preview";

try {

$postRequestResponse = Invoke-RestMethod -Method Post -Headers $Headers -Uri $uri

}

catch {

# Dig into the exception to get the Response details.

Write-Host "Response CorrelationId:" $_.Exception.Response.Headers["x-ms-correlation-id"]

Write-Host "StatusCode:" $_.Exception.Response.StatusCode.value__

Write-Host "StatusDescription:" $_.Exception.Response.StatusDescription

$result = $_.Exception.Response.GetResponseStream()

$reader = New-Object System.IO.StreamReader($result)

$reader.BaseStream.Position = 0

$reader.DiscardBufferedData()

$responseBody = $reader.ReadToEnd();

Write-Host $responseBody

}

$output = $postRequestResponse | ConvertTo-Json -Depth 2

Write-Host $output

Lépés 2: Erősítse meg az eredményt

Sikeres siker esetén az alábbi kimenethez hasonló kimenet jelenik meg. Keress "Code": "UserExists" bizonyítékot arra, hogy sikeresen emelted a szerepedet.

{

"errors": [],

"information": [

{

"Subject": "Result",

"Description": "[\"SyncMode: Default\",\"Instance df12c345-7b56-ee10-8bc5-6045bd005555 exists\",\"Instance df85c664-7b78-ee11-8bc5-6045bd005555 in enabled state\",\"Instance Url found https://orgc1234567.crm.dynamics.com\",\"User found in AD tenant\",\"User in enabled state in AD tenant\",\"SystemUser with Id:11fa11ab-4f75-ee11-9999-6045bd12345a, objectId:d111c55c-aab2-8888-86d4-ece1234f11e6 exists in instance\"]",

"Code": "UserExists"

},

{ ... }

}

Hibák

Hibaüzenet jelenhet meg, ha nem rendelkezik a megfelelő engedélyekkel.

"Unable to assign System Administrator security role as the user is not either a Global admin, Power Platform admin, or Dynamics 365 admin. Please review your role assignments in Entra ID and try again later. For help, please reach out to your administrator."

Lépés 3: Takarítási tevékenység

Futtassa a Remove-RoleAssignmentFromUsers parancsot a felhasználók eltávolításához a rendszergazda biztonsági szerepkör, miután a hozzárendelés lejárt a PIM-ben.

-

-roleName: "Rendszergazda" vagy más szerepkör -

-usersFilePath: A CSV-fájl elérési útja az egyszerű felhasználónevek listájával (soronként egy) -

-environmentUrl: Megtalálható itt admin.powerplatform.microsoft.com -

-processAllEnvironments: (Nem kötelező) Az összes környezet feldolgozása -

-geo: Érvényes GEO -

-outputLogsDirectory: A naplófájlok írási útvonala

Példa szkriptre

Remove-RoleAssignmentFromUsers

-roleName "System Administrator"

-usersFilePath "C:\Users\<My-Name>\Desktop\<names.csv>"

-environmentUrl "<my-name>-environment.crm.dynamics.com"

# Or, include all your environments

-processAllEnvironments $true

-geo "NA"

-outputLogsDirectory "C:\Users\<My-Name>\Desktop\<log-files>"

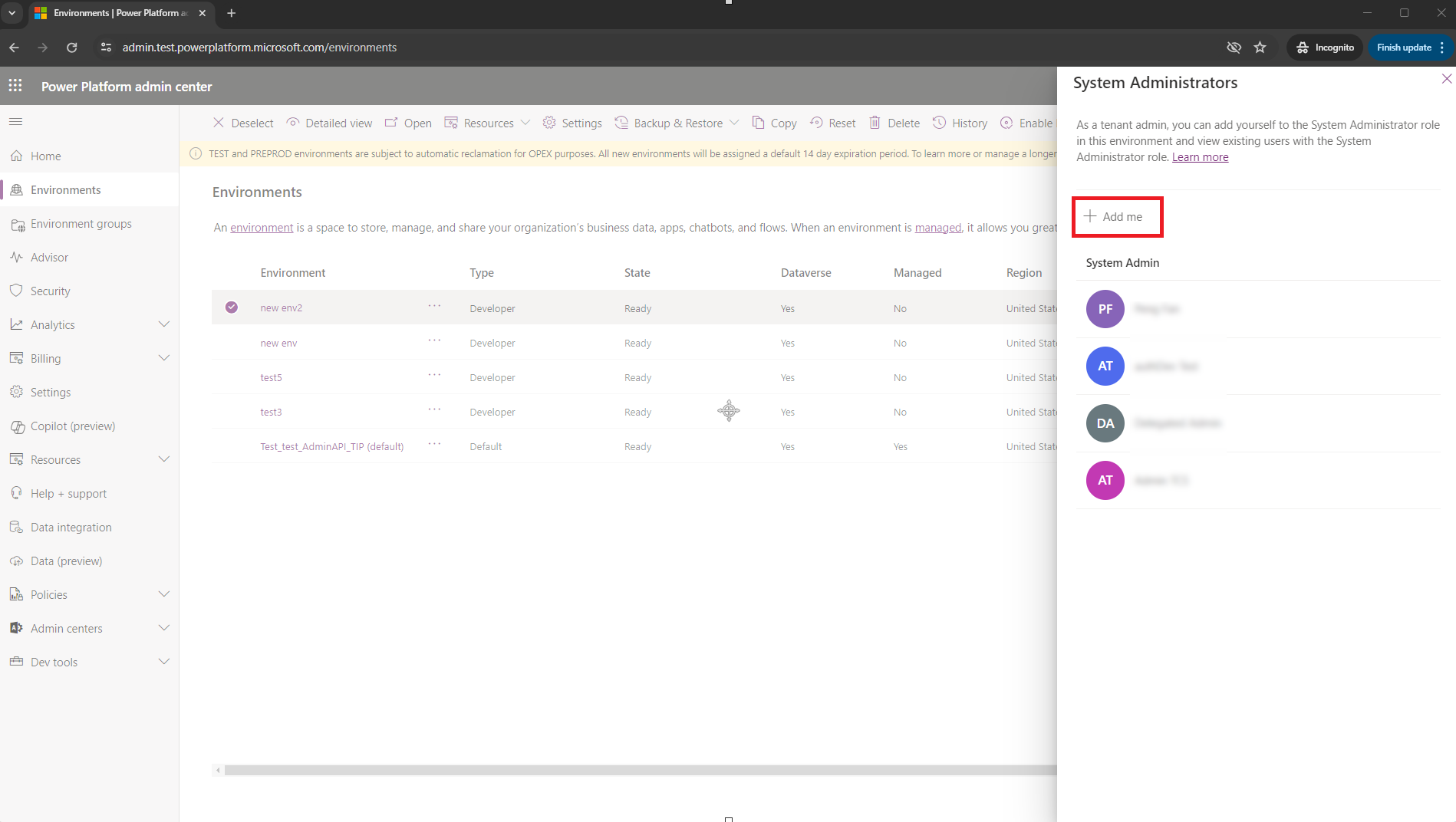

Önszint-emelés a felügyeleti központon keresztül Power Platform

Jelentkezzen be aPower Platform felügyeleti központjába.

A bal oldali panelen válassza a Környezetek lehetőséget.

Válassza ki a környezet melletti pipát.

Válassza a Tagság lehetőséget a parancssávon az önszint-emelés kéréséhez.

Megjelenik a Rendszergazdák panel. Adja hozzá magát a rendszergazdai szerepkörhöz a Hozzáadás lehetőség kiválasztásával.