Mit értünk Teljes felügyelet megfelelőség alatt?

Ez a cikk a fejlesztők szempontjából áttekintést nyújt az alkalmazásbiztonságról a Teljes felügyelet alapelveinek kezelése érdekében. Korábban a kódbiztonság a saját alkalmazásáról szólt: ha tévedett, a saját alkalmazása volt veszélyben. Napjainkban a kiberbiztonság kiemelt fontosságú az ügyfelek és a kormányok számára világszerte.

A kiberbiztonsági követelményeknek való megfelelés számos ügyfél és kormány számára előfeltétele az alkalmazások vásárlásának. Lásd például az Egyesült Államok 14028-as végrehajtási rendeletét: A nemzet kiberbiztonságának és az Egyesült Államok általános szolgáltatásainak javítása Rendszergazda istration-követelmények összefoglalását. Az alkalmazásnak meg kell felelnie az ügyfélkövetelményeknek.

A felhőbiztonság a szervezeti infrastruktúra egyik szempontja, amely csak olyan biztonságos, mint a leggyengébb kapcsolat. Ha egyetlen alkalmazás a leggyengébb hivatkozás, a rosszindulatú szereplők hozzáférhetnek az üzletileg kritikus fontosságú adatokhoz és műveletekhez.

Az alkalmazásbiztonság fejlesztői szempontból Teljes felügyelet megközelítést tartalmaz: az alkalmazások a Teljes felügyelet vezérelveivel foglalkoznak. Fejlesztőként folyamatosan frissítheti az alkalmazást a veszélyforrások helyzetének és a biztonsági útmutatás változásainak megfelelően.

A kód Teljes felügyelet alapelveinek támogatása

Az Teljes felügyelet alapelveknek való megfelelés két kulcsa az alkalmazás azon képessége, hogy explicit módon ellenőrizze és támogassa a minimális jogosultsági hozzáférést. Az alkalmazásnak delegálnia kell az identitás- és hozzáférés-kezelést a Microsoft Entra-azonosítóba, hogy a Microsoft Entra-jogkivonatokat használhassa. Az identitás- és hozzáférés-kezelés delegálása lehetővé teszi, hogy az alkalmazás támogassa az olyan ügyféltechnológiák használatát, mint a többtényezős hitelesítés, a jelszó nélküli hitelesítés és a feltételes hozzáférési szabályzatok.

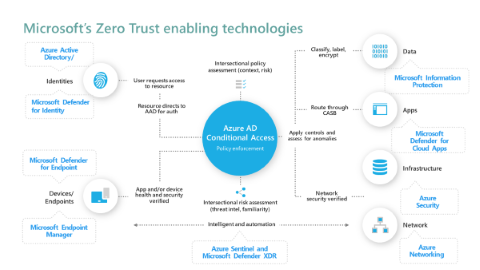

A Microsoft Identitásplatform és Teljes felügyelet engedélyező technológiákkal (ahogyan az az alábbi ábrán látható) a Microsoft Entra-jogkivonatok használatával az alkalmazás integrálható a Microsoft teljes biztonsági technológiáival.

Ha az alkalmazás jelszavakat igényel, előfordulhat, hogy az ügyfeleket kiteszik az elkerülhető kockázatnak. A rossz szereplők úgy tekintenek a műszakra, hogy bármilyen eszközről dolgozhassanak, lehetőséget teremtve a vállalati adatok elérésére olyan tevékenységek, mint például a jelszóspray-támadások elkövetésével. Jelszóspray-támadás esetén a rossz szereplők ígéretes jelszót próbálnak ki a felhasználói fiókok egy készletében. Kipróbálhatják például a GoSeaHawks2022-t! a seattle-i területen lévő felhasználói fiókokra. Ez a sikeres támadástípus a jelszó nélküli hitelesítés egyik indoka.

Hozzáférési jogkivonatok beszerzése a Microsoft Entra-azonosítóból

Az alkalmazásnak legalább olyan hozzáférési jogkivonatokat kell beszereznie a Microsoft Entra-azonosítóból, amelyek OAuth 2.0 hozzáférési jogkivonatokat bocsátanak ki. Az ügyfélalkalmazás ezeket a jogkivonatokat arra használhatja, hogy korlátozott hozzáférést szerezzenek a felhasználói erőforrásokhoz a felhasználó nevében indított API-hívásokon keresztül. Az egyes API-k meghívásához hozzáférési jogkivonatot használ.

Ha egy delegált identitásszolgáltató ellenőrzi az identitást, az ügyfél informatikai részlege a Microsoft Entra engedélyével és hozzájárulásával kikényszerítheti a minimális jogosultsági hozzáférést. A Microsoft Entra ID határozza meg, hogy mikor ad ki jogkivonatokat az alkalmazásoknak.

Ha az ügyfelek tisztában vannak azzal, hogy az alkalmazásnak mely vállalati erőforrásokhoz kell hozzáférnie, helyesen adhatnak vagy tagadhatnak meg hozzáférési kéréseket. Ha például az alkalmazásnak hozzá kell férnie a Microsoft SharePointhoz, dokumentálja ezt a követelményt, hogy segítsen az ügyfeleknek a megfelelő engedélyek megadásában.

Következő lépések

- A szabványokon alapuló fejlesztési módszertanok áttekintést nyújtanak a támogatott szabványokról (OAuth 2.0, OpenID Csatlakozás, SAML, WS-Federation és SCIM), valamint az MSAL és a Microsoft Identitásplatform használatának előnyeiről.

- Az Teljes felügyelet identitáskezelési megközelítéssel rendelkező alkalmazások létrehozása áttekintést nyújt az engedélyekről és az ajánlott eljárások eléréséről.

- A jogkivonatok testreszabása a Microsoft Entra-jogkivonatokban kapott információkat ismerteti. Megtudhatja, hogyan szabhatja testre a jogkivonatokat, és hogyan javíthatja a rugalmasságot és a vezérlést, miközben az alkalmazásbiztonság Teljes felügyelet minimális jogosultsággal növelve.

- Az egy- és több-bérlős alkalmazások támogatott identitás- és fióktípusai azt ismertetik, hogyan választhatja ki, hogy az alkalmazás csak a Microsoft Entra-bérlő, bármely Microsoft Entra-bérlő vagy személyes Microsoft-fiókkal rendelkező felhasználók számára engedélyezi-e a hozzáférést.

- Az API Protection ismerteti az API regisztrációval, engedélyek és hozzájárulások meghatározásával, valamint a hozzáférés kényszerítésével kapcsolatos ajánlott eljárásokat a Teljes felügyelet célok elérése érdekében.

- Az ajánlott engedélyezési eljárások segítségével implementálhatja a legjobb engedélyezési, engedély- és hozzájárulási modelleket az alkalmazásokhoz.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: