A túlprivilegált engedélyek és alkalmazások csökkentése

Fejlesztőként, aki olyan alkalmazásokat tervez és implementál, amelyek a Teljes felügyelet alapelveit követik, a legkisebb jogosultsággal szeretné növelni az alkalmazásbiztonságot. Elengedhetetlen, hogy csökkentse az alkalmazás támadási felületét és a biztonsági incidensek hatását.

Ebből a cikkből megtudhatja, hogy az alkalmazások miért nem kérhetnek több engedélyt, mint amennyi szükséges. Megismerheti a túlprivilegált kifejezést, és megismerheti az alkalmazások jogosultságainak korlátozására vonatkozó javaslatokat és ajánlott eljárásokat a hozzáférés kezelése és a biztonság javítása érdekében.

Mi a túlprivilegált?

Túlárúság akkor fordul elő, ha egy alkalmazás több engedélyt kér vagy kap, mint amennyi a megfelelő működéshez szükséges. A nem használt és redukciós engedélyekre vonatkozó alábbi példák javítják a túlprivilegáltak megértését.

Nem használt engedélyek

Ebben a fel nem használt kulcsos példában képzelje el, hogy három zárt ajtó (kék, sárga és zöld) található az alábbi ábrán látható módon.

Az eszközei az ajtók mögött vannak. Van három kulcs (kék, sárga és zöld), amelyek lehetővé teszik, hogy nyissa meg a megfelelő ajtót. A kék kulcs például megnyithatja a kék ajtót. Ha csak a sárga ajtóhoz kell hozzáférnie, csak a sárga kulcsot kell hordania.

Az objektumok védelme érdekében csak akkor kell a szükséges kulcsokat tárolnia, ha szüksége van rájuk, és a nem használt kulcsokat biztonságos helyen kell tárolnia.

Redukciós engedélyek

A redukálható kulcsok példája bonyolultabb, mint a nem használt kulcs példája, amelyhez most két speciális kulcsot adunk hozzá az alábbi ábrán látható módon.

Az első fekete kulcs egy olyan kulcs, amely képes megnyitni az összes ajtót. A második fekete kulcs kinyithatja a sárga és a zöld ajtókat. Ha csak a sárga és a zöld ajtókhoz kell hozzáférnie, csak a második fekete kulcsot kell hordania. A jelkulcsot a redundáns zöld kulccsal biztonságos helyen tárolhatja.

A Microsoft identitásvilágában a kulcsok hozzáférési engedélyek. Az erőforrások és Ön, a kulcstartó alkalmazások. Ha tisztában van a szükségtelen kulcsok hordozásának kockázatával, tisztában van azzal a kockázattal, hogy az alkalmazások szükségtelen engedélyekkel rendelkeznek.

Engedélyhiány és kockázat

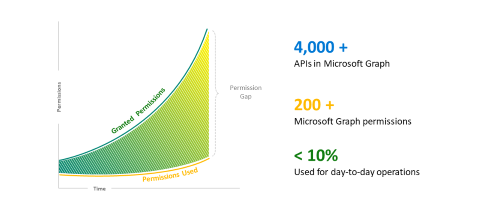

Hogyan segíthetnek az ajtók és kulcsok annak megértésében, hogy mi történik a túlzottan hátrányos helyzetben? Miért rendelkezhet az alkalmazás a megfelelő engedélyekkel egy feladat végrehajtásához, de mégis túlprivilegált? Tekintsük át az alábbi ábrán látható eltérést okozó engedélybeli rést.

Az X tengely az Időt, az Y tengely pedig az Engedélyeket jelöli. A mért idő kezdetekor engedélyt kér és kap az alkalmazáshoz. Ahogy az üzlet növekszik és idővel változik, új engedélyeket ad hozzá az igényeinek megfelelően, és a megadott engedélyek meredeksége nő. A használt engedélyek alacsonyabbak lehetnek a megadott engedélyeknél, ha elfelejti eltávolítani a szükségtelen engedélyeket (például ha az alkalmazás nem törik meg), ami engedélyhiányt eredményez.

Íme néhány érdekes megfigyelés a Microsoft Identitásplatform.

- A Microsoft Graph több mint 4000 API-val rendelkezik.

- Több mint 200 Microsoft Graph-engedély érhető el Microsoft Identitásplatform.

- A fejlesztők számos adathoz férhetnek hozzá, és részletességet alkalmazhatnak az alkalmazások által kért engedélyekre.

- Vizsgálataink során megállapítottuk, hogy az alkalmazások csak 10%-os teljes mértékben kihasznált engedélyekkel rendelkeznek a forgatókönyveikhez.

Alaposan gondolja át, milyen engedélyekre van szüksége az alkalmazásnak. Óvakodjon az engedélyhiánytól, és rendszeresen ellenőrizze az alkalmazásengedélyeket.

A biztonság sérült a túlprivilegáltak számára

Vizsgáljuk meg egy példával az engedélyhiányból eredő kockázatokat. Ez a kompromittáló forgatókönyv két szerepkörből áll: az informatikai rendszergazda és a fejlesztő.

- Rendszergazda: Jeff bérlői rendszergazda, aki biztosítja, hogy a Microsoft Entra-azonosítóban lévő alkalmazások megbízhatóak és biztonságosak legyenek. Jeff feladata az, hogy hozzájárulást adjon az alkalmazásfejlesztők által igényelt engedélyekhez.

- Fejlesztő: Kelly egy alkalmazásfejlesztő, aki Microsoft Identitásplatform használ, és az alkalmazások tulajdonosa. Kelly feladata annak biztosítása, hogy az alkalmazások megfelelő engedélyekkel rendelkezzenek a szükséges feladatok elvégzéséhez.

A túlprivilegáltak általános biztonsági kompromisszumos forgatókönyve általában négy szakaszból áll, az alábbiak szerint.

- Először a fejlesztő megkezdi az alkalmazás konfigurálását és a szükséges engedélyek hozzáadását.

- Másodszor, az informatikai rendszergazda áttekinti a szükséges engedélyeket, és jóváhagyást ad.

- Harmadszor, a rossz szereplő elkezdi feltörni a felhasználói hitelesítő adatokat, és sikeresen feltöri a felhasználói identitást.

- Ha a felhasználó több alkalmazás tulajdonosa, az is túlprivilegált. A rossz szereplő gyorsan használhatja a megadott engedély jogkivonatát a bizalmas adatok lekéréséhez.

Túlprivilegált alkalmazások

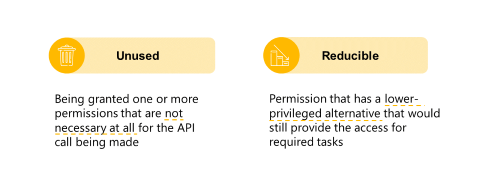

Ha egy entitás több engedélyt kér vagy kap, mint amire szüksége van, az túlprivilegálva lesz. A túlprivilegált alkalmazás definíciója a Microsoft Identitásplatform a következő: "minden olyan alkalmazás, amely nem használt vagy visszavezethető engedélyt kapott".

Használjuk a Microsoft Graphot a Microsoft Identitásplatform egy valós példában, hogy jobban megértsük a nem használt és az redukálható engedélyeket.

A nem használt engedély akkor fordul elő, ha az alkalmazás olyan engedélyeket kap, amelyek nem szükségesek a kívánt tevékenységekhez. Például naptáralkalmazást készít. A naptáralkalmazás engedélyt kér és kap Files.ReadWrite.All . Az alkalmazás nem integrálható egyetlen fájl API-jával sem. Ezért az alkalmazás nem használt engedéllyel rendelkezik Files.ReadWrite.All .

A redukciós engedélyt nehezebb felderíteni. Ez akkor fordul elő, ha az alkalmazás kevés engedélyt kap, de alacsonyabb jogosultsági szintű alternatívával rendelkezik, amely elegendő hozzáférést biztosít a szükséges feladatokhoz. A naptáralkalmazás példájában az alkalmazás engedélyt kér és kap Files.ReadWrite.All . Azonban csak a bejelentkezett felhasználó OneDrive-járól kell fájlokat olvasnia, és soha nem kell új fájlokat létrehoznia vagy módosítania a meglévőket. Ebben az esetben az alkalmazás csak részben használja, Files.ReadWrite.All ezért vissza kell jelentkeznie Files.Read.All.

Javaslatok a túlprivilegált forgatókönyvek csökkentéséhez

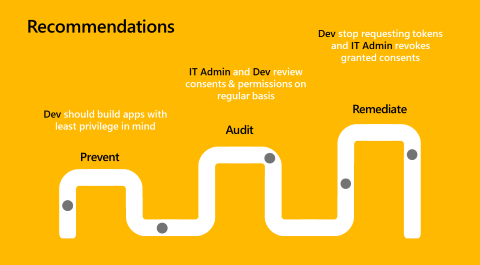

A biztonság utazás, nem cél. A biztonsági életciklusnak három különböző fázisa van:

- Megelőzés

- Naplózás

- Szervizelés

Az alábbi ábra a túlprivilegált forgatókönyvek csökkentésére vonatkozó javaslatokat mutatja be.

- Megelőzés: Alkalmazás létrehozásakor teljes mértékben ismernie kell az alkalmazás által kezdeményezett API-hívásokhoz szükséges engedélyeket, és csak a forgatókönyv engedélyezéséhez szükséges engedélyeket kell kérnie. A Microsoft Graph dokumentációja egyértelmű hivatkozásokat tartalmaz a legtöbb jogosultsági engedélyre vonatkozó minimális jogosultsági engedélyekre az összes végponton. Ügyeljen a túlprivilegált forgatókönyvekre, amikor meghatározza, hogy mely engedélyekre van szüksége.

- Naplózás: Önnek és az informatikai rendszergazdáknak rendszeresen át kell tekintenie a meglévő alkalmazások korábban megadott jogosultságait.

- Szervizelés: Ha Ön vagy az informatikai rendszergazdák egy túlprivilegált alkalmazást észlelnek az ökoszisztémában, ne kérjen jogkivonatokat a túljogosított engedélyhez. Az informatikai rendszergazdáknak vissza kell vonniuk a megadott hozzájárulásokat. Ehhez a lépéshez általában kódmódosításra van szükség.

Ajánlott eljárások a minimális jogosultsági jogosultság fenntartásához

A minimális jogosultsági engedély alkalmazásokkal való fenntartásának két fő ösztönzője az alkalmazások bevezetésének és a terjedés leállításának az alábbiak szerint.

- A bevezetést egy megbízható, harmadik féltől származó alkalmazás létrehozásával ösztönözheti az ügyfelek számára, amely elkerüli a túlzott engedélykéréseket. Az alkalmazásengedélyeket csak arra korlátozza, amire a feladat elvégzéséhez szüksége van. Ez a gyakorlat csökkenti a támadások potenciális robbanási sugarát, és növeli az alkalmazások ügyfélbevezetését. Az alkalmazások által igényelt engedélyek áttekintésekor és az alkalmazásengedélyek megadásának eldöntésekor nagyobb ellenőrzésre van szükség.

- Állítsa le a spreadet úgy, hogy a támadók nem tudnak túlzott jogosultságokkal hozzáférni a további hozzáféréshez. Amikor olyan alkalmazást hoz létre, amely szükségtelen engedélyeket kér, akkor a legkevésbé valószínű, hogy teljes egészében jóváhagyást kap vagy megtagad. A károk elhárításának legjobb módja, ha megakadályozza, hogy a támadók emelt szintű jogosultsághoz jussanak, ami növeli a kompromisszum hatókörét. Ha például az alkalmazásnak csak a felhasználói alapvető információkat kell

User.ReadBasic.Allelolvasnia, akkor a OneDrive, az Outlook, a Teams és a bizalmas adatok biztonságban lesznek, ha egy alkalmazás biztonsága sérül.

Következő lépések

- Az erőforrások elérésére vonatkozó engedélyek beszerzése segít megérteni, hogyan biztosíthatja a legjobban Teljes felügyelet az alkalmazás erőforrás-hozzáférési engedélyeinek beszerzésekor.

- Az Teljes felügyelet identitáskezelési megközelítéssel rendelkező alkalmazások létrehozása áttekintést nyújt az engedélyekről és az ajánlott eljárások eléréséről.

- A jogkivonatok testreszabása ismerteti a Microsoft Entra-jogkivonatokban kapott információkat, valamint azt, hogy hogyan szabhatja testre a jogkivonatokat a rugalmasság és a szabályozás javítása érdekében, miközben a minimális jogosultsággal rendelkező, az alkalmazás zéró megbízhatósági biztonságát növeli.

- A csoportjogcímek és alkalmazásszerepkörök jogkivonatokban való konfigurálása bemutatja, hogyan konfigurálhatja alkalmazásait alkalmazásszerepkör-definíciókkal, és hogyan rendelhet hozzá biztonsági csoportokat az alkalmazásszerepkörökhöz a rugalmasság és az ellenőrzés javítása érdekében, miközben a minimális jogosultsággal rendelkező alkalmazásmegbízhatóság nélküli biztonság növelése érdekében.

- A Teljes felügyelet felkészültség elérése az alkalmazásokban: A Minimális jogosultságok tervezése segít az alkalmazások tervezésében a Microsoft Identitásplatform a legkevésbé kiemelt hozzáférés elvével.

- Az alkalmazásbiztonság növelése a minimális jogosultság elvével segít csökkenteni az alkalmazás támadási felületét, és a biztonsági rés (a robbanási sugár) hatását, ha egy Microsoft Identitásplatform integrált alkalmazásban fordul elő.

- A Graph Explorer és a Microsoft Graph engedélyeinek hivatkozása segít kiválasztani a Microsoft Graph API-hívásokat az alkalmazásforgatókönyv engedélyezéséhez, és megkeresni a megfelelő engedélyeket a legkevésbé a kiemeltek között.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: