Alkalmazásintegrációk

![]()

Az alkalmazások az alkalmazottak alapvető hatékonyságnövelő eszközei. Egy modern munkahelyen a felhőalapú szolgáltatott szoftver (SaaS) alkalmazások bevezetése új kihívásokat hozott létre az informatikai környezet számára. Az alkalmazások láthatóságának és szabályozásának hiánya, a felhasználók interakciójának módja, valamint az rajtuk keresztül közzétett adatok biztonsági és megfelelőségi kockázatokat okoznak.

Teljes felügyelet alkalmazások pillérének megoldásai az alkalmazáshasználati adatok és elemzések láthatóságának és szabályozásának biztosítására szolgálnak, amelyek azonosítják és leküzdik a felhőalkalmazások és -szolgáltatások kiberfenyegetéseit.

Ez az útmutató azoknak a szoftverszolgáltatóknak és technológiai partnereknek szól, akik szeretnék továbbfejleszteni alkalmazásuk biztonsági megoldásait a Microsoft-termékekkel való integrációval.

Teljes felügyelet integráció az Alkalmazások útmutatóval

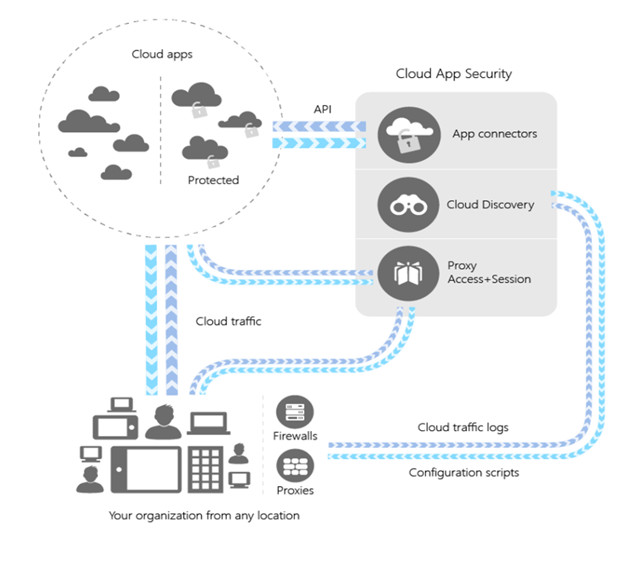

Ez az integrációs útmutató útmutatást tartalmaz az Felhőhöz készült Microsoft Defender-alkalmazásokkal való integrációhoz.) Felhőhöz készült Defender Apps egy felhőelérési biztonsági közvetítő (CASB), amely több felhőn is működik. Gazdag láthatóságot, az adatutazás szabályozását és kifinomult elemzéseket biztosít a kibertámadások azonosításához és leküzdéséhez az összes felhőszolgáltatásban.

Microsoft Defender for Cloud Apps

A független szoftvergyártók (ISV-k) integrálhatók a Felhőhöz készült Defender-alkalmazásokkal, hogy a szervezetek felfedezhessék a kockázatos használatot vagy a potenciális kiszivárgást, és megvédhessék őket az árnyékalkalmazások által felszínre kerülő kockázatoktól.

A Felhőhöz készült Defender Apps API programozott hozzáférést biztosít a Felhőhöz készült Defender-alkalmazásokhoz REST API-végpontokon keresztül. Az ISV-k az API használatával olvasási és frissítési műveleteket hajthatnak végre Felhőhöz készült Defender Alkalmazások adatain és objektumaion nagy léptékben. Példa:

- Naplófájlok feltöltése a Cloud Discoveryhez

- Blokkszkriptek létrehozása

- Tevékenységek és riasztások listázása

- Riasztások elvetése vagy feloldása

Ez lehetővé teszi az ISV-k számára a következőt:

- A Cloud Discovery használatával feltérképezheti és azonosíthatja a felhőkörnyezetet és a szervezet által használt felhőalkalmazásokat.

- Alkalmazások engedélyezése és visszavonása a felhőben.

- Egyszerűen üzembe helyezhet olyan alkalmazás-összekötőket, amelyek kihasználják a szolgáltatói API-k előnyeit, így jobban áttekinthetők és részletesebben szabályozhatók a kapcsolódó alkalmazások.

- A feltételes hozzáférésű alkalmazásvezérlési védelemmel valós idejű láthatóságot és hozzáférés- és tevékenységek vezérlését érheti el a felhőalkalmazásokban.

Első lépésként tekintse meg a Felhőhöz készült Defender Apps REST API-t.

Árnyék informatikai partnerintegráció

A biztonságos webátjárók (SWG) és az Endian Firewall (EFW) megoldások integrálhatók az Felhőhöz készült Defender-alkalmazásokkal, hogy az ügyfelek átfogó árnyékintegrálási felderítést, a felderített alkalmazások megfelelőségi és biztonsági kockázatfelmérését, valamint integrált hozzáférés-vezérlést biztosítsanak a nem felügyelt alkalmazásokhoz.

Az integráció alapelvei a következők:

- Üzembe helyezés nélküli: A szállító közvetlenül streameli a forgalmi naplókat Felhőhöz készült Defender Alkalmazásokba, hogy elkerülje az ügynökök üzembe helyezését és karbantartását.

- Naplók bővítése és alkalmazáskorreláció: a forgalmi naplók a Felhőhöz készült Defender Alkalmazások katalógusban lesznek gazdagítva, hogy minden naplórekordot egy ismert alkalmazáshoz rendeljenek (kockázati profilhoz társítva)

- Felhőhöz készült Defender Alkalmazások elemzése és jelentése: Felhőhöz készült Defender Az alkalmazások elemzik és feldolgozzák az adatokat, hogy áttekintést nyújtsanak az árnyék informatikai jelentésről

- Kockázatalapú hozzáférés-vezérlés: Felhőhöz készült Defender Az alkalmazások szinkronizálják a szállítóval a letiltandó alkalmazás aláírásait, hogy lehetővé tegyék az ügyfél számára a kockázatalapú alkalmazáskezelést Felhőhöz készült Defender alkalmazásokban, amelyeket a szállító konzisztens hozzáférés-vezérlési mechanizmusa kényszerít ki

Javasoljuk, hogy az integráció fejlesztése előtt hajtsa végre a következő lépéseket:

- Ezzel a hivatkozással hozzon létre egy próbaverziós Felhőhöz készült Defender Apps-bérlőt.

- Töltsön fel egy forgalmi mintanaplót a manuális feltöltési funkcióval.

- Másik lehetőségként használhatja az API-alapú feltöltést. Részletes útmutatásért használja a próbaverzió hitelesítő adatait és a Cloud Discovery API dokumentációját

- API-jogkivonat létrehozása

- Naplófeltöltés – három szakaszból áll:

- Blokkszkript létrehozása (azaz nem engedélyezett alkalmazások adatainak kinyerása)

A napló feltöltésekor válasszon az alábbi elemzési lehetőségek közül:

- Ha a naplóformátum szabványos CEF, W3C, L Enterprise kiadás F, válassza ki a meglévő naplóformátumok legördülő listájában

- Ha nem, konfiguráljon egy egyéni naplóelemzőt