Identitásintegrációk

![]()

Az identitás a modern munkahely hozzáférés-kezelésének fő vezérlősíkja, és elengedhetetlen a Teljes felügyelet implementálásához. Az identitáskezelési megoldások erős hitelesítési és hozzáférési szabályzatokkal támogatják a Teljes felügyelet, a legkevésbé kiemelt hozzáférés részletes engedélyekkel és hozzáféréssel, valamint olyan vezérlőkkel és szabályzatokkal, amelyek a biztonságos erőforrásokhoz való hozzáférést kezelik, és minimálisra csökkentik a támadások robbanási sugarát.

Ez az integrációs útmutató bemutatja, hogy a független szoftvergyártók (ISV-k) és a technológiai partnerek hogyan integrálhatók a Microsoft Entra ID azonosítójával, hogy biztonságos Teljes felügyelet megoldásokat hozzanak létre az ügyfelek számára.

Teljes felügyelet identitásintegrációs útmutató

Ez az integrációs útmutató a Microsoft Entra ID-t és az Azure Active Directory B2C-t ismerteti.

A Microsoft Entra ID a Microsoft felhőalapú identitás- és hozzáférés-kezelési szolgáltatása. Egyszeri bejelentkezéses hitelesítést, feltételes hozzáférést, jelszó nélküli és többtényezős hitelesítést, automatizált felhasználói kiépítést és sok más funkciót biztosít, amelyek lehetővé teszik a vállalatok számára az identitásfolyamatok nagy léptékű védelmét és automatizálását.

Az Azure Active Directory B2C egy üzleti célú identitáshozzáférés-kezelési (CIAM) megoldás, amellyel az ügyfelek biztonságos, fehér címkés hitelesítési megoldásokat implementálnak, amelyek egyszerűen méretezhetők, és illeszkednek a márkás webes és mobilalkalmazási szolgáltatásokba. Az integrációs útmutató az Azure Active Directory B2C szakaszban érhető el.

Microsoft Entra ID

A megoldást számos módon integrálhatja a Microsoft Entra ID azonosítójával. Az alapvető integrációk az ügyfelek védelméről szólnak a Microsoft Entra ID beépített biztonsági képességeinek használatával. A fejlett integrációk egy lépéssel tovább viszik a megoldást a továbbfejlesztett biztonsági funkciókkal.

Alapszintű integrációk

Az alapvető integrációk a Microsoft Entra ID beépített biztonsági képességeivel védik ügyfeleit.

Egyszeri bejelentkezés és közzétevő ellenőrzése

Az egyszeri bejelentkezés engedélyezéséhez javasoljuk, hogy tegye közzé az alkalmazást az alkalmazáskatalógusban. Ez növeli az ügyfelek bizalmát, mivel tudják, hogy az alkalmazás a Microsoft Entra-azonosítóval kompatibilisként lett érvényesítve, és ön igazolt közzétevővé válhat, így az ügyfelek biztosak lehetnek abban, hogy Ön a bérlőhöz hozzáadott alkalmazás közzétevője.

Az alkalmazáskatalógusban való közzététel megkönnyíti az informatikai rendszergazdák számára, hogy automatikus alkalmazásregisztrációval integrálják a megoldást a bérlőjükbe. A manuális regisztrációk gyakran okoznak támogatási problémákat az alkalmazásokkal kapcsolatban. Ha hozzáadja az alkalmazást a katalógushoz, elkerülheti az alkalmazással kapcsolatos problémákat.

Mobilalkalmazások esetén javasoljuk, hogy a Microsoft Authentication Library és egy rendszerböngésző használatával implementálja az egyszeri bejelentkezést.

Felhasználói kiépítés integrálása

Az identitások és a hozzáférés kezelése több ezer felhasználóval rendelkező szervezetek számára kihívást jelent. Ha a megoldást nagy szervezetek fogják használni, fontolja meg a felhasználók adatainak szinkronizálását, valamint az alkalmazás és a Microsoft Entra-azonosító közötti hozzáférést. Ez segít konzisztensen tartani a felhasználói hozzáférést módosítások esetén.

Az SCIM (System for Cross-Domain Identity Management) nyílt szabvány a felhasználói identitásadatok cseréjére. Az SCIM felhasználókezelési API-val automatikusan kiépítheti a felhasználókat és csoportokat az alkalmazás és a Microsoft Entra-azonosító között.

A témával kapcsolatos oktatóanyagunk, egy SCIM-végpont fejlesztése a Microsoft Entra ID-ból származó alkalmazások számára történő felhasználói kiépítéshez, az SCIM-végpontok létrehozásának és a Microsoft Entra kiépítési szolgáltatással való integrálásának módját ismerteti.

Speciális integrációk

A speciális integrációk még tovább növelik az alkalmazás biztonságát.

Feltételes hozzáférés hitelesítési környezete

A feltételes hozzáférés hitelesítési környezete lehetővé teszi az alkalmazások számára, hogy szabályzatkényszerítést indítsanak, amikor egy felhasználó bizalmas adatokhoz vagy műveletekhez fér hozzá, így a felhasználók hatékonyabbak és a bizalmas erőforrások biztonságban lesznek.

Folyamatos hozzáférés-kiértékelés

A folyamatos hozzáférés-kiértékelés (CAE) lehetővé teszi a hozzáférési jogkivonatok visszavonását kritikus események és szabályzatok kiértékelése alapján, nem pedig a jogkivonatok élettartamon alapuló lejáratára támaszkodva. Egyes erőforrás API-k esetében, mivel a kockázatot és a szabályzatot valós időben értékelik ki, ez akár 28 órára is növelheti a jogkivonatok élettartamát, ami rugalmasabbá és teljesíthetőbbé teszi az alkalmazást.

Biztonsági API

Tapasztalataink szerint számos független szoftvergyártó találta különösen hasznosnak ezeket az API-kat.

Felhasználói és csoport API-k

Ha az alkalmazásnak frissítenie kell a bérlőben lévő felhasználókat és csoportokat, a felhasználó és a csoport API-jai a Microsoft Graph segítségével visszaírhatók a Microsoft Entra-bérlőbe. Az API használatáról a Microsoft Graph REST API 1.0-s verziójának referenciájában és a felhasználói erőforrástípus referenciadokumentációjában olvashat bővebben

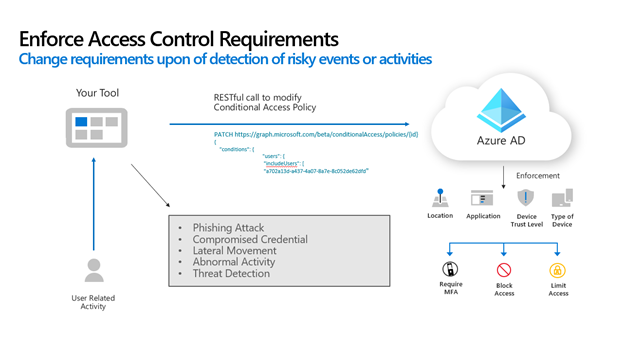

Feltételes hozzáférési API

A feltételes hozzáférés kulcsfontosságú része a Teljes felügyelet, mert segít biztosítani, hogy a megfelelő felhasználó megfelelő hozzáféréssel rendelkezzen a megfelelő erőforrásokhoz. A feltételes hozzáférés engedélyezése lehetővé teszi, hogy a Microsoft Entra-azonosító a számítási kockázat és az előre konfigurált szabályzatok alapján döntsön a hozzáférésről.

A független szoftvergyártók kihasználhatják a feltételes hozzáférést azáltal, hogy kihasználják a feltételes hozzáférési szabályzatok alkalmazásának lehetőségét, ha relevánsak. Ha például egy felhasználó különösen kockázatos, javasoljuk, hogy az ügyfél engedélyezze a feltételes hozzáférést a felhasználó számára a felhasználói felületen keresztül, és programozott módon engedélyezze azt a Microsoft Entra-azonosítóban.

További információkért tekintse meg a feltételes hozzáférési szabályzatok konfigurálását a Microsoft Graph API-minta gitHubon való használatával.

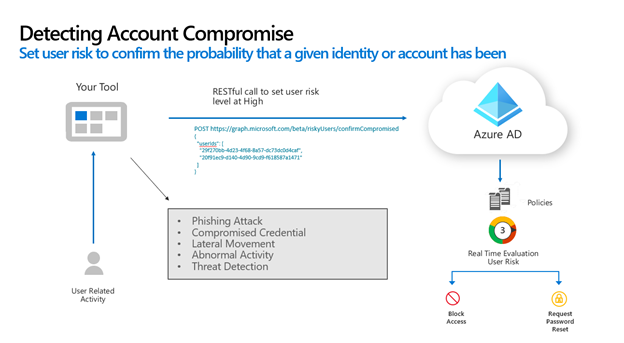

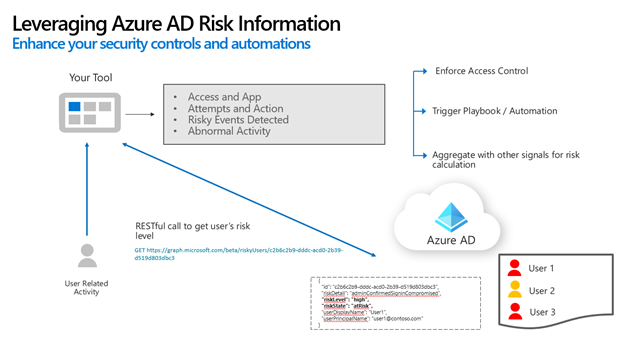

Biztonsági és kockázatos felhasználói API-k megerősítése

Néha előfordulhat, hogy a független szoftvergyártók a Microsoft Entra ID hatókörén kívül eső kompromisszumot észlelnek. A Microsoft és a független szoftverszállító bármilyen biztonsági esemény esetén, különösen a fiókbiztonságot is beleértve, együttműködhet a két fél információinak megosztásával. A confirm compromise API lehetővé teszi a célzott felhasználó kockázati szintjének magasra történő beállítását. Ez lehetővé teszi, hogy a Microsoft Entra ID megfelelően válaszoljon, például a felhasználó ismételt hitelesítésének megkövetelésével vagy a bizalmas adatokhoz való hozzáférés korlátozásával.

A másik irányba haladva a Microsoft Entra ID folyamatosan kiértékeli a felhasználói kockázatokat különböző jelek és gépi tanulás alapján. A Kockázatos felhasználói API programozott hozzáférést biztosít az alkalmazás Microsoft Entra-bérlőjében lévő összes veszélyeztetett felhasználó számára. A független szoftvergyártók használhatják ezt az API-t annak biztosítására, hogy a felhasználókat a jelenlegi kockázati szintjüknek megfelelően kezelik. riskyUser erőforrástípus.

Egyedi termékforgatókönyvek

Az alábbi útmutató olyan független szoftvergyártóknak szól, akik bizonyos típusú megoldásokat kínálnak.

Biztonságos hibrid hozzáférési integrációk Számos üzleti alkalmazás jött létre, hogy védett vállalati hálózaton belül működjön, és néhány ilyen alkalmazás régi hitelesítési módszereket használ. Mivel a vállalatok Teljes felügyelet stratégiát szeretnének kialakítani, és támogatják a hibrid és a felhőbeli első munkahelyi környezeteket, olyan megoldásokra van szükségük, amelyek az alkalmazásokat a Microsoft Entra ID-hoz csatlakoztatják, és modern hitelesítési megoldásokat biztosítanak az örökölt alkalmazásokhoz. Ebben az útmutatóban olyan megoldásokat hozhat létre, amelyek modern felhőhitelesítést biztosítanak az örökölt helyszíni alkalmazásokhoz.

A FIDO2 biztonsági kulcsokat gyártó FIDO2 biztonsági kulcsok Microsoft-kompatibilissé válhatnak, és a gyenge hitelesítő adatokat olyan erős hardveralapú nyilvános/titkos kulcsú hitelesítő adatokra cserélhetik, amelyek nem használhatók fel újra, nem játszhatók újra és nem oszthatók meg a szolgáltatások között. A jelen dokumentumban ismertetett folyamat követésével Microsoft-kompatibilis FIDO2 biztonságikulcs-szállítóvá válhat.

Azure Active Directory B2C

Az Azure Active Directory B2C egy ügyfélidentitás- és hozzáférés-kezelési (CIAM) megoldás, amely naponta több millió felhasználót és több milliárd hitelesítést képes támogatni. Ez egy fehér címkés hitelesítési megoldás, amely lehetővé teszi a védjegyzett webes és mobilalkalmazásokkal keveredő felhasználói élményeket.

A Microsoft Entra ID-hez hasonlóan a partnerek is integrálhatók az Azure Active Directory B2C-vel a Microsoft Graph és a kulcsfontosságú biztonsági API-k, például a feltételes hozzáférés, a biztonsági kockázatok megerősítése és a kockázatos felhasználói API-k használatával. Ezekről az integrációkról a fenti Microsoft Entra ID szakaszban olvashat bővebben.

Ez a szakasz számos más integrációs lehetőséget is tartalmaz, a független szoftverszállító partnerek is támogathatják.

Feljegyzés

Javasoljuk, hogy az Azure Active Directory B2C-t (és az azzal integrált megoldásokat) használó ügyfelek aktiválják az Identity Protectiont és a feltételes hozzáférést az Azure Active Directory B2C-ben.

Integrálás RESTful-végpontokkal

A független szoftvergyártók RESTful végpontokon keresztül integrálhatják megoldásaikat a többtényezős hitelesítés (MFA) és a szerepköralapú hozzáférés-vezérlés (RBAC) engedélyezéséhez, az identitásellenőrzés és -ellenőrzés engedélyezéséhez, a robotészlelés és a csalás elleni védelem biztonságának javításához, valamint a 2. fizetési szolgáltatási irányelv (PSD2) biztonságos ügyfélhitelesítési (SCA) követelményeinek való megfeleléshez.

Útmutatónk van a RESTful-végpontok használatához, valamint a RESTful API-k használatával integrálódott partnerek részletes mintaútmutatóihoz:

- Identitásellenőrzés és -ellenőrzés, amely lehetővé teszi az ügyfelek számára a végfelhasználók személyazonosságának ellenőrzését

- Szerepköralapú hozzáférés-vezérlés, amely lehetővé teszi a részletes hozzáférés-vezérlést a végfelhasználók számára

- Biztonságos hibrid hozzáférés a helyszíni alkalmazáshoz, amely lehetővé teszi, hogy a végfelhasználók modern hitelesítési protokollokkal férhessenek hozzá a helyszíni és az örökölt alkalmazásokhoz

- Csalás elleni védelem, amely lehetővé teszi az ügyfelek számára, hogy megvédjék alkalmazásaikat és végfelhasználóikat a hamis bejelentkezési kísérletektől és a robottámadásoktól

Webalkalmazási tűzfal

A webalkalmazási tűzfal (WAF) központi védelmet biztosít a webalkalmazások számára a gyakori biztonsági rések és biztonsági rések ellen. Az Azure Active Directory B2C lehetővé teszi a független szoftvergyártók számára, hogy integrálják a WAF-szolgáltatást, így az Azure Active Directory B2C egyéni tartományaiba (például login.contoso.com) irányuló összes forgalom mindig áthalad a WAF szolgáltatáson, és további biztonsági réteget biztosít.

A WAF-megoldások implementálásához egyéni Azure Active Directory B2C-tartományokat kell konfigurálni. Ezt az egyéni tartományok engedélyezéséről szóló oktatóanyagunkban olvashatja el. Az Azure Active Directory B2C-vel integrálható WAF-megoldásokat létrehozó meglévő partnerek is láthatók.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: