Jegyzet

Az oldalhoz való hozzáférés engedélyezést igényel. Próbálhatod be jelentkezni vagy könyvtárat váltani.

Az oldalhoz való hozzáférés engedélyezést igényel. Megpróbálhatod a könyvtár váltását.

A következőkre vonatkozik: SQL Server 2016 (13.x) és újabb verziók

Ez a cikk az SQL Server adatbázismotorjának és a kapcsolódó összetevőknek az SQL Server Machine Learning Services bővíthetőségi keretrendszerrel való integrálásához használt biztonsági architektúrát ismerteti. Megvizsgálja a biztonságosságokat, a szolgáltatásokat, a folyamatidentitást és az engedélyeket. A cikkben tárgyalt főbb pontok közé tartozik a launchpad, az SQLRUserGroup és a feldolgozói fiókok célja, a külső szkriptek folyamatelkülönítésének folyamata, valamint a felhasználói identitások munkavégző fiókokhoz való leképezése.

Az SQL Server bővíthetőségének főbb fogalmaival és összetevőivel kapcsolatos további információkért lásd: Bővíthetőségi architektúra az SQL Server Machine Learning Servicesben.

Külső szkript biztonságossá tétele

A külső szkriptek bemeneti paraméterként lesznek elküldve egy erre a célra létrehozott rendszer által tárolt eljárásba , vagy egy ön által meghatározott tárolt eljárásba burkolva. A szkript írható R, Python vagy külső nyelveken, például Java vagy .NET nyelven. Alternatív megoldásként olyan modellek is lehetnek, amelyek előre betanított és bináris formátumban vannak tárolva egy adatbázistáblában, amely egy T-SQL PREDICT függvényben hívható meg.

Mivel a szkriptet meglévő adatbázisséma-objektumok, tárolt eljárások és táblák biztosítják, az SQL Server Machine Learning Services esetében nincsenek új, jogosultságokhoz köthető elemek.

Függetlenül attól, hogy hogyan használja a szkriptet, vagy hogy miből állnak, az adatbázis-objektumok létrejönnek és valószínűleg mentve lesznek, de a szkriptek tárolásához nem vezet be új objektumtípust. Ennek eredményeképpen az adatbázis-objektumok felhasználása, létrehozása és mentése nagyrészt a felhasználók számára már definiált adatbázis-engedélyektől függ.

Permissions

Az SQL Server adatbázis-bejelentkezések és -szerepkörök adatbiztonsági modellje a külső szkriptekre is kiterjed. Sql Server-bejelentkezési vagy Windows-felhasználói fiók szükséges az SQL Server-adatokat használó vagy az SQL Serverrel számítási környezetként futó külső szkriptek futtatásához. A lekérdezés végrehajtásához engedéllyel rendelkező adatbázis-felhasználók hozzáférhetnek ugyanazokhoz az adatokhoz külső szkriptből.

A bejelentkezési vagy felhasználói fiók azonosítja a biztonsági tagot, akinek a külső szkriptkövetelményektől függően több hozzáférési szintre lehet szüksége:

- Hozzáférés a külső szkripteket engedélyező adatbázishoz.

- A védett objektumokból, például táblákból származó adatok olvasására vonatkozó engedélyek.

- Új adatok táblázatba, például modellbe vagy pontozási eredményekbe való írásának lehetősége.

- Új objektumok, például táblák, külső szkriptet használó tárolt eljárások vagy külső szkriptfeladatot használó egyéni függvények létrehozása.

- Új csomagok telepítésének joga az SQL Server-számítógépen, vagy a felhasználók egy csoportjának biztosított csomagok használata.

Minden olyan személyt, aki sql Servert használó külső szkriptet futtat végrehajtási környezetként, le kell képezni az adatbázis egy felhasználójának. Az adatbázis felhasználói engedélyeinek egyéni beállítása helyett létrehozhat szerepköröket az engedélykészletek kezeléséhez, és felhasználókat rendelhet ezekhez a szerepkörökhöz ahelyett, hogy egyénileg állíthatná be a felhasználói engedélyeket.

További információt az SQL Server Machine Learning Services engedélyének megadása a felhasználóknak című témakörben talál.

Engedélyek külső ügyféleszköz használatakor

Azok a felhasználók, akik szkriptet használnak egy külső ügyféleszközben, le kell képezniük a bejelentkezésüket vagy a fiókjukat az adatbázis egy felhasználójához, ha külső szkriptet kell futtatniuk az adatbázisban, vagy hozzá kell férniük az adatbázis-objektumokhoz és -adatokhoz. Ugyanazokat az engedélyeket kell megadni, függetlenül attól, hogy a külső szkriptet távoli adatelemzési ügyfélről küldik-e, vagy T-SQL-ben tárolt eljárással futtatják.

Tegyük fel például, hogy létrehozott egy külső szkriptet, amely a helyi számítógépen fut, és ezt a szkriptet az SQL Serveren szeretné futtatni. Győződjön meg arról, hogy a következő feltételek teljesülnek:

- Az adatbázis távoli kapcsolatokat tesz lehetővé.

- Az adatbázis-hozzáféréshez használt SQL-bejelentkezési vagy Windows-fiók a példány szintjén lett hozzáadva az SQL Serverhez.

- Az SQL-bejelentkezésnek vagy a Windows-felhasználónak rendelkeznie kell a külső szkriptek végrehajtásához szükséges engedéllyel. Ezt az engedélyt általában csak egy adatbázis-rendszergazda adhat hozzá.

- Az SQL-bejelentkezést vagy a Windows-felhasználót hozzá kell adni felhasználóként, megfelelő engedélyekkel minden olyan adatbázisban, ahol a külső szkript végrehajtja az alábbi műveleteket:

- Adatok beolvasása.

- Adatok írása vagy frissítése.

- Új objektumok, például táblák vagy tárolt eljárások létrehozása.

Miután kiépítette a bejelentkezési vagy Windows felhasználói fiókot, és megadta a szükséges engedélyeket, futtathat egy külső szkriptet az SQL Serveren az R-ben található adatforrás-objektum vagy a Pythonban található revoscalepy-kódtár használatával, vagy meghívhat egy tárolt eljárást, amely a külső szkriptet tartalmazza.

Amikor egy külső szkriptet indít el az SQL Serverről, az adatbázismotor biztonsága megkapja a feladatot kezdő felhasználó biztonsági környezetét, és kezeli a felhasználó leképezéseit, vagy bejelentkezik a biztonságos objektumokra.

Ezért a távoli ügyféltől indított összes külső szkriptnek meg kell adnia a bejelentkezési vagy felhasználói adatokat a kapcsolati sztring részeként.

Külső feldolgozás során használt szolgáltatások (Launchpad)

A bővíthetőségi keretrendszer egy új NT-szolgáltatást ad hozzá az SQL Server-telepítés szolgáltatásainak listájához : SQL Server Launchpad (MSSSQLSERVER).

Az adatbázismotor az SQL Server launchpad szolgáltatással hoz létre egy külső parancsfájl-munkamenetet külön folyamatként. A folyamat alacsony jogosultságú fiók alatt fut. Ez a fiók különbözik az SQL Server fiókjától, a Launchpad saját fiókjától és a felhasználói azonosítótól, amely alatt a tárolt eljárást vagy a háttérgép-lekérdezést végrehajtották. A szkriptek futtatása egy külön folyamatban, alacsony jogosultsági szintű fiókban az SQL Server külső szkriptjeinek biztonsági és elkülönítési modelljének alapja.

Az SQL Server emellett fenntartja a hívó felhasználó identitásának leképezését a műholdas folyamat elindításához használt alacsony jogosultságú feldolgozói fiókhoz. Bizonyos esetekben, amikor a szkript vagy a kód visszahívja az SQL Servert adatok és műveletek céljából, az SQL Server zökkenőmentesen kezelheti az identitásátvitelt. A SELECT utasításokat, a hívó függvényeket és más programozási objektumokat tartalmazó szkriptek általában sikeresek lesznek, ha a hívó felhasználó rendelkezik megfelelő engedélyekkel.

Megjegyzés:

Alapértelmezés szerint az SQL Server Launchpad úgy van konfigurálva, hogy az NT Service\MSSQLLaunchpad alatt fusson, amely minden szükséges engedéllyel rendelkezik a külső szkriptek futtatásához. A konfigurálható beállításokkal kapcsolatos további információkért lásd az SQL Server launchpad szolgáltatáskonfigurációját.

Külső feldolgozáshoz használt szolgáltatások (launchpad)

A bővíthetőségi keretrendszer egy új NT-szolgáltatást ad hozzá az SQL Server-telepítés szolgáltatásainak listájához : SQL Server launchpad (MSSSQLSERVER).

Az adatbázismotor az SQL Server launchpad szolgáltatással hoz létre egy külső parancsfájl-munkamenetet külön folyamatként. A folyamat a launchpad felhasználói azonosítója alatt fut, de a további korlátozást az AppContainerben való futtatás jelenti. A szkriptek külön folyamatban való futtatása az AppContainer alatt az SQL Server külső szkriptjeinek biztonsági és elkülönítési modelljének alapja.

Az SQL Server emellett fenntartja a hívó felhasználó identitásának leképezését a műholdas folyamat elindításához használt alacsony jogosultságú feldolgozói fiókhoz. Bizonyos esetekben, amikor a szkript vagy a kód visszahívja az SQL Servert adatok és műveletek céljából, az SQL Server zökkenőmentesen kezelheti az identitásátvitelt. A SELECT utasításokat, a hívó függvényeket és más programozási objektumokat tartalmazó szkriptek általában sikeresek lesznek, ha a hívó felhasználó rendelkezik megfelelő engedélyekkel.

Megjegyzés:

Alapértelmezés szerint az SQL Server Launchpad úgy van konfigurálva, hogy az NT Service\MSSQLLaunchpad alatt fusson, amely minden szükséges engedéllyel rendelkezik a külső szkriptek futtatásához. A konfigurálható beállításokkal kapcsolatos további információkért lásd az SQL Server launchpad szolgáltatáskonfigurációját.

Külső feldolgozáshoz használt szolgáltatások

A bővíthetőségi keretrendszer egy új démont ad hozzá egy SQL Server-telepítéshez: mssql-launchpadd. Az mssql-launchpadd az mssql-server bővíthetőségi csomag telepítésekor létrehozott alacsony jogosultságú fiók mssql_launchpadd alatt fut.

Csak egy adatbázismotor-példány támogatott, és a példányhoz egy launchpadd szolgáltatás van kötve. Szkript végrehajtásakor a launchpadd szolgáltatás egy külön indítási folyamatot indít el az alacsony jogosultságú felhasználói fiókkal, mssql_satellite saját új PID-, IPC-, csatlakoztatási és hálózati névterében. Minden műholdas folyamat örökli a launchpad mssql_satellite felhasználói fiókját, és ezt használja a szkript végrehajtásának időtartamára.

További információ: Bővíthetőségi architektúra az SQL Server Machine Learning Servicesben.

Feldolgozáshoz használt identitások (SQLRUserGroup)

Az SQLRUserGroup (KORLÁTOZOTT SQL-felhasználói csoport) az SQL Server telepítője által jött létre, és alacsony jogosultságú helyi Windows felhasználói fiókok készletét tartalmazza. Ha külső folyamatra van szükség, a launchpad egy elérhető feldolgozói fiókot vesz fel, és azt használja egy folyamat futtatásához. Pontosabban, a Launchpad aktivál egy elérhető munkafiókot, leképezi a hívó felhasználó identitásához, és futtatja a szkriptet a munkafiók nevében.

Az SQLRUserGroup egy adott példányhoz van csatolva. A feldolgozói fiókok külön készletére van szükség minden olyan példányhoz, amelyen engedélyezve van a gépi tanulás. A fiókok nem oszthatók meg a példányok között.

A felhasználói fiókkészlet mérete statikus, az alapértelmezett érték pedig 20, amely 20 egyidejű munkamenetet támogat. Az egyidejűleg indítható külső futtatókörnyezeti munkamenetek számát a felhasználói fiókkészlet mérete korlátozza.

A pool dolgozói fiókjainak nevei a SQLInstanceNamenn formátumúak. Egy alapértelmezett példányon például az SQLRUserGroup MSSQLSERVER01, MSSQLSERVER02 és így tovább nevű fiókokat tartalmaz, akár MSSQLSERVER20.

A párhuzamos tevékenységek nem használnak fel további fiókokat. Ha például egy felhasználó párhuzamos feldolgozást használó pontozási feladatot futtat, a rendszer ugyanazt a feldolgozófiókot használja újra az összes szálhoz. Ha nagy mértékben szeretné használni a gépi tanulást, növelheti a külső szkriptek futtatásához használt fiókok számát. További információ: Külső szkriptek egyidejű végrehajtásának méretezése az SQL Server Machine Learning Servicesben.

Az SQLRUserGroup számára megadott engedélyek

Alapértelmezés szerint az SQLRUserGroup tagjai olvasási és végrehajtási engedélyekkel rendelkeznek az SQL Server Binn, R_SERVICES és PYTHON_SERVICES könyvtárak fájljaihoz. Ez magában foglalja a végrehajtható fájlokhoz, kódtárakhoz és beépített adatkészletekhez való hozzáférést az SQL Serverrel telepített R- és Python-disztribúciókban.

Az SQL Server bizalmas erőforrásainak védelme érdekében megadhat egy hozzáférés-vezérlési listát (ACL), amely nem fér hozzá az SQLRUserGroup szolgáltatáshoz. Ezzel szemben a gazdaszámítógépen található helyi adaterőforrásokhoz is adhat engedélyeket, kivéve magát az SQL Servert.

Az SQLRUserGroup nem rendelkezik adatbázis-bejelentkezéssel vagy adatokhoz való engedélyekkel. Bizonyos körülmények között előfordulhat, hogy létre szeretne hozni egy bejelentkezést a visszacsatolási kapcsolatok engedélyezéséhez, különösen akkor, ha a hívó felhasználó egy megbízható Windows-identitás. Ezt a képességet hallgatólagos hitelesítésnek nevezzük. További információ: SQLRUserGroup hozzáadása adatbázis-felhasználóként.

Identitásleképezés

A munkamenet indításakor a launchpad leképezi a hívó felhasználó identitását egy feldolgozói fiókra. Egy külső Windows-felhasználó vagy érvényes SQL-bejelentkezés munkavégző fiókhoz való leképezése csak a külső szkriptet végrehajtó SQL tárolt eljárás teljes élettartama alatt érvényes. Az ugyanabból a bejelentkezésből származó párhuzamos lekérdezések ugyanarra a felhasználói feldolgozói fiókra vannak leképezve.

A végrehajtás során a launchpad ideiglenes mappákat hoz létre a munkamenet adatainak tárolásához, és törli őket, amikor a munkamenet befejeződik. A könyvtárakhoz való hozzáférés korlátozott. Az R esetében az RLauncher végrehajtja ezt a feladatot. Python esetén a PythonLauncher végrehajtja ezt a feladatot. Minden egyes feldolgozói fiók a saját mappájára korlátozódik, és nem fér hozzá a saját szintje feletti mappák fájljaihoz. A munkavégző fiók azonban a létrehozott munkamenet munkamappájában olvashat, írhat vagy törölhet gyermekeket. Ha Ön rendszergazda a számítógépen, megtekintheti az egyes folyamatokhoz létrehozott könyvtárakat. Minden könyvtárat a munkamenet GUID azonosítója azonosít.

AppContainer elkülönítése

Az elkülönítés az AppContainers segítségével érhető el. Futtatáskor, amikor egy tárolt eljárásban vagy lekérdezésben külső szkriptet észlel, az SQL Server meghívja a launchpadet egy bővítményspecifikus indítóra vonatkozó kéréssel. A Launchpad meghívja a megfelelő futtatókörnyezetet egy folyamat során az identitása alatt, és létrehoz egy AppContainert, hogy tartalmazza azt. Ez a változás azért előnyös, mert a helyi fiók- és jelszókezelésre már nincs szükség. Emellett az olyan telepítések esetében, ahol a helyi felhasználói fiókok tiltottak, a helyi felhasználói fiók függőségének megszüntetése azt jelenti, hogy most már használhatja ezt a funkciót.

Az SQL Server által implementált AppContainers egy belső mechanizmus. Bár a Folyamatfigyelőben nem látja az AppContainers fizikai bizonyítékait, a telepítő által létrehozott kimenő tűzfalszabályokban megtalálhatja őket, hogy megakadályozza a folyamatok hálózati hívásait. További információ: Az SQL Server Machine Learning Services tűzfalkonfigurációja.

Identitásleképezés

A munkamenet indításakor a launchpad leképezi a hívó felhasználó identitását egy AppContainerre.

Megjegyzés:

Az SQL Server 2019-ben és újabb verzióiban az SQLRUserGroupnak csak egy tagja van, amely most már több feldolgozói fiók helyett egyetlen SQL Server launchpad szolgáltatásfiók.

Identitásleképezés

A Launchpadd (dupla "D" - mssql-launchpadd) démon a hívó felhasználó identitását egy külön indítópadra (egyetlen "D" folyamatra) képezi le egy "launchpad GUID" mappával és egy műholdas tanúsítvánnyal. Ezek a launchpad GUID-mappák a következő alatt /var/opt/mssql-extensibility/data/jönnek létre: . Az indítási folyamat ezzel a tanúsítvánnyal hitelesíti az SQL-t, majd ideiglenes mappákat hoz létre az egyes munkamenet-GUID-fájlokhoz a launchpad GUID mappájában. A műholdas (R, Python vagy ExtHost) folyamat hozzáférhet a launchpad GUID mappához, az alatta lévő tanúsítványhoz és a munkamenet GUID-mappához.

A következő SQL-szkript kinyomtatja a launchpad-mappák tartalmát.

EXECUTE sp_execute_external_script @language = N'R'

,@script = N'

print("Contents of /var/opt/mssql-extensibility/data :");

print(system("ls -al /var/opt/mssql-extensibility/data"));

print("Contents of Launchpad GUID folder:");

print(system("ls -al /var/opt/mssql-extensibility/data/*"));

print(system("ls -al /var/opt/mssql-extensibility/data/*/*"))

'

,@input_data_1 = N'SELECT 1 AS hello'

Implicit hitelesítés (visszacsatolási kérelmek)

A vélelmezett hitelesítés a kapcsolatkérés viselkedését írja le, amely során az alacsony jogosultságú feldolgozói fiókként futó külső folyamatok megbízható felhasználói identitásként jelennek meg az SQL Server számára az adatok vagy műveletek visszacsatolási kérelmein. Koncepcióként a vélelmezett hitelesítés a Windows-hitelesítésben egyedi, a megbízható kapcsolatot meghatározó SQL Server-kapcsolati sztringekben, külső folyamatokból, például R- vagy Python-szkriptekből származó kérések esetén. Ezt néha visszacsatolásnak is nevezik.

A megbízható kapcsolatok külső szkriptből használhatók, de csak további konfigurációval. A bővíthetőségi architektúrában a külső folyamatok feldolgozó fiókok alatt futnak, amelyek a szülő SQLRUserGroup engedélyeit öröklik. Ha egy kapcsolati sztring meghatározza Trusted_Connection=True, a szolgáltatásfiók identitása megjelenik a kapcsolatkérésben, amely alapértelmezés szerint ismeretlen az SQL Server számára.

A megbízható kapcsolatok sikeressé tétele érdekében létre kell hoznia egy adatbázis-bejelentkezést az SQLRUserGroup számára. Ezt követően az SQLRUserGroup bármely tagjától származó megbízható kapcsolat rendelkezik bejelentkezési jogosultságokkal az SQL Serverhez. Részletes útmutatásért tekintse meg az SQLRUserGroup hozzáadása adatbázis-bejelentkezéshez című témakört.

A megbízható kapcsolatok nem a leggyakrabban használt formái a kapcsolatkérésnek. Ha a külső szkript megad egy kapcsolatot, gyakoribb lehet SQL-bejelentkezés, vagy egy teljes felhasználónév és jelszó használata, ha a kapcsolat ODBC-adatforráshoz kapcsolódik.

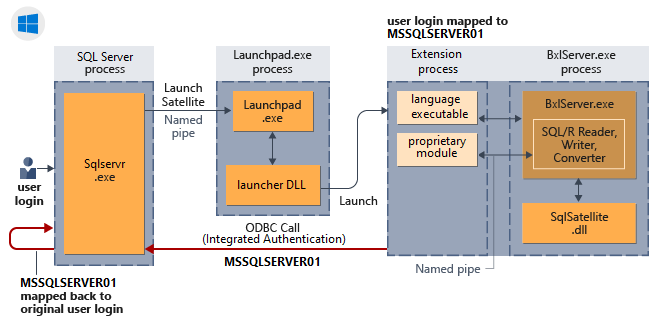

A hallgatólagos hitelesítés működése külső szkriptmunkamenetek esetén

Az alábbi ábra az SQL Server-összetevők és a nyelvi futtatókörnyezet közötti interakciót mutatja be, valamint azt, hogy hogyan történik a windowsos vélelmezett hitelesítés.

Implicit hitelesítés (visszacsatolási kérelmek)

A vélelmezett hitelesítés a kapcsolatkérés viselkedését írja le, amely során az AppContainers alatt futó külső folyamatok megbízható felhasználói identitásként jelennek meg az SQL Server számára az adatok vagy műveletek visszacsatolási kérelmeinél. Koncepcióként a vélelmezett hitelesítés már nem egyedi a Windows-hitelesítéshez, a megbízható kapcsolatot meghatározó SQL Server-kapcsolati sztringekben a külső folyamatokból, például R- vagy Python-szkriptekből származó kérések esetén. Néha hurokcsatlakozásnak is nevezik.

Az identitás és a hitelesítő adatok kezelésével az AppContainer megakadályozza a felhasználói hitelesítő adatok használatát az erőforrásokhoz való hozzáféréshez vagy más környezetekbe való bejelentkezéshez. Az AppContainer-környezet létrehoz egy azonosítót, amely a felhasználó és az alkalmazás egyesített identitásait használja, így a hitelesítő adatok egyediek minden felhasználó/alkalmazás párosítása esetében, és az alkalmazás nem tudja megszemélyesíteni a felhasználót. További információ: AppContainer Isolation.

A visszacsatolási kapcsolatokkal kapcsolatos további információkért lásd: Visszacsatolási kapcsolat az SQL Serverhez Python- vagy R-szkriptből.

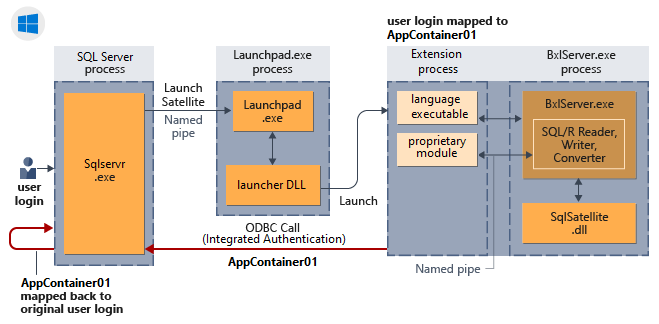

A hallgatólagos hitelesítés működése külső szkriptekhez tartozó munkamenetek esetén

Az alábbi ábra az SQL Server-összetevők és a nyelvi futtatókörnyezet közötti interakciót mutatja be, valamint azt, hogy hogyan történik a windowsos vélelmezett hitelesítés.

Implicit hitelesítés (visszacsatolási kérelmek)

A vélelmezett hitelesítés a kapcsolatkérés viselkedését írja le, amely szerint az alacsony jogosultságúként futó külső folyamatok, mssql_satellite a saját névterükben lévő felhasználók megbízható felhasználói identitásként jelennek meg az SQL Server számára az adatok vagy műveletek visszacsatolási kérelmeinél. Ezt néha visszacsatolásnak is nevezik.

A loopback kapcsolat úgy valósítható meg, hogy a launchpad GUID mappájának műholdas tanúsítványával hitelesítik vissza az SQL Servert a műholdas folyamat által. A hívó felhasználó identitása erre a tanúsítványra van leképezve, így a tanúsítvány használatával az SQL Serverhez visszacsatlakozó műholdas folyamat leképezhető a hívó felhasználóhoz.

További információ: Visszacsatolási kapcsolat az SQL Serverrel Python- vagy R-szkriptből.

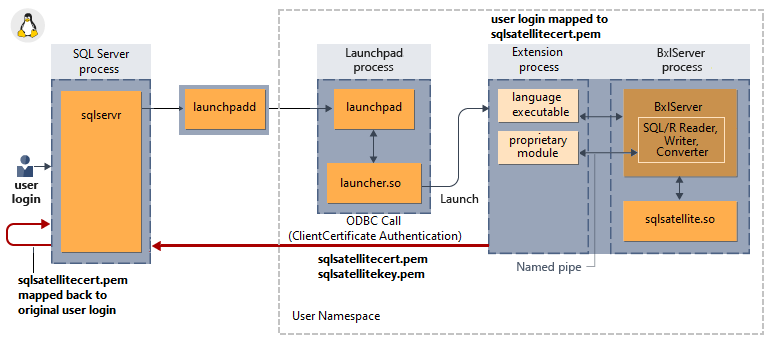

Hogyan működik a hallgatólagos hitelesítés a külső szkript munkamenetek során

Az alábbi ábra az SQL Server-összetevők és a nyelvi futtatókörnyezet közötti interakciót mutatja be, valamint azt, hogy hogyan történik a linuxos implicit hitelesítés.

Nincs támogatás az adattárolás alatti átlátszó adattitkosításhoz

A transzparens adattitkosítás (TDE) nem támogatott a külső szkript futtatókörnyezetbe küldött vagy fogadott adatok esetében. Ennek az az oka, hogy a külső folyamat az SQL Server-folyamaton kívül fut. Ezért a külső futtatókörnyezet által használt adatokat az adatbázismotor titkosítási funkciói nem védik. Ez a viselkedés nem különbözik az SQL Server-számítógépen futó többi ügyféltől, amely adatokat olvas be az adatbázisból, és másolatot készít.

Ennek következtében a rendszer nem alkalmazza a TDE-t a külső szkriptekben használt adatokra, a lemezre mentett adatokra vagy a tárolt köztes eredményekre. A többi titkosítási típus, például a Windows BitLocker titkosítása vagy a fájl- vagy mappaszinten alkalmazott külső titkosítás azonban továbbra is érvényes.

Always Encrypted esetén a külső futtatókörnyezetek nem férnek hozzá a titkosítási kulcsokhoz. Ezért az adatok nem küldhetők el a szkriptekbe.

Következő lépések

Ebben a cikkben megismerhette a bővíthetőségi keretrendszerbe beépített biztonsági architektúra összetevőit és interakciós modelljét. A cikkben tárgyalt főbb pontok közé tartozik a launchpad, az SQLRUserGroup és a feldolgozói fiókok célja, a külső szkriptek folyamatelkülönítésének folyamata, valamint a felhasználói identitások munkavégző fiókokhoz való leképezése.

Következő lépésként tekintse át az engedélyek megadására vonatkozó utasításokat. A Windows-hitelesítést használó kiszolgálók esetében tekintse át az SQLRUserGroup hozzáadása adatbázis-bejelentkezéshez való hozzáadását is, hogy megtudja, mikor van szükség további konfigurációra.