Mi a Microsoft Sentinel Analytics?

A Microsoft Sentinel Analytics segít a kiberbiztonsági fenyegetések észlelésében, kivizsgálásában és elhárításában. A Contoso SOC csapata a Microsoft Sentinel Analytics használatával állíthat be elemzési szabályokat és lekérdezéseket a környezetben előforduló problémák észleléséhez.

Mi a Microsoft Sentinel Analytics?

A Microsoft Sentinel Analytics számos olyan funkciót biztosít, amelyekkel a Contoso-nál implementálhatja az adatok és erőforrások biztonságát.

Elemezheti a munkaállomásoktól, kiszolgálóktól, hálózati eszközöktől, tűzfalaktól, behatolásmegelőzőktől, érzékelőktől és sok más helyről gyűjtött előzményadatokat. A Microsoft Sentinel Analytics különböző forrásokból származó adatokat elemez a korrelációk és a rendellenességek azonosítása érdekében.

Elemzési szabályok használatával riasztások aktiválhatók az ismert rosszindulatú beavatkozók támadási technikái alapján. Ilyen szabályok beállításával biztosíthatja, hogy az SOC időben riasztást kapjon a környezetet fenyegető biztonsági incidensekről.

Miért érdemes elemzési szabályokat használni a biztonsági üzemeltetéshez?

Bár a Contoso által implementált egyéb termékek némelyike segíthet a fenyegetések azonosításában, a Microsoft Sentinel Analytics fontos szerepet játszik a biztonsági fenyegetés általános észlelésében azáltal, hogy korrelálja és megfelelteti a kiberbiztonsági fenyegetés jelenlétét befolyásoló jeleket. A megfelelő elemzési szabállyal megállapíthatja egy támadás kiindulópontját, az érintett erőforrásokat, az esetleges adatvesztést, valamint az incidens idővonalát.

A biztonsági elemzések gyakori felhasználási területei például a következők:

Feltört fiókok azonosítása

Gyanús mintázatok észlelése a felhasználói viselkedés elemzésével

Fenyegető támadást jelző trendek kimutatása a hálózati forgalom elemzésével

Támadók általi adatkiszivárogtatás észlelése

Belső fenyegetések észlelése

Incidensek kivizsgálása

Veszélyforrás-keresés

Lehetséges, hogy a hagyományos védelmi eszközök, például tűzfalak vagy kártékony szoftverek elleni megoldások használatával nem minden veszélyforrás észlelhető. Bizonyos fenyegetések hónapokig is felderítetlenek maradhatnak. A több eszköz és termék által gyűjtött adatok kombinálása az intelligens veszélyforrás-felderítés hatékonyságával segít a belső fenyegetések észlelésében, elemzésében és elhárításában.

Elemzési szabályokat is használhat a támadásokra utaló jeleket használó egyéni riasztások létrehozására. Ezek a jelek akár olyan támadásokra is utalhatnak, amelyek éppen folyamatban vannak.

Az Elemzés segít a Contoso SOC csapatának az összetett vizsgálat hatékonyságának javításában és a fenyegetések gyorsabb észlelésében.

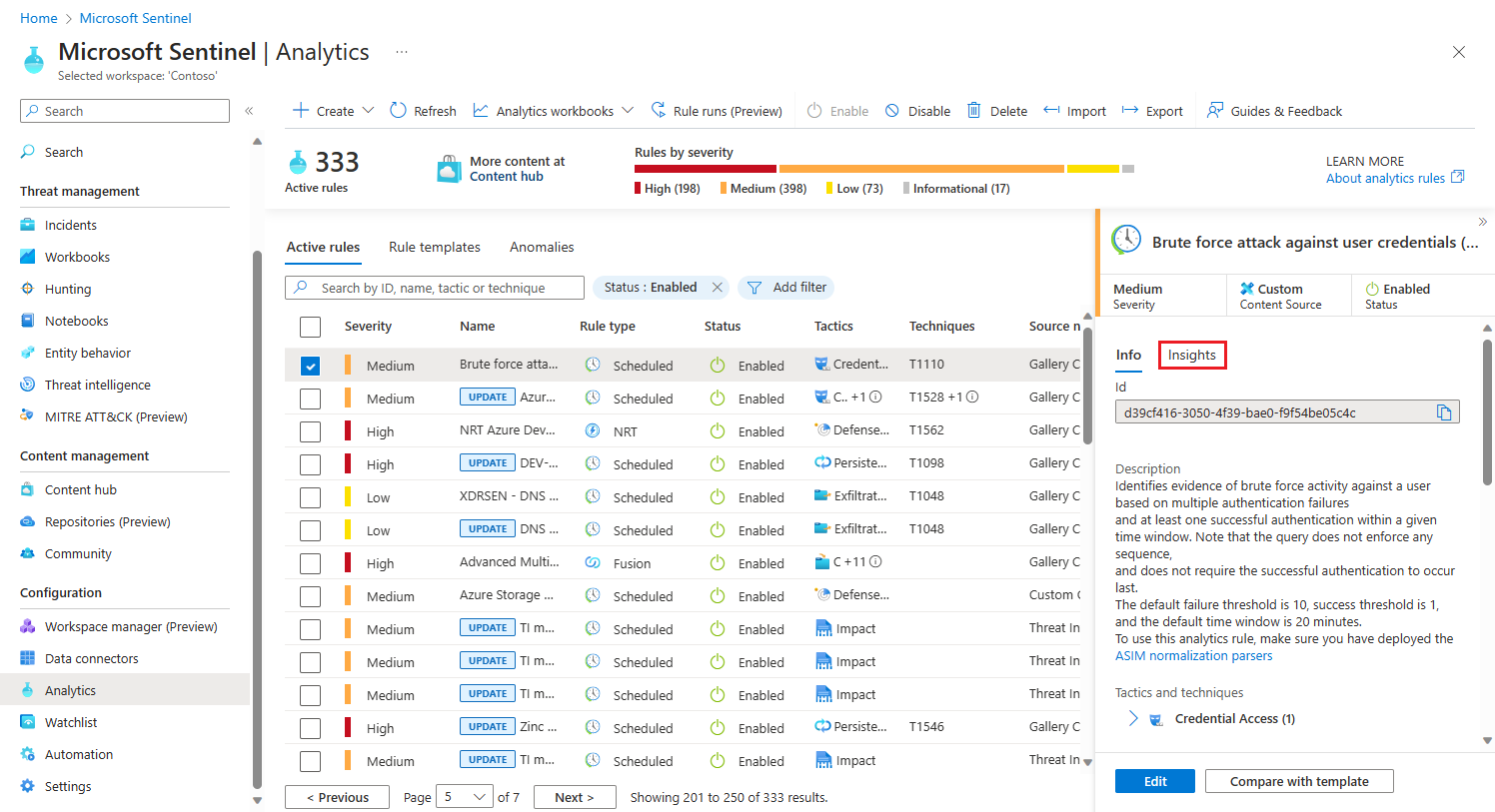

Ismerkedés az elemzési kezdőlappal

Elemzési szabályokat az Elemzések kezdőlapon hozhat létre. A Microsoft Sentinel Elemzés lapját a navigációs panelen érheti el.

Az Elemzések kezdőlap három fő részből áll:

A fejlécsáv az aktuálisan használatban lévő szabályok számát mutatja meg.

A szabályok és sablonok listája tartalmazza az összes szabálysablont, amelyet a Microsoft előre betöltött a Microsoft Sentinel GitHub-adattárból.

A részletező panel további az észleléshez használható egyes elemzési sablonok és szabályok magyarázatát nyújtó további információkat tartalmaz.

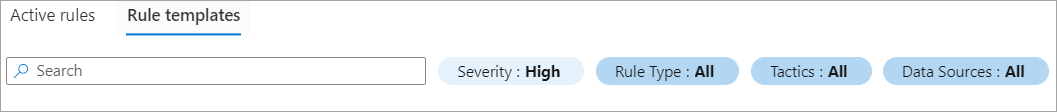

A szabálysablonok szűrése

A Microsoft jelenleg több mint 150 sablonszabályt töltött be előre a Microsoft Sentinel GitHub-adattárból. A sablonok közötti kereséshez és a megfelelő szabály eléréséhez szűrést kell alkalmaznia. Tegyük fel például, hogy csak olyan sablonszabályokat szeretne megvizsgálni, amelyek a súlyos fenyegetéseket észlelik, vagy olyan szabályokat, amelyek adott adatforrásból származnak.

A használni kívánt szűrőket a fejlécsávon választhatja ki.

Az Elemzések kezdőlap a következő szűrőket kínálja:

Súlyosság. A szabályok súlyossági szint szerinti szűrésére használható.

Szabály típusa. Jelenleg négy szabálytípus létezik: Ütemezett, Fúziós, Microsoft Security, Gépi Tanulás Behavior Analytics.

Taktika. A szabályok szűrése az ATT&CK-modell 14 konkrét módszertana alapján.

Adatforrások. Ezzel a szűrővel a riasztást generáló adatforrás-összekötő szerint szűrheti a szabályokat.

Megjegyzés:

A MITRE ATT&CK a valós megfigyeléseken alapuló támadó taktikák és technikák globálisan elérhető tudásbázis. Az ATT&CK tudásbázis a magánszektorban, a kormányzati szektorban, valamint a kiberbiztonsági termék- és szolgáltatásközösségben meghatározott fenyegetésmodellek és módszertanok fejlesztésének alapjaként szolgál.