Elemzési szabályok típusai

A Microsoft Sentinel Analytics-szabályok használatával a Microsoft Sentinelhez csatlakoztatott forrásokból származó adatok alapján konfigurálhatja az értesítéseket és a riasztásokat. Ezek a riasztások segítenek biztosítani, hogy a Contoso SOC csapata tudja, mikor fordul elő fenyegetés, és a csapat ezután megfelelően reagálhat, hogy megakadályozza a fenyegetést a vállalati eszközök elérésében.

Elemzési szabályok típusai

A lehetséges fenyegetéseket a Microsoft Sentinel Analytics által biztosított beépített elemzési szabályokkal keresheti meg, beleértve a következő típusokat:

Anomália

Fúziós

Microsoft-biztonság

Gépi tanulási (ML) viselkedéselemzés

Ütemezett riasztások

NRT (közel valós idejű) szabályok

Threat Intelligence

Anomália

Az anomáliára vonatkozó riasztások tájékoztató jellegűek, és azonosítják a rendellenes viselkedéseket.

Fúziós

A Microsoft Sentinel a fúziós korrelációs motort skálázható gépi tanulási algoritmusaival a fejlett többlépéses támadások észlelésére használja. A motor számos alacsony megbízhatóságú riasztást és eseményt korrelál több termék között, magas megbízhatóságú és végrehajtható incidensekké. A fúzió alapértelmezés szerint engedélyezve van. Mivel a logika rejtett, ezért nem testreszabható, csak egy szabályt hozhat létre ezzel a sablonnal.

A Fusion motor az ütemezett elemzési szabályokból származó riasztásokat más rendszerek riasztásaival is korrelálhatja, ami magas megbízhatósági incidenseket eredményez.

Alapértelmezés szerint a fúziós észlelés engedélyezve van a Microsoft Sentinelben. A Microsoft folyamatosan frissíti a veszélyorrások észleléséhez használható fúziós észlelési forgatókönyveket. A cikk írásakor az Anomáliához és a Fúziós észleléshez a következő adatösszekötőket kell konfigurálnia:

Beépített anomáliadetektálások

Microsoft-termékek riasztásai

Microsoft Entra ID-védelem

Microsoft Defender for Cloud

Microsoft Defender for IoT

- Microsoft Defender XDR

Microsoft Defender for Cloud Apps

Microsoft Defender végponthoz

Microsoft Defender for Identity

Microsoft Defender for Office 365

Riasztások ütemezett elemzési szabályokból, mind beépített, mind a biztonsági elemzők által létrehozott. Az elemzési szabályoknak tartalmazniuk kell a kill-chain (taktikák) és az entitásleképezési információkat annak érdekében, hogy a Fusion használhassa őket

A fúziós riasztások által felismert gyakori támadási forgatókönyvek közé tartoznak a következők:

Adatkiszivárgás. Gyanús tevékenység, például gyanús továbbítási szabály a Microsoft 365-postaládában, miután a Microsoft Entra-fiókba való gyanús bejelentkezés a feltört felhasználói fiókot jelezheti.

Adatmegsemmisítés. A Microsoft Entra-fiókba való gyanús bejelentkezés után törölt egyedi fájlok rendellenes száma jelezheti, hogy egy feltört felhasználói fiókot használtak az adatok megsemmisítésére.

Szolgáltatásmegtagadás. A Microsoft Entra-fiókba való gyanús bejelentkezés után törölt Azure-beli virtuális gépek (VM-ek) jelentős száma jelezhet egy feltört felhasználói fiókot, amely a szervezet eszközeinek megsemmisítésére használható.

Oldalirányú mozgás. A Microsoft Entra-fiókba való gyanús bejelentkezés után végrehajtott megszemélyesítési műveletek jelentős száma olyan feltört felhasználói fiókot jelezhet, amelyet rosszindulatú célokra használtak.

Zsarolóprogram. A Microsoft Entra-fiókba való gyanús bejelentkezés után az adatok titkosításához használt szokatlan felhasználói viselkedés aktiválhat egy zsarolóprogram-végrehajtási riasztást.

Megjegyzés:

A Microsoft Sentinel Fúziós technológiával kapcsolatos további információkért lásd : Speciális többlépéses támadásészlelés a Microsoft Sentinelben

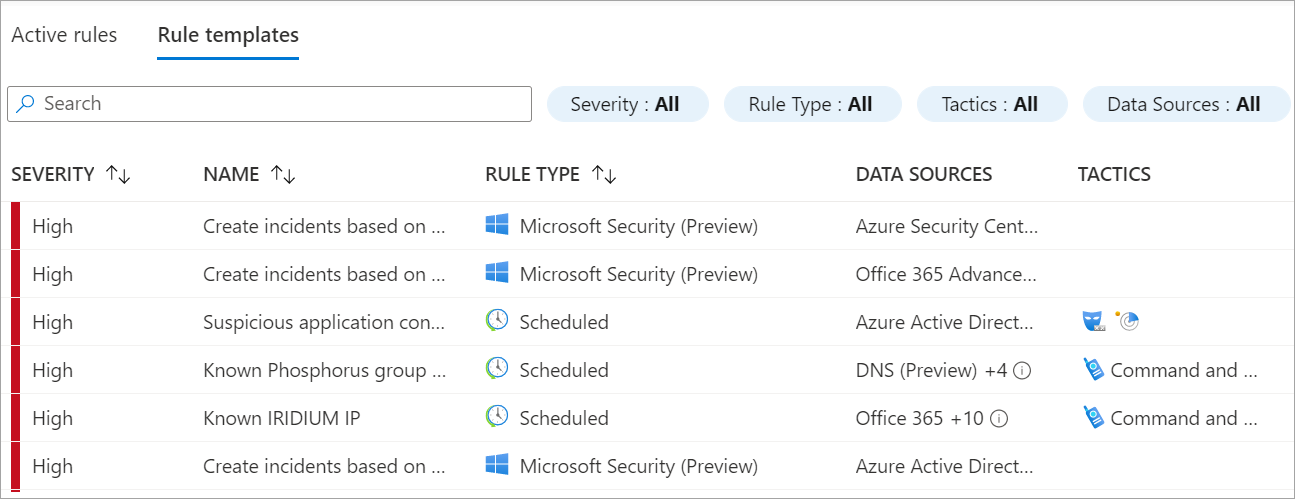

Microsoft-biztonság

Konfigurálhatja a Microsoft Sentinelhez csatlakoztatott Microsoft biztonsági megoldásokat, hogy automatikusan incidenseket hozzon létre a csatlakoztatott szolgáltatásban létrehozott összes riasztásból.

Beállíthatja például, hogy a Contoso riasztást kapjon, ha egy magas kockázatú fenyegetésként besorolt felhasználó megpróbál bejelentkezni és hozzáférni a vállalati erőforrásokhoz.

A következő biztonsági megoldásokat konfigurálhatja úgy, hogy a riasztásokat a Microsoft Sentinelnek továbbítsa:

Microsoft Defender for Cloud Apps

Microsoft Defender kiszolgálóhoz

Microsoft Defender for IoT

Microsoft Defender for Identity

Microsoft Defender for Office 365

Microsoft Entra ID-védelem

Microsoft Defender végponthoz

Megjegyzés:

A Microsoft az összes termékében egységesíti a biztonsági információk és események kezelése (SIEM) és a kiterjesztett észlelés és reagálás (XDR) terminológiáját.

Ezek a riasztások súlyosság, és a riasztás nevében szereplő adott kifejezés alapján is szűrhetők.

ML-viselkedéselemzés

A Microsoft Sentinel Analytics beépített gépi tanulási viselkedéselemzési szabályokat tartalmaz. Ezek a beépített szabályok nem szerkeszthetők, és a beállításaik sem tekinthetők meg. Ezek a szabályok a Microsoft gépi tanulási algoritmusait használják a gyanús tevékenységek észlelésére. A gépi tanulási algoritmusok több alacsony megbízhatóságú incidens összefüggései alapján hoznak létre megbízható biztonsági incidenst. Ez a korreláció órákat takarít meg, amelyeket egyébként a különböző termékek számos riasztásának manuális elemzésével és azok korrelálásával tölthet. Az elemzési szabályok által használt gépi tanulási algoritmusok a riasztások körüli zaj csökkentéséhez is hozzájárulnak a lényeges adatok gyors betöltésével és összekapcsolásával.

Egy gépi tanulási viselkedéselemzési szabály használatával például észlelhet egy rendellenes biztonságos rendszerhéjprotokollt (SSH) vagy távoli asztali protokoll (RDP) bejelentkezési tevékenységet.

Ütemezett riasztások

Az ütemezett riasztások elemzési szabályai a legmagasabb szintű testreszabást biztosítják. Saját kifejezéseket definiálhat a Kusto lekérdezési nyelven (KQL) a biztonsági események szűrésére, és ütemezést állíthat be a szabály futtatásához.