Gyakorlat – A hálózat biztonságossá tétele

Ebben a gyakorlatban a tűzfalszabályokat fogja áttekinteni és kezelni az Azure Portal használatával. Egyben konfigurálni fogja a legbiztonságosabb kapcsolat a nyilvános végpont használatával.

Ha még nem tette meg, nyissa meg az Azure Portalt az alábbi gombbal.

A hálózat biztonságának beállítása

Amikor üzembe helyezte az adatbázist az Azure SQL Database-ben, a futtatott szkript engedélyezte az Azure-szolgáltatások és -erőforrások hozzáférését ehhez a kiszolgálóhoz, amely lehetővé teszi bármely régióból vagy előfizetésből származó erőforrások hozzáférését az erőforráshoz. A nyilvános végpont legbiztonságosabb konfigurációjának biztosításához fontos, hogy törölje a beállítás jelölését. Ha az Azure-szolgáltatások és -erőforrások kiszolgálóhoz való hozzáférésének engedélyezése beállítás nincs bejelölve, az letiltja a hozzáadott kapcsolatokon és hálózatokon kívül minden kapcsolatot és hálózatot.

Ebben a gyakorlatban megtanulhatja, hogyan tekintheti meg és szerkesztheti a tűzfalszabályokat. A tűzfalszabályok beállítása bonyolult lehet, mert minden kapcsolathoz meg kell adnia egy IP-címtartományt, amely néha dinamikus IP-címeket is használhat. A hálózat biztonságossá tételének alternatív módszereit a gyakorlat végén egy bemutató videó tartalmazza.

Tűzfalszabályok kezelése az Azure Portalon

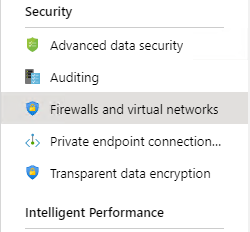

Az Azure Portal erőforrásmenüjében válassza az SQL-adatbázisok, majd az Azure SQL Database (AdventureWorks) lehetőséget.

Az SQL-adatbázis parancssávjában válassza a Kiszolgálói tűzfal beállítása lehetőséget.

Ha engedélyezni szeretné az Azure-szolgáltatások és -erőforrások számára a kiszolgáló elérését, törölje a jelet a beállítás melletti jelölőnégyzetből.

A rendszernek hozzá kellett volna adnia a számítógép ügyfél IP-címét az üzembe helyezés során, de ha egyik szabály sem felel meg az ügyfél IP-címének, adja hozzá az IP-címét a Szabálynév alatt, hogy bejelentkezhessen az SQL Server Management Studióból (SSMS).

Válassza a Mentés lehetőséget a módosítások mentéséhez. Az SQL-adatbázis menüjében válassza az Áttekintés lehetőséget az áttekintési lapra való visszatéréshez.

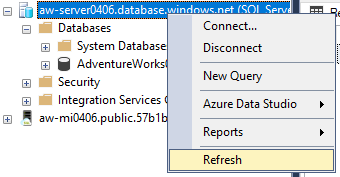

Annak ellenőrzéséhez, hogy továbbra is rendelkezik-e hozzáféréssel a helyi gépről, lépjen az SSMS-be. Kattintson a jobb gombbal az adatbázisra az Object Explorerben, és válassza a Frissítés lehetőséget az Azure SQL Database logikai kiszolgálóhoz való kapcsolat frissítéséhez. Ha nem történik hiba, sikeresen konfigurálta az Azure SQL Database logikai kiszolgálóhoz való biztonságos hozzáférést az IP-címéhez.

Ha szeretné, megtekintheti, hogyan csatlakozik az SSMS az Azure SQL Database-példányhoz, ha ezt a kódot az SSMS Új lekérdezéséből futtatja:

SELECT client_net_address FROM sys.dm_exec_connections WHERE session_id=@@SPID;Ennek a helyi gép nyilvános IP-címét kell visszaadnia. Az IP-cím ellenőrzéséhez futtassa a következő parancsot a PowerShell helyi példányán (nem az Azure Cloud Shellen):

(Invoke-WebRequest -UseBasicParsing -Uri "https://ipinfo.io/ip").ContentEgy hasonló paranccsal megkereste az IP-címet a modul elején. Ennek a lekérdezésnek ugyanazt az IP-címet kell visszaadnia.

Tűzfalszabályok kezelése az Azure Cloud Shell használatával

Az Azure CLI-paranccsal az sql server firewall-rule kiszolgálószintű tűzfalszabályokat hozhat létre, törölhet és tekinthet meg. Az Azure CLI-t az Azure-beli virtuális gép parancssori felületén vagy egy PowerShell-jegyzetfüzetben is használhatja. Ebben a gyakorlatban a Cloud Shellt fogja kísérletezni. Egy Cloud Shell-terminált az Azure Portalon nyithat meg, de egyelőre használja a jobb oldalon található tesztkörnyezet beépített terminálját, ami lényegében ugyanaz.

Futtassa a következő parancsot a környezet konfigurálásához:

$database_name = "AdventureWorks" $server = Get-AzureRmSqlServer -ResourceGroupName <rgn>Sandbox resource group name</rgn> $logical_server = $server.ServerNameAdja meg a következő parancsot a kiszolgáló tűzfalbeállításainak listázásához:

az sql server firewall-rule list -g <rgn>Sandbox resource group name</rgn> -s $logical_serverA kimenetnek JSON-objektumnak kell lennie az Azure SQL logikai kiszolgáló hálózatkezelési menüjének tűzfalszabály-beállításánakminden szabályához az Azure Portalon.

Kiszolgálószintű tűzfalszabályok beállítása az Azure Portal vagy a Cloud Shell használatával biztosítja az ügyfél IP-címének elérését a logikai kiszolgáló összes adatbázisához. Az SSMS T-SQL parancsával EXECUTE sp_set_database_firewall_rule konfigurálhat adatbázisszintű tűzfalszabályokat, amelyek az egyes adatbázisokra vonatkoznak. A T-SQL az egyetlen olyan módszer, amely egy adott adatbázis tűzfalszabályainak konfigurálására használható. További információkért tekintse meg a modul Összefoglalás lapján található hivatkozásokat.

További lehetőségek

Megtanulta, hogyan frissítheti a tűzfalszabályokat adott IP-címekre vagy IP-címek tartományára a kiszolgálón és az adatbázis szintjén. Éles környezetben különböző virtuális hálózatokból vagy erőforrásokból, például Azure-alkalmazásokból vagy Azure-beli virtuális gépekről is szüksége lehet hozzáférésre. Az Azure-beli virtuális gépek dinamikus IP-címekkel rendelkeznek, ami azt jelenti, hogy a címek megváltoznak. Beállíthat statikus IP-címeket, amelyek tűzfalszabályok használatával nehezen tarthatók fenn. Másik lehetőségként virtuális hálózati szabályokkal kezelheti a virtuális gépeket vagy más szolgáltatásokat tartalmazó bizonyos alhálózatok hozzáférését. Konfigurálhat egy privát végpontot is, amely az Azure SQL Database logikai kiszolgálóhoz való csatlakozás legbiztonságosabb módja.

Az ügyfélkapcsolatokból a logikai kiszolgálóra engedélyezett minimális TLS-verziót is beállíthatja a Hálózatkezelés menüvel, és az Azure SQL logikai kiszolgáló Csatlakozás ivity lapjára léphet.

Ebben a videóban megtudhatja, hogyan hozhat létre, konfigurálhat és hasonlíthat össze különböző módszereket az adatbázishoz való csatlakozáshoz az Azure SQL Database-ben:

- Azure-erőforrásokhoz való hozzáférés engedélyezése

- Firewall rules

- Virtuális hálózati szabályok

- Privát végpont