Gyakorlat – Biztonság és Felhőhöz készült Microsoft Defender kezelése

Ebben a gyakorlatban meggyőződhet arról, hogy a Felhőhöz készült Microsoft Defender engedélyezve van, és az előző leckében említett képességek egyes funkcióit is megismerheti.

Felhőhöz készült Microsoft Defender konfigurálása

Lépjen a logikai Azure SQL Database-kiszolgálóhoz az Azure Portalon.

A bal oldali panel Biztonság területén válassza a Felhőhöz készült Microsoft Defender lehetőséget. Válassza a Konfigurálás hivatkozást az Engedélyezés állapota mellett.

Tekintse át a logikai Azure SQL Database-kiszolgálóval kapcsolatban meghozott döntéseket. Ugyanezen a panelen a biztonsági rések felmérésére és az Advanced Threat Protectionre vonatkozó információkat is talál.

Ez a tárfiók az Azure SQL Database üzembe helyezési szkriptjének részeként lett üzembe helyezve. Tekintse át a beállításokat, és adja hozzá az e-mail-címét, ha meg szeretné kapni a heti ismétlődő vizsgálat eredményeit. Törölje a jelölés jelölését, és küldjön e-mail-értesítést a rendszergazdáknak és az előfizetés-tulajdonosoknak.

Azt, hogy ki kapja meg az Advanced Threat Protection-riasztásokat, ugyanúgy konfigurálhatja mint azt, hogy ki kapja meg a biztonsági rések felmérésének eredményeit. A tesztkörnyezet-előfizetésben nincs hozzáférése az előfizetési szintű e-mail-beállítások beállításához, így nem fogja tudni hozzáadni a kapcsolattartási adatait az előfizetés e-mail-beállításaihoz az Azure Security Centerben.

A beállítások módosítása után válassza a Mentés lehetőséget.

Ezeknek a beállításoknak a konfigurálásával ennek a tevékenységnek néhány további lépését is végrehajthatja. A biztonsági rések felméréséről és Advanced Threat Protectionről később még lesz szó.

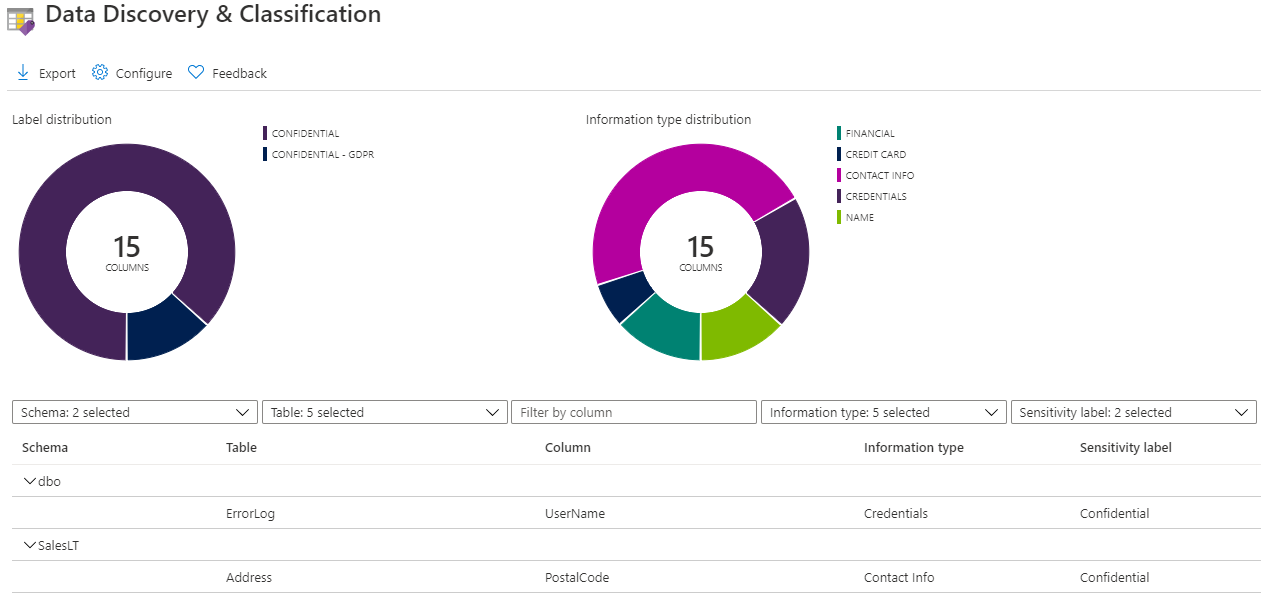

Adatfelderítés és -besorolás

Térjen vissza az

AdventureWorksAzure Portal adatbázisához. A bal oldali panel Biztonság területén válassza az Adatfelderítés és -besorolás lehetőséget.Tekintse át az Adatfelderítés és -besorolás szolgáltatást, amely magas szintű képességeket biztosít az adatbázisban lévő bizalmas adatok felderítéséhez, besorolásához, címkézéséhez és jelentéséhez.

Ez a varázslónézet hasonló (de nem azonos) az SQL Server adatfelderítési és besorolási eszközével az SQL Server Management Studióval (SSMS). Az SSMS varázsló használata nem támogatott az Azure SQL Database-ben. Hasonló funkciókat az Azure Portallal érhet el, amely az Azure SQL Database-hez támogatott.

T-SQL-t minden üzembe helyezési lehetőséggel használhat oszlopbesorolások hozzáadására vagy eltávolítására, és a besorolások lekérésére.

Válassza a Besorolás lapot.

Az Adatfelderítés és -besorolás a táblák oszlopnevei alapján próbálja azonosítani az esetleg bizalmas adatokat. Tekintsen át néhány javasolt címkét, majd válassza az Összes kijelölése>Kijelölt javaslatok elfogadása lehetőséget.

Válassza a Menü bal felső részén található Mentés lehetőséget.

Végül válassza az Áttekintés lapot az áttekintési irányítópult megtekintéséhez és a hozzáadott besorolások áttekintéséhez.

Vulnerability Assessment

Válassza a Felhőhöz készült Microsoft Defender beállítást a Biztonság területen az adatbázis Felhőhöz készült Microsoft Defender irányítópultjának

AdventureWorksmegtekintéséhez.A Biztonsági rések felmérése képességek vizsgálatához válassza a Biztonsági rések felmérése területen válassza a További eredmények megtekintése a Biztonsági rések felmérésében lehetőséget.

Válassza a Vizsgálat lehetőséget, amellyel a Biztonsági rések felmérésének legújabb eredményeit kapja meg. A folyamat, amelynek során a Biztonsági rések felmérése megvizsgálja a logikai Azure SQL Database-kiszolgálón lévő összes adatbázist, eltarthat néhány percig.

Az eredményként kapott nézet nem pontos, de az itt láthatóhoz hasonlónak kell lennie:

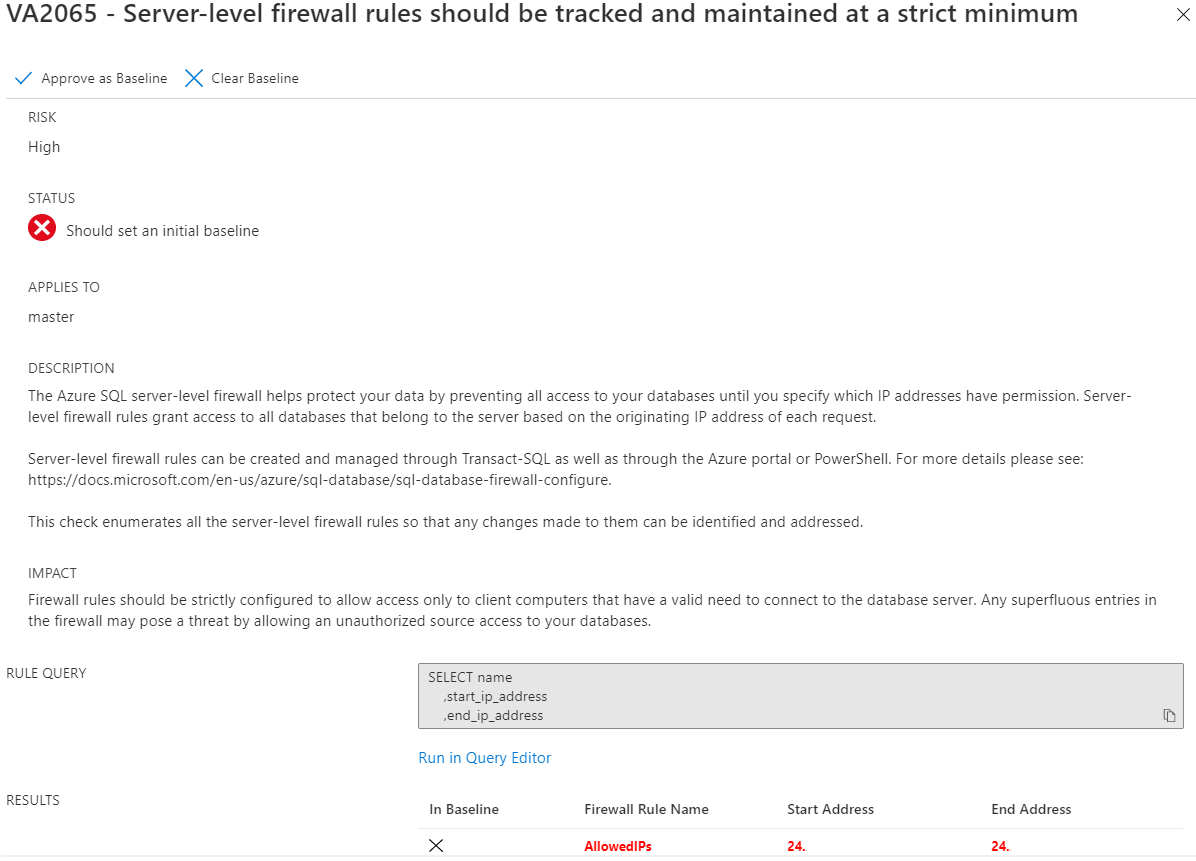

Minden biztonsági kockázathoz tartozik egy kockázati szint (magas, közepes vagy alacsony), és további információ. Az érvényben lévő szabályok a Center for Internet Security által megadott szempontrendszerre épülnek. Az Eredmények lapon válasszon ki egy biztonsági rést. A példánkban a VA2065 biztonsági ellenőrzés azonosítóját választjuk, hogy az alábbi képen láthatóhoz hasonló részletes nézetet kapjunk. Ellenőrizze az állapotát és a többi rendelkezésre álló információt.

Megjegyzés:

Ha a VA2065 nem jelez hibát, akkor később elvégezhet egy hasonló gyakorlatot attól függően, hogy mely biztonsági ellenőrzések hibásak.

Ezen a képen a Biztonsági rések felmérése azt javasolja, hogy készítse el a beállított tűzfalszabályok referenciakonfigurációját. A referencia alapján már figyelni és értékelni tudja a változásokat.

A biztonsági ellenőrzéstől függően más nézetek és javaslatok is megjelenhetnek. Tekintse át a kapott információkat. Ehhez a biztonsági ellenőrzéshez válassza az Összes eredmény hozzáadása alapkonfigurációként gombot, majd az Igen lehetőséget az alapterv beállításához. A referenciakonfiguráció elkészítése után egy a biztonsági ellenőrzés minden további vizsgálatnál hibát fog jelezni, ha az eredmények a referenciától eltérőek. A jobb felső sarokban lévő X elemet választva zárja be az adott szabályhoz tartozó panelt.

A példánkban a Vizsgálat lehetőség kiválasztásával befejeztünk egy másik vizsgálatot, és megerősíthetjük, hogy a VA2065 most már sikeres biztonsági ellenőrzésként jelenik meg.

Ha az előző sikeres biztonsági ellenőrzést választja, látnia kell a konfigurált alapkonfigurációt. Ha a jövőben bármi megváltozik, a Biztonsági rések felmérése vizsgálatok észlelni fogják, és a biztonsági ellenőrzés hibát jelez.

Advanced Threat Protection

A jobb felső sarokban lévő X elemet választva zárja be a Sebezhetőségi felmérés panelt, és térjen vissza az adatbázis Felhőhöz készült Microsoft Defender irányítópultjára. A Biztonsági incidensek és riasztások területen egyetlen elem sem jelenik meg. Ez azt jelenti, hogy az Advanced Threat Protection nem észlelt problémákat. Az Advanced Threat Protection észleli azokat a rendellenes tevékenységeket, amelyek az adatbázisokhoz való hozzáférésre és az adatbázisok biztonságának megsértésére tett szokatlan és potenciálisan rosszindulatú kísérletekre utalnak.

Egyelőre valószínűleg nem jelennek meg biztonsági riasztások. A következő lépésben egy riasztást kiváltó tesztet fog lefuttatni, hogy megtekinthesse az eredményeket az Advanced Threat Protectionben.

Az Advanced Threat Protection használatával azonosíthatja a fenyegetéseket, és riasztást kaphat, ha azt gyanítja, hogy az alábbi események bármelyike bekövetkezik:

- SQL-injektálás

- SQL-injektálásos biztonsági rés

- Adatkiszivárgás

- Nem biztonságos művelet

- Találgatásos támadás

- Rendellenes ügyfél-bejelentkezés

Ebben a szakaszban megtudhatja, hogyan aktiválható egy SQL-injektálási riasztás az SSMS-en keresztül. Az SQL-injektálási riasztások az egyénileg megírt alkalmazásokhoz valók, nem az olyan szabványos eszközökhöz, mint az SSMS. Ahhoz tehát, hogy az SQL-injektálási teszthez riasztást aktiváljon az SSMS-szel, „be kell állítania” az Application Name tulajdonságot, amely az SQL Serverhez vagy Azure SQL-hez kapcsolódó ügyfelek egyik kapcsolati tulajdonsága, az alkalmazás neve.

A szakasz teljes körű használatához hozzá kell férnie az Advanced Threat Protection-riasztásokhoz a gyakorlat első részében megadott e-mail-címhez (amelyet ebben a tesztkörnyezetben nem tud megtenni). Ha ezt módosítania kell, akkor tegye meg, mielőtt továbbhaladna.

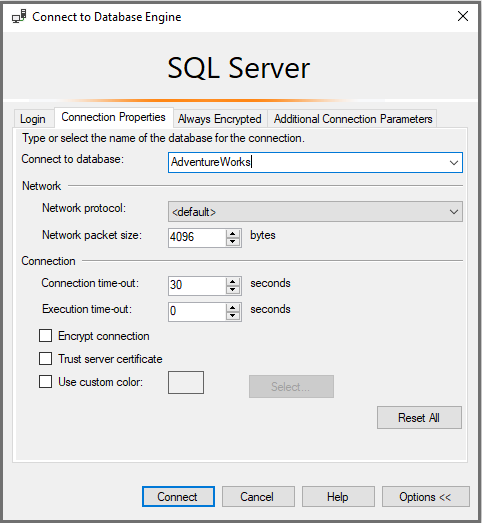

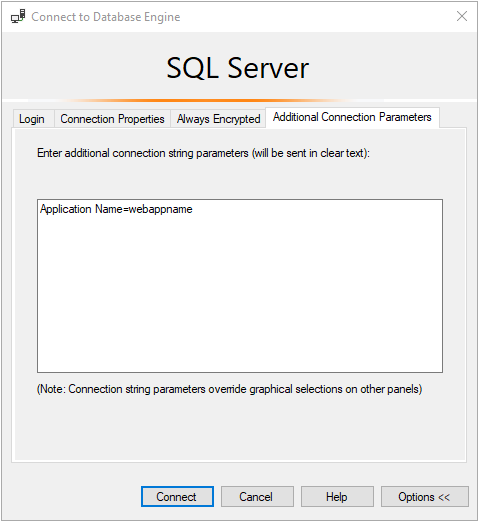

Az SSMS-ben válassza a Fájl>Új>Adatbázismotor-lekérdezés lehetőséget egy új kapcsolatot használó lekérdezés létrehozásához.

A fő bejelentkezési ablakban jelentkezzen be az AdventureWorksbe ugyanúgy, ahogyan SQL-hitelesítés esetén tenné. Csatlakozás előtt válassza a Beállítások >>>Csatlakozás ion tulajdonságai lehetőséget. Írja be az AdventureWorksbe az adatbázisba Csatlakozás lehetőséget.

Válassza a További kapcsolati paraméterek lapot, majd a szövegmezőbe illessze be a következő kapcsolati sztringet:

Application Name=webappnameVálassza a Kapcsolódás lehetőséget.

Az új lekérdezési ablakban illessze be a következő lekérdezést, majd válassza a Végrehajtás lehetőséget:

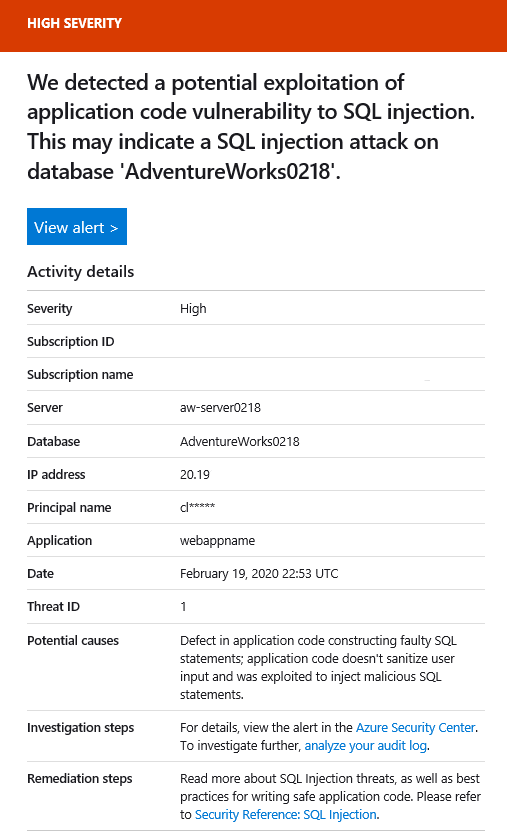

SELECT * FROM sys.databases WHERE database_id like '' or 1 = 1 --' and family = 'test1';Néhány percen belül, ha meg tudta konfigurálni az e-mail-beállításokat (amelyeket nem tud megtenni a tesztkörnyezetben), az alábbihoz hasonló e-mailt kap:

Lépjen az AdventureWorks adatbázishoz az Azure Portalon. A bal oldali panel Biztonság területén válassza a Felhőhöz készült Microsoft Defender lehetőséget.

A Biztonsági incidensek és riasztások csoportban válassza a További riasztások megtekintése a Felhőhöz készült Defender más erőforrásain lehetőséget.

Ekkor megjelennek az általános biztonsági riasztások.

Válassza a Lehetséges SQL-injektálás elemet az ilyen jellegű riasztások és a kivizsgálás lépéseinek megtekintéséhez.

A rend kedvéért érdemes az összes lekérdezésszerkesztőt bezárni az SSMS-ben, majd eltávolítani az összes kapcsolatot, nehogy véletlenül további riasztásokat váltson ki a következő gyakorlat során.

Ebben a leckében megtanulta, hogyan konfigurálhatja és alkalmazhatja az Azure SQL Database egyes biztonsági funkcióit. A következő leckében különböző biztonsági szolgáltatások kombinálásával mélyítheti el a tanultakat egy teljes értékű forgatókönyvet használva.