Biztonság

Az egészségügyi intézmények személyes és potenciálisan bizalmas ügyféladatokat tárolnak. A pénzügyi intézmények számlaszámokat, egyenlegeket és tranzakciós előzményeket tárolnak. A kereskedők vásárlási előzményeket, fiókadatokat és az ügyfelek demográfiai adatait tárolják. Egy biztonsággal kapcsolatos incidens nyilvánosan elérhetővé tehetné ezeket a bizalmas adatokat, ami személyes kellemetlenségeket vagy anyagi károkat okozhatna. Hogyan biztosítható az ügyfél adatainak integritása, és hogyan biztosítható a rendszerek biztonsága?

Ebben a leckében megismerheti a biztonsági pillér fontos elemeit.

Mit jelent a biztonság?

A biztonság lényege végső soron a szervezet által használt, tárolt és továbbított adatok védelme. A vállalat által tárolt vagy kezelt adatok a leginkább védelmet igénylő értékek. Ezek lehetnek az ügyfelek bizalmas adatai, a szervezet pénzügyi adatai vagy kritikus fontosságú üzletági adatok. Az adatok alapjául szolgáló infrastruktúra és az azokhoz való hozzáféréshez használt identitások védelme szintén kritikus fontosságú.

Előfordulhat, hogy az adatokra szigorúbb jogi és szabályozási követelmények vonatkoznak. Ezek a további követelmények attól függenek, hogy hol található, milyen típusú adatokat tárol, vagy hogy milyen iparágban működik az alkalmazás.

Például az Egyesült Államokban az egészségügyi ágazatot egy Health Insurance Portability and Accountability Act (HIPAA) nevű törvény szabályozza. A pénzügyi iparág a Payment Card Industry Data Security Standard szabványt alkalmazza a bankkártyaadatok kezeléséhez. Azokat az adatokat tároló szervezeteknek, amelyekre ezek a törvények és szabványok vonatkoznak, gondoskodniuk kell arról, hogy az adatok védelmére bizonyos garanciák vonatkozzanak. Európában az Általános adatvédelmi rendelet (GDPR) határozza meg a személyes adatok védelmének szabályait, illetve a személyeknek a tárolt adatokhoz fűződő jogait. Egyes országok/régiók megkövetelik, hogy bizonyos típusú adatok ne hagyják el a határaikat.

Biztonsági incidens esetén jelentős hatással lehet mind a szervezetek, mind az ügyfelek pénzügyeire és hírnevére. A biztonsági incidensek megszüntetik azt a bizalmat, amelyet az ügyfelek hajlandóak beszedni a szervezetbe, és hatással lehetnek a szervezet hosszú távú állapotára.

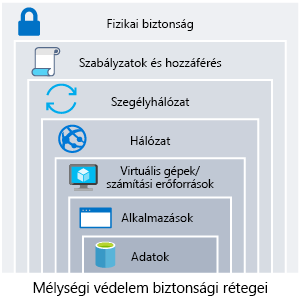

Mélységi védelem

A környezet védelmének többrétegű megközelítése növeli annak biztonsági állapotát. A mélységi védelemként ismert módszert a következő rétegekre bonthatjuk le:

- Adat

- Alkalmazások

- Virtuális gépek/számítási erőforrások

- Networking

- Szegélyhálózat

- Szabályzatok és hozzáférés

- Fizikai biztonság

Minden réteg egy másik területre összpontosít, ahol a támadások megtörténhetnek, és védelmi mélységet hoz létre, ha egy réteg meghibásodik, vagy egy támadó áthalad rajta. Ha csak egy rétegre összpontosítana, a támadók korlátlan hozzáféréssel rendelkeznének a környezethez, ha átjutnak ezen a rétegen.

A biztonság réteges megközelítése révén a támadóknak sokkal több erőfeszítést kell tenniük ahhoz, hogy hozzáférjenek a rendszerekhez és az adatokhoz. Minden réteg különböző biztonsági vezérlőkkel, technológiákkal és képességekkel rendelkezik. Az alkalmazandó védelmi intézkedések mérlegelésekor gyakori szempont a költség. Ki kell egyensúlyoznia a költségeket az üzleti követelményekkel és az üzleti kockázattal.

Egyetlen biztonsági rendszer, vezérlés vagy technológia sem védi teljes mértékben az architektúrát. A biztonság kérdése nem csak a technológiákra vonatkozik, hanem az azt használó személyekre és folyamatokra is. Egy olyan környezet létrehozása, amely holisztikusan néz ki a biztonságra, és alapértelmezés szerint követelménysé teszi, segít biztosítani, hogy a szervezet a lehető legbiztonságosabb legyen.

Védelem a gyakori támadásokkal szemben

Minden rétegben vannak olyan gyakori támadások, amelyekkel szemben védelmet szeretne biztosítani. Az alábbi lista nem teljes, de nagy vonalakban felvázolja, hogyan lehet megtámadni az egyes rétegeket, és milyen védelmi intézkedésekre lehet szükség.

Adatréteg: A titkosítási kulcs felfedése vagy a gyenge titkosítás használata sebezhetővé teheti az adatokat, ha jogosulatlan hozzáférés történik.

Alkalmazások rétege: Az alkalmazások rétegei elleni támadásokra jellemző a kártevő kódok beillesztése és végrehajtása. Az ilyen jellegű támadások között gyakoriak az SQL-injektálásos és a webhelyek közötti, szkriptalapú (XSS) támadások.

Virtuális gépek/számítási erőforrások rétege: A környezet elleni támadások gyakran használnak kártevő szoftvereket, amelyek kártevő kódok végrehajtásával igyekeznek károsítani a rendszert. Miután kártevő jelent meg egy rendszeren, további támadások léphetnek fel, amelyek hitelesítő adatoknak való kitettséghez és oldalirányú mozgáshoz vezetnek a környezetben.

Hálózatkezelési réteg: A szükségtelenül nyílt internetes portok kihasználása gyakori támadási módszer. A nyitott portok közé tartozhat az SSH- vagy RDP-protokollok nyitva hagyása a virtuális gépek számára. Ezek a protokollok nyitott állapotban lehetővé teszik, hogy a támadók találgatásos támadásokat hajtsanak végre a rendszer hozzáférésének megszerzése érdekében.

Szegélyréteg: A szolgáltatásmegtagadási (DoS-) támadások gyakran ezen a rétegen történnek. Ezeknek a támadásoknak a célja a hálózati erőforrások túlterhelése, hogy az erőforrások offline állapotba kerüljenek, vagy ne tudjanak reagálni a valódi kérésekre.

Szabályzatok és hozzáférési réteg: Ebben a rétegben történik az alkalmazás hitelesítése. Olyan modern hitelesítési protokollokat használhat, mint az OpenID Connect, az OAuth vagy a Kerberos-alapú hitelesítés, például az Active Directory. Ebben a rétegben a hitelesítő adatok kiszivárgása jelenti a kockázatot, illetve fontos korlátozni az identitások engedélyeit. Azt is szeretné, hogy a monitorozás a lehetséges feltört fiókok, például a szokatlan helyekről érkező bejelentkezések keresése érdekében legyen érvényben.

Fizikai réteg: Ezen a rétegen előfordulhat, hogy nem engedélyezett hozzáférés a létesítményekhez olyan módszerekkel, mint az ajtók beírása és a biztonsági jelvények ellopása.

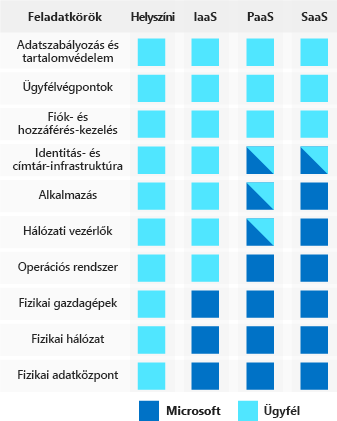

Közös biztonsági felelősség

A megosztott felelősség modelljének újrafelfedezésével újrakeretezhetjük ezt a modellt a biztonság kontextusában. A kiválasztott szolgáltatás típusától függően bizonyos biztonsági védelem be van építve a szolgáltatásba, míg mások továbbra is az Ön felelőssége. A kiválasztott szolgáltatások és technológiák gondos kiértékelése szükséges annak biztosításához, hogy megfelelő biztonsági vezérlőket biztosítson az architektúrához.