A hálózati biztonsági csoport hatályos szabályainak meghatározása

A rendszer minden hálózati biztonsági csoportot és annak meghatározott biztonsági szabályait egymástól függetlenül értékeli. Az Azure feldolgozza a konfigurációban lévő egyes virtuális gépekhez definiált egyes szabályok feltételeit.

- Bejövő forgalom esetén az Azure először feldolgozza a hálózati biztonsági csoport biztonsági szabályait a társított alhálózatokhoz, majd a társított hálózati adapterekhez.

- Kimenő forgalom esetén a folyamat fordított. Az Azure először kiértékeli a hálózati biztonsági csoport biztonsági szabályait a társított hálózati adapterekre, majd a kapcsolódó alhálózatokra vonatkozóan.

- A bejövő és a kimenő kiértékelési folyamat esetében az Azure azt is ellenőrzi, hogyan alkalmazhatók a szabályok az alhálózaton belüli forgalomra.

Hogy az Azure végül hogyan alkalmazza a meghatározott biztonsági szabályokat egy virtuális gépre, meghatározza a szabályok általános hatékonyságát .

Tudnivalók a hatékony biztonsági szabályokról

Nézzük meg, hogyan definiálják és dolgozzák fel a hálózati biztonsági csoport szabályait egy virtuális hálózaton belül a hatályos szabályok érvénybe léptetéséhez.

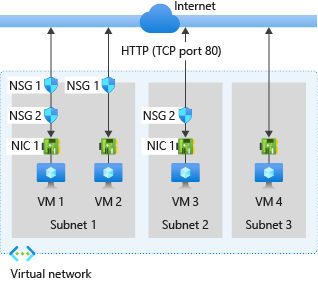

Fontolja meg az alábbi virtuális hálózati konfigurációt, amely a virtuális gépek (VM-ek) forgalmát vezérlő hálózati biztonsági csoportokat (NSG-ket) mutatja be. A konfigurációhoz biztonsági szabályok szükségesek ahhoz, hogy a hálózati adapteren keresztül a 80-ás TCP-porton keresztül az internet felé és az internetről érkező hálózati forgalom kezelhető legyen.

Ebben a virtuális hálózati konfigurációban három alhálózat található. Az 1. alhálózat két virtuális gépet tartalmaz: az 1. és a 2. virtuális gépet. A 2. és a 3. alhálózat mindegyike egy virtuális gépet tartalmaz: a 3. és a 4. virtuális gépet. Minden virtuális gép rendelkezik hálózati adapterrel (NIC).

Az Azure kiértékeli az egyes NSG-konfigurációkat a hatályos biztonsági szabályok meghatározásához:

| Értékelés | Alhálózati NSG | Hálózati adapter hálózati adaptere | Bejövő szabályok | Kimenő szabályok |

|---|---|---|---|---|

| 1. virtuális gép | 1. alhálózat NSG 1 |

NIC NSG 2 |

Az NSG 1 alhálózati szabályai elsőbbséget élveznek a 2. NSG hálózati adapter szabályaival szemben | Az NSG 2 hálózati adapter szabályai elsőbbséget élveznek az 1. NSG-alhálózati szabályokkal szemben |

| 2. virtuális gép | 1. alhálózat NSG 1 |

NIC none |

Az NSG 1 alhálózati szabályai az alhálózatra és a hálózati adapterre is érvényesek | Az Azure alapértelmezett szabályai a hálózati adapterre vonatkoznak és az NSG 1 alhálózati szabályok csak az alhálózatra vonatkoznak |

| 3. virtuális gép | 2. alhálózat none |

NIC NSG 2 |

Az Azure alapértelmezett szabályai az alhálózatra vonatkoznak és az NSG 2 szabályai a hálózati adapterre vonatkoznak |

Az NSG 2 hálózati adapterre vonatkozó szabályai a hálózati adapterre és az alhálózatra vonatkoznak |

| 4. virtuális gép | 3. alhálózat none |

NIC none |

Az Azure alapértelmezett szabályai az alhálózatra és a hálózati adapterre is érvényesek és minden bejövő forgalom engedélyezett |

Az Azure alapértelmezett szabályai az alhálózatra és a hálózati adapterre is érvényesek és minden kimenő forgalom engedélyezett |

Bejövő forgalomra vonatkozó hatályos szabályok

Az Azure a konfigurációban lévő összes virtuális gép bejövő forgalmára vonatkozó szabályokat dolgozza fel. Az Azure azonosítja, hogy a virtuális gépek tagjai-e egy NSG-nek, és hogy rendelkeznek-e társított alhálózattal vagy hálózati adapterrel.

NSG létrehozásakor az Azure létrehozza a csoport alapértelmezett biztonsági szabályát

DenyAllInbound. Az alapértelmezett viselkedés az internetről érkező összes bejövő forgalom megtagadása. Ha egy NSG alhálózattal vagy hálózati adapterrel rendelkezik, az alhálózat vagy a hálózati adapter szabályai felülírhatják az alapértelmezett Azure biztonsági szabályokat.A virtuális gép alhálózatára vonatkozó NSG bejövő szabályok elsőbbséget élveznek az ugyanazon virtuális gépen lévő hálózati adapter bejövő NSG-szabályaival szemben.

Kimenő forgalomra vonatkozó hatályos szabályok

Az Azure először az összes virtuális gép NSG-társításának vizsgálatával dolgozza fel a kimenő forgalom szabályait.

NSG létrehozásakor az Azure létrehozza a csoport alapértelmezett biztonsági szabályát

AllowInternetOutbound. Az alapértelmezett viselkedés az, hogy engedélyezi az összes kimenő forgalmat az internetre. Ha egy NSG alhálózattal vagy hálózati adapterrel rendelkezik, az alhálózat vagy a hálózati adapter szabályai felülírhatják az alapértelmezett Azure biztonsági szabályokat.A virtuális gépek hálózati adapterének NSG kimenő szabályai elsőbbséget élveznek az ugyanazon virtuális gépen található alhálózat NSG kimenő szabályaival szemben.

Megfontolandó szempontok a hatékony szabályok létrehozásakor

Tekintse át az alábbi szempontokat a virtuális hálózatban lévő gépek hatékony biztonsági szabályainak létrehozásával kapcsolatban.

Fontolja meg az összes forgalom engedélyezését. Ha a virtuális gépet egy alhálózaton belül helyezi el, vagy hálózati adaptert használ, nem kell az alhálózatot vagy a hálózati adaptert hálózati biztonsági csoporthoz társítania. Ez a megközelítés lehetővé teszi az alhálózaton vagy a hálózati adapteren keresztüli összes hálózati forgalmat az alapértelmezett Azure biztonsági szabályok szerint. Ha nem aggódik az erőforrás egy adott szintű forgalmának szabályozása miatt, akkor ne társítsa az adott szinten lévő erőforrást egy hálózati biztonsági csoporthoz.

Vegye figyelembe az engedélyezési szabályok fontosságát. Hálózati biztonsági csoport létrehozásakor meg kell határoznia egy engedélyezési szabályt a csoport alhálózatához és hálózati adapteréhez is, hogy a forgalom áthaladhasson. Ha a hálózati biztonsági csoportban alhálózat vagy hálózati adapter található, minden szinten meg kell határoznia egy engedélyezési szabályt. Ellenkező esetben a rendszer megtagadja a forgalmat minden olyan szint esetében, amely nem ad meg engedélyezési szabálydefiníciót.

Fontolja meg az alhálózaton belüli forgalmat. Az alhálózathoz társított hálózati biztonsági csoportok biztonsági szabályai hatással lehetnek az alhálózat összes virtuális gépe közötti forgalomra. Az Azure alapértelmezés szerint lehetővé teszi az azonos alhálózaton lévő virtuális gépek számára, hogy forgalmat küldjenek egymásnak (ezt nevezzük alhálózaton belüli forgalomnak). Letilthatja az alhálózaton belüli forgalmat úgy, hogy a hálózati biztonsági csoportban egy szabályt határoz meg az összes bejövő és kimenő forgalom letiltására. Ez a szabály megakadályozza, hogy az alhálózat összes virtuális gépe kommunikáljon egymással.

Fontolja meg a szabály prioritását. A hálózati biztonsági csoportok biztonsági szabályai prioritási sorrendben vannak feldolgozva. Annak érdekében, hogy egy adott biztonsági szabály mindig feldolgozásra kerüljön, rendelje hozzá a lehető legalacsonyabb prioritási értéket a szabályhoz. Érdemes kihagyni a prioritásszámozás hiányosságait, például 100, 200, 300 stb. A számozás hiányosságai lehetővé teszik új szabályok hozzáadását a meglévő szabályok szerkesztése nélkül.

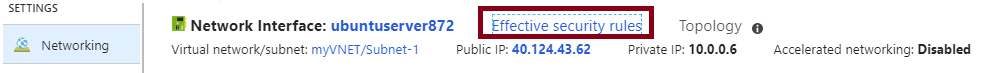

Érvényes biztonsági szabályok megtekintése

Ha több hálózati biztonsági csoport is van, és nem biztos abban, hogy mely biztonsági szabályokat alkalmazza, használhatja az Érvényes biztonsági szabályok hivatkozást az Azure Portalon. A hivatkozás segítségével ellenőrizheti, hogy mely biztonsági szabályok vonatkoznak a gépekre, alhálózatokra és hálózati adapterekre.