Automatikus kiépítés konfigurálása

Felhőhöz készült Microsoft Defender adatokat gyűjt az Azure-beli virtuális gépekről (virtuális gépekről), virtuálisgép-méretezési csoportokból, IaaS-tárolókból és nem Azure-beli (beleértve a helyszíni) gépeket a biztonsági rések és fenyegetések monitorozásához.

Az adatgyűjtés szükséges a hiányzó frissítések, a helytelenül konfigurált operációsrendszer-biztonsági beállítások, a végpontvédelem állapota, valamint az állapot- és fenyegetésvédelem láthatóságának biztosításához. Adatgyűjtésre csak számítási erőforrásokhoz (virtuális gépekhez, virtuálisgép-méretezési csoportokhoz, IaaS-tárolókhoz és nem Azure-beli számítógépekhez) van szükség. Akkor is kihasználhatja a Felhőhöz készült Defender, ha nem épít ki ügynököket. A biztonság azonban korlátozott, és a fent felsorolt képességek nem támogatottak.

Az adatok gyűjtése a következő használatával történik:

A Log Analytics-ügynök, amely beolvassa a különböző biztonsági konfigurációkat és eseménynaplókat a gépről, és elemzés céljából átmásolja az adatokat a munkaterületre. Ilyen adatok például az operációs rendszer típusa és verziója, az operációs rendszer naplói (Windows-eseménynaplók), a futó folyamatok, a gép neve, az IP-címek és a bejelentkezett felhasználó.

Biztonsági bővítmények, például a Kubernetes Azure Policy-bővítménye, amely a Security Center számára is szolgáltat adatokat a speciális erőforrástípusokról.

Miért érdemes automatikus kiépítést használni?

Az ezen a lapon ismertetett ügynökök és bővítmények bármelyike manuálisan telepíthető. Az automatikus kiépítés azonban csökkenti a felügyeleti többletterhelést azáltal, hogy az összes szükséges ügynököt és bővítményt a meglévő - és új - gépekre telepíti, így gyorsabb biztonsági lefedettséget biztosít az összes támogatott erőforrás számára.

Hogyan működik az automatikus kiépítés?

Felhőhöz készült Defender automatikus kiépítési beállításainak kapcsolója minden támogatott bővítménytípushoz tartozik. Ha engedélyezi egy bővítmény automatikus kiépítését, a megfelelő üzembe helyezési szabályzatot rendeli hozzá, ha nem létezik, hogy a bővítmény ki legyen építve az összes meglévő és jövőbeli ilyen típusú erőforráson.

A Log Analytics-ügynök automatikus kiépítésének engedélyezése

Ha az automatikus kiépítés be van kapcsolva a Log Analytics-ügynökhöz, Felhőhöz készült Defender üzembe helyezi az ügynököt az összes támogatott Azure-beli virtuális gépen és az újonnan létrehozott eszközökön.

A Log Analytics-ügynök automatikus kiépítésének engedélyezése:

A Felhőhöz készült Defender s menüjében válassza a Környezeti beállítások lehetőséget.

Select the relevant subscription.

Az Automatikus kiépítés lapon állítsa be az automatikus kiépítés állapotát a Log Analytics-ügynökhöz.

A konfigurációs beállítások panelen adja meg a használni kívánt munkaterületet.

Csatlakozás Azure-beli virtuális gépeket a Felhőhöz készült Defender által létrehozott alapértelmezett munkaterülethez – Felhőhöz készült Defender létrehoz egy új erőforráscsoportot és egy alapértelmezett munkaterületet ugyanabban a földrajzi helyen, és csatlakoztatja az ügynököt a munkaterülethez. Ha egy előfizetés több földrajzi helyről származó virtuális gépeket tartalmaz, Felhőhöz készült Defender több munkaterületet hoz létre, hogy megfeleljen az adatvédelmi követelményeknek.

A munkaterület és az erőforráscsoport elnevezési konvenciója a következő:

- Munkaterület: AlapértelmezettMunkaterület-[előfizetés-azonosító]-[geo]

- Erőforráscsoport: DefaultResourceGroup-[geo]

Felhőhöz készült Defender automatikusan engedélyezi Felhőhöz készült Defender megoldás(ok) használatát a munkaterületen az előfizetéshez beállított tarifacsomagonként.

Csatlakozás Azure-beli virtuális gépeket egy másik munkaterületre – A legördülő listából válassza ki a munkaterületet az összegyűjtött adatok tárolásához. A legördülő lista az összes előfizetés összes munkaterületét tartalmazza. Ezzel a beállítással adatokat gyűjthet a különböző előfizetésekben futó virtuális gépekről, és azokat a kiválasztott munkaterületen tárolhatja.

Ha már rendelkezik Már meglévő Log Analytics-munkaterületével, érdemes lehet ugyanazt a munkaterületet használnia (olvasási és írási engedélyeket igényel a munkaterületen). Ez a lehetőség akkor hasznos, ha egy központi munkaterületet használ a szervezetében, és biztonsági adatgyűjtéshez szeretné használni. További információ: Naplóadatokhoz és munkaterületekhez való hozzáférés kezelése az Azure Monitorban.

Ha a kijelölt munkaterületen már engedélyezve van egy biztonsági vagy Felhőhöz készült Defender ingyenes megoldás, a díjszabás automatikusan be lesz állítva. Ha nem, telepítsen egy Felhőhöz készült Defender megoldást a munkaterületre.

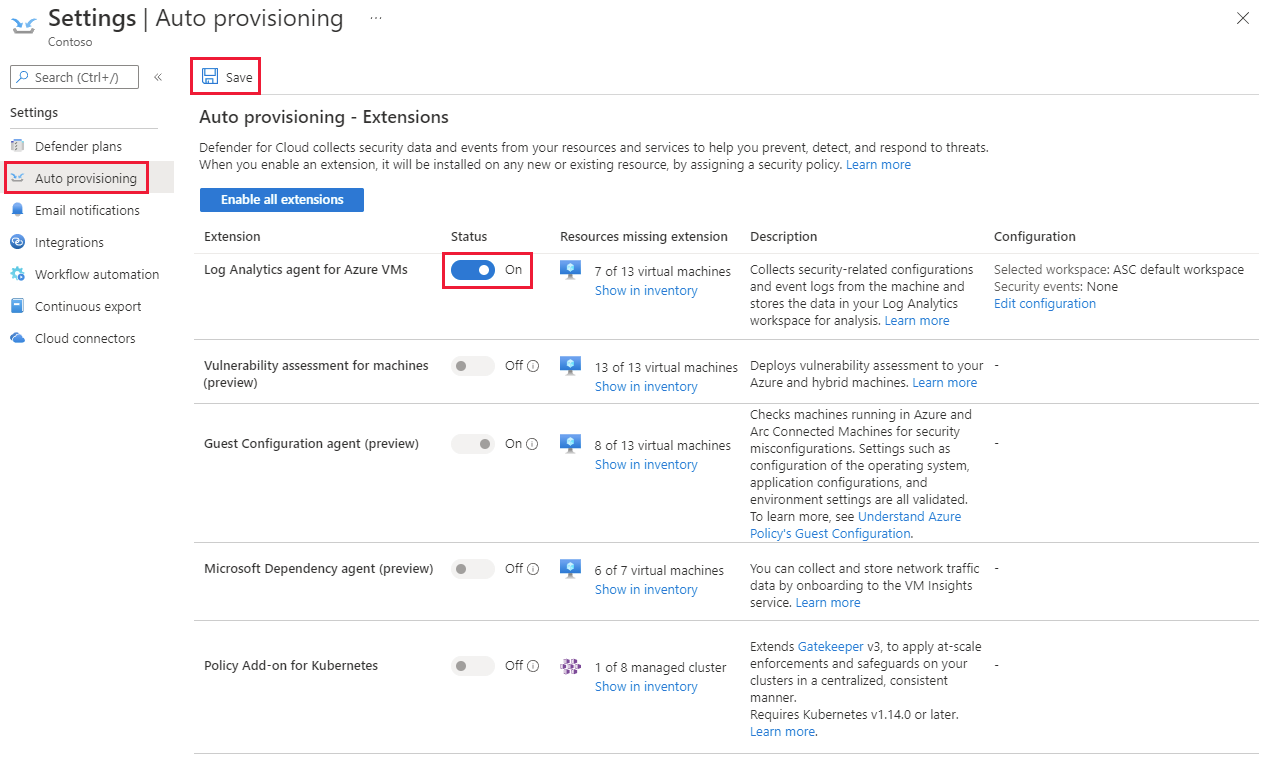

Bővítmények automatikus kiépítésének engedélyezése

A Log Analytics-ügynökön kívüli bővítmény automatikus kiépítésének engedélyezése:

Az Azure Portal Felhőhöz készült Defender s menüjében válassza a Környezeti beállítások lehetőséget.

Select the relevant subscription.

Válassza az Automatikus kiépítés lehetőséget.

Ha engedélyezi az automatikus kiépítést a Microsoft Függőségi ügynökhöz, győződjön meg arról, hogy a Log Analytics-ügynök is automatikus üzembe helyezésre van beállítva.

Állítsa be az állapotot a megfelelő bővítményhez.

Válassza a Mentés parancsot. A rendszer hozzárendeli az Azure-szabályzatot, és létrehoz egy szervizelési feladatot.

A Windows biztonsági eseményeinek beállításai a Log Analytics-ügynökhöz

Az adatgyűjtési szint kiválasztása Felhőhöz készült Defender csak a Log Analytics-munkaterületen lévő biztonsági események tárolására van hatással. A Log Analytics-ügynök továbbra is összegyűjti és elemzi a Felhőhöz készült Defender fenyegetés elleni védelméhez szükséges biztonsági eseményeket, függetlenül attól, hogy milyen szintű biztonsági eseményeket szeretne tárolni a munkaterületen. A biztonsági események tárolásának kiválasztása lehetővé teszi ezeknek az eseményeknek a vizsgálatát, keresését és naplózását a munkaterületen.

Felhőhöz készült Defender szükséges a Windows biztonsági esemény adatainak tárolásához. Az adatok Log Analyticsben való tárolása további díjakat vonhat maga után az adattárolásért.

Információk a Microsoft Sentinel felhasználói számára

A Microsoft Sentinel felhasználói: vegye figyelembe, hogy az egyetlen munkaterület környezetében lévő biztonsági események gyűjtése konfigurálható Felhőhöz készült Microsoft Defender vagy a Microsoft Sentinelből, de mindkettőből nem. Ha olyan munkaterülethez szeretné hozzáadni a Microsoft Sentinelt, amely már riasztásokat kap Felhőhöz készült Microsoft Defender, és a biztonsági események gyűjtésére van beállítva, két lehetősége van:

Hagyja meg a biztonsági események gyűjteményét Felhőhöz készült Defender. Ezeket az eseményeket lekérdezheti és elemezheti a Microsoft Sentinelben és Felhőhöz készült Defender. A Microsoft Sentinelben azonban nem fogja tudni figyelni az összekötő kapcsolati állapotát, és nem módosíthatja annak konfigurációját. Ha fontos önnek az összekötő monitorozása vagy testreszabása, fontolja meg a második lehetőséget.

Tiltsa le a biztonsági események gyűjtését a Felhőhöz készült Defender (ha a Log Analytics-ügynök konfigurációjában a Windows biztonsági eseményeket Nincs értékre állítja). Ezután adja hozzá a Biztonsági események összekötőt a Microsoft Sentinelben. Az első lehetőséghez hasonlóan a Microsoft Sentinelben és a Felhőhöz készült Defender is lekérdezheti és elemezheti az eseményeket, de mostantól monitorozhatja az összekötő kapcsolati állapotát, vagy módosíthatja annak konfigurációját a Microsoft Sentinelben és csak a Microsoft Sentinelben.

Milyen eseménytípusokat tárol a rendszer a "Common" és a "Minimal" kifejezéshez?

Ezeket a készleteket a tipikus forgatókönyvek kezelésére tervezték. A megvalósítás előtt mindenképpen értékelje ki, hogy melyik felel meg az igényeinek.

A közös és minimális lehetőségek eseményeinek meghatározásához az ügyfelekkel és az iparági szabványokkal együttműködve megismertük az egyes események szűretlen gyakoriságát és használatát. Ebben a folyamatban a következő irányelveket használtuk:

Minimális – Győződjön meg arról, hogy ez a készlet csak azokat az eseményeket fedi le, amelyek sikeres behatolást jelezhetnek, valamint az alacsony kötettel rendelkező fontos eseményeket. Ez a csoport például sikeres és sikertelen bejelentkezéseket tartalmaz (eseményazonosítók: 4624, 4625), de nem tartalmaz kijelentkezéseket, ami fontos a naplózáshoz, de észlelés szempontjából nem értelmezhető, és viszonylag nagy a mennyisége. A készlet adatmennyiségének nagy része a bejelentkezési események és a folyamatlétrehozás eseménye (eseményazonosító: 4688).

Gyakori – Adjon meg egy teljes felhasználói auditnaplót ebben a készletben. Ez a készlet például a felhasználói bejelentkezéseket és a felhasználói kijelentkezéseket (4634-s eseményazonosító) is tartalmazza. A naplózási műveleteket, például a biztonsági csoport módosításait, a fő tartományvezérlő Kerberos-műveleteit és az iparági szervezetek által javasolt egyéb eseményeket is belefoglaljuk.

Az alacsony kötettel rendelkező eseményeket a Közös halmaz tartalmazza, mivel a fő motiváció az, hogy az összes eseményhez válassza azt, hogy csökkentse a kötetet, és ne szűrje ki az adott eseményeket.