Felhőhöz készült Microsoft Defender alapkonfiguráció létrehozása

Felhőhöz készült Microsoft Defender egységes biztonságkezelést és fejlett fenyegetésvédelmet biztosít az Azure-ban, a helyszínen és más felhőkben futó számítási feladatokhoz. Az alábbi Felhőhöz készült Defender javaslatok, ha követik, különböző biztonsági szabályzatokat fognak beállítani egy Azure-előfizetésen. Ezek a szabályzatok definiálják az Azure-előfizetésbeli erőforrásokhoz ajánlott szabályokat.

Felhőhöz készült Microsoft Defender biztonsági javaslatok

A következő szakaszok ismertetik a CIS Microsoft Azure Foundations Biztonsági Benchmark 1.3.0-s verziós Felhőhöz készült Microsoft Defender javaslatait. Az egyes javaslatok az Azure Portalon elvégezhető alapvető lépések. Ezeket a lépéseket saját előfizetéséhez és saját erőforrásaival kell elvégeznie az egyes biztonsági javaslatok érvényesítéséhez. Tartsa szem előtt, hogy a 2. szintű beállítások bizonyos funkciókat vagy tevékenységeket korlátozhatnak, ezért gondosan kell mérlegelnie, hogy melyik biztonsági beállításokat követeli meg.

Továbbfejlesztett biztonsági funkciók engedélyezése – 2. szint

Felhőhöz készült Microsoft Defender kétféle módban kínáljuk, Továbbfejlesztett biztonsági funkciók (ingyenes) és továbbfejlesztett biztonsági funkciók nélkül. A fokozott biztonság engedélyezése kiterjeszti az ingyenes mód képességeit a magánfelhőkben és más nyilvános felhőkben futó számítási feladatokra. A fokozott biztonság egységes biztonságkezelést és fenyegetésvédelmet is biztosít a hibrid felhőbeli számítási feladatokban. Ez a mód speciális fenyegetésészlelési képességeket is biztosít, például:

- Beépített viselkedéselemzés és gépi tanulás a támadások és a nulladik napi kihasználtság azonosításához.

- Hozzáférés- és alkalmazásvezérlők a hálózati támadásoknak és kártevőknek való kitettség csökkentéséhez.

Felhőhöz készült Microsoft Defender az összes továbbfejlesztett biztonsági funkció a Microsoft Security Response Center által biztosított fenyegetésészlelést nyújtja, és támogatja a következő helyen üzembe helyezett erőforrásokat:

- Azure-beli virtuális gépek

- Virtuálisgép-méretezési csoportok

- Azure App Service

- Azure SQL Server-kiszolgáló

- Azure Storage

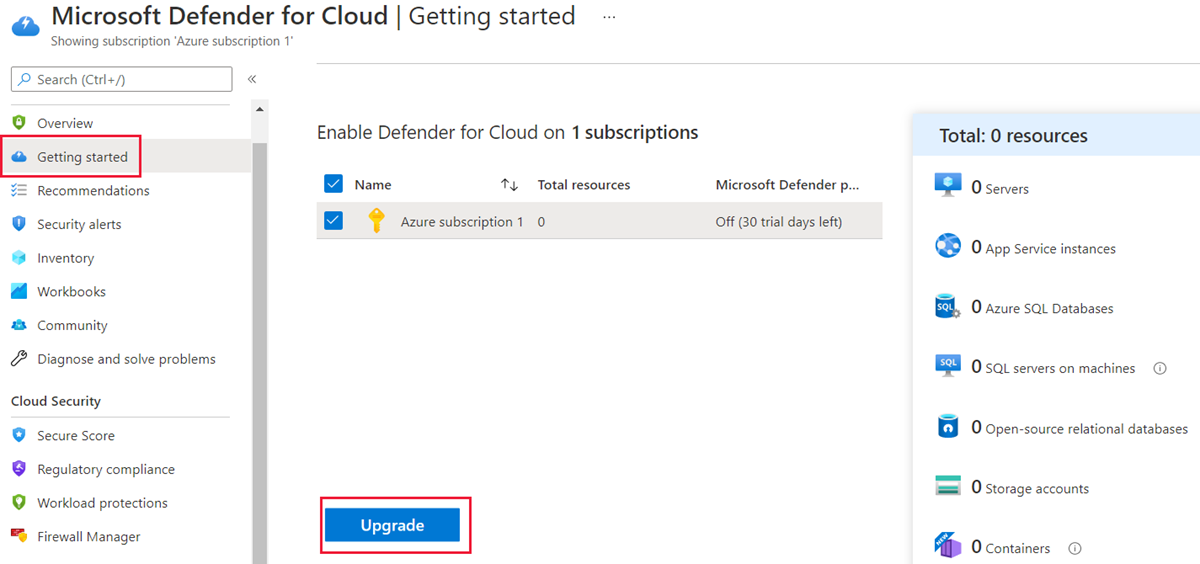

Jelentkezzen be az Azure Portalra. Keresse meg és válassza ki a Felhőhöz készült Microsoft Defender.

Az Általános menü bal oldali menüjében válassza az Első lépések lehetőséget.

Válassza a Frissítés lapot, majd válassza ki a frissíteni kívánt előfizetést. Az Erőforrások panelen láthatók a védett erőforrások és az erőforrásonkénti számlázási költségek.

Válassza a Frissítés gombot.

Beépített biztonsági szabályzatok megtekintése Felhőhöz készült Microsoft Defender

Az Azure-előfizetés Felhőhöz készült Microsoft Defender biztonsági szabályzatainak megtekintése:

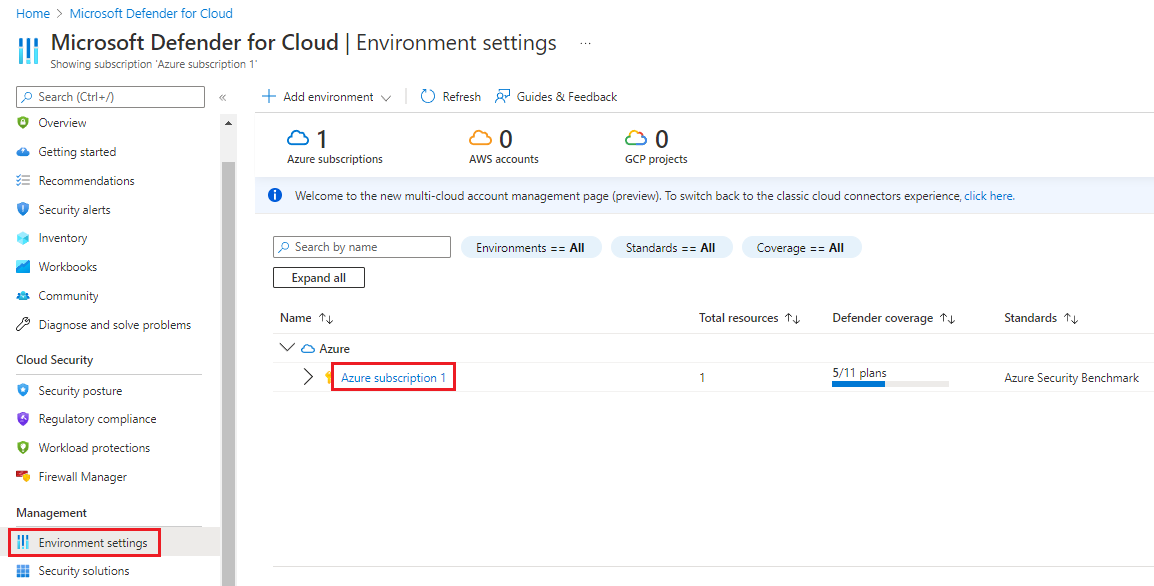

Jelentkezzen be az Azure Portalra. Keresse meg és válassza ki a Felhőhöz készült Microsoft Defender.

A Felügyelet menü bal oldali menüjében válassza a Környezeti beállítások lehetőséget.

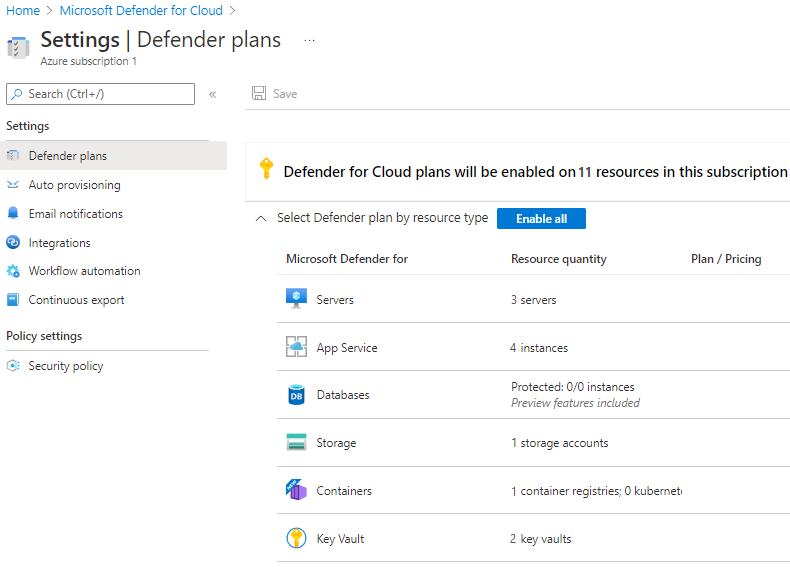

Válassza ki az előfizetést a Házirend beállításai panel megnyitásához.

Az engedélyezett szabályzatok határozzák meg a Felhőhöz készült Microsoft Defender javaslatokat, ahogyan az a következő példában látható:

A Log Analytics-ügynök automatikus üzembe helyezésének engedélyezése – 1. szint

Ha engedélyezi az automatikus üzembe helyezést, Felhőhöz készült Defender telepíti az Azure Log Analytics-ügynököt az összes támogatott Azure-beli virtuális gépre és a létrehozott új virtuális gépekre. Az automatikus kiépítés használata erősen ajánlott.

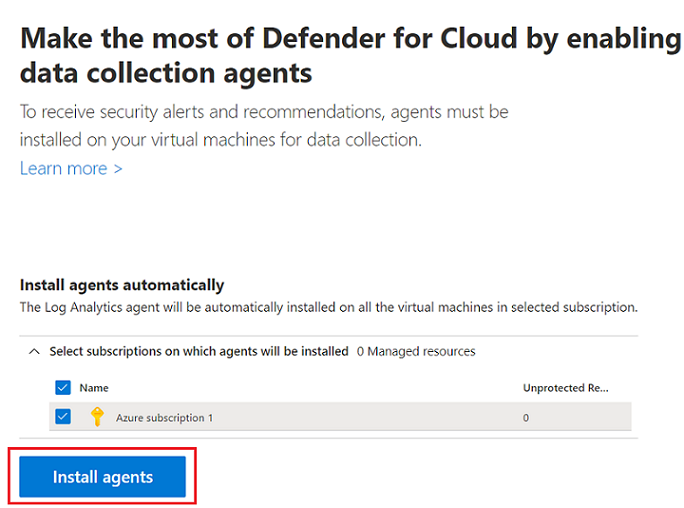

Jelentkezzen be az Azure Portalra. Keresse meg és válassza ki a Felhőhöz készült Microsoft Defender.

Az Általános menü bal oldali menüjében válassza az Első lépések lehetőséget.

Válassza az Ügynökök telepítése lapot, majd válassza ki azt az előfizetést, amelyen ügynököket szeretne telepíteni.

Válassza az Ügynökök telepítése gombot.

Rendszerfrissítések engedélyezése – 1. szint

Felhőhöz készült Microsoft Defender naponta figyeli a Windows és Linux rendszerű virtuális gépeket és számítógépeket a hiányzó operációsrendszer-frissítésekért. Felhőhöz készült Defender lekéri az elérhető biztonsági és kritikus frissítések listáját a Windows Update vagy a Windows Server Update Services (WSUS) szolgáltatásból. A listán szereplő frissítések attól függenek, hogy milyen szolgáltatást konfigurál egy Windows-számítógépen. Felhőhöz készült Defender a Linux rendszerek legújabb frissítéseit is ellenőrzi. Ha a virtuális gépről vagy a számítógépről hiányzik egy rendszerfrissítés, Felhőhöz készült Defender azt javasolja, hogy alkalmazza a rendszerfrissítéseket.

Jelentkezzen be az Azure Portalra. Keresse meg és válassza ki a Felhőhöz készült Microsoft Defender.

A Felügyelet menü bal oldali menüjében válassza a Környezeti beállítások lehetőséget.

Válassza ki az előfizetést.

A bal oldali menüben válassza a Biztonsági szabályzat lehetőséget.

Az Alapértelmezett kezdeményezés csoportban válasszon ki egy előfizetést vagy felügyeleti csoportot.

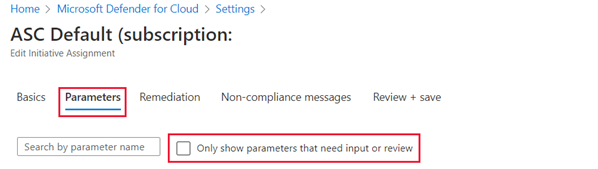

Válassza a Paraméterek lapot.

Győződjön meg arról, hogy a Csak a bemeneti vagy felülvizsgálati mezőhöz szükséges paraméterek megjelenítése ki van jelölve.

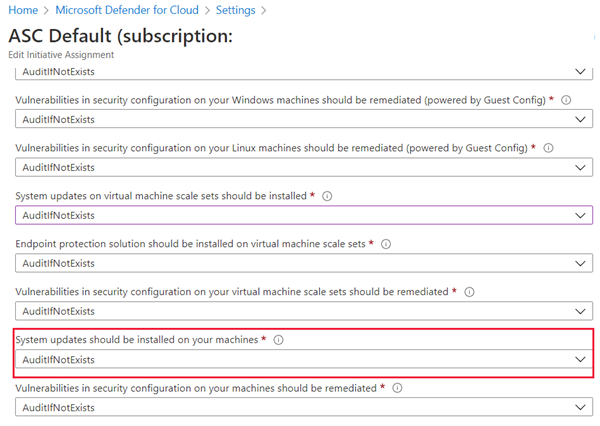

Győződjön meg arról, hogy a rendszerfrissítéseket telepíteni kell a gépekre a felsorolt szabályzatok egyikeként.

Az alábbi példában a Felhőhöz készült Microsoft Defender ügynök nem lett üzembe helyezve virtuális gépen vagy fizikai gépen, ezért megjelenik az AuditIfNotExists üzenet. Az AuditIfNotExists lehetővé teszi a naplózást az if feltételnek megfelelő erőforrásokon. Ha az erőforrás nincs üzembe helyezve, a NotExists megjelenik .

Ha engedélyezve van a rendszerfrissítések telepítése a gépeken , megjelenik a naplózás . Amennyiben üzembe van helyezve, de le van tiltva, ezt a Disabled üzenet jelzi.

Ha módosítja a beállításokat, válassza a Véleményezés + Mentés lapot, majd a Mentés lehetőséget.

Biztonsági konfigurációk engedélyezése – 1. szint

Felhőhöz készült Microsoft Defender több mint 150 ajánlott szabály alkalmazásával figyeli a biztonsági konfigurációkat az operációs rendszer keményítéséhez. Ezek a szabályok tűzfalakhoz, naplózáshoz, jelszószabályzatokhoz és egyebekhez kapcsolódnak. Ha egy gép sebezhető konfigurációval rendelkezik, Felhőhöz készült Defender biztonsági javaslatot hoz létre.

Jelentkezzen be az Azure Portalra. Keresse meg és válassza ki a Felhőhöz készült Microsoft Defender.

A Felügyelet menü bal oldali menüjében válassza a Környezeti beállítások lehetőséget.

Válassza ki az előfizetést.

A bal oldali menüben válassza a Biztonsági szabályzat lehetőséget.

Az Alapértelmezett kezdeményezés csoportban válasszon ki egy előfizetést vagy felügyeleti csoportot.

Válassza a Paraméterek lapot.

Győződjön meg arról, hogy a virtuálisgép-méretezési csoportok biztonsági konfigurációjának biztonsági réseit a szabályzatok egyikeként kell elhárítani .

Ha módosítja a beállításokat, válassza a Véleményezés + Mentés lapot, majd a Mentés lehetőséget.

Megjegyzés:

Az alábbi szabályzatkategóriák mindegyike(*) a Paraméterek lapon található. Bizonyos esetekben az egyes kategóriákban több lehetőség is van.

Végpontvédelem engedélyezése (*) – 1. szint

Az végpontvédelem minden virtuális géphez ajánlott.

Lemeztitkosítás engedélyezése (*) – 1. szint

Felhőhöz készült Microsoft Defender az Azure Disk Encryption használatát javasolja, ha Windows vagy Linux rendszerű virtuálisgép-lemezekkel rendelkezik. A lemeztitkosítás lehetővé teszi a Windows- és Linux-infrastruktúra szolgáltatásként (IaaS)-alapú virtuálisgép-lemezekként való titkosítását. A titkosítás az operációs rendszer és a virtuális gép adatkötetei számára is ajánlott.

Hálózati biztonsági csoportok engedélyezése (*) – 1. szint

Felhőhöz készült Microsoft Defender egy hálózati biztonsági csoport (NSG) engedélyezését javasolja. Az NSG-k a hozzáférés-vezérlési lista (ACL) szabályainak listáját tartalmazzák, amelyek engedélyezik vagy letiltják a virtuális hálózat virtuálisgép-példányai felé történő hálózati forgalmat. Az NSG-k alhálózatokhoz vagy az alhálózaton belüli egyes virtuálisgép-példányokhoz társíthatók. Ha az NSG-t hozzárendelik egy alhálózathoz, az ACL-szabályok érvényesek lesznek az alhálózatban lévő összes virtuálisgép-példányra. Emellett az egyes virtuális gépekre történő forgalom tovább korlátozható úgy, hogy közvetlenül az adott virtuális géphez társít egy NSG-t.

Webalkalmazási tűzfal engedélyezése (*) – 1. szint

Felhőhöz készült Microsoft Defender javasolhatja, hogy vegyen fel egy webalkalmazási tűzfalat (WAF) egy Microsoft-partnertől a webalkalmazások védelme érdekében.

Sebezhetőségi felmérés engedélyezése (*) – 1. szint

Az Felhőhöz készült Microsoft Defender biztonságirés-felmérése a Felhőhöz készült Defender virtuálisgép-javaslatok részét képezi. Ha Felhőhöz készült Defender nem talál a virtuális gépen telepített biztonságirés-felmérési megoldást, javasoljuk, hogy telepítsen egyet. Az üzembe helyezés után a partnerügynök elkezd biztonsági résekre vonatkozó adatokról szóló jelentéseket küldeni a partner felügyeleti platformjára. A partner felügyeleti platformja viszont biztonsági rés- és állapotmonitorozási adatokat biztosít a Felhőhöz készült Defender.

Tárolótitkosítás engedélyezése (*) – 1. szint

Ha engedélyezve van a tártitkosítás, az Azure Blob Storage és az Azure Files összes új adata titkosítva lesz.

JIT hálózati hozzáférés engedélyezése (*) – 1. szint

A just-in-time (JIT) hálózati hozzáféréssel zárolhatja az Azure-beli virtuális gépek bejövő forgalmát. A JIT hálózati hozzáférés csökkenti a támadásoknak való kitettséget, miközben szükség esetén könnyű hozzáférést biztosít a virtuális gépekhez való csatlakozáshoz.

Adaptív alkalmazásvezérlés engedélyezése (*) – 1. szint

Az adaptív alkalmazásvezérlés egy intelligens, automatizált, végpontok közötti jóváhagyott alkalmazáslistázási megoldás Felhőhöz készült Microsoft Defender. Segítségével szabályozható, hogy mely alkalmazások futhatnak az Azure-beli és nem Azure-beli (windowsos vagy linuxos) virtuális gépeken, ami többek között segít felvértezni a virtuális gépeket a kártevők ellen. Felhőhöz készült Defender gépi tanulás használatával elemzi a virtuális gépeken futó alkalmazásokat. Segít alkalmazni az adott jóváhagyási szabályokat adaptív alkalmazásvezérlési intelligenciával. A funkció jelentősen leegyszerűsíti a jóváhagyott alkalmazásszabályzatok konfigurálásának és karbantartásának folyamatát.

SQL-naplózás és fenyegetésészlelés engedélyezése (*) – 1. szint

Felhőhöz készült Microsoft Defender javasolja, hogy kapcsolja be a naplózást és a fenyegetésészlelést az Azure SQL-t futtató kiszolgálókon lévő összes adatbázis esetében. A naplózás és a fenyegetésészlelés segíthet a jogszabályi megfelelőség fenntartásában, az adatbázis-tevékenységek megértésében, valamint olyan eltérések és rendellenességek megismerésében, amelyek üzleti aggodalmakra vagy feltételezett biztonsági jogsértésekre figyelmeztethetik.

SQL-titkosítás engedélyezése (*) – 1. szint

Felhőhöz készült Microsoft Defender javasolja, hogy engedélyezze a transzparens adattitkosítás (TDE) használatát az Azure-ban futó SQL-adatbázisokon. A TDE védi az adatokat, és segít megfelelni a megfelelőségi követelményeknek az adatbázis, a kapcsolódó biztonsági másolatok és a tranzakciónapló-fájlok inaktív titkosításával. A TDE engedélyezéséhez nincs szükség az alkalmazások módosítására.

Biztonsági kapcsolattartó e-mail-címének és telefonszámának beállítása – 1. szint

Felhőhöz készült Microsoft Defender azt javasolja, hogy adja meg az Azure-előfizetés biztonsági kapcsolattartási adatait. A Microsoft ezeket az adatokat arra használja, hogy kapcsolatba lépjen Önnel, ha a Microsoft Biztonsági válaszközpont úgy találja, hogy az ügyféladatokhoz jogosulatlan fél fért hozzá. A Microsoft Security Response Center kiválasztja az Azure-hálózat és -infrastruktúra biztonsági monitorozását, és harmadik felektől kap fenyegetésfelderítési és visszaélési panaszokat.

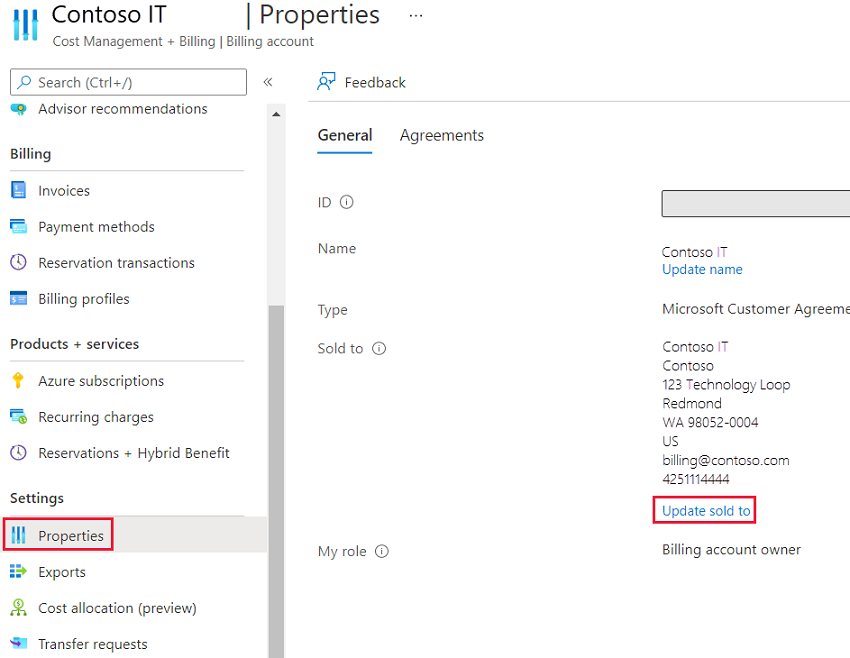

Jelentkezzen be az Azure Portalra. Search for and select Cost Management + Billing. Az előfizetéseitől függően az Áttekintés vagy a Számlázási hatókörök panel jelenik meg.

- Ha megjelenik az Áttekintés panel, folytassa a következő lépésben.

- Ha megjelenik a Számlázási hatókörök panel, válassza ki az előfizetését az Áttekintés panel megnyitásához.

Az Áttekintés panel bal oldali menüjében a Gépház alatt válassza a Tulajdonságok lehetőséget.

Ellenőrizze a megjelenő kapcsolattartási adatokat. Ha frissítenie kell a kapcsolattartási adatokat, válassza az értékesített frissítést a hivatkozáshoz , és adja meg az új adatokat.

Ha módosítja a beállításokat, válassza a Mentés lehetőséget.

A riasztásokról szóló e-mail-értesítések engedélyezése – 1. szint

Felhőhöz készült Microsoft Defender azt javasolja, hogy adja meg az Azure-előfizetés biztonsági kapcsolattartási adatait.

Jelentkezzen be az Azure Portalra. Keresse meg és válassza ki a Felhőhöz készült Microsoft Defender.

A Felügyelet menü bal oldali menüjében válassza a Környezeti beállítások lehetőséget.

Válassza ki az előfizetést.

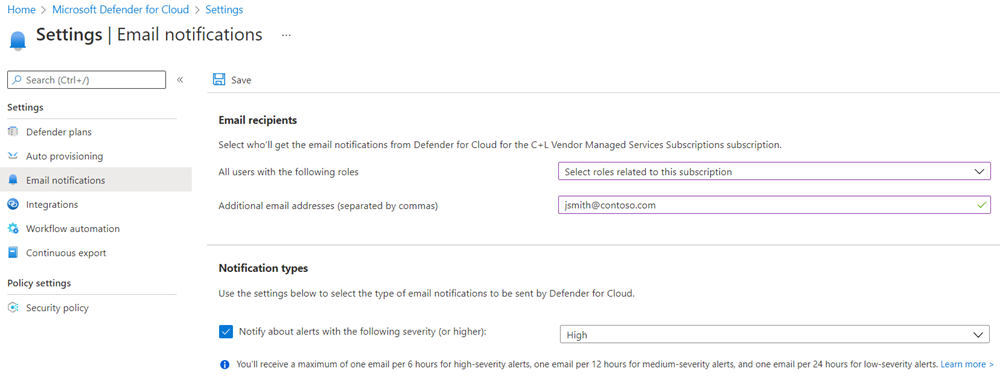

A Gépház alatti bal oldali menüben válassza az E-mail-értesítések lehetőséget.

A Minden felhasználó a következő szerepkörök legördülő listájában válassza ki a szerepkörét, vagy a További e-mail-címek (vesszővel elválasztva) mezőben adja meg az e-mail-címét.

Jelölje be az Értesítés a riasztásokról jelölőnégyzetet a következő súlyossági jelölőnégyzettel, jelölje ki a riasztás súlyosságát, majd válassza a Mentés lehetőséget.

Az előfizetés tulajdonosainak küldött e-mail-értesítések engedélyezése – 1. szint

Felhőhöz készült Microsoft Defender azt javasolja, hogy adja meg az Azure-előfizetés biztonsági kapcsolattartási adatait.

Az előző szakaszban ismertetett E-mail-értesítések panelen további e-mail-címeket adhat hozzá vesszővel elválasztva.

Ha módosítja a beállításokat, a menüsávon válassza a Mentés lehetőséget.