Hálózati alapkonfiguráció létrehozása

Az Azure hálózatkezelési szolgáltatásai a tervezés során maximalizálják a rugalmasságot, a rendelkezésre állást, a rugalmasságot, a biztonságot és az integritást. A hálózati kapcsolat az Azure-ban található erőforrások, a helyszíni és az Azure által üzemeltetett erőforrások, valamint az internet és az Azure között lehetséges.

Az Azure hálózatbiztonsági ajánlásai

Az alábbi szakaszok a CIS Microsoft Azure Foundations Biztonsági Benchmark 1.3.0-s verzióban szereplő Azure-hálózatkezelési javaslatokat ismertetik. Az egyes javaslatok az Azure Portalon elvégezhető alapvető lépések. Ezeket a lépéseket saját előfizetéséhez és saját erőforrásaival kell elvégeznie az egyes biztonsági javaslatok érvényesítéséhez. Tartsa szem előtt, hogy a 2. szintű beállítások bizonyos funkciókat vagy tevékenységeket korlátozhatnak, ezért gondosan kell mérlegelnie, hogy melyik biztonsági beállításokat követeli meg.

RdP- és SSH-hozzáférés korlátozása az internetről – 1. szint

Az Azure-beli virtuális gépeket a Remote Desktop Protocol (RDP) és a Secure Shell (SSH) protokoll használatával érheti el. Ezekkel a protokollokkal távoli helyekről kezelheti a virtuális gépeket. A protokollok szabványosak az adatközpont-számítástechnikában.

Az RDP és az SSH internetes használatával kapcsolatos lehetséges biztonsági probléma, hogy a támadók találgatásos technikákkal férhetnek hozzá az Azure-beli virtuális gépekhez. Miután a támadók hozzáfértek, a virtuális gép indítópanelként való használatával veszélyeztethetik a virtuális hálózat többi gépét, vagy akár az Azure-on kívüli hálózati eszközöket is megtámadhatnak.

Javasoljuk, hogy tiltsa le a közvetlen RDP- és SSH-hozzáférést az internetről az Azure-beli virtuális gépekhez. Végezze el a következő lépéseket az Azure-előfizetésben lévő összes virtuális géphez.

Jelentkezzen be az Azure Portalra. Keressen rá és válassza ki a virtuális gépeket.

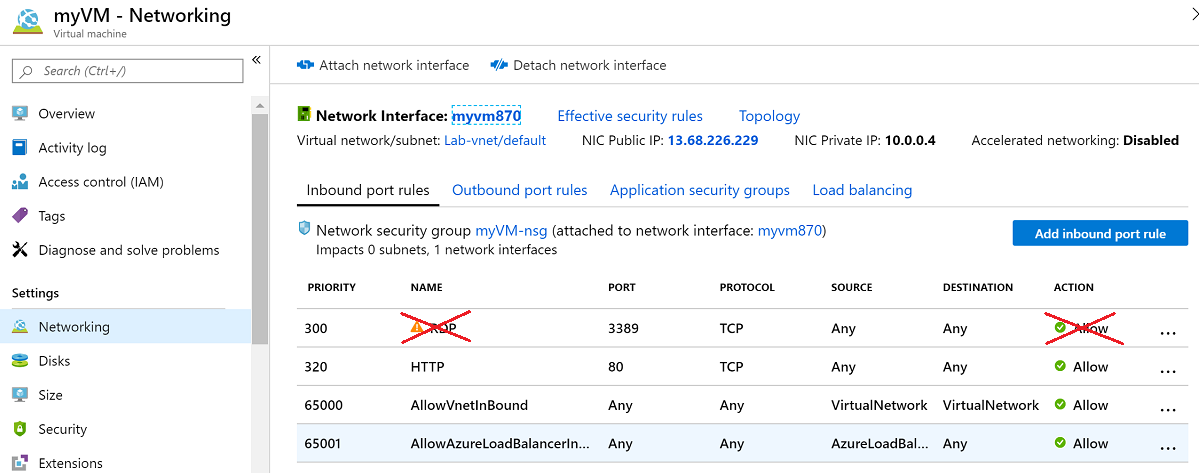

A Gépház alatti bal oldali menüben válassza a Hálózatkezelés lehetőséget.

A Hálózatkezelés panelen ellenőrizze, hogy a bejövő portszabályok lap nem rendelkezik-e RDP-szabálysal, például:

port=3389, protocol = TCP, Source = Any or Internet.Ellenőrizze, hogy a bejövő portszabályok lap nem rendelkezik-e SSH-szabálysal, például:

port=22, protocol = TCP, Source = Any or Internet.

Ha az internetről való közvetlen RDP- és SSH-hozzáférés le van tiltva, más lehetőségekkel is hozzáférhet ezekhez a virtuális gépekhez a távfelügyelethez:

- Pont-hely típusú VPN

- Helyek közötti VPN

- Azure ExpressRoute

- Azure Bastion Host

Sql Server-hozzáférés korlátozása az internetről – 1. szint

A tűzfalrendszerek segítenek a számítógépes erőforrások illetéktelen elérésének megakadályozásában. Ha a tűzfal be van kapcsolva, de nincs megfelelően konfigurálva, előfordulhat, hogy az SQL Serverhez való kapcsolódási kísérletek le lesznek tiltva.

Az SQL Server egy példányának tűzfalon keresztüli eléréséhez konfigurálnia kell a tűzfalat az SQL Servert futtató számítógépen. Az IP-tartomány 0.0.0.0/0 bejövő forgalmának engedélyezése (a kezdő IP-cím 0.0.0.0 és a végpont IP-címe 0.0.0.0) lehetővé teszi a nyílt hozzáférést minden és minden forgalomhoz, ami sebezhetővé teszi az SQL Server-adatbázist a támadásokkal szemben. Győződjön meg arról, hogy egyetlen SQL Server-adatbázis sem engedélyezi a bejövő forgalmat az internetről. Hajtsa végre az alábbi lépéseket minden SQL Server-példány esetében.

Jelentkezzen be az Azure Portalra. SQL-kiszolgálók keresése és kiválasztása.

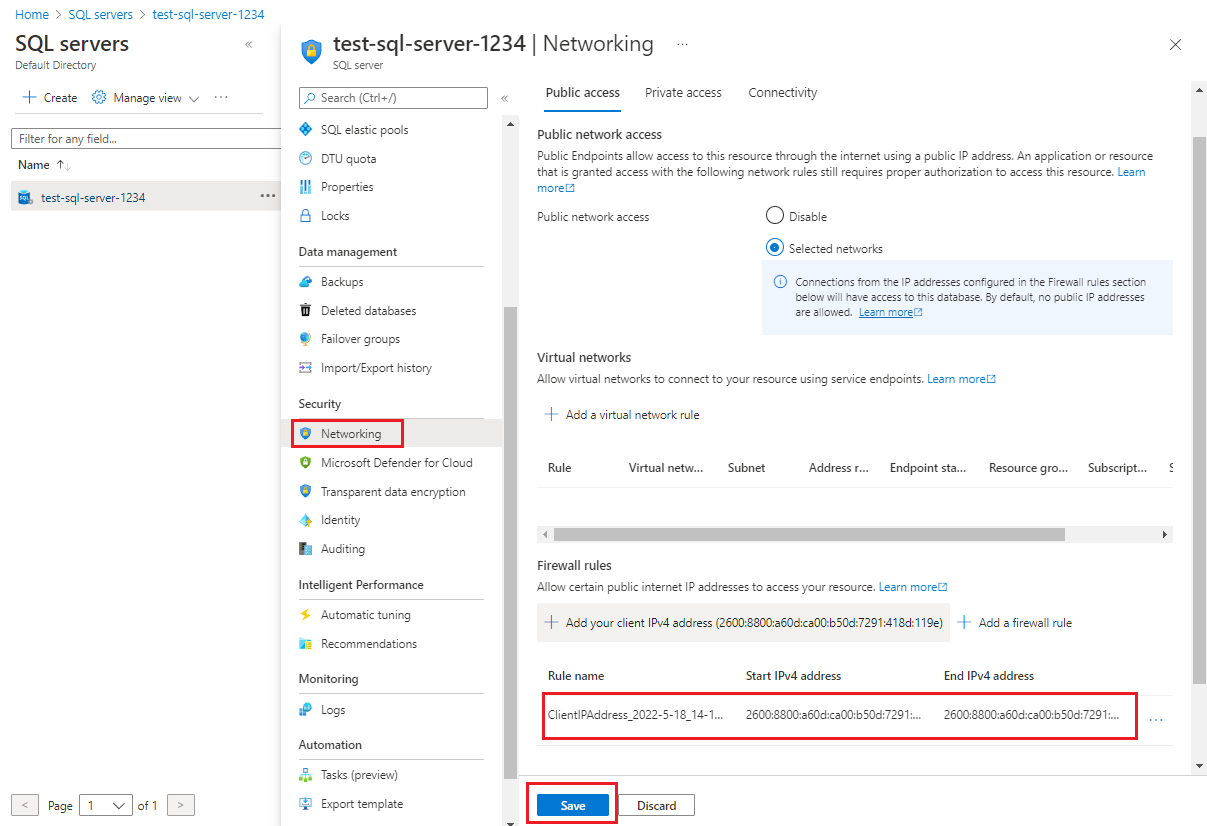

A Biztonság menüpanelen válassza a Hálózatkezelés lehetőséget.

A Hálózatkezelés panel Nyilvános hozzáférés lapján győződjön meg arról, hogy létezik tűzfalszabály. Győződjön meg arról, hogy egyetlen szabály sem rendelkezik a szélesebb nyilvános IP-címtartományokhoz hozzáférést lehetővé tevő kezdő IP-címével

0.0.0.0és záró IP-címével0.0.0.0, illetve más kombinációval.Ha módosítja a beállításokat, válassza a Mentés lehetőséget.

A Network Watcher engedélyezése – 1. szint

Az NSG-folyamatnaplók egy Azure Network Watcher-szolgáltatás, amely információkat nyújt az IP-bejövő és kimenő forgalomról egy NSG-n keresztül. A folyamatnaplók JSON formátumban vannak megírva, és a következők jelennek meg:

- Kimenő és bejövő folyamatok szabályonként.

- A folyamat által érintett hálózati adapter (NIC).

- 5 rekordinformáció a folyamatról: forrás- és cél IP-címek, forrás- és célportok, valamint a használt protokoll.

- Azt jelzi, hogy a forgalom engedélyezve vagy megtagadva volt-e.

- A 2. verzióban az átviteli sebesség információi, például bájtok és csomagok.

Jelentkezzen be az Azure Portalra. Keresse meg és válassza a Network Watcher elemet.

Válassza a Network Watcher lehetőséget az előfizetéshez és a helyhez.

Ha nem léteznek NSG-folyamatnaplók az előfizetéshez, hozzon létre egy NSG-folyamatnaplót.

Az NSG-folyamatnapló megőrzési időtartamának beállítása 90 napnál hosszabbra – 2. szint

Amikor virtuális hálózatot hoz létre vagy frissít az előfizetésében, a Network Watcher automatikusan engedélyezve lesz a virtuális hálózat régiójában. Az erőforrásokra nincs hatással, és a Rendszer díjmentesen értékeli, ha a Network Watcher automatikusan engedélyezve van.

Az NSG-folyamatnaplókkal ellenőrizheti az anomáliákat, és betekintést nyerhet a feltételezett incidensekbe.

Jelentkezzen be az Azure Portalra. Keresse meg és válassza a Network Watcher elemet.

A Naplók menü bal oldali menüjében válassza az NSG-folyamatnaplókat.

Válasszon ki egy NSG-folyamatnaplót.

Győződjön meg arról, hogy a megőrzés (napok) 90 napnál hosszabbak.

Ha módosítja a beállításokat, a menüsávon válassza a Mentés lehetőséget.