Együttműködés vendégfiókokkal és Microsoft Entra B2B-vel

Azt szeretné, hogy a külső csapat együttműködjön a belső fejlesztői csapattal egy egyszerű és biztonságos folyamat keretében. A Microsoft Entra business to business (B2B) szolgáltatással vendégfelhasználóként felvehet más vállalatokból származó személyeket a Microsoft Entra-bérlőjéhez.

Ha a szervezet több Microsoft Entra-bérlővel rendelkezik, érdemes lehet a Microsoft Entra B2B-vel hozzáférést biztosítani a bérlő egy felhasználója számára a B bérlő erőforrásaihoz. Minden Microsoft Entra-bérlő különálló és elkülönül a többi Microsoft Entra-bérlőtől, és saját identitásokat és alkalmazásregisztrációkat ábrázol.

Vendégfelhasználói hozzáférés a Microsoft Entra B2B-ben

Azokban a helyzetekben, amikor a külső felhasználóknak ideiglenes vagy korlátozott hozzáférésre van szükségük a szervezet erőforrásaihoz, biztosíthat nekik vendégfelhasználói hozzáférést. A vendégfelhasználók számára a megfelelő korlátozásokkal adhat hozzáférést, majd a munka végeztével eltávolíthatja a hozzáférést.

Az Azure Portal használatával meghívhat vállalatközi együttműködési felhasználókat. Vendégfelhasználók meghívása a Microsoft Entra szervezetbe, csoportba vagy alkalmazásba. Miután meghív egy felhasználót, a rendszer hozzáadja a fiókját a Microsoft Entra-azonosítóhoz vendégfiókként.

A vendég e-mailben kaphatja meg a meghívót, vagy közvetlen hivatkozással megoszthatja a meghívót egy alkalmazással. A vendég ezután beváltja az erőforrásokhoz való hozzáférést biztosító meghívót.

Alapértelmezés szerint a Microsoft Entra-azonosító felhasználói és rendszergazdái meghívhatják a vendégfelhasználókat, de a globális rendszergazda korlátozhatja vagy letilthatja ezt a képességet.

Együttműködés bármely partnerrel saját identitásuk használatával

Ha a szervezetnek egy adott partnerszervezethez tartozó minden külső vendégfelhasználó identitását kezelnie kell, akkor nagyobb felelősség hárul rá, mert az identitások védelmére van szükség. Ezen identitások kezelése és felügyelete nagyobb munkaterheléssel jár. Emellett szinkronizálnia kell a fiókokat, kezelnie kell az egyes fiókok életciklusát, és nyomon kell követnie az egyes külső fiókokat a kötelezettségek teljesítéséhez. A szervezetnek követnie kell ezt az eljárást minden olyan partnerszervezet esetében, amellyel együtt kíván működni. Továbbá a szervezet felelőssége, ha valami történik ezekkel a fiókokkal.

A Microsoft Entra B2B-vel nem kell kezelnie a külső felhasználók identitásait. A partner felelős a saját identitásainak kezeléséért. A külső felhasználók továbbra is az aktuális identitásukat használhatják a szervezettel való együttműködéshez.

Tegyük fel például, hogy a Proseware-nél dolgozó Giovanna Carvalho nevű külső partnerrel dolgozik együtt. Az szervezete a következőként kezeli az identitását: gcarvalho@proseware.com. Ezt az identitást használja a vendégfiókhoz a szervezet Microsoft Entra-azonosítójában. Miután Giovanna beváltotta a vendégfiókra vonatkozó meghívót, ugyanazt az identitást (nevet és jelszót) használja a vendégfiókhoz, mint a saját szervezeténél.

Miért érdemes a Microsoft Entra B2B-t összevonás helyett használni?

A Microsoft Entra B2B nem vállal felelősséget a partnerek hitelesítő adatainak és identitásainak kezeléséért és hitelesítéséért. Partnerei akkor is együttműködhetnek Önnel, ha nem rendelkeznek informatikai részleggel. Például dolgozhat olyan alvállalkozóval is, aki csak személyes vagy üzleti e-mail-címmel rendelkezik, és nem rendelkezik informatikai részleg által kezelt identitáskezelési megoldással.

A hozzáférés megadása a külső felhasználók számára így sokkal egyszerűbb, mint az összevonás esetén. Külső felhasználói fiókok létrehozásához és kezeléséhez nincs szükség rendszergazdára. Bármely felhatalmazott felhasználó meghívhat más felhasználókat. A felettes például meghívhat külső felhasználókat, hogy működjenek együtt a csapatával. Ha már nincs szükség együttműködésre, egyszerűen eltávolíthatja ezeket a külső felhasználókat.

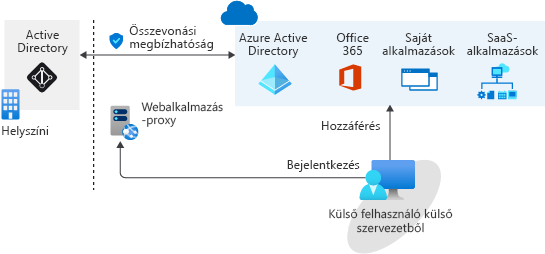

Az összevonás ennél összetettebb. Az összevonás során az adott erőforrásokhoz való közös hozzáférés érdekében egy másik szervezettel vagy több tartománnyal létesített megbízhatósági kapcsolat jön létre. Előfordulhat, hogy olyan helyszíni identitásszolgáltatót és engedélyezési szolgáltatást használ, mint a Active Directory összevonási szolgáltatások (AD FS) (AD FS), amely rendelkezik a Microsoft Entra-azonosítóval megbízhatónak. Az erőforrásokhoz való hozzáféréshez minden felhasználónak meg kell adnia a hitelesítő adatait, és sikeresen hitelesítenie kell magát az AD FS-kiszolgálón. Ha valaki a belső hálózaton kívül próbálkozik a hitelesítéssel, létre kell hoznia egy webalkalmazás-proxyt. Az architektúra a következő ábrához hasonlóan jelenhet meg:

A Microsoft Entra-azonosítóval rendelkező helyszíni összevonás akkor lehet jó, ha a szervezet azt szeretné, hogy az Azure-erőforrások hitelesítése a helyi környezetben történjen. A rendszergazdák szigorúbb hozzáférés-vezérlési szinteket implementálhatnak, de ez azt jelenti, hogy ha a helyi környezet nem működik, a felhasználók nem férhetnek hozzá a szükséges Azure-erőforrásokhoz és szolgáltatásokhoz.

A B2B-együttműködés révén a külső csapatok a megfelelő engedélyekkel kaphatják meg az Azure-erőforrásokhoz és -szolgáltatásokhoz szükséges hozzáférést. Nincs szükség összevonásra és megbízhatósági kapcsolat létesítésére, és a hitelesítéshez nem szükséges helyszíni kiszolgáló. A hitelesítés közvetlenül az Azure-on keresztül történik. Az együttműködés egyszerűbbé válik, és nem kell aggódnia attól, hogy a felhasználók nem tudnak bejelentkezni, mert a helyszíni címtár nem érhető el.