A nulla megbízhatósági modell leírása

Teljes felügyelet egy biztonsági modell, amely a legrosszabb forgatókönyvet feltételezi, és ezzel a várakozással védi az erőforrásokat. Teljes felügyelet eleve feltételezi a behatolást, majd ellenőrzi az egyes kéréseket, mintha egy ellenőrizetlen hálózatból származna.

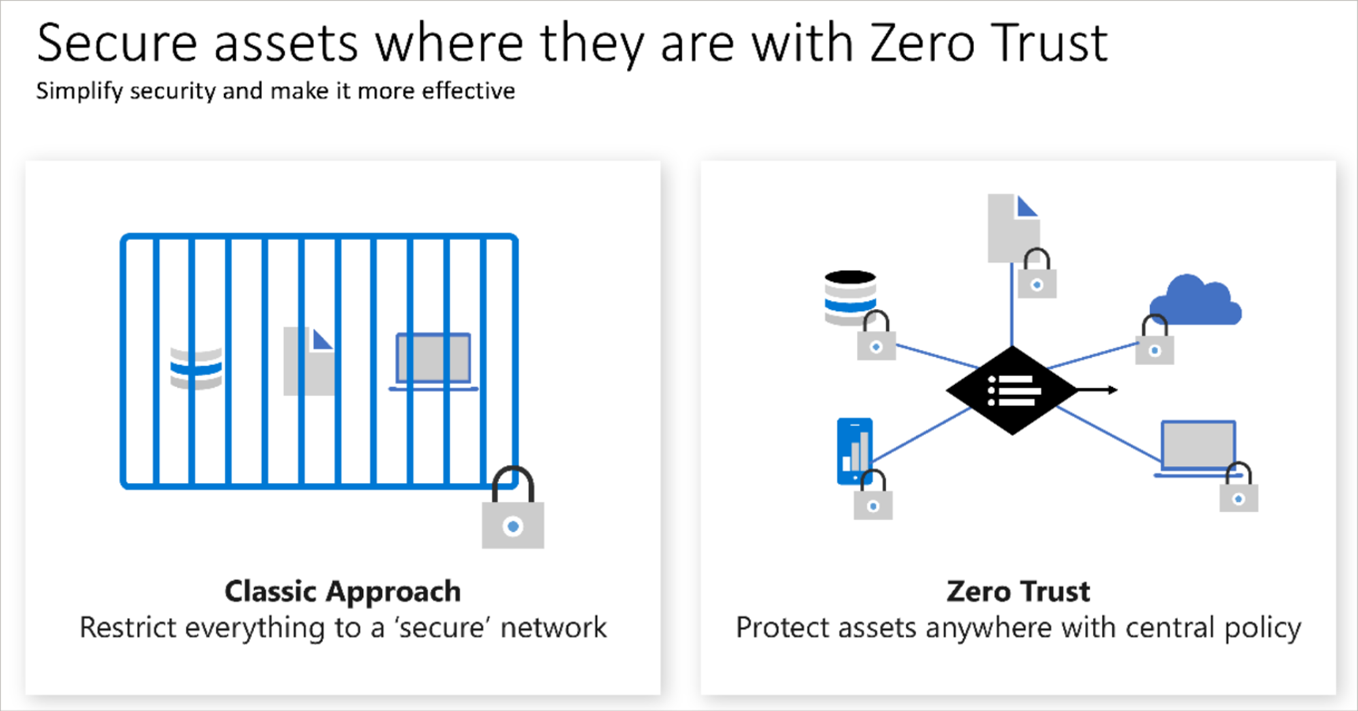

Ma a szervezeteknek olyan új biztonsági modellre van szükségük, amely hatékonyan alkalmazkodik a modern környezet összetettségéhez; magában foglalja a mobil munkaerőt; és védelmet nyújt a személyeknek, eszközöknek, alkalmazásoknak és adatoknak bárhol is tartózkodnak.

A Számítástechnika új világának kezelése érdekében a Microsoft erősen ajánlja a Teljes felügyelet biztonsági modellt, amely az alábbi alapelveken alapul:

- Explicit ellenőrzés – Mindig hitelesítse és engedélyezze az összes rendelkezésre álló adatpont alapján.

- A minimális jogosultsági hozzáférés használata – A felhasználói hozzáférés korlátozása a just-in-time és a Just-Enough-Access (JIT/JEA), a kockázatalapú adaptív szabályzatok és az adatvédelem használatával.

- Behatolás feltételezése – A sugár- és szegmenshozzáférés minimalizálása. Ellenőrizze a végpontok közötti titkosítást. Az elemzések segítségével betekintést kaphat, növelheti a fenyegetésészlelést, és javíthatja a védelmet.

Beállítás a Teljes felügyelet

A vállalati hálózatok hagyományosan korlátozottak, védettek és általánosan biztonságosnak számítottak. Csak a felügyelt számítógépek csatlakozhattak a hálózathoz, a VPN-hozzáférést szigorúan szabályozták, és a személyes eszközöket gyakran korlátozták vagy blokkolták.

A Teljes felügyelet modell megfordítja ezt a forgatókönyvet. Ahelyett, hogy feltételezzük, hogy egy eszköz biztonságos, mert a vállalati hálózaton belül van, mindenkinek hitelesítenie kell. Ezután hely helyett hitelesítés alapján biztosít hozzáférést.