A mélységi védelem ismertetése

A részletes védelem célja az információk védelme és annak megakadályozása, hogy azok ellopják azokat, akik nem jogosultak a hozzáférésre.

A mélységi védelmi stratégia számos olyan mechanizmust foglal magában, amelyek célja az adatokhoz való jogosulatlan hozzáférésre irányuló támadások lelassítása.

A mélységi védelem rétegei

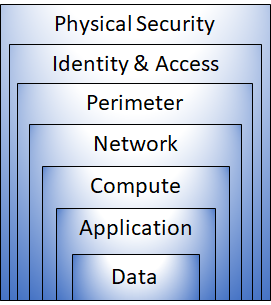

A mélységi védelmet rétegcsoportként vizualizálhatja, a középen védendő adatokkal és az összes többi réteggel a központi adatréteg védelme érdekében.

Minden egyes réteg saját védelemmel bír, így ha át is hatolnak egy védelmi rétegen, a következő réteg átveszi annak helyét, hogy meggátolja a további rétegek kitettségét. Ennek köszönhetően a biztonsági rendszer nem csupán egyetlen védelmi réteg köré összpontosul. Lelassítja a támadásokat, és riasztási információkat biztosít, amelyeket a biztonsági csapatok automatikusan vagy manuálisan is elvégezhetnek.

Röviden tekintsük át az egyes rétegek szerepét:

- A fizikai biztonság réteg az adatközpontban lévő számítási hardverek első védelmi vonala.

- Az identitás és hozzáférés réteg vezérli az infrastruktúrához való hozzáférést és a változáskezelést.

- A szegélyhálózat réteg elosztott szolgáltatásmegtagadás (DDoS) elleni védelmet használ a nagy léptékű támadások kiszűrésére, még mielőtt azok szolgáltatásmegtagadást okoznának a felhasználóknál.

- A hálózat réteg szegmentálással és hozzáférés-vezérléssel korlátozza az erőforrások közötti kommunikációt.

- A számítás réteg biztonságossá teszi a virtuális gépekhez való hozzáférést.

- Az alkalmazás réteg segít biztosítani, hogy az alkalmazások biztonságosak legyenek, és ne legyenek bennük biztonsági rések.

- Az adat réteg vezérli a megvédeni kívánt üzleti és ügyféladatokhoz való hozzáférést.

Ezek a rétegek iránymutatást adnak, hogy könnyebben hozhasson a biztonsági konfigurációval kapcsolatos döntéseket az alkalmazások összes rétegében.

Az Azure a mélységi védelem minden szintjén különféle biztonsági eszközöket és funkciókat nyújt. Nézzük meg közelebbről az egyes rétegeket:

Fizikai biztonság

Az épületekbe való bejutás fizikai biztonsága és az adatközpontban található számítási hardverekhez való hozzáférés szabályozása a védelem első vonala.

A fizikai biztonság célja a tárgyi eszközökhöz való hozzáférést gátló fizikai biztonság garantálása. Ez gondoskodik arról, hogy ne kerülhessék meg a többi biztonsági réteget, és a veszteségek vagy a lopások kezelése megfelelő legyen. A Microsoft különféle fizikai biztonsági mechanizmusokat használ a felhőalapú adatközpontjaiban.

Identitás és hozzáférés

Az identitás- és hozzáférési réteg arról szól, hogy az identitások biztonságosak legyenek, hogy a hozzáférés csak a szükséges módon legyen biztosítva, és hogy a bejelentkezési események és a változások naplózása történik.

Ebben a rétegben fontos, hogy:

- Szabályozza az infrastruktúrához való hozzáférést és a változáskezelést.

- Egyszeri bejelentkezést (SSO-t) és többtényezős hitelesítést használjon.

- Naplózza az eseményeket és a változtatásokat.

Szegélyhálózat

A hálózat peremhálózata védelmet nyújt az erőforrások ellen irányuló hálózati támadások ellen. Ezen támadások azonosítása, hatásuk semlegesítése és a róluk küldött riasztások kulcsfontosságúak a hálózata biztonságának megőrzése szempontjából.

Ebben a rétegben fontos, hogy:

- DDoS elleni védelmet alkalmazzon a nagy léptékű támadások kiszűrésére, még mielőtt azok hatással lehetnének a rendszer rendelkezésre állására a végfelhasználók számára.

- Használjon szegélyhálózati tűzfalakat a hálózata elleni rosszindulatú támadások azonosításához és a támadásokról értesítő riasztások küldéséhez.

Network

Ebben a rétegben a legfontosabb szempont a hálózati kapcsolat korlátozása az összes erőforráson, hogy csak a szükséges műveletek legyenek engedélyezve. A kommunikáció korlátozásával csökkentheti annak kockázatát, hogy egy támadás a hálózat más rendszereire is átterjedjen.

Ebben a rétegben fontos, hogy:

- Korlátozza az errőforrások közötti kommunikációt.

- Megtagadás alapértelmezés szerint.

- Korlátozza a bejövő és – indokolt esetekben – a kimenő internetes hozzáférést.

- Valósítson meg a helyszíni hálózatokhoz való biztonságos csatlakozást.

Compute

A kártevők, a javítások elvégzésének hiánya és a nem megfelelően biztosított rendszerek mind sebezhetőbbé teszik környezetét a támadásokkal szemben. Ebben a rétegben a legfontosabb szempont a számítási erőforrások biztonságának garantálása, és a biztonsági problémák minimalizálása a megfelelő felügyeleti intézkedésekkel.

Ebben a rétegben fontos, hogy:

- Biztonságos hozzáférés a virtuális gépekhez.

- Végpontvédelmet alkalmazzon az eszközökön, elvégezze a szükséges javításokat, és folyamatosan frissítse és naprakészen tartsa a rendszereket.

Application

A biztonság az alkalmazásfejlesztés életciklusába való integrálása segíthet a kódolásból származó biztonsági rések számának csökkentésében. Minden fejlesztőcsapatnak ügyelnie kell rá, hogy az alkalmazásai önmagukban is biztonságosak legyenek.

Ebben a rétegben fontos, hogy:

- Alkalmazásai biztonságosak legyenek, és ne legyenek biztonsági réseik.

- A bizalmas alkalmazáskulcsokat biztonságos tárolóeszközökön helyezze el.

- Az alkalmazásfejlesztés tervezési követelményei közé foglalja be a biztonság aspektusát is.

Adat

Az adatok megfelelő biztonságáról azoknak kell gondoskodniuk, akik tárolják azokat, és szabályozzák az azokhoz való hozzáférést. Az adatok titkosságát, integritását és rendelkezésre állását biztosító kötelezően alkalmazandó felügyeleti intézkedéseket és folyamatokat gyakran szabályozási követelmények írják elő.

Szinte minden esetben adatokra vadásznak a támadók:

- Adatbázisban tárolt adatokra.

- Virtuális gépek lemezein tárolt adatokra.

- Szolgáltatott szoftver (SaaS) típusú alkalmazásokban, például Office 365-alkalmazásokban tárolt adatokra.

- Felhőtárolóban kezelt adatokra.