Webalkalmazási tűzfal implementálása az Azure Front Dooron

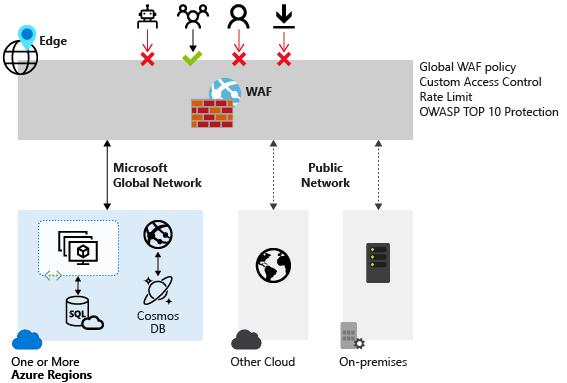

A Web Application Firewall (WAF) központosított védelmet biztosít a webalkalmazások számára a biztonsági rések és az azokat kihasználó támadások ellen. A webalkalmazásokat egyre inkább rosszindulatú támadások támadják meg, amelyek kihasználják a gyakran ismert biztonsági réseket. Az SQL-injektálás és a helyek közötti szkriptelés a leggyakoribb támadások közé tartozik.

Az ilyen támadások megakadályozása az alkalmazáskódban kihívást jelent. Szigorú karbantartást, javítást és monitorozást igényelhet az alkalmazástopológia több rétegében. A központosított webalkalmazási tűzfal megkönnyíti a biztonságkezelést. A WAF emellett nagyobb biztonságot nyújt az alkalmazásgazdáknak a fenyegetések és behatolások elleni védelemről.

A WAF-megoldások gyorsabban reagálhatnak a biztonsági fenyegetésekre egy ismert biztonsági rés központi javításával, nem pedig az egyes webalkalmazások biztonságossá tételével.

Webalkalmazás tűzfalszabályzati módjai

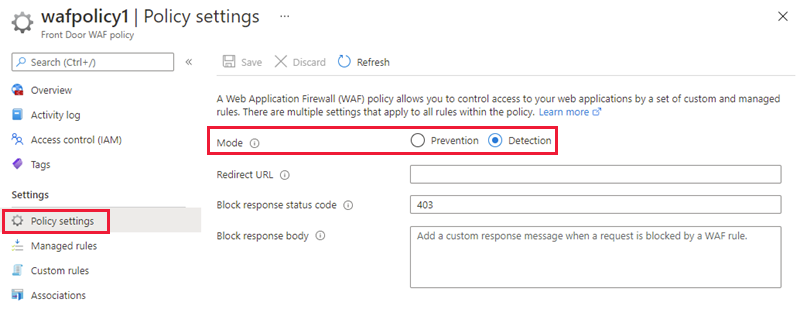

Webalkalmazási tűzfal (WAF) házirend létrehozásakor alapértelmezés szerint a WAF-szabályzat észlelési módban van. Észlelési módban a WAF nem blokkolja a kéréseket; ehelyett a WAF-szabályoknak megfelelő kérések a WAF-naplókban lesznek naplózva. A WAF működés közbeni megtekintéséhez módosíthatja a mód beállításait észlelésről megelőzésre. Megelőzési módban az alapértelmezett szabálykészletben (DRS) definiált szabályoknak megfelelő kérések le lesznek tiltva, és a WAF-naplókban lesznek naplózva.

Webalkalmazási tűzfal alapértelmezett szabálykészlete szabálycsoportok és szabályok

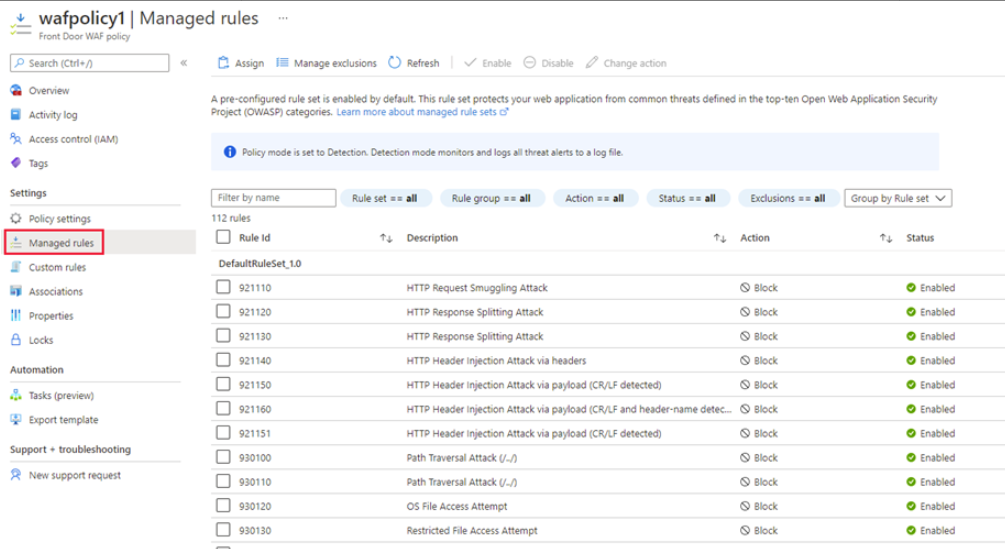

Az Azure Front Door webalkalmazási tűzfala (WAF) védi a webalkalmazásokat a gyakori biztonsági résektől és biztonsági résektől. Az Azure által felügyelt szabálykészletek egyszerű módot nyújtanak a gyakori biztonsági fenyegetések elleni védelem üzembe helyezésére. Mivel az ilyen szabálykészleteket az Azure felügyeli, a szabályok szükség szerint frissülnek az új támadási aláírások elleni védelem érdekében.

Felügyelt szabályok

Az Azure által felügyelt alapértelmezett szabálykészlet a következő fenyegetéskategóriákra vonatkozó szabályokat tartalmaz:

- Webhelyek közötti, szkriptalapú támadás

- Java-támadások

- Helyi fájlbefoglalás

- PHP-injektálási támadások

- Távoli parancsvégrehajtás

- Távolifájl-beszúrás

- Munkamenet-javítás

- SQL-injektálás elleni védelem

- Protokoll támadói

Az Azure által felügyelt alapértelmezett szabálykészlet alapértelmezés szerint engedélyezve van. Az aktuális alapértelmezett verzió a DefaultRuleSet_2.1. A legördülő listában további szabálykészletek is elérhetők.

Az egyes szabályok letiltásához jelölje be a szabályszám előtti jelölőnégyzetet, és válassza a Letiltás lehetőséget a lap tetején. Ha módosítani szeretné az egyes szabályok művelettípusait a szabálykészleten belül, jelölje be a szabályszám előtti jelölőnégyzetet, majd válassza a Művelet módosítása lehetőséget a lap tetején.

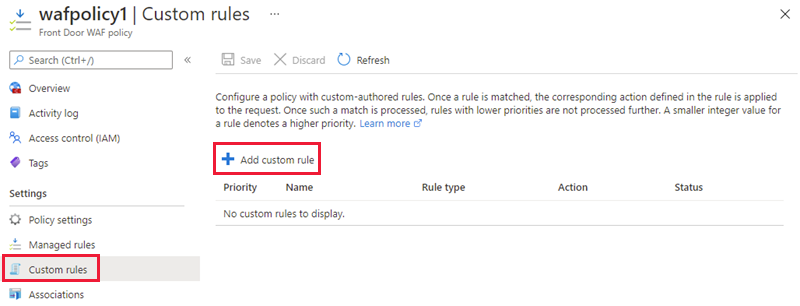

Egyéni szabályok

Az Azure WAF és a Front Door lehetővé teszi a webalkalmazások hozzáférésének szabályozását a megadott feltételek alapján. Az egyéni WAF-szabály egy prioritási számot, szabálytípust, egyezési feltételeket és egy műveletet tartalmaz. Kétféle egyéni szabály létezik: egyezés a szabályokkal és a sebességkorlátozási szabályokkal. Az egyezési szabály az egyező feltételek alapján szabályozza a hozzáférést, míg a sebességkorlátozási szabály az egyező feltételek és a bejövő kérelmek aránya alapján szabályozza a hozzáférést. Letilthat egy egyéni szabályt, hogy megakadályozza annak kiértékelését, de megtartsa a konfigurációt.

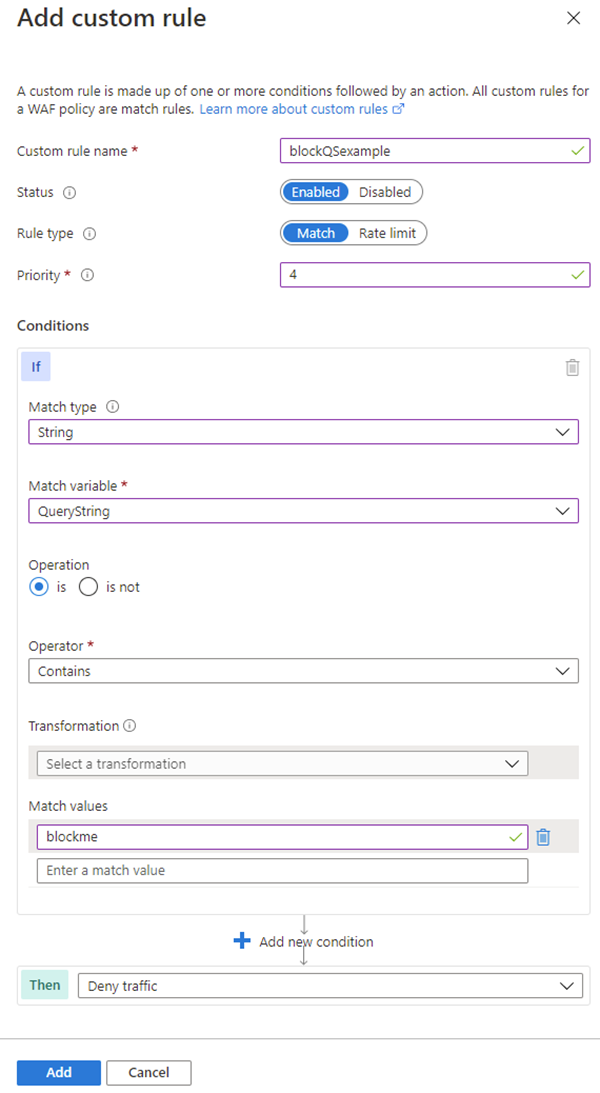

WAF-szabályzat létrehozásakor létrehozhat egyéni szabályt az Egyéni szabályok szakasz Egyéni szabály hozzáadása elemével. Ezzel elindítja az egyéni szabálykonfigurációs lapot.

Az alábbi példa képernyőképe egy egyéni szabály konfigurálását mutatja be a kérés blokkolásához, ha a lekérdezési sztring blokkot tartalmaz.

Webalkalmazási tűzfalszabályzat létrehozása az Azure Front Dooron

Ez a szakasz azt ismerteti, hogyan hozhat létre egy alapszintű Azure Web Application Firewall-szabályzatot (WAF), és hogyan alkalmazhatja azt egy Azure Front Door-profilra.

A WAF-szabályzat Azure Front Dooron az Azure Portal használatával történő létrehozásának főbb szakaszai a következők:

Webalkalmazási tűzfalszabályzat létrehozása

Itt hozhat létre alapszintű WAF-szabályzatot felügyelt alapértelmezett szabálykészlettel (DRS).

A WAF-szabályzat társítása Front Door-profillal

Itt társítja az 1. szakaszban létrehozott WAF-szabályzatot egy Front Door-profillal. Ez a társítás a WAF-szabályzat létrehozásakor, vagy egy korábban létrehozott WAF-szabályzaton is elvégezhető. A társítás során meg kell adnia a Front Door-profilt és a Front Door-profil azon tartományát/tartományát, amelyre alkalmazni szeretné a WAF-szabályzatot. Ebben a szakaszban, ha a tartomány WAF-szabályzathoz van társítva, szürkével jelenik meg. Először el kell távolítania a tartományt a társított szabályzatból, majd újból hozzá kell rendelnie a tartományt egy új WAF-szabályzathoz.

WAF-házirend beállításainak és szabályainak konfigurálása

Ez egy nem kötelező szakasz, ahol konfigurálhatja a házirend-beállításokat, például a módot (megelőzés vagy észlelés), valamint konfigurálhatja a felügyelt szabályokat és az egyéni szabályokat.

Az összes feladat részletes lépéseit a következő oktatóanyagban tekintheti meg: Webalkalmazási tűzfalszabályzat létrehozása az Azure Front Dooron az Azure Portal használatával.