Az Azure DDoS Protection üzembe helyezése az Azure Portal használatával

Elosztott szolgáltatásmegtagadás (DDoS)

A szolgáltatásmegtagadásos támadás (DoS) olyan támadás, amelynek célja a szolgáltatásokhoz vagy rendszerekhez való hozzáférés megakadályozása. Ha a támadás egy helyről származik, azt DoS-nek nevezzük. Ha a támadás több hálózatból és rendszerből származik, akkor elosztott szolgáltatásmegtagadásnak (DDoS) nevezzük.

Az elosztott szolgáltatásmegtagadási (DDoS) támadások egyike a legnagyobb rendelkezésre állási és biztonsági problémáknak, amelyek az alkalmazásaikat felhőbe áthelyező ügyfelek számára jelentkeznek. A DDoS-támadások megpróbálják kiüríteni egy API vagy alkalmazás erőforrásait, így az alkalmazás nem érhető el a jogos felhasználók számára. A DDoS-támadások bármilyen, az interneten keresztül nyilvánosan elérhető végpontot megcélozhatnak.

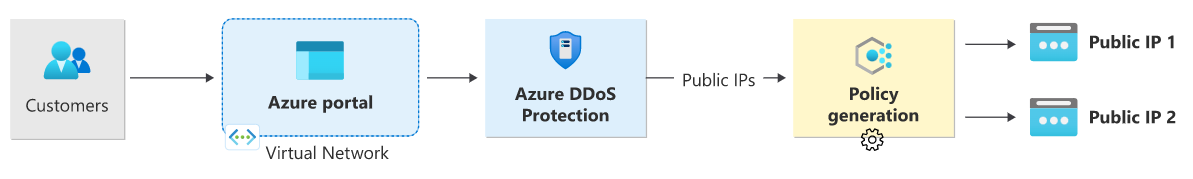

DDoS-implementáció

Az Azure DDoS Protection az alkalmazástervezés ajánlott eljárásaival kombinálva védelmet nyújt a DDoS-támadások ellen. Az Azure DDoS Protection az alábbi szolgáltatási szinteken érhető el:

Hálózatvédelem

További kockázatcsökkentési képességeket biztosít a kifejezetten azure-beli virtuális hálózati erőforrásokra hangolt DDoS-infrastruktúra-védelemmel szemben. Az Azure DDoS Protection egyszerűen engedélyezve van, és nem igényel alkalmazásmódosítást. A védelmi szabályzatokat dedikált forgalomfigyelés és gépi tanulási algoritmusok finomhangolják. A szabályzatok a virtuális hálózatokban üzembe helyezett erőforrásokhoz ( például az Azure Load Balancerhez, az Azure-alkalmazás Gatewayhez és az Azure Service Fabric-példányokhoz) társított nyilvános IP-címekre vonatkoznak, de ez a védelem nem vonatkozik az App Service-környezetekre. A valós idejű telemetria az Azure Monitor-nézeteken keresztül érhető el egy támadás során, valamint az előzményekhez. A részletes támadáscsökkentési elemzések diagnosztikai beállításokon keresztül érhetők el. Az alkalmazásréteg-védelem az Azure-alkalmazás Átjáró webalkalmazási tűzfalával vagy egy külső tűzfal Azure Marketplace-ről történő telepítésével adható hozzá. Az IPv4 és az IPv6 Azure nyilvános IP-címeinek védelme biztosított.

IP-védelem

A DDoS IP Protection egy fizetős, védett IP-modell. A DDoS IP Protection ugyanazokat az alapvető mérnöki funkciókat tartalmazza, mint a DDoS Network Protection, de különbözik az olyan hozzáadott értékű szolgáltatásokban, mint a DDoS gyorsreagálás támogatása, a költségvédelem és a WAF-kedvezmények.

A DDoS Protection védi a virtuális hálózatok erőforrásait, beleértve a virtuális gépekhez, terheléselosztókhoz és alkalmazásátjárókhoz társított nyilvános IP-címeket. Ha az Application Gateway webalkalmazási tűzfalával vagy egy nyilvános IP-címmel rendelkező virtuális hálózaton üzembe helyezett külső webalkalmazási tűzfallal van összekapcsolva, a DDoS Protection teljes 3. réteget biztosít a 7. rétegre.

Az Azure minden tulajdonságát az Azure DDoS-infrastruktúra (Alapszintű) védelme védi további költségek nélkül. Az Azure DDoS Protection egy fizetős szolgáltatás, amelyet virtuális hálózaton üzembe helyezett szolgáltatásokhoz terveztek.

A DDoS-támadások típusai

A DDoS Protection a következő típusú támadásokat képes enyhíteni:

Mennyiségi támadások

Ezek a támadások jelentős mennyiségű látszólag jogszerű forgalommal árasztják el a hálózati réteget. Ezek közé tartoznak az UDP-árvizek, az erősítési árvizek és az egyéb hamisított csomagárvizek. A DDoS Protection ezeket a lehetséges több gigabájtos támadásokat az Azure globális hálózati skálájával automatikusan elnyeli és megtisztítja.

Protokolltámadások

Ezek a támadások a protokollverem 3. és 4. szintjének gyenge pontjait kihasználva elérhetetlenné teszik a célpontot. Ezek közé tartoznak a SYN-árvízi támadások, a tükröződési támadások és az egyéb protokollos támadások. A DDoS Protection az ügyféllel való interakcióval és a rosszindulatú forgalom blokkolásával enyhíti ezeket a támadásokat, megkülönböztetve a rosszindulatú és a jogos forgalmat.

Erőforrás- (alkalmazás-) rétegbeli támadások

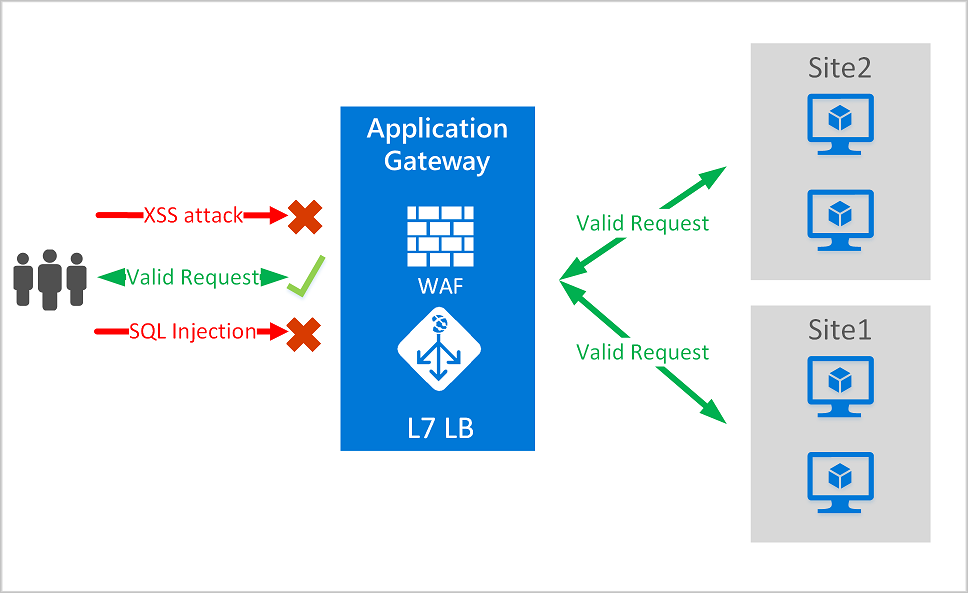

Ezek a támadások webalkalmazás-csomagokat céloznak meg, hogy megzavarják az adatok gazdagépek közötti átvitelét. Ezek közé tartoznak a HTTP-protokollok megsértései, az SQL-injektálás, a helyek közötti szkriptelés és más 7. rétegbeli támadások. Használjon webalkalmazási tűzfalat, például a Azure-alkalmazás Átjáró webalkalmazási tűzfalát és a DDoS Protectiont a támadások elleni védelem biztosításához. Az Azure Marketplace-en külső webalkalmazási tűzfalajánlatok is elérhetők.

Az Azure DDoS védelmi funkciói

Az Azure DDoS védelmi funkciói közé tartoznak a következők:

- Natív platformintegráció: Natív integráció az Azure-ba, és a portálon keresztül konfigurálva.

- Kulcsrakész védelem: Egyszerűsített konfiguráció, amely azonnal védi az összes erőforrást.

- Folyamatos forgalomfigyelés: Az alkalmazás forgalmi mintáit a rendszer a nap 24 órájában, a hét 7 napján figyeli, és a DDoS-támadások jelzéseit keresi.

- Adaptív hangolás: Profilkészítés és a szolgáltatás forgalmához való igazodás.

- Támadáselemzés: Részletes jelentések lekérése öt perces lépésekben egy támadás során, és teljes összefoglalás a támadás befejezése után.

- Támadási metrikák és riasztások: Az egyes támadások összesített metrikái az Azure Monitoron keresztül érhetők el. A riasztások a támadás kezdetekor és végén, valamint a támadás időtartama alatt konfigurálhatók beépített támadási metrikák használatával.

- Többrétegű védelem: Webalkalmazási tűzfallal (WAF) való üzembe helyezéskor a DDoS Protection mind a hálózati rétegben (az Azure DDoS Protection által kínált 3. és 4. rétegben), mind az alkalmazásrétegben (WAF által kínált 7. réteg) védelmet nyújt.

Vessünk egy pillantást egy kicsit részletesebben ezekre a kulcsfontosságú funkciókra.

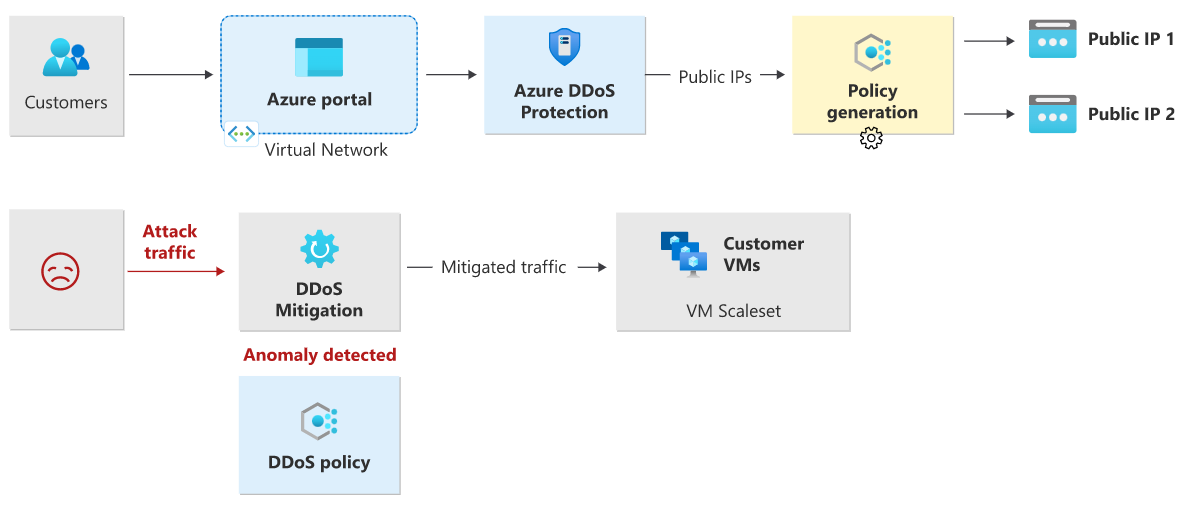

Folyamatos forgalomfigyelés

A DDoS Protection figyeli a tényleges forgalom kihasználtságát, és folyamatosan összehasonlítja a DDoS-szabályzatban meghatározott küszöbértékekkel. A forgalmi küszöbérték túllépése esetén a rendszer automatikusan elindítja a DDoS-kockázatcsökkentést. Ha a forgalom a küszöbértékek alatt tér vissza, a kockázatcsökkentés leáll.

A kockázatcsökkentés során a védett erőforrásba küldött forgalmat a DDoS védelmi szolgáltatás átirányítja, és számos ellenőrzést hajt végre, például:

- Győződjön meg arról, hogy a csomagok megfelelnek az internetes specifikációknak, és nem hibásak.

- Az ügyféllel együttműködve állapítsa meg, hogy a forgalom esetleg hamisított csomag-e (például: SYN Auth vagy SYN Cookie, vagy ha elvet egy csomagot a forrás számára az újraküldéshez).

- Sebességkorlátozó csomagok, ha más kényszerítési módszer nem végezhető el.

A DDoS Protection elveti a támadási forgalmat, és továbbítja a fennmaradó forgalmat a kívánt célhelyre. A támadásészlelés után néhány percen belül értesítést kap az Azure Monitor metrikáiról. A DDoS Protection telemetriai naplózásának konfigurálásával megírhatja a naplókat a jövőbeli elemzéshez elérhető lehetőségekhez. Az Azure Monitor for DDoS Protection metrikaadatai 30 napig maradnak meg.

Adaptív valós idejű hangolás

Az Azure DDoS Protection szolgáltatás segít az ügyfelek védelmében és a más ügyfelekre gyakorolt hatások megelőzésében. Ha például egy szolgáltatás az infrastruktúraszintű DDoS Protection-szabályzat eseményindító sebességénél kisebb, megbízható bejövő forgalom egy tipikus mennyiségére van kiépítve, az adott ügyfél erőforrásait érintő DDoS-támadás észrevétlenné válhat. Általánosságban elmondható, hogy a legutóbbi támadások (például a többvektoros DDoS) összetettsége és a bérlők alkalmazásspecifikus viselkedése ügyfélenkénti, személyre szabott védelmi szabályzatokat követel meg.

A szolgáltatás ezt két megállapítással hajtja végre:

- A 3. és 4. réteg ügyfélenkénti (nyilvános IP-cím szerinti) forgalmi mintáinak automatikus megismerése.

- A hamis pozitív értékek minimalizálása, figyelembe véve, hogy az Azure mérete lehetővé teszi, hogy jelentős mennyiségű forgalmat szívjon fel.

Támadási metrikák, riasztások és naplók

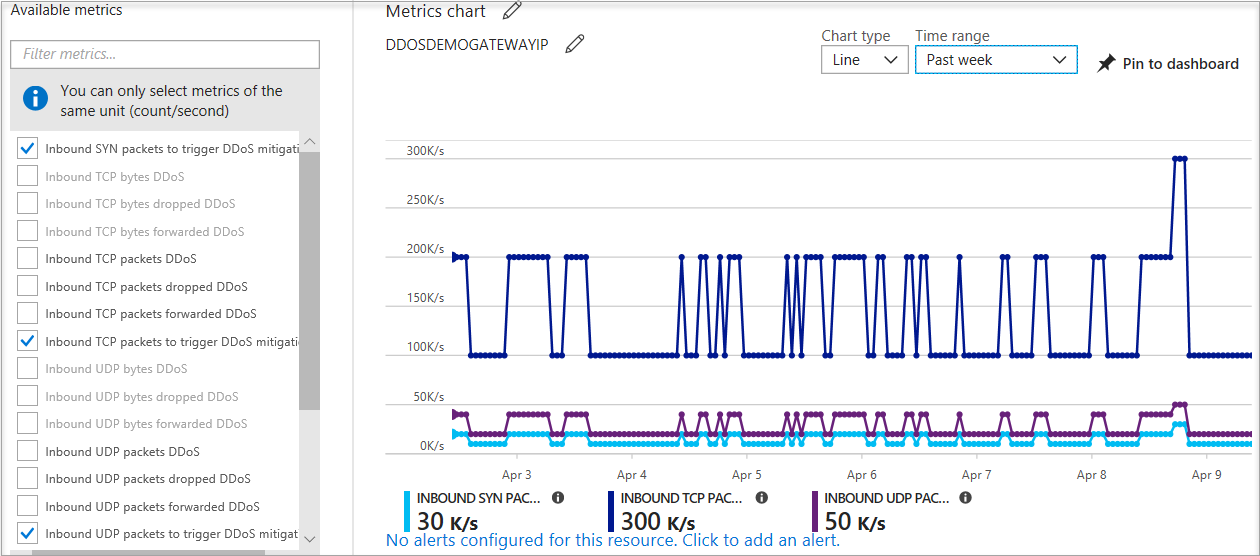

A DDoS Protection gazdag telemetriát tesz elérhetővé az Azure Monitor eszközzel. A DDoS Protection által használt Azure Monitor-metrikákhoz konfigurálhat riasztásokat. A naplózást a Splunk (Azure Event Hubs), az Azure Monitor-naplók és az Azure Storage segítségével integrálhatja a speciális elemzéshez az Azure Monitor Diagnostics felületén keresztül.

Az Azure Portalon válassza a Metrikák figyelése > lehetőséget. A Metrikák panelen válassza ki az erőforráscsoportot, válassza ki a nyilvános IP-cím erőforrástípusát, és válassza ki az Azure nyilvános IP-címét. A DDoS-metrikák az Elérhető metrikák panelen láthatók.

A DDoS Protection három automatikus csökkentési szabályzatot (SYN, TCP és UDP) alkalmaz a védett erőforrás minden nyilvános IP-címére a DDoS-t engedélyező virtuális hálózaton. A szabályzat küszöbértékeit a bejövő [SYN/TCP/UDP] csomagok kiválasztásával tekintheti meg a DDoS-kockázatcsökkentési metrikák aktiválásához az alábbi példa képernyőképén látható módon.

A szabályzat küszöbértékei automatikusan vannak konfigurálva gépi tanuláson alapuló hálózati forgalomprofilozással. A DDoS-kockázatcsökkentés csak a szabályzat küszöbértékének túllépésekor történik támadás alatt álló IP-címek esetében.

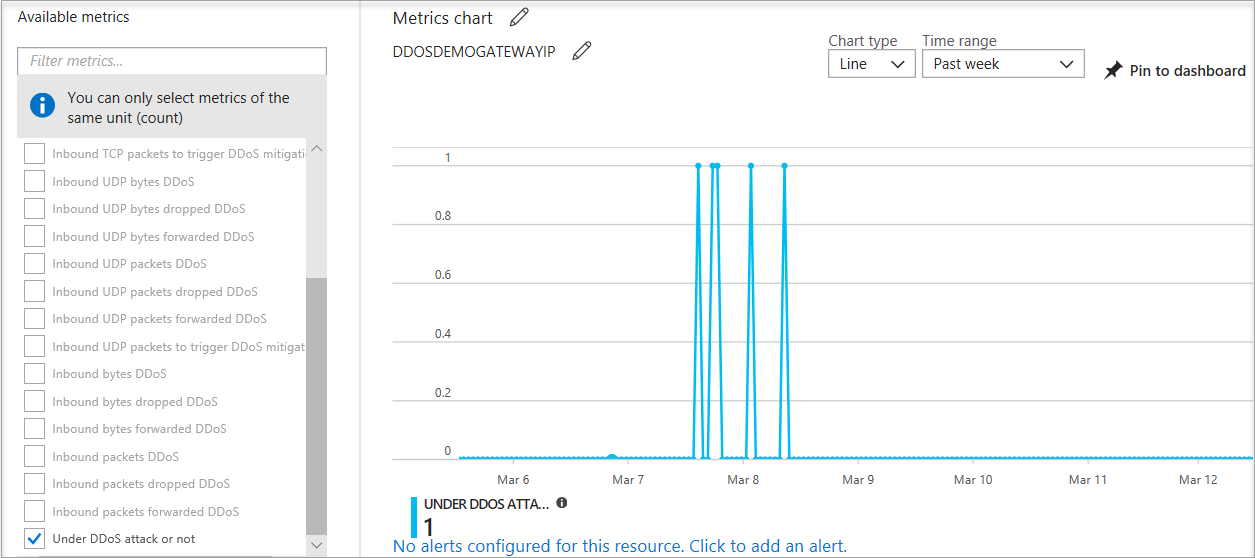

Ha a nyilvános IP-cím támadás alatt áll, a DDoS-támadás értéke 1-re változik, mivel a DDoS Protection elhárítja a támadási forgalmat.

Javasoljuk, hogy konfiguráljon egy riasztást ezen a metrikán, amikor értesítést kap, ha aktív DDoS-kockázatcsökkentés történik a nyilvános IP-címen.

Többrétegű védelem

Az alkalmazásréteg erőforrás-támadásaihoz konfigurálnia kell egy webalkalmazási tűzfalat (WAF) a webalkalmazások biztonságossá tételéhez. A WAF ellenőrzi a bejövő webes forgalmat az SQL-injektálások, a helyek közötti szkriptelés, a DDoS és más 7. rétegbeli támadások blokkolása érdekében. Az Azure a WAF-et az Application Gateway szolgáltatásaként biztosítja a webalkalmazások központi védelméhez a gyakori biztonsági rések és biztonsági rések ellen. Az Azure-partnerektől további WAF-ajánlatok érhetők el, amelyek az Azure Marketplace-en keresztül jobban megfelelnek az Igényeinek.

Még a webalkalmazási tűzfalak is érzékenyek a mennyiségi és az állapotkimerülési támadásokra. Ezért határozottan ajánlott engedélyezni a DDoS Protectiont a WAF virtuális hálózaton a mennyiségi és protokollos támadások elleni védelem érdekében.

DDoS védelmi terv üzembe helyezése

A DDoS Protection-csomagok üzembe helyezésének főbb szakaszai a következők:

- Erőforráscsoport létrehozása

- DDoS Protection-terv létrehozása

- DDoS-védelem engedélyezése új vagy meglévő virtuális hálózaton vagy IP-címen

- DDoS-telemetria konfigurálása

- DDoS diagnosztikai naplók konfigurálása

- DDoS-riasztások konfigurálása

- Futtasson egy teszt DDoS-támadást, és figyelje az eredményeket.