Hálózati biztonsági csoportok üzembe helyezése az Azure Portal használatával

Az Azure-beli hálózati biztonsági csoport (NSG) lehetővé teszi az Azure-beli virtuális hálózatban lévő Azure-erőforrások felé és onnan érkező hálózati forgalom szűrését. A hálózati biztonsági csoportok olyan biztonsági szabályokat tartalmaznak, amelyek engedélyezik vagy letiltják a különböző típusú Azure-erőforrások bejövő vagy kimenő hálózati forgalmát. Az egyes szabályokhoz meghatározhatja a forrást és a célt, valamint a használni kívánt portot és protokollt.

NSG biztonsági szabályok

A hálózati biztonsági csoportok nulla vagy tetszőleges számú szabályt tartalmazhatnak, az Azure-előfizetések korlátain belül. Az egyes szabályok az alábbi tulajdonságokat határozzák meg:

- Név – A hálózati biztonsági csoporton belül egyedi névnek kell lennie.

- Prioritás – 100 és 4096 közötti szám is lehet. A szabályok feldolgozása prioritási sorrendben történik. Az alacsonyabb sorszámúak feldolgozása a magasabb sorszámúak előtt történik, mivel az alacsonyabb sorszámok magasabb prioritást jelölnek. Ha az adatforgalom megfelel valamelyik szabálynak, a feldolgozás leáll. Ennek eredményeképpen a magasabb prioritású szabályokkal azonos attribútumokkal rendelkező alacsonyabb prioritású (magasabb számú) szabályok feldolgozása nem történik meg.

- Forrás vagy cél – Bármely, egyéni IP-cím vagy osztály nélküli tartományközi útválasztási (CIDR) blokkra (például 10.0.0.0/24, például szolgáltatáscímke vagy alkalmazásbiztonsági csoport) állítható be.

- Protokoll – LEHET TCP, UDP, ICMP, ESP, AH vagy Bármely.

- Irány – Konfigurálható úgy, hogy a bejövő vagy kimenő forgalomra vonatkozzanak.

- Porttartomány – Egyéni portként vagy porttartományként is megadható. Megadhatja például a 80-as portot vagy a 10000–10005 tartományt. Tartományok megadásával kevesebb biztonsági szabályt kell majd létrehoznia.

- Művelet – Engedélyezhető vagy megtagadható.

A tűzfal prioritás alapján értékeli ki a hálózati biztonsági csoport biztonsági szabályait az 5 rekordos adatok (forrás, forrásport, célport, célport és protokoll) használatával a forgalom engedélyezéséhez vagy elutasításához.

Alapértelmezett biztonsági szabályok

Az Azure a következő alapértelmezett szabályokat hozza létre a létrehozott hálózati biztonsági csoportokban:

| Direction (Irány) | Név | Priority (Prioritás) | Forrás | Forrásportok | Cél | Célportok | Protokoll | Access (Hozzáférés) |

|---|---|---|---|---|---|---|---|---|

| Bejövő | AllowVNetInBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Bármely | Engedélyezve |

| Bejövő | AllowAzureLoadBalancerInBound |

65001 | AzureLoadBalancer |

0-65535 | 0.0.0.0/0 | 0-65535 | Bármely | Engedélyezve |

| Bejövő | DenyAllInbound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Bármelyik | Megtagadás |

| Kimenő | AllowVnetOutBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Bármely | Engedélyezve |

| Kimenő | AllowInternetOutBound |

65001 | 0.0.0.0/0 | 0-65535 | Internet |

0-65535 | Bármely | Engedélyezve |

| Kimenő | DenyAllOutBound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Bármelyik | Megtagadás |

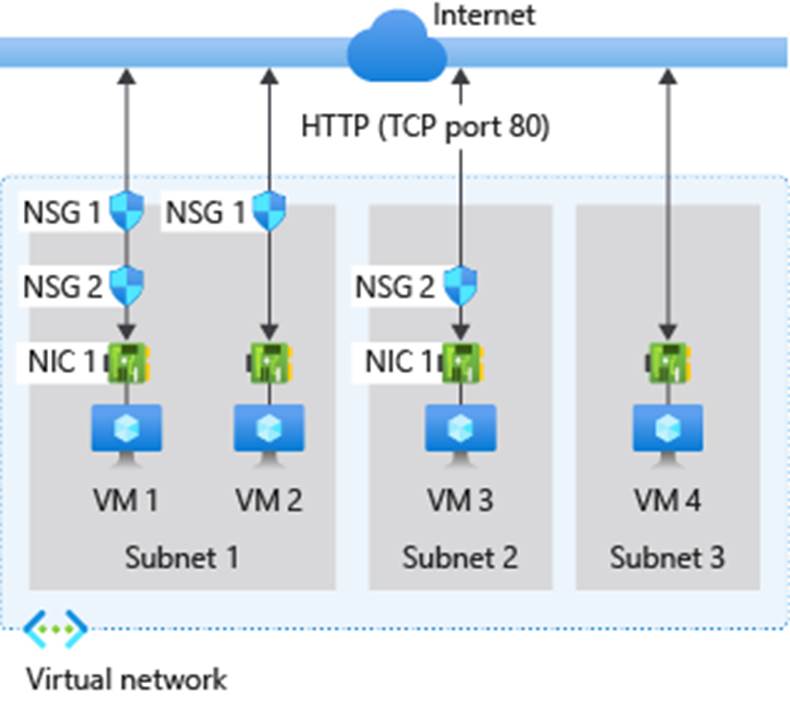

Az alábbi diagram és listajelek különböző forgatókönyveket mutatnak be a hálózati biztonsági csoportok üzembe helyezéséhez, hogy lehetővé tegyék a hálózati forgalmat az internetről a 80-as TCP-porton keresztül:

Bejövő forgalom esetén az Azure először egy alhálózathoz társított hálózati biztonsági csoportban dolgozza fel a szabályokat, ha van ilyen, majd a hálózati adapterhez társított hálózati biztonsági csoport szabályait, ha van ilyen.

- VM1:

Subnet1az NSG1-hez van társítva, így a biztonsági szabályok feldolgozásra kerülnek, a VM1 pedig benne van.Subnet1Ha nem hozott létre olyan szabályt, amely engedélyezi a 80-as port bejövő forgalmát, azDenyAllInboundalapértelmezett biztonsági szabály tagadja a forgalmat, és soha nem értékeli ki az NSG2, mivel az NSG2 a hálózati adapterhez van társítva. Ha az NSG1 rendelkezik egy biztonsági szabálysal, amely engedélyezi a 80-at, akkor az NSG2 feldolgozza a forgalmat. Ahhoz, hogy a 80-as porton engedélyezve legyen a virtuális gépre irányuló forgalom, az NSG1 és az NSG2 csoportnak egyaránt rendelkeznie kell olyan szabállyal, amely engedi az internetről beérkező forgalmat a 80-as porton. - VM2: Az NSG1-ben lévő szabályok feldolgozása azért történik, mert a VM2 is benne van.

Subnet1Mivel a VM2 nem rendelkezik hálózati biztonsági csoporttal a hálózati adapteréhez, megkapja az NSG1-n keresztül engedélyezett összes forgalmat, vagy az NSG1 által megtagadott összes forgalmat. Ha egy alhálózathoz egy hálózati biztonsági csoport van rendelve, az adott alhálózaton az összes erőforrás számára le lesz tiltva vagy engedélyezve lesz a forgalom. - VM3: Mivel nincs hálózati biztonsági csoport társítva

Subnet2, a forgalom engedélyezett az alhálózatba, és az NSG2 dolgozza fel, mivel az NSG2 a VM3-hoz csatlakoztatott hálózati adapterhez van társítva. - VM4: A forgalom engedélyezett a VM4 számára, mert a virtuális gép hálózati biztonsági csoportja nincs társítva

Subnet3, vagy a virtuális gép hálózati adapteréhez. Ha egy alhálózathoz vagy hálózati adapterhez nincs hálózati biztonsági csoport rendelve, ezeken a teljes hálózati forgalom engedélyezve lesz.

Kimenő forgalom esetén az Azure először egy hálózati adapterhez társított hálózati biztonsági csoportban dolgozza fel a szabályokat, ha van ilyen, majd az alhálózathoz társított hálózati biztonsági csoport szabályait, ha van ilyen.

- VM1: Az NSG2 biztonsági szabályai feldolgozásra kerülnek. Ha nem hoz létre olyan biztonsági szabályt, amely nem engedélyezi a 80-ás portot az internet felé, az AllowInternetOutbound alapértelmezett biztonsági szabály engedélyezi az NSG1 és az NSG2 közötti forgalmat. Ha az NSG2 rendelkezik egy olyan biztonsági szabállyal, amely megtagadja a 80-at, a forgalom le lesz tagadva, és az NSG1 soha nem értékeli ki. Ahhoz, hogy a 80-as porton le legyen tiltva a virtuális gépről érkező forgalom, legalább az egyik hálózati biztonsági csoportnak rendelkeznie kell olyan szabállyal, amely letiltja az internetre irányuló kimenő forgalmat a 80-as porton.

- VM2: A rendszer minden forgalmat a hálózati adapteren keresztül küld az alhálózatra, mivel a VM2-hez csatlakoztatott hálózati adapterhez nincs hálózati biztonsági csoport társítva. Az NSG1 szabályai fel lesznek dolgozva.

- VM3: Ha az NSG2 biztonsági szabálya megtagadja a 80-at, a forgalom le lesz tagadva. Ha az NSG2 rendelkezik egy biztonsági szabálysal, amely engedélyezi a 80-as portot, akkor a 80-as port kifelé az internetre engedélyezett, mivel a hálózati biztonsági csoport nincs társítva

Subnet2. - VM4: A VM4-ből minden hálózati forgalom engedélyezett, mert egy hálózati biztonsági csoport nincs társítva a virtuális géphez csatlakoztatott hálózati adapterhez vagy a virtuális géphez

Subnet3.

Alkalmazásbiztonsági csoportok

Az alkalmazásbiztonsági csoport (ASG) lehetővé teszi a hálózati biztonság konfigurálását az alkalmazásstruktúra természetes kiterjesztéseként, lehetővé téve a virtuális gépek csoportosítását és a csoportokon alapuló hálózati biztonsági szabályzatok meghatározását. A biztonsági szabályokat újrahasznosíthatja nagy léptékben is a konkrét IP-címek manuális karbantartása nélkül. A platform képes kezelni a konkrét IP-címek és a szabálykészletek jelentette összetettséget, így Ön az üzleti logikára összpontosíthat.

A szükséges biztonsági szabályok számának csökkentése, valamint a szabályok módosíthatósága érdekében tervezze meg a szükséges alkalmazásbiztonsági csoportokat, és ha lehetséges, szolgáltatáscímkék vagy alkalmazásbiztonsági csoportok használatával hozza létre a szabályokat, ne egyedi IP-címek vagy IP-címtartományok alapján.

Hálózati forgalom szűrése NSG-vel az Azure Portal használatával

A hálózati biztonsági csoportokkal szűrheti a virtuális hálózati alhálózatról bejövő és kimenő hálózati forgalmat. A hálózati biztonsági csoportok biztonsági szabályokat tartalmaznak, amelyek IP-cím, port és protokoll szerint szűrik a hálózati forgalmat. A biztonsági szabályok az egyes alhálózatokban üzembe helyezett erőforrásokra vonatkoznak.

A hálózati forgalom NSG-vel való szűrésének legfontosabb szakaszai az Azure Portal használatával:

- Erőforráscsoport létrehozása – ezt előre is megteheti, vagy a virtuális hálózat létrehozásakor a következő szakaszban. Minden más létrehozott erőforrásnak ugyanabban a régióban kell lennie, amelyet itt megadott.

- Virtuális hálózat létrehozása – ezt ugyanabban az erőforráscsoportban kell üzembe helyezni, amelyet korábban létrehozott.

- Alkalmazásbiztonsági csoportok létrehozása – az itt létrehozott alkalmazásbiztonsági csoportok lehetővé teszik, hogy a kiszolgálókat hasonló funkciókkal, például webkiszolgálókkal vagy felügyeleti kiszolgálókkal csoportosítsa. Itt két alkalmazásbiztonsági csoportot hozna létre; egy webkiszolgálóhoz és egy felügyeleti kiszolgálóhoz (például MyAsgWebServers és MyAsgMgmtServers)

- Hozzon létre egy hálózati biztonsági csoportot – a hálózati biztonsági csoport biztosítja a virtuális hálózat hálózati forgalmát. Ez az NSG egy alhálózathoz lesz társítva a következő szakaszban.

- Hálózati biztonsági csoport társítása alhálózattal – itt társítja a korábban létrehozott hálózati biztonsági csoportot a fenti 2. szakaszban létrehozott virtuális hálózat alhálózatával.

- Biztonsági szabályok létrehozása – itt hozhatja létre a bejövő biztonsági szabályokat. Itt létrehozna egy biztonsági szabályt, amely engedélyezi a 80-as és a 443-as portot a webkiszolgálók alkalmazásbiztonsági csoportjának (például MyAsgWebServers). Ezután egy másik biztonsági szabályt hozna létre, amely engedélyezi az RDP-forgalmat a 3389-as porton a felügyeleti kiszolgálók alkalmazásbiztonsági csoportjába (például MyAsgMgmtServers). Ezek a szabályok szabályozzák, hogy honnan érheti el távolról a virtuális gépet és az IIS-webkiszolgálót.

- Virtuális gépek létrehozása – itt hozza létre a webkiszolgálót (például MyVMWeb) és felügyeleti kiszolgálót (például MyVMMgmt) a következő szakaszban a megfelelő alkalmazásbiztonsági csoporthoz társított virtuális gépeket.

- Hálózati adapterek társítása ASG-hez – itt társítja az egyes virtuális gépekhez csatolt hálózati adaptert (NIC) a fenti 3. szakaszban létrehozott megfelelő alkalmazásbiztonsági csoporttal.

- Forgalomszűrők tesztelése – az utolsó szakaszban tesztelheti, hogy a forgalomszűrés a várt módon működik-e.

- Ennek teszteléséhez egy RDP-kapcsolattal próbálna csatlakozni a felügyeleti kiszolgáló virtuális gépéhez (például MyVMMgmt), és ezzel ellenőriznie kell, hogy tud-e csatlakozni, mert a 3389-as port engedélyezi a bejövő kapcsolatokat az internetről a felügyeleti kiszolgálók alkalmazásbiztonsági csoportjához (például MyAsgMgmtServers).

- Miközben csatlakozik a felügyeleti kiszolgálón található RDP-munkamenethez (például MyVMMgmt), tesztelnie kell egy RDP-kapcsolatot a felügyeleti kiszolgáló virtuális gépéről (például MyVMMgmt) a webkiszolgáló virtuális gépére (például MyVMWeb), amelynek ismét sikeresnek kell lennie, mert az ugyanazon a hálózaton lévő virtuális gépek alapértelmezés szerint bármilyen porton keresztül kommunikálhatnak egymással.

- Azonban nem fog tudni RDP-kapcsolatot létrehozni a webkiszolgáló virtuális géppel (például MyVMWeb) az internetről, mert a webkiszolgálók alkalmazásbiztonsági csoportjának biztonsági szabálya (például MyAsgWebServers) megakadályozza a 3389-as port internetről bejövő kapcsolatait. Az internetről érkező bejövő forgalom alapértelmezés szerint minden erőforrásra le lesz tagadva.

- Ha csatlakozik a webkiszolgáló RDP-munkamenetéhez (például MyVMWeb), telepítheti az IIS-t a webkiszolgálóra, majd leválaszthatja a webkiszolgáló virtuális gép RDP-munkamenetét, és leválaszthatja a felügyeleti kiszolgáló virtuális gép RDP-munkamenetét. Az Azure Portalon ezután meg kell határoznia a webkiszolgáló virtuális gép nyilvános IP-címét (például MyVMWeb), és meg kell győződnie arról, hogy a webkiszolgáló virtuális gépét az internetről érheti el egy webböngésző megnyitásával a számítógépen, és navigálhat a http:// (például http://23.96.39.113) felé. A szokásos IIS üdvözlőképernyőnek kell megjelennie, mivel a 80-as porton engedélyezve van a bejövő hozzáférés az internetről a webkiszolgálók alkalmazásbiztonsági csoportjához (például MyAsgWebServers). A webkiszolgáló virtuális géphez csatolt hálózati adapter (például MyVMWeb) a webkiszolgálók alkalmazásbiztonsági csoportjához (például MyAsgWebServers) van társítva, ezért engedélyezi a kapcsolatot.

Az összes feladat részletes lépéseit a következő oktatóanyagban tekintheti meg: Hálózati forgalom szűrése hálózati biztonsági csoporttal az Azure Portal használatával.