Az Azure Firewall tervezése és implementálása

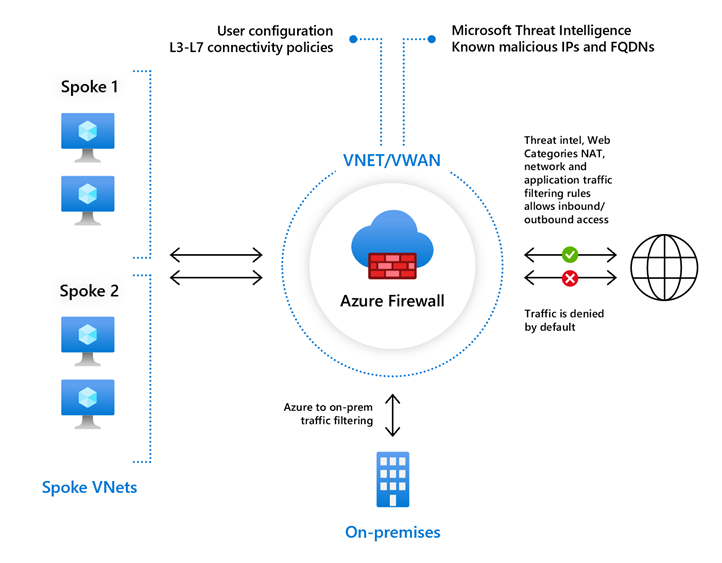

Az Azure Firewall egy felügyelt, felhőalapú hálózatbiztonsági szolgáltatás, amely Azure Virtual Network-erőforrásait védi. Ez egy szolgáltatásként nyújtott teljesen állapotalapú tűzfal, beépített magas rendelkezésre állással és korlátlan felhőalapú skálázhatósággal.

Az Azure Firewall funkciói

Az Azure Firewall a következő funkciókat tartalmazza:

- Beépített magas rendelkezésre állás – A magas rendelkezésre állás beépített, így nincs szükség további terheléselosztókra, és nincs szükség konfigurálásra.

- Korlátlan felhőalapú méretezhetőség – Az Azure Firewall a változó hálózati forgalomhoz szükséges mértékben horizontálisan felskálázható, így nem kell a csúcsforgalomra költségvetést fordítania.

- Alkalmazás teljes tartományneveinek szűrési szabályai – A kimenő HTTP/S-forgalmat vagy az Azure SQL-forgalmat a teljes tartománynevek (FQDN) megadott listájára korlátozhatja, beleértve a helyettesítő kártyákat is. Ehhez a szolgáltatáshoz nem szükséges TLS-lezárás.

- Hálózati forgalomszűrési szabályok – A hálózati szűrési szabályok központilag hozhatók létre vagy tilthatók le forrás- és cél IP-cím, port és protokoll alapján. Az Azure Firewall teljes mértékben állapotalapú, így képes megkülönböztetni különböző típusú kapcsolatok érvényes csomagjait. A szabályok több előfizetésen és virtuális hálózaton érvényesíthetők és naplózhatók.

- Teljes tartománynév címkéi – Ezek a címkék megkönnyítik a jól ismert Azure-szolgáltatás hálózati forgalmának engedélyezését a tűzfalon keresztül. Tegyük fel például, hogy engedélyezni kívánja a Windows Update hálózati forgalmát a tűzfalon keresztül. Létrehozhat egy alkalmazásszabályt, és hozzáadhatja a Windows Update címkéjét. A Windows Update hálózati forgalma ezután akadálytalanul áthaladhat a tűzfalon.

- Szolgáltatáscímkék – A szolgáltatáscímkék AZ IP-címelőtagok egy csoportját jelölik, amely segít minimalizálni a biztonsági szabályok létrehozásának összetettségét. Nem hozhat létre saját szolgáltatáscímkéket, és nem határozhatja meg, hogy melyik IP-címeket jelöljék az egyes címkék. A szolgáltatáscímkékben lévő címelőtagokat a Microsoft kezeli, és a címek változásával automatikusan frissíti a szolgáltatáscímkéket.

- Fenyegetésintelligencia – A fenyegetésintelligencia-alapú szűrés (IDPS) engedélyezhető a tűzfal számára az ismert rosszindulatú IP-címek és tartományok felé irányuló forgalom riasztásához és letiltásához. Az IP-címek és -tartományok forrása a Microsoft veszélyforrás-felderítési hírcsatornája.

- TLS-ellenőrzés – A tűzfal visszafejtheti a kimenő forgalmat, feldolgozhatja az adatokat, majd titkosíthatja az adatokat, és elküldheti azokat a célhelyre.

- Kimenő SNAT-támogatás – Minden kimenő virtuális hálózati forgalom IP-címe lefordítva lesz az Azure Firewall nyilvános IP-címére (forráshálózati címfordítás (SNAT)). Azonosíthatja és engedélyezheti a virtuális hálózatból a távoli internetes célhelyekre irányuló forgalmat.

- Bejövő DNST-támogatás – A rendszer lefordítja a tűzfal nyilvános IP-címére irányuló bejövő internetes hálózati forgalmat (célhálózati címfordítás), és szűri a virtuális hálózatok privát IP-címére.

- Több nyilvános IP-cím – Több nyilvános IP-címet (legfeljebb 250) társíthat a tűzfalhoz adott DNST- és SNAT-forgatókönyvek engedélyezéséhez.

- Azure Monitor-naplózás – Minden esemény integrálva van az Azure Monitorral, így archiválhatja a naplókat egy tárfiókba, eseményeket streamelhet az Event Hubsba, vagy elküldheti őket az Azure Monitor-naplókba.

- Kényszerített bújtatás – Úgy konfigurálhatja az Azure Firewallt, hogy az internethez kötött összes forgalmat egy kijelölt következő ugrásra irányozza ahelyett, hogy közvetlenül az internetre lép. Előfordulhat például, hogy egy helyszíni peremhálózati tűzfallal vagy más hálózati virtuális berendezéssel (NVA) szeretné feldolgozni a hálózati forgalmat az internetre való továbbítás előtt.

- Webkategóriák – A webes kategóriák lehetővé teszik a rendszergazdák számára, hogy engedélyezik vagy megtagadják a felhasználók hozzáférését a webhelykategóriákhoz, például a szerencsejáték-webhelyekhez, a közösségimédia-webhelyekhez és más webhelyekhez. A webkategóriák az Azure Firewall Standard részét képezik, de az Azure Firewall Premium Preview-ban finomhangoltabb. Ellentétben a standard termékváltozat webkategóriák funkciójával, amely egy teljes tartománynév alapján felel meg a kategóriának, a Prémium termékváltozat a HTTP- és HTTPS-forgalom teljes URL-címe alapján egyezik meg a kategóriával.

- Tanúsítványok – Az Azure Firewall a fizetésikártya-iparág (PCI), a szolgáltatásszervezési vezérlők (SOC), a Nemzetközi Szabványügyi Szervezet (ISO) és az ICSA Labs megfelelője.

Szabályfeldolgozás az Azure Firewallban

Az Azure Firewallban konfigurálhatja a NAT-szabályokat, a hálózati szabályokat és az alkalmazásszabályokat, és ezt klasszikus szabályokkal vagy tűzfalszabályzattal teheti meg. Az Azure Firewall alapértelmezés szerint letiltja az összes forgalmat, amíg a szabályok manuálisan nem vannak konfigurálva a forgalom engedélyezésére.

Szabályfeldolgozás klasszikus szabályokkal

A klasszikus szabályok esetén a szabálygyűjtemények a szabálytípusnak megfelelően, prioritási sorrendben vannak feldolgozva, a számokat pedig 100-ről 65 000-re csökkentik. A szabálygyűjtemények neve csak betűkkel, számokkal, aláhúzásjelekkel, pontokkal vagy kötőjelekkel rendelkezhet. Betűvel vagy számmal kell kezdődnie, és betűvel, számmal vagy aláhúzásjellel kell végződnie. A név hossza legfeljebb 80 karakter lehet. Ajánlott először 100-ra (például 100, 200, 300 stb.) elhelyezni a szabálygyűjtemény prioritási számait, hogy szükség esetén további szabálygyűjteményeket vegyen fel.

Szabályfeldolgozás tűzfalszabályzattal

Tűzfalszabályzat esetén a szabályok szabálygyűjteményeken belül vannak rendszerezve, amelyek a szabálygyűjtemény-csoportokban találhatók. A szabálygyűjtemények a következő típusúak lehetnek:

- DNAT (célhálózati címfordítás)

- Network (Hálózat)

- Alkalmazás

Egyetlen szabálycsoporton belül több szabálygyűjtemény-típust is definiálhat, és egy szabálygyűjteményben nulla vagy több szabályt is definiálhat, de a szabálygyűjtemények szabályainak azonos típusúnak kell lenniük (például DNST, hálózat vagy alkalmazás).

A tűzfalszabályzatban a szabályok feldolgozása a szabálycsoport prioritása és a szabálygyűjtemény prioritása alapján történik. A prioritás bármely 100 (legmagasabb prioritás) és 65 000 (legalacsonyabb prioritás) közötti szám. A rendszer először a legmagasabb prioritású szabálygyűjtemény-csoportokat dolgozza fel, egy szabálycsoporton belül pedig a legmagasabb prioritású szabálygyűjteményeket (azaz a legalacsonyabb számot) dolgozza fel először.

Ha egy tűzfalszabályzatot egy szülőszabályzat örököl, a szülőszabályzat szabálygyűjteményi csoportjai mindig elsőbbséget élveznek a gyermekházirend prioritásától függetlenül.

Az alkalmazásszabályokat a rendszer mindig a hálózati szabályok után dolgozza fel, amelyeket a DNST-szabályok után dolgoznak fel, függetlenül a szabálygyűjteményi csoporttól vagy a szabálygyűjtemény prioritásától és a szabályzatörökléstől.

Kimenő kapcsolat hálózati szabályok és alkalmazásszabályok használatával

Ha a hálózati szabályokat és az alkalmazásszabályokat is konfigurálja, akkor a rendszer prioritási sorrendben alkalmazza a hálózati szabályokat az alkalmazásszabályok előtt. Emellett az összes szabály megszűnik, ezért ha egyezést talál egy hálózati szabályban, az azt követően nem dolgoz fel más szabályokat.

Ha nincs hálózati szabályegyeztetés, és ha a protokoll HTTP, HTTPS vagy MSSQL, akkor a csomagot az alkalmazásszabályok prioritási sorrendben értékelik ki. HTTP esetén az Azure Firewall a gazdagépfejlécnek megfelelően keres alkalmazásszabály-egyezést, míg HTTPS esetén az Azure Firewall csak a kiszolgálónév-jelzés (SNI) alapján keres alkalmazásszabály-egyezést.

Bejövő kapcsolat DNST-szabályok és hálózati szabályok használatával

A bejövő internetkapcsolat a DNAT konfigurálásával engedélyezhető. Ahogy korábban említettük, a DNST-szabályok elsőbbséget élveznek a hálózati szabályok előtt. Ha talál egyezést, egy implicit megfelelő hálózati szabályt ad hozzá a lefordított forgalom engedélyezéséhez. Biztonsági okokból az ajánlott módszer egy adott internetes forrás hozzáadása a DNST hálózathoz való hozzáférésének engedélyezéséhez és a helyettesítő karakterek használatának elkerüléséhez.

A rendszer nem alkalmazza az alkalmazásszabályokat a bejövő kapcsolatokra. Ha tehát a bejövő HTTP/S forgalmat szeretné szűrni, akkor a webalkalmazási tűzfalat (WAF) kell használnia.

A fokozott biztonság érdekében, ha módosít egy szabályt, hogy megtagadja a korábban engedélyezett forgalomhoz való hozzáférést, a rendszer elveti a vonatkozó meglévő munkameneteket.

Az Azure Firewall üzembe helyezése és konfigurálása

Az Azure Firewall telepítésekor vegye figyelembe a következőket:

- Központilag hozhat létre, kényszeríthet és naplózhat alkalmazás- és hálózati kapcsolati szabályzatokat előfizetések és virtuális hálózatok között.

- Statikus, nyilvános IP-címet használ a virtuális hálózati erőforrásokhoz. A külső tűzfalak így azonosíthatják az Ön virtuális hálózatáról érkező forgalmat.

- Teljes mértékben integrálva van az Azure Monitorral naplózás és elemzés céljából.

- Tűzfalszabályok létrehozásakor a legjobb, ha az FQDN-címkéket használja.

Az Azure Firewall üzembe helyezésének és konfigurálásának főbb szakaszai a következők:

- Erőforráscsoport létrehozása

- Virtuális hálózat és alhálózatok létrehozása

- Számítási feladat virtuális gépének létrehozása alhálózatban

- A tűzfal és a szabályzat üzembe helyezése a virtuális hálózaton

- Alapértelmezett kimenő útvonal létrehozása

- Alkalmazásszabály konfigurálása

- Hálózatszabály konfigurálása

- Cél NAT-szabály (DNAT) konfigurálása

- A tűzfal tesztelése

Az Azure Firewall üzembe helyezése rendelkezésre állási zónákkal

Az Azure Firewall egyik fő funkciója a rendelkezésre állási zónák.

Az Azure Firewall üzembe helyezésekor konfigurálhatja úgy, hogy több rendelkezésre állási zónára terjedjen ki a nagyobb rendelkezésre állás érdekében. Ha így konfigurálja az Azure Firewallt, a rendelkezésre állás 99,99%-os üzemidőre nő. A 99,99%-os rendelkezésre állási SLA akkor érhető el, ha két vagy több rendelkezésre állási zóna van kiválasztva.

Az Azure Firewallt csak közelségi okokból társíthatja egy adott zónához a 99,95%-os SLA szolgáltatásszabvány használatával.

További információt az Azure Firewall szolgáltatásiszint-szerződésében (SLA) talál.

A rendelkezésre állási zónában üzembe helyezett tűzfalnak nincs további költsége. A rendelkezésre állási zónákkal társított bejövő és kimenő adatátvitelek azonban további költségekkel járnak.

További információ: Sávszélesség díjszabásának részletei.

Az Azure Firewall rendelkezésre állási zónái csak a rendelkezésre állási zónákat támogató régiókban érhetők el.

A rendelkezésre állási zónák csak a tűzfal üzembe helyezése során konfigurálhatók. Nem konfigurálhat meglévő tűzfalat a rendelkezésre állási zónák belefoglalására.

Az Azure Firewall rendelkezésre állási zónákkal való üzembe helyezésének módszerei

Az Azure Firewall rendelkezésre állási zónák használatával történő üzembe helyezéséhez több módszert is használhat.

- Azure Portalra

- Azure PowerShell – Lásd : Azure Firewall üzembe helyezése rendelkezésre állási zónákkal az Azure PowerShell használatával

- Azure Resource Manager-sablon – Lásd a rövid útmutatót: Azure Firewall üzembe helyezése rendelkezésre állási zónákkal – Azure Resource Manager-sablon