Az infrastruktúra biztonságának kezelése a Felhőhöz készült Defender használatával

Mivel a vállalata pénzügyi szervezet, a legmagasabb szintű biztonsági követelményeknek kell megfelelnie. Minden ügyfél- vagy partnertranzakciót teljes mértékben védeni kell a fenyegetésektől, és hatékonyan kell reagálnia a lehetséges fenyegetésekre is. Ha például egy virtuális gép (VM) biztonsága sérül, gyorsan kell cselekednie a probléma megoldásához.

Ez a lecke azt ismerteti, hogyan védheti meg az erőforrásokat, és hogyan reagálhat a fenyegetésekre Felhőhöz készült Microsoft Defender használatával. Felhőhöz készült Defender segít biztosítani, hogy az infrastruktúra biztonsági konfigurációja a lehető legbiztonságosabb legyen.

A Felhőhöz készült Defender a következő célra használhatja:

- Az architektúra biztonsági helyzetének megismerése.

- Az infrastruktúra kockázatainak és fenyegetéseinek azonosítása és kezelése.

- Komplex infrastruktúra biztosítása hagyományos, házon belüli készségek és tőke használatával.

- Helyszíni és felhőbeli erőforrásokból álló infrastruktúra védelme.

A biztonsági helyzet megismerése

Ismernie kell az architektúra biztonsági helyzetét, hogy jobb infrastruktúrákat építsen ki és tartson fenn. Felhőhöz készült Defender segít megérteni az architektúra biztonságát a környezet különböző összetevőinek részletes elemzésével, beleértve a következőket:

- Adatbiztonság

- Network security

- Identitás és hozzáférés

- Alkalmazások biztonsága

Felhőhöz készült Defender az Azure Monitor-naplók használatával gyűjt adatokat a virtuális gépekről a biztonsági rések és fenyegetések monitorozásához. Az ügynök beolvassa a különböző biztonsági konfigurációkat és eseménynaplókat a virtuális gépről, és elemzés céljából átmásolja az adatokat a Log Analytics-munkaterületre.

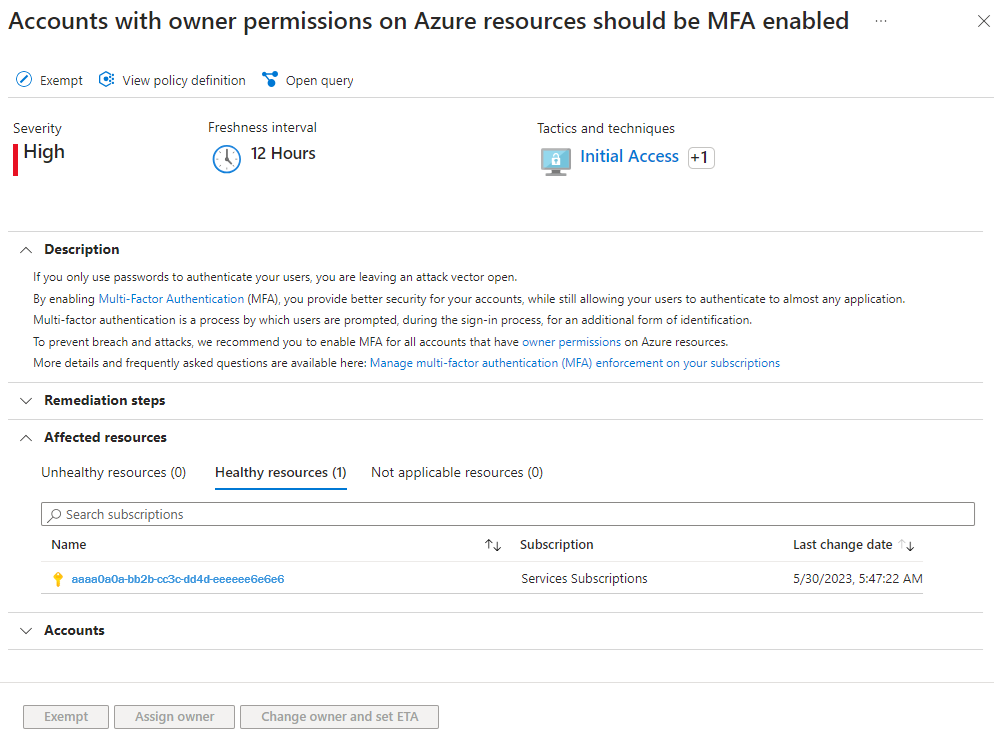

Felhőhöz készült Defender a feltárt problémák és kockázatok megoldásának módjait javasolja. Javaslatokkal javíthatja az architektúra biztonságát és megfelelőségét.

Védelem a fenyegetésekkel szemben

A Felhőhöz készült Defender igény szerinti (JIT) virtuális gépek hozzáférését és az adaptív alkalmazásvezérlőket használhatja a gyanús tevékenységek letiltásához és az erőforrások védelméhez. A vezérlők eléréséhez válassza a számítási feladatok védelmét a Felhőhöz készült Defender bal oldali navigációs sáv Felhőbiztonság szakaszában.

JIT virtuális gépekhez való hozzáférés

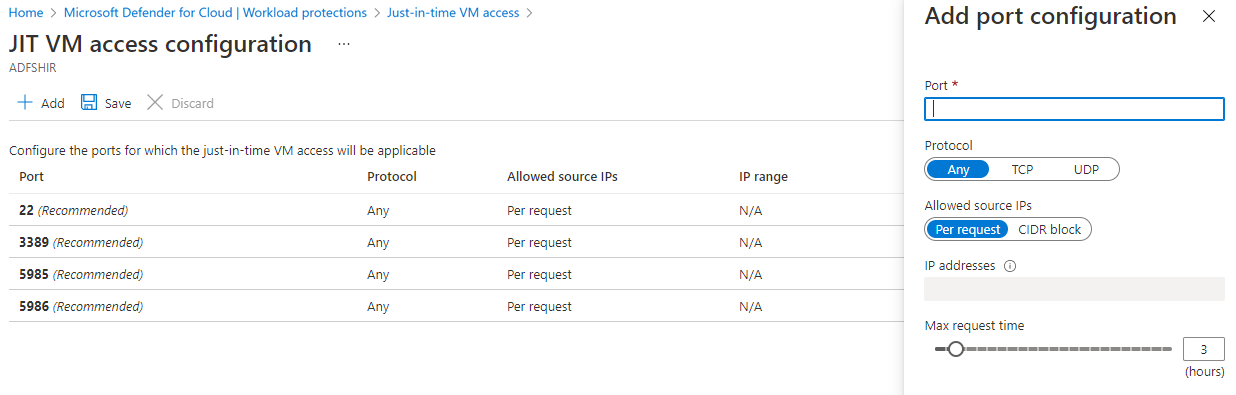

A virtuális gépek védelmét az igény szerinti (JIT) virtuálisgép-hozzáférési funkcióval teheti lehetővé az állandó virtuális gépek hozzáférésének letiltásához. A virtuális gépek csak az Ön által konfigurált naplózási hozzáférés alapján érhetők el.

A JIT engedélyezéséhez válassza az Igény szerinti virtuálisgép-hozzáférést a Számítási feladatok védelme képernyő Speciális védelem területén. Az Igény szerinti virtuális gép hozzáférési lapján jelölje be a Nem konfigurált lista egy vagy több virtuális gépe melletti jelölőnégyzeteket, majd válassza a JIT engedélyezése a (szám) virtuális gépeken a JIT konfigurálásához a virtuális gépekhez.

Felhőhöz készült Defender megjeleníti azon alapértelmezett portok listáját, amelyeket a JIT megcélz, vagy konfigurálhatja a saját portjait.

Adaptív alkalmazásvezérlés

Adaptív alkalmazásvezérlőkkel szabályozhatja, hogy mely alkalmazások futtathatók a virtuális gépeken. Felhőhöz készült Defender gépi tanulással vizsgálja meg a virtuális gépeken futó folyamatokat, kivételszabályokat hoz létre a virtuális gépeket tartalmazó egyes erőforráscsoportokhoz, és javaslatokat ad.

Az adaptív vezérlők konfigurálásához válassza az Adaptív alkalmazásvezérlőt a Számítási feladatok védelme képernyő Speciális védelem területén. Az Adaptív alkalmazásvezérlők képernyő a virtuális gépeket tartalmazó erőforráscsoportok listáját jeleníti meg. Az Ajánlott lap felsorolja azokat az erőforráscsoportokat, amelyeket Felhőhöz készült Defender javasol az adaptív alkalmazásvezérlőkhöz.

Válasszon ki egy erőforráscsoportot, és használja az Alkalmazásvezérlési szabályok konfigurálása képernyőt olyan virtuális gépek és alkalmazások megcélzásához, amelyeknek a vezérlőszabályokat alkalmazniuk kell.

Reagálás a fenyegetésekre

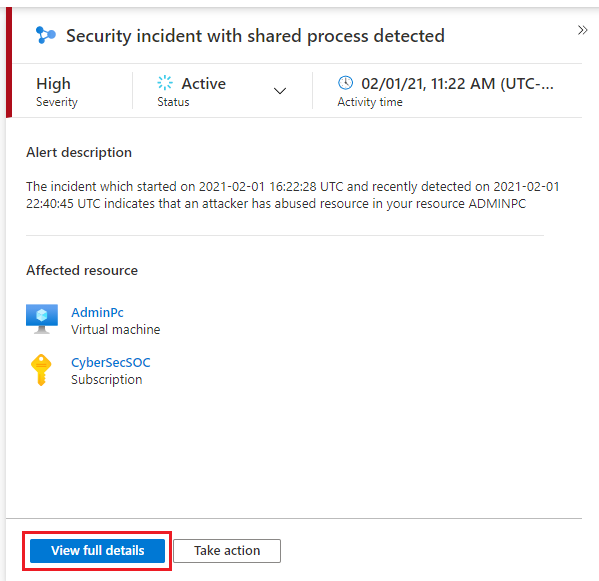

Felhőhöz készült Defender az összes biztonsági riasztás központosított nézetét jeleníti meg a súlyosságuk alapján rangsorolva. A biztonsági riasztásokat a bal oldali navigációs Felhőhöz készült Defender biztonsági riasztások kiválasztásával tekintheti meg.

Felhőhöz készült Defender a kapcsolódó riasztásokat a lehető legnagyobb mértékben egyetlen biztonsági incidensbe egyesíti. Válassza ki az incidenst az incidens által tartalmazott konkrét biztonsági riasztások megtekintéséhez.

A riasztás kiválasztásával, majd a Teljes részletek megtekintése gombra kattintva részletezheti a riasztást.

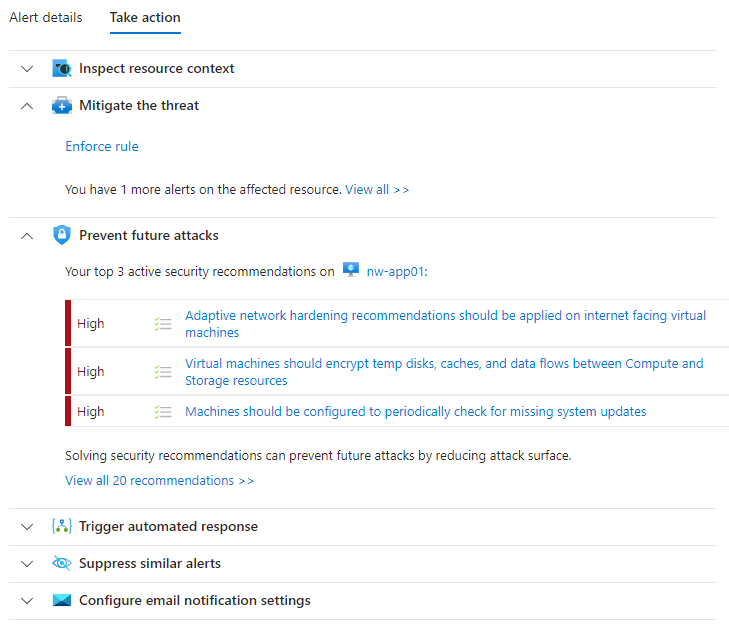

Felhőhöz készült Defender műveletek segítségével gyorsabban és automatikusan reagálhat a fenyegetésekre. Válassza a Tovább elemet : Művelet végrehajtása a riasztáson való művelet végrehajtásához.

Bontsa ki az alábbi szakaszok bármelyikét a riasztáson való művelet végrehajtásához:

- Vizsgálja meg az erőforráskörnyezetet az erőforrásnaplóknak a riasztás ideje körüli vizsgálatához.

- Mérsékelje a fenyegetést , és tekintse meg a fenyegetés minimalizálására vagy elhárítására vonatkozó javaslatokat.

- A jövőbeli támadások megakadályozása a biztonsági javaslatok implementálásához.

- Automatikus válasz aktiválása egy logikai alkalmazás automatikus válaszként való aktiválásához a biztonsági riasztásra.

- A hasonló riasztások mellőzése egy elnyomási szabály előre meghatározott feltételekkel történő létrehozásával.

- Az e-mail értesítési beállításainak konfigurálása annak kiválasztásához, hogy ki és milyen feltételek mellett értesítse a riasztásról.

A riasztás részletei között el kell utasítania a riasztásokat, ha nincs szükség műveletre, például hamis pozitív értékek esetén. Az ismert támadások elhárításához, például az ismert rosszindulatú IP-címek letiltásával kell fellépnie, és el kell döntenie, hogy mely riasztások igényelnek további vizsgálatot.