A Microsoft Entra szerepköreinek és szerepköralapú hozzáférés-vezérlésének (RBAC) ismertetése

A Microsoft Entra-szerepkörök szabályozzák a Microsoft Entra-erőforrások kezeléséhez szükséges engedélyeket. Például lehetővé teszi a felhasználói fiókok létrehozását vagy a számlázási adatok megtekintését. A Microsoft Entra ID támogatja a beépített és az egyéni szerepköröket.

A hozzáférés szerepkörökkel történő kezelését szerepköralapú hozzáférés-vezérlésnek (RBAC) nevezzük. A Microsoft Entra beépített és egyéni szerepkörei az RBAC egy formája, amelyben a Microsoft Entra-szerepkörök szabályozzák a Microsoft Entra-erőforrásokhoz való hozzáférést. Ezt Microsoft Entra RBAC-nek nevezzük.

Built-in roles

A Microsoft Entra ID számos beépített szerepkört tartalmaz, amelyek rögzített engedélykészlettel rendelkező szerepkörök. Néhány a leggyakoribb beépített szerepkörök közül:

- Globális rendszergazda: az ilyen szerepkörrel rendelkező felhasználók hozzáférhetnek a Microsoft Entra összes felügyeleti funkciójához. A Microsoft Entra-bérlőre regisztráló személy automatikusan globális rendszergazda lesz.

- Felhasználói rendszergazda: az ezzel a szerepkörrel rendelkező felhasználók a felhasználók és csoportok minden aspektusát létrehozhatják és kezelhetik. Ez a szerepkör magában foglalja a támogatási jegyek kezelését és a szolgáltatás állapotának monitorozását is.

- Számlázási rendszergazda: az ezzel a szerepkörrel rendelkező felhasználók vásárolnak, előfizetéseket és támogatási jegyeket kezelnek, és figyelik a szolgáltatás állapotát.

Minden beépített szerepkör előre konfigurált engedélycsomag, amelyet meghatározott feladatokhoz terveztek. A beépített szerepkörök rögzített engedélykészlete nem módosítható.

Custom roles

Bár a Microsoft Entra számos beépített rendszergazdai szerepkört kínál, az egyéni szerepkörök rugalmasságot biztosítanak a hozzáférés biztosításakor. Az egyéni szerepkördefiníciók olyan engedélyek gyűjteményei, amelyeket egy előre beállított listából választhat. A választható engedélyek listája megegyezik a beépített szerepkörök által használt engedélyekkel. A különbség az, hogy kiválaszthatja, hogy mely engedélyeket szeretné belefoglalni egy egyéni szerepkörbe.

Az engedélyek egyéni Microsoft Entra-szerepkörökkel való megadása kétlépéses folyamat. Az első lépés egy egyéni szerepkördefiníció létrehozása, amely egy előre beállított listából hozzáadott engedélyek gyűjteményéből áll. Miután létrehozta az egyéni szerepkördefiníciót, a második lépés a szerepkör hozzárendelése a felhasználókhoz vagy csoportokhoz egy szerepkör-hozzárendelés létrehozásával.

A szerepkör-hozzárendelések adott hatókörben biztosítják a felhasználónak a szerepkördefinícióhoz tartozó engedélyeket. A hatókör határozza meg azokat a Microsoft Entra-erőforrásokat, amelyekhez a szerepkör tagjának hozzáférése van. Az egyéni szerepkörök szervezeti szintű hatókörben rendelhetők hozzá, ami azt jelenti, hogy a szerepkör-tag minden erőforráshoz rendelkezik szerepkör-engedélyekkel. A custom role can also be assigned at an object scope. An example of an object scope would be a single application. The same role can be assigned to one user over all applications in the organization and then to another user with a scope of only the Contoso Expense Reports app.

Az egyéni szerepkörökhöz P1 vagy P2 Microsoft Entra-azonosítójú licenc szükséges.

Csak a szükséges hozzáférés biztosítása a felhasználóknak

Ajánlott és biztonságosabb megoldás, ha a felhasználók számára a legkevesebb jogosultságot biztosítják a munkájuk elvégzésére. Ez azt jelenti, hogy ha valaki többnyire a felhasználókat kezeli, akkor a felhasználói rendszergazdai szerepkört kell hozzárendelnie, nem pedig a globális rendszergazdát. A minimális jogosultságok hozzárendelésével korlátozhatja a feltört fiókkal okozott károkat.

A Microsoft Entra-szerepkörök kategóriái

A Microsoft Entra ID egy elérhető szolgáltatás, ha feliratkozik bármely Microsoft Online-ajánlatra, például a Microsoft 365-ra és az Azure-ra.

Az elérhető Microsoft 365-szolgáltatások közé tartozik a Microsoft Entra ID, az Exchange, a SharePoint, a Microsoft Defender, a Teams, az Intune és még sok más.

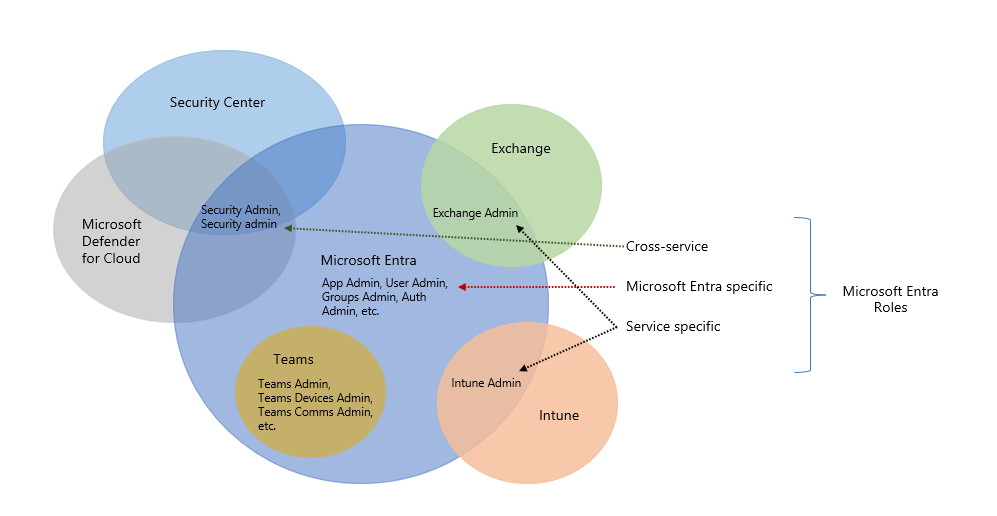

Idővel egyes Microsoft 365-szolgáltatások, például az Exchange és az Intune saját szerepköralapú hozzáférés-vezérlési rendszereket (RBAC) fejlesztettek ki, ahogyan a Microsoft Entra szolgáltatás Microsoft Entra-szerepköröket is használ a Microsoft Entra-erőforrásokhoz való hozzáférés szabályozásához. Más szolgáltatások, például a Teams és a SharePoint nem rendelkeznek külön szerepköralapú hozzáférés-vezérlési rendszerekkel, a rendszergazdai hozzáféréshez Microsoft Entra-szerepköröket használnak.

Annak érdekében, hogy a Microsoft 365-szolgáltatásokban kényelmesen kezelhető legyen az identitás, a Microsoft Entra ID hozzáadott néhány szolgáltatásspecifikus, beépített szerepkört, amelyek mindegyike rendszergazdai hozzáférést biztosít egy Microsoft 365-szolgáltatáshoz. Ez azt jelenti, hogy a Microsoft Entra beépített szerepkörei eltérőek a használatuk helyén. Három széles kategória létezik.

Microsoft Entra-specifikus szerepkörök: Ezek a szerepkörök engedélyeket biztosítanak az erőforrások csak a Microsoft Entra-on belüli kezeléséhez. Például a Felhasználói Rendszergazda istrator, az Alkalmazás Rendszergazda istrator, a Csoportok Rendszergazda istrator mind engedélyeket ad a Microsoft Entra-azonosítóban élő erőforrások kezeléséhez.

Szolgáltatásspecifikus szerepkörök: A Főbb Microsoft 365-szolgáltatások esetében a Microsoft Entra ID beépített, szolgáltatásspecifikus szerepköröket tartalmaz, amelyek engedélyeket biztosítanak a szolgáltatáson belüli szolgáltatások kezeléséhez. A Microsoft Entra ID például beépített szerepköröket tartalmaz az Exchange Rendszergazda istrator, az Intune Rendszergazda istrator, a SharePoint Rendszergazda istrator és a Teams Rendszergazda istrator szerepkörökhöz, amelyek a saját szolgáltatásaikkal kezelhetik a funkciókat.

Szolgáltatásközi szerepkörök: A Microsoft Entra-azonosítóban vannak olyan szerepkörök, amelyek a szolgáltatásokat is lefedik. A Microsoft Entra ID például olyan biztonsági szerepkörökkel rendelkezik, mint a Security Rendszergazda istrator, amelyek hozzáférést biztosítanak a Microsoft 365 több biztonsági szolgáltatásához. Hasonlóképpen, a Megfelelőségi Rendszergazda istrator szerepkör hozzáférést biztosít a Microsoft 365 Megfelelőségi központ, Exchange stb. megfelelőségi beállításainak kezeléséhez.

A Microsoft Entra RBAC és az Azure RBAC közötti különbség

A fentiekben leírtak szerint a Microsoft Entra beépített és egyéni szerepkörei az RBAC egy olyan formája, amely szabályozza a Microsoft Entra-erőforrásokhoz való hozzáférést. Ezt Microsoft Entra RBAC-nek nevezzük. Ugyanúgy, ahogyan a Microsoft Entra-szerepkörök szabályozhatják a Microsoft Entra-erőforrásokhoz való hozzáférést, így az Azure-szerepkörök is szabályozhatják az Azure-erőforrásokhoz való hozzáférést. Ezt azure RBAC-nek nevezzük. Bár az RBAC fogalma a Microsoft Entra RBAC-re és az Azure RBAC-re is vonatkozik, az általuk vezéreltek eltérőek.

- Microsoft Entra RBAC – A Microsoft Entra-szerepkörök szabályozzák a Microsoft Entra-erőforrásokhoz, például a felhasználókhoz, csoportokhoz és alkalmazásokhoz való hozzáférést.

- Azure RBAC – Az Azure-szerepkörök az Azure-erőforrásokhoz, például virtuális gépekhez vagy tárolókhoz való hozzáférést az Azure Resource Management használatával szabályozzák.

A szerepkördefiníciókat és a szerepkör-hozzárendeléseket különböző adattárak tárolják. Hasonlóképpen, különböző szabályzatdöntési pontok is léteznek, ahol a hozzáférés-ellenőrzések történnek.