A folyamatos biztonság felfedezése

A Folyamatos biztonság a DevOps-osztályozás nyolc képessége közé tartozik.

Ismerje meg, miért van szükség a folyamatos biztonságra

A kiberbűnözés elkerülhetetlen ténye a digitális időknek, amelyben élünk. Számos szervezetet naponta támadnak meg bűnözők, akik kárt okoznak, vagy a hackerek szórakozásból teszik. Szervezeteinken kívül mi, külső szolgáltatások felhasználói is lehetséges célpontok ezekhez a támadásokhoz.

Íme néhány valós példa.

| Cég | Valós világbeli történetek |

|---|---|

| 2013-ban mind a 3 milliárd Yahoo-felhasználói fiókot érintette az adatlopás. A vizsgálat azt mutatta, hogy az ellopott információk nem tartalmaztak jelszavakat világos szövegben, fizetésikártya-adatokban vagy bankszámlaadatokban. | |

| 2016-ban a hackerek 57 millió lovas személyes adataihoz fértek hozzá. A jogsértés idején az Uber 100 000 dollárt fizetett a hackereknek az adatok megsemmisítéséért. Nem közölték a szabályozókkal vagy a felhasználókkal, hogy az adataikat ellopták. Egy évvel később nyilvánosságra hozták a szabálysértést. | |

| 2017-ben egy Instagram-hack több millió fiókot érintett, és a felhasználók telefonszámait tette ki. A számok egy olyan adatbázisba kerültek, ahol a felhasználók keresésenként 10 dollárért kereshetik meg az áldozat kapcsolattartási adatait. | |

| 2018-ban a hackerek 14 millió Facebook-felhasználótól loptak el részletes személyes adatokat. Az ellopott adatok közé tartoznak a keresési eredmények, a legutóbbi helyek és a szülővárosok. | |

| 2017. március 6-án az Apache Foundation új biztonsági rést és elérhető javítást jelentett be a Struts 2-keretrendszerhez. Nem sokkal később az Equifax, az egyik hiteljelentési ügynökség, amely az USA számos fogyasztójának pénzügyi állapotát értékeli, értesítette a kiválasztott ügyfeleket, hogy megsértették. 2017 szeptemberében az Equifax világszerte nyilvánosan bejelentette a jogsértést. A jogsértés 145,4 millió fogyasztót érintett az USA-ban és 8000-et Kanadában. Az Egyesült Királyságban összesen 15,2 millió rekord került veszélybe, beleértve a 700 000 fogyasztót érintő bizalmas adatokat is. 2018 márciusában az Equifax bejelentette, hogy az eredetileg közzétettnél 2,4 millióval több amerikai fogyasztót érint. |

Ma, a tanács által adott Michael Hayden (korábbi igazgatója az NSA és a CIA) az, hogy feltételezzük, hogy megsértették, és hogy a védelem minden szinten központi szerepet kell kapnia a szervezet biztonsági helyzet. Hayden szerint két cégtípus létezik: azok, amelyeket megsértettek, és azok, akik még nem ismerik.

A Microsoft termékcsoport filozófiája, amely a DevSecOps megközelítését inspirálja, a következő:

- annak feltételezéséhez, hogy megsértették

- a rossz szereplők már belső hozzáféréssel vannak a hálózaton

- a mélységi védelem elengedhetetlen.

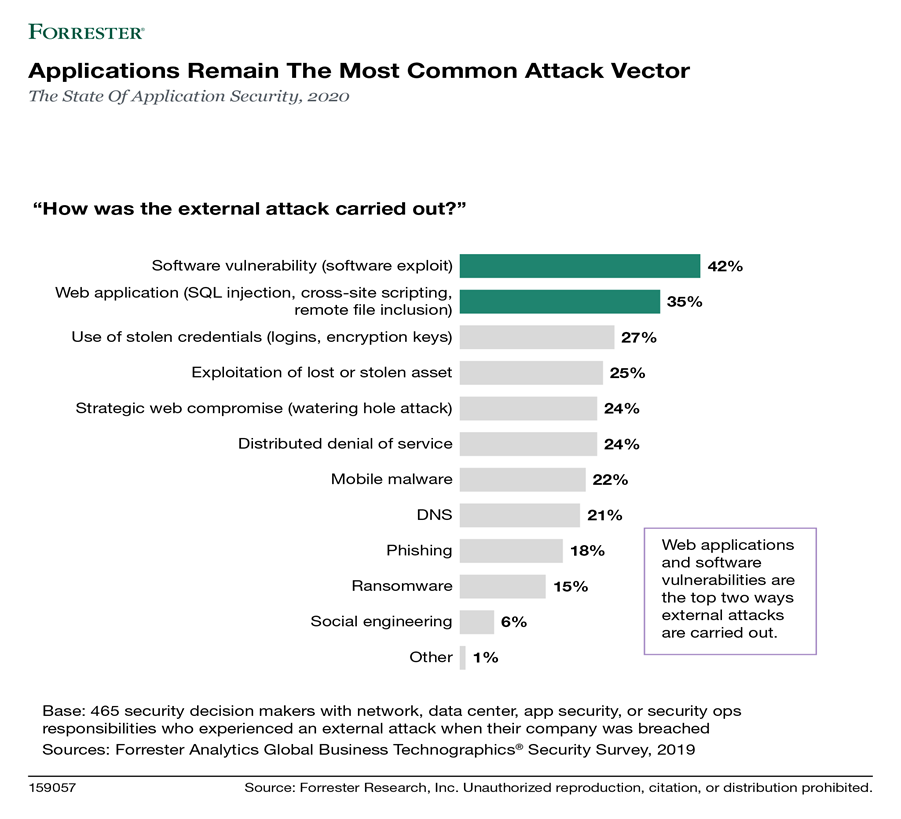

Ön csak olyan biztonságos, mint a leggyengébb kapcsolat

A szervezetek mindenhol telepítenek alkalmazásokat. Webes és mobilalkalmazásokra támaszkodnak, hogy bevonják az ügyfeleket és a szoftvereket az eszközök internetes hálózatának (IoT) hatalmas új hullámának futtatására. Ezek az alkalmazások azonban egyre nagyobb kockázattal fenyegetik a cégeket; amikor megkérdezték, hogy a külső támadók hogyan hajtottak végre sikeres támadásokat, a globális hálózati útvonal biztonsági döntéshozói, akiknek a vállalatait az elmúlt 12 hónapban megsértették, azt mondták, hogy a két leggyakoribb támadási módszer a közvetlen webalkalmazás-támadások és a sebezhető szoftverek kihasználása. A cégek pedig csak a belátható jövőben fognak több ügyfelet és adatot eltölcsérni ezen sebezhető célokon keresztül. A Forrester előrejelzése szerint a vállalkozások többsége 2022-re a teljes értékesítés 76–100%-át fogja látni digitális termékeken és/vagy online értékesített termékeken keresztül. A biztonsági szakembereknek tehát az alkalmazások védelmére kell összpontosítaniuk.

Kép forrása: The State Of Application Security, 2020, Forrester Research, Inc., 2020. május 4.

Mi a folyamatos biztonság?

A biztonság olyan technológiák, folyamatok és vezérlők alkalmazása, amelyek védelmet nyújtanak a rendszereknek, hálózatoknak, programoknak, eszközöknek és adatoknak a jogosulatlan hozzáféréstől vagy a bűnügyi használattól.

A biztonság bizalmassági, integritási és rendelkezésre állási garanciákat biztosít a szándékos támadások és az értékes adatokkal és rendszerekkel való visszaélés ellen.

Fontos

Fontos kiemelni, hogy a biztonság nem a hibákra, hanem a szándékos támadásokra összpontosít. Ez azért fontos, mert különböző ellenintézkedéseket igényelnek: hibák esetén egy egyszerű értesítés vagy megerősítési kérés a rosszindulatú műveletek esetében biztosan nem.

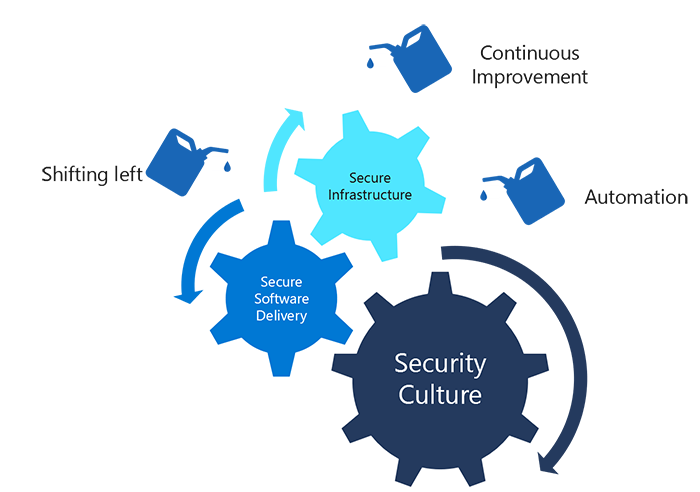

A folyamatos biztonság egy olyan gyakorlat, amely biztosítja, hogy a biztonság a szoftverkézbesítési életciklus szerves része legyen. A DevOps folyamatos biztonságának ki kell terjednie a biztonság holisztikus nézetére, beleértve a biztonsági kultúrát, a biztonságos szoftverkézbesítést és a biztonságos infrastruktúrát.

A folyamatos biztonság szemléletváltást, oktatást és automatizálást igényel.

A folyamatos biztonság három elemből áll:

- Erős biztonsági fókusz a szervezet kultúráján belül

- A legújabb biztonsági ajánlott eljárások alkalmazásával megvalósított és üzemeltetett infrastruktúra

- A biztonságra összpontosító szoftverkézbesítési folyamat , például a Microsoft biztonsági fejlesztési életciklusa (SDL)

A DevOps három alapelve, amelyeket minden képességnél figyelembe kell venni, így a folyamatos biztonság terén is:

| Alapelv | Leírás |

|---|---|

Shift balra |

A balra tolódás azt jelenti, hogy előrejelezi a biztonsági tevékenységeket, és a folyamatból való levezetés helyett a szoftverkézbesítési folyamat korábbi szakaszában hajtja végre őket. Tanulmányok igazolták, hogy a fejlesztési ciklus korábbi hibáinak kijavítása jelentős hatással van a költségekre és a veszteségekre. |

Automatizálás Automatizálás |

Az ismétlődő műveletek automatizálása kulcsfontosságú a hibák lehetőségének csökkentéséhez. Ez a megközelítés lehetővé teszi, hogy a jellemzően ritkán előforduló feladatokat és folyamatokat, például az üzembe helyezést gyakrabban lehessen elvégezni. |

Folyamatos fejlődés Folyamatos fejlődés |

A folyamatos fejlesztés az aktuális viselkedés elemzésével és az optimalizálási lehetőségek azonosításával érhető el. |

Fontos

Amikor a balra tolódás három alapelve, az automatizálás és a folyamatos fejlesztés ötvöződik a folyamatos biztonság elemeivel: a kultúra, a szoftverkézbesítés és az infrastruktúra, ezek a biztonság holisztikus megközelítését képviselik.