A fenyegetéskeresési lekérdezések létrehozásának és kezelésének megismerése

A Microsoft Sentinel hatékony lekérdezési eszközöket tartalmaz, amelyekkel a Security Operations Center csapatának részeként megkeresheti és elkülönítheti a Contoso környezetében előforduló biztonsági fenyegetéseket és nemkívánatos tevékenységeket.

Keresés beépített lekérdezésekkel

A Microsoft Sentinel keresési és lekérdezési eszközeivel biztonsági fenyegetéseket és taktikákat kereshet a környezetében. Ezek az eszközök lehetővé teszik a nagy mennyiségű esemény és biztonsági adatforrás szűrését a lehetséges fenyegetések azonosításához, illetve az ismert vagy várt fenyegetések nyomon követéséhez.

A Microsoft Sentinel Hunting lapja beépített lekérdezésekkel irányítja a vadászati folyamatot, és segít a megfelelő vadászútvonalak követésében a környezet problémáinak feltárásához. A keresési lekérdezések olyan problémákat tehetnek közzé, amelyek önmagukban nem elég jelentősek ahhoz, hogy riasztást generáljanak, de elég gyakran előfordultak a vizsgálat elvégzéséhez.

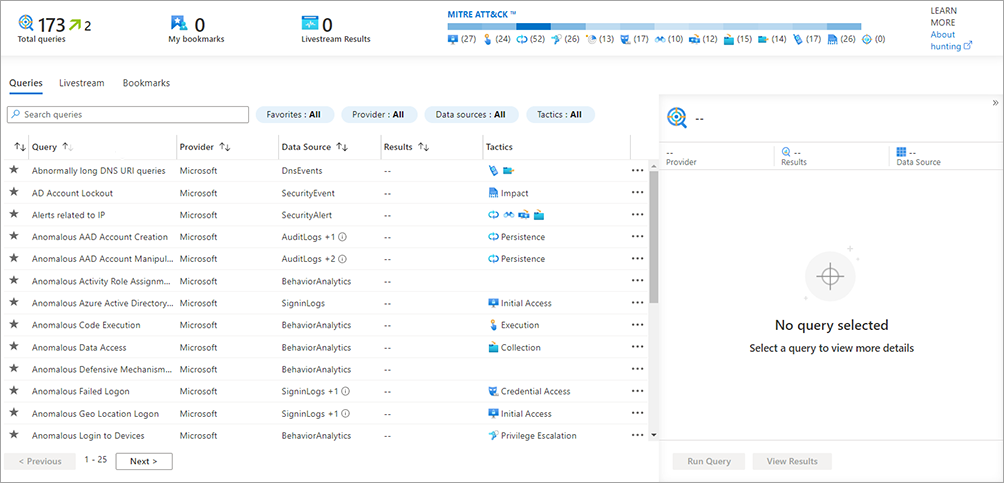

A Hunting (Vadászat) lap az összes keresési lekérdezés listáját tartalmazza. A lekérdezéseket név, szolgáltató, adatforrás, eredmények és taktikák szerint szűrheti és rendezheti. A lekérdezések mentéséhez válassza a kedvencek csillag ikont a lekérdezéshez a listában.

Tipp.

Ha a lekérdezést kedvencként választja ki, az automatikusan lefut a Vadászat lap minden megnyitásakor.

Veszélyforrás-keresési lekérdezések kezelése

Amikor kiválaszt egy lekérdezést a listából, a lekérdezés részletei megjelennek egy új panelen, amely leírást, kódot és a lekérdezéssel kapcsolatos egyéb információkat tartalmaz. Ezek az információk kapcsolódó entitásokat és azonosított taktikákat tartalmaznak. A lekérdezések interaktív futtatásához válassza a Lekérdezés futtatása lehetőséget a részletek panelen.

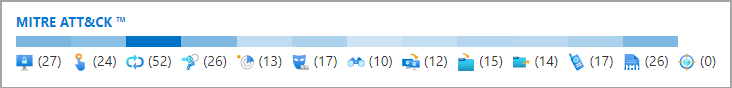

Fenyegetések keresése a MITRE ATT&CK-keretrendszer használatával

A Microsoft Sentinel a MITRE ATT&CK-keretrendszer használatával kategorizálja és rendezi a lekérdezéseket taktikák szerint. Az ATT&CK a globális fenyegetési környezetben használt és megfigyelt taktikák és technikák tudásbázis. A MITRE ATT&CK használatával a Microsoft Sentinelben fejlesztheti és tájékoztathatja fenyegetésvadász modelljeit és módszereit. Ha a Microsoft Sentinelben fenyegetést keres, az ATT&CK-keretrendszer használatával kategorizálhatja és futtathatja a lekérdezéseket a MITRE ATT&CK taktikák idővonalával.

Megjegyzés:

Az egyes MITRE ATT&CK-taktikákat a Vadászat oldalon található idővonalon választhatja ki.

Bármely taktika kiválasztása a kiválasztott taktikával szűri az elérhető lekérdezéseket. A következő vadászati taktikák az ATT&CK Enterprise és az ICS (Industrial Control Systems) mátrixából származnak:

- Felderítés. A támadó által a jövőbeli műveletek tervezéséhez használható információk megkeresésére használt taktika.

- Erőforrás-fejlesztés. A támadó által a műveletek támogatásához használható erőforrások létrehozásához használt taktikák. Az erőforrások közé tartozik az infrastruktúra, a fiókok vagy a képességek.

- Kezdeti hozzáférés. A támadó által a hálózatba való belépéshez használt taktikák a nyilvános rendszerek biztonsági réseinek vagy konfigurációs gyengeségeinek kihasználásával. Ilyen például a célzott spear-phishing.

- Végrehajtás. Olyan taktikák, amelyekkel a támadók saját kódot futtathatnak a rendszeren. Előfordulhat például, hogy egy rosszindulatú támadó PowerShell-szkriptet futtat további támadóeszközök letöltéséhez és/vagy más rendszerek vizsgálatához.

- Perzisztencia. Olyan taktikák, amelyek lehetővé teszik a támadó számára, hogy az újraindítások és a hitelesítő adatok módosítása után is fenntartsa a hozzáférést a célrendszerhez. Az adatmegőrzési módszerre példa az a támadó, aki egy ütemezett feladatot hoz létre, amely egy adott időpontban vagy újraindításkor futtatja a kódot.

- Jogosultságemelés. Olyan taktikák, amelyekkel egy támadó magasabb szintű jogosultságokat szerezhet egy rendszeren, például a helyi rendszergazda vagy a gyökér.

- Védekező elkerülés. A támadók által az észlelés elkerülése érdekében használt taktikák. Elkerülő taktika például a kártékony kód megbízható folyamatokban és mappákban való elrejtése, a kód titkosítása vagy elhomályosítása, vagy a biztonsági szoftverek letiltása.

- Hitelesítő adatokhoz való hozzáférés. Olyan taktikák, amelyekkel felhasználónevek és jelszavak lophatók el a rendszerekről és hálózatokról.

- Felderítés. A támadók által használt taktikák, amelyekkel információkat szerezhetnek azokról a rendszerekről és hálózatokról, amelyeket ki szeretnének használni, vagy amelyeket taktikai előnyükre szeretnének felhasználni.

- Oldalirányú mozgás. Olyan taktikák, amelyekkel a támadók a hálózat rendszerei között mozoghatnak. A gyakori technikák közé tartoznak a felhasználók hitelesítésének és a Távoli asztali protokolllal való visszaélésnek pass-the-hash metódusai.

- Adatgyűjtés. A támadók által a céljuk részeként megcélzott információk összegyűjtésére és konszolidálására használt taktikák.

- Irányítás és vezérlés. A támadó által az irányításuk alá tartozó rendszerekkel való kommunikációra használt taktikák. Ilyen például egy támadó, aki nem gyakori vagy nagy számú porton keresztül kommunikál a rendszerrel, hogy elkerülje a biztonsági berendezések vagy proxyk általi észlelést.

- Adatkinyerés. Az adatoknak a feltört hálózatról egy olyan rendszerre vagy hálózatra való áthelyezésére használt taktikák, amelyek teljes mértékben a támadó ellenőrzése alatt áll.

- Hatás. A támadó által használt taktikák befolyásolják a rendszerek, hálózatok és adatok rendelkezésre állását. Ebben a kategóriában a metódusok közé tartoznak a szolgáltatásmegtagadási támadások, valamint a lemeztörlési vagy adattörlési szoftverek.

- Rontsa Folyamatvezérlés. A támadó által a fizikai vezérlési folyamatok manipulálására, letiltására vagy sérülésére használt taktikák.

- Gátolja a válaszfüggvényt. Taktikázhatja a támadót, hogy megakadályozza a biztonsági, védelmi, minőségbiztosítási és operátori beavatkozási funkciók meghibásodásra, veszélyre vagy nem biztonságos állapotra való reagálását.

- Nincs.

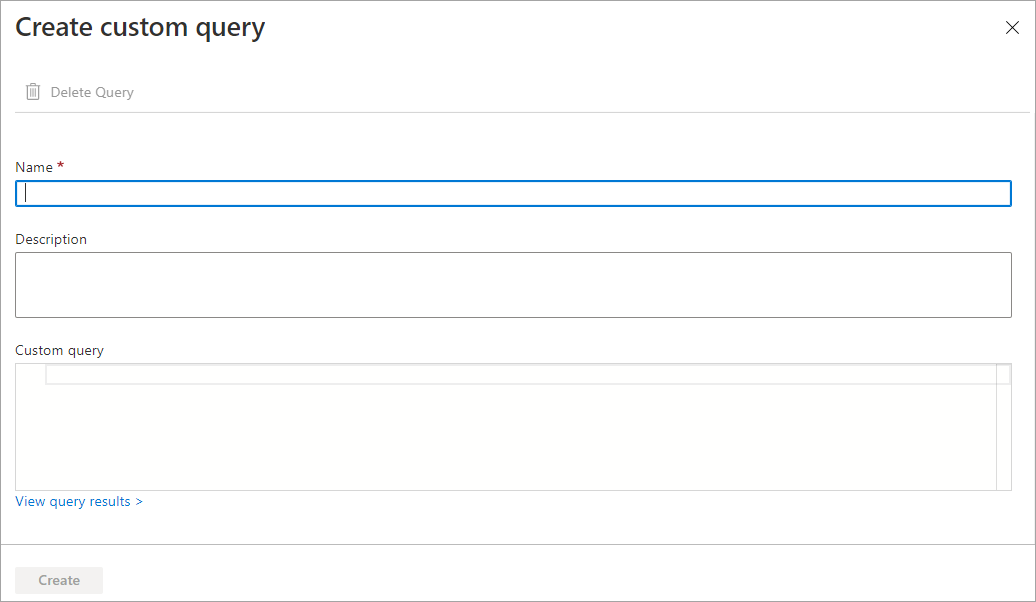

Egyéni lekérdezések létrehozása a veszélyforrást keresés finomításához

Minden Microsoft Sentinel-keresési lekérdezés a Log Analyticsben használt Kusto lekérdezésnyelv (KQL) szintaxist használja. Módosíthatja a lekérdezést a részletek panelen, és futtathatja az új lekérdezést. Vagy mentheti egy új lekérdezésként, amely újra felhasználható a Microsoft Sentinel-munkaterületen.

Saját egyéni lekérdezéseket is létrehozhat, ha KQL-kóddal keres fenyegetéseket.

Az egyéni lekérdezésekkel a következőket határozhatja meg:

| Query parameter | Leírás |

|---|---|

| Név | Adja meg az egyéni lekérdezés nevét. |

| Leírás | Adja meg a lekérdezés funkcióinak leírását. |

| Egyéni lekérdezés | A KQL-keresési lekérdezés. |

| Entitás-hozzárendelés | Az entitástípusok leképezése a lekérdezés eredményéből származó oszlopokra, hogy a lekérdezés eredményeit több végrehajtható információval töltse fel. Az entitásokat a KQL-lekérdezésben lévő kód használatával is leképezheti. |

| Taktikák és technikák | Adja meg azokat a taktikákat, amelyeket a lekérdezés elérhetővé tesz. |

Az egyéni lekérdezések a kezelési területen a beépített lekérdezések mellett jelennek meg.

A Microsoft Sentinel felfedezése a GitHubon

A Microsoft Sentinel-adattár beépített észleléseket, felderítési lekérdezéseket, keresési lekérdezéseket, munkafüzeteket, forgatókönyveket és egyebeket tartalmaz, amelyek segítenek a környezet védelmében és a fenyegetések keresésében. A Microsoft és a Microsoft Sentinel közössége hozzájárul ehhez az adattárhoz.

Az adattár a Microsoft Sentinel funkcióinak számos területén tartalmaz olyan mappákat, amelyekhez hozzá van juttatott tartalom, beleértve a keresési lekérdezéseket is. Ezekből a lekérdezésekből származó kóddal egyéni lekérdezéseket hozhat létre a Microsoft Sentinel-munkaterületen.

Válassza ki a legjobb választ a következő kérdésre, majd válassza a Válaszok ellenőrzése lehetőséget.