Adatközponti tűzfal implementálása az Azure Stack HCI-n

Biztos abban, hogy az Azure Stack HCI szoftveralapú hálózatkezelési (SDN) elosztott tűzfalfunkciói segíthetnek a hálózati infrastruktúra biztonságának javításában. Ebben a leckében az Azure Stack HCI datacenter tűzfalának funkcióit és hasznosságát értékelheti ki, ha implementálja azt a megvalósíthatósági igazolási környezetben.

Adatközponti tűzfal implementálása

Az adatközponti tűzfalszabályzat implementálásának alapvető eljárása a következő lépésekből áll. Ezeket a lépéseket a PowerShell, a Windows Rendszergazda Center vagy a System Center Virtual Machine Manager (VMM) használatával teheti meg.

Hozzáférés-vezérlési lista (ACL) objektum létrehozása.

Az ACL-ben definiáljon egy vagy több bejövő és kimenő szabályt, amelyek engedélyezik vagy letiltják a kelet-nyugati és az észak-déli hálózati forgalmat az alábbi feltételek bármelyike alapján:

- A 4. réteg protokollját képviselő protokoll, amely TCP, UDP vagy ALL értékre van állítva. Az ALL tartalmazza az Internet Control Message Protocol (ICMP) protokollt a TCP és az UDP mellett.

- A forráscím előtagja , amely egy bejövő vagy kimenő hálózati csomag eredetének IP-címelőtagját jelöli. A csillag

*egy olyan helyettesítő kártya, amely az összes IP-címet jelöli. - A forrásporttartomány egy vagy több portszámot jelöl, amelyből egy bejövő vagy kimenő hálózati csomag származik. A csillag

*egy olyan helyettesítő kártya, amely az összes portszámot jelöli. - A bejövő vagy kimenő hálózati csomag célhelyének IP-címelőtagját jelképező célcímelőtag . A csillag

*egy helyettesítő kártya, amely az összes IP-címelőtagot jelöli. - A célporttartomány egy vagy több portszámot jelöl, amelyet egy bejövő vagy kimenő hálózati csomag megcéloz. A csillag

*egy olyan helyettesítő kártya, amely az összes portszámot jelöli.

Minden szabályhoz adja meg a következő beállításokat:

- A szabály kimenetét jelző művelet, ha egyezést talál, és az Engedélyezés vagy a Megtagadás értékre van állítva.

- Prioritás , amely a szabály elsőbbséget élvez az ugyanazon ACL-ben lévő más szabályokkal szemben. Az ugyanazon ACL-ben lévő összes szabálynak egyedi prioritással kell rendelkeznie, amely bármely 100 és 65000 közötti értékre állítható be. Az alacsonyabb numerikus érték magasabb prioritást jelöl.

Ha szeretné, engedélyezze a naplózást az egyes tűzfalszabályokhoz.

Alkalmazza az ACL-objektumban definiált szabályokat egy céltartományra, amely a következő objektumok bármelyike lehet:

- Virtuális hálózati alhálózat.

- Logikai hálózati alhálózat.

- Virtuális gép (VM) hálózati adaptere, amely egy virtuális vagy logikai hálózati alhálózathoz csatlakozik.

Megjegyzés:

Az ACL-ek virtuális vagy logikai hálózati alhálózatokra való alkalmazása egyszerűbbé teszi az adminisztrációt, de előfordulhat, hogy a korlátozásokat részletesebben szeretné elvégezni. Ha igen, hozzárendelhet egy ACL-t egy egyéni virtuálisgép-hálózati adapterhez.

Ha több ACL van a forrás és a cél között, az ebből eredő korlátozások a hálózati forgalom irányától függenek. Bejövő forgalom esetén az alhálózati ACL a hálózati adapter ACL-hez hozzárendelt előtt érvényes. Kimenő forgalom esetén a sorozat fordított.

Az adatközpont tűzfalfunkcióinak kiértékelése

Egyéni ACL-szabályok alkalmazása nélkül a hálózati adapter alapértelmezett viselkedése az, hogy engedélyezi az összes kimenő forgalmat, de blokkolja az összes bejövő forgalmat. Az adatközponti tűzfal funkcióinak kiértékeléséhez először hozzon létre egy ACL-t egy olyan szabállyal, amely lehetővé teszi az ACL hatókörét célzó összes bejövő hálózati forgalmat. Ezután azonosítsa és korlátozza bizonyos bejövő forgalmat. Végül alkalmazza az ACL-t a cél virtuális hálózati alhálózatra.

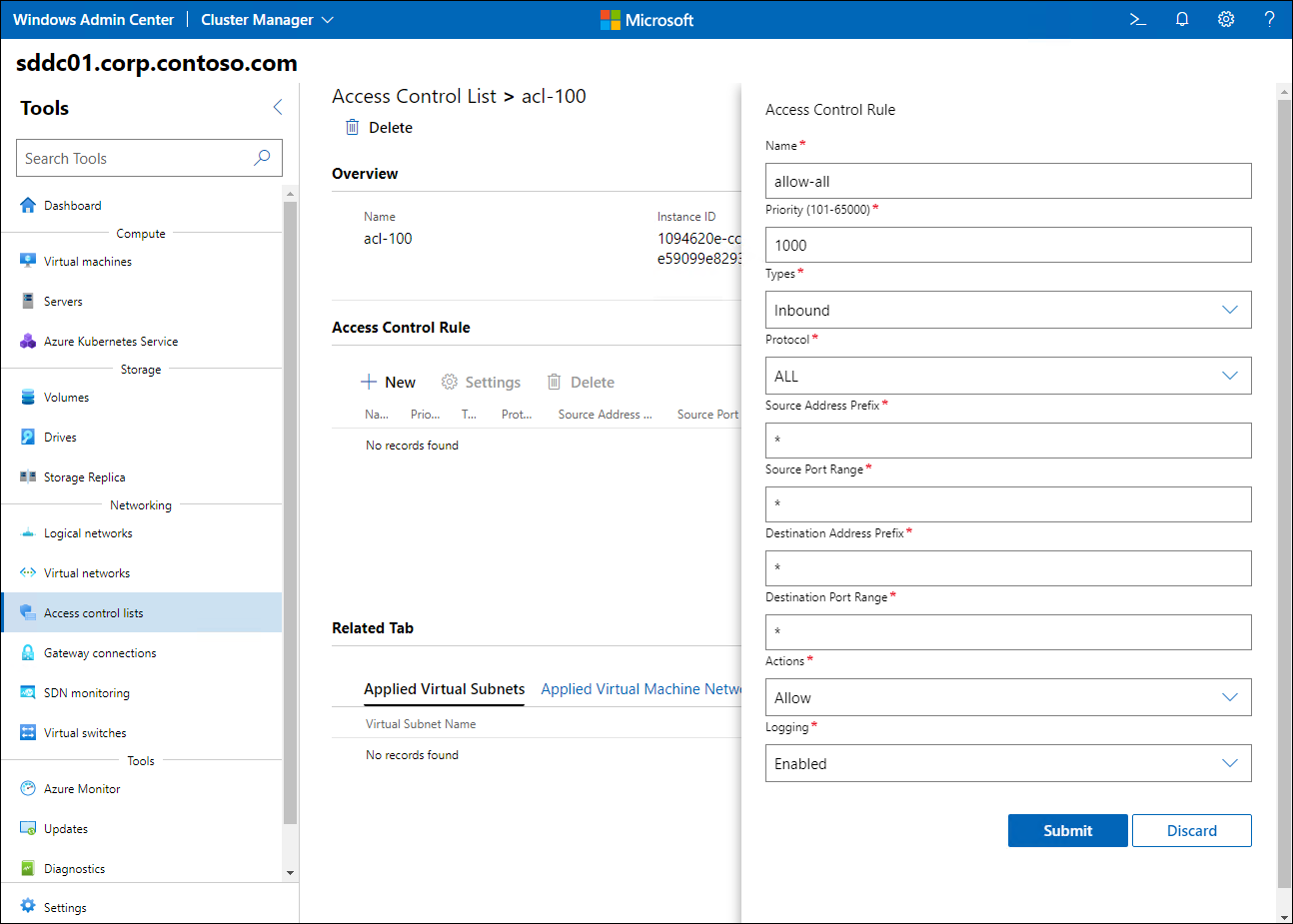

Az ACL létrehozása után adjon hozzá egy mindent engedélyező szabályt a következő beállításokkal, amelyek az összes bejövő forgalmat engedélyezik:

Source address prefix (Forráscímelőtag) Destination address prefix (Célcímelőtag) Protokoll Forrásport Célport Típus Action Prioritás * * ALL (összes) * * Inbound Engedélyezés 1000 Az alábbi képernyőképen a Windows Rendszergazda Center hozzáférés-vezérlési szabályának beviteli panelje látható, amelyen létrejön az engedélyezési szabály.

Miután engedélyezte az összes bejövő forgalmat, azonosítsa a blokkolni kívánt forgalomtípusokat.

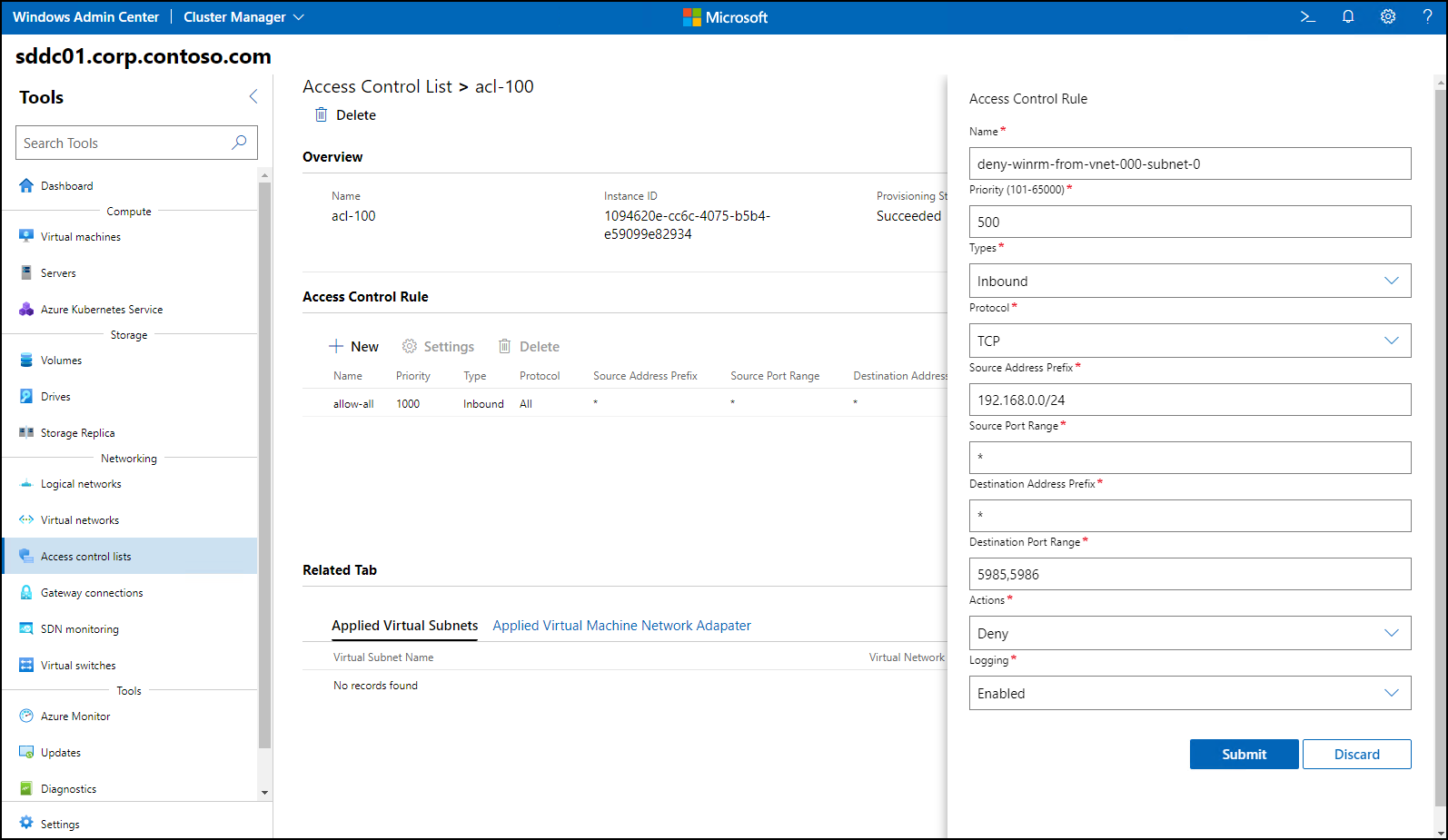

Előfordulhat például, hogy korlátozni szeretné a windowsos távfelügyeleten (WinRM) keresztüli kapcsolatot az alhálózatok között. Ez a fajta korlátozás korlátozhatja egy olyan kihasználtság hatását, amely egy virtuális gép feltörése után oldalirányban mozog. Továbbra is engedélyezi a WinRM-kapcsolatot ugyanazon az alhálózaton belül.

Alkalmazza az alábbi beállításokat az új szabály létrehozásához, azon feltételezés alapján, hogy az eredeti alhálózat IP-címtartománya 192.168.0.0/24.

Source address prefix (Forráscímelőtag) Destination address prefix (Célcímelőtag) Protokoll Forrásport Célport Típus Action Prioritás 192.168.0.0/24 * TCP * 5985,5986 Inbound Block 500 * * ALL (összes) * * Inbound Engedélyezés 1000 Az alábbi képernyőképen a Windows Rendszergazda Center hozzáférés-vezérlési szabály bejegyzéspanelje látható, amelyen létrejön a deny-winrm szabály.

Most rendelje hozzá az ACL-t a példaként szolgáló virtuális hálózati alhálózathoz, amelynek IP-címelőtagja 192.168.100.0/24.

A kiértékelés befejezése után távolítsa el az ACL-hozzárendelést a céltartományból az alapértelmezett szűrési viselkedés visszaállításához.