Az Azure Firewall működése

Az Azure Firewall és az Azure Firewall Manager alapvető funkcióit is ismeri. Most vizsgáljuk meg, hogyan működnek ezek a technológiák az Azure-erőforrások biztonsága érdekében. Ezek az információk segítenek felmérni, hogy az Azure Firewall a Contoso hálózati biztonsági stratégiájának megfelelő eszköz-e.

Hogyan védi az Azure Firewall egy Azure-beli virtuális hálózatot?

Annak megértéséhez, hogy az Azure Firewall hogyan védi a virtuális hálózatot, tudja, hogy az Azure Firewall üzembe helyezésének két fő jellemzője van:

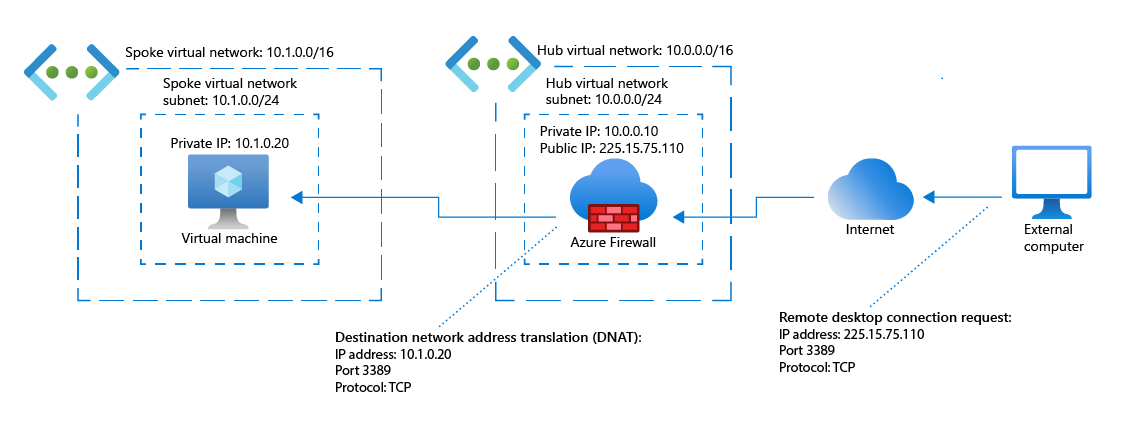

- A tűzfalpéldány rendelkezik egy nyilvános IP-címmel, amelyre az összes bejövő forgalmat elküldi a rendszer.

- A tűzfalpéldány rendelkezik egy privát IP-címmel, amelyre az összes kimenő forgalmat elküldi a rendszer.

Vagyis minden forgalom – bejövő és kimenő – áthalad a tűzfalon. Alapértelmezés szerint a tűzfal mindenhez hozzáférést tagad. A feladat az, hogy konfigurálja a tűzfalat azokkal a feltételekkel, amelyek mellett a forgalom engedélyezve van a tűzfalon keresztül. Minden feltételt szabálynak nevezünk, és minden szabály egy vagy több ellenőrzést alkalmaz az adatokon. Csak a tűzfal összes szabályát áthaladó forgalom haladhat át.

Hogy az Azure Firewall hogyan kezeli a hálózati forgalmat, attól függ, hogy honnan származik a forgalom:

- Az engedélyezett bejövő forgalom esetében az Azure Firewall a DNAT használatával lefordítja a tűzfal nyilvános IP-címét a virtuális hálózat megfelelő célerőforrásának privát IP-címére.

- Engedélyezett kimenő forgalom esetén az Azure Firewall SNAT használatával fordítja le a forrás IP-címet a tűzfal nyilvános IP-címére.

Megjegyzés:

Az Azure Firewall csak akkor használja az SNAT-t, ha a cél IP-címe kívül esik a virtuális hálózaton. Ha a cél IP-cím a virtuális hálózat privát címteréből származik, az Azure Firewall nem használja az SNAT-t a forgalomhoz.

Ahol az Azure Firewall belefér egy virtuális hálózatba

Ahhoz, hogy az Azure Firewall hatékonyan elvégezhesse a feladatát, akadályként kell beállítania a védeni kívánt megbízható hálózat és a potenciális fenyegetéseket kínáló nem megbízható hálózat között. Az Azure Firewallt leggyakrabban az Azure-beli virtuális hálózat és az internet közötti akadályként kell üzembe helyeznie.

Az Azure Firewall az alábbi jellemzőkkel rendelkező küllős hálózati topológiával van a legjobban üzembe helyezve:

- Központi csatlakozási pontként működő virtuális hálózat. Ez a hálózat a központi virtuális hálózat.

- Egy vagy több, a központhoz társviszonyban lévő virtuális hálózat. Ezek a társviszonyok küllős virtuális hálózatok , és számítási feladatok kiszolgálóinak kiépítésére szolgálnak.

A tűzfalpéldányt a központi virtuális hálózat alhálózatán helyezi üzembe, majd konfigurálja az összes bejövő és kimenő forgalmat a tűzfalon való áthaladáshoz.

Az Azure Firewall egy példányának beállításához kövesse az alábbi általános lépéseket:

- Hozzon létre egy központi virtuális hálózatot, amely tartalmaz egy alhálózatot a tűzfal üzembe helyezéséhez.

- Hozza létre a küllős virtuális hálózatokat, valamint azok alhálózatait és kiszolgálóit.

- Társviszony-létesítés a küllős hálózatokkal.

- Telepítse a tűzfalat a központ alhálózatán.

- Kimenő forgalom esetén hozzon létre egy alapértelmezett útvonalat, amely az összes alhálózatról a tűzfal privát IP-címére küld forgalmat.

- Konfigurálja a tűzfalat szabályokkal a bejövő és kimenő forgalom szűréséhez.

Azure Firewall-szabálytípusok

Az alábbi táblázat az Azure-tűzfalakhoz létrehozható három szabálytípust ismerteti.

| Szabály típusa | Leírás |

|---|---|

| NAT | Lefordíthatja és szűrheti a bejövő internetes forgalmat a tűzfal nyilvános IP-címe és egy megadott portszám alapján. Ha például távoli asztali kapcsolatot szeretne engedélyezni egy virtuális géppel, nat-szabály használatával lefordíthatja a tűzfal nyilvános IP-címét és a 3389-s portot a virtuális gép magánhálózati IP-címére. |

| Application | Forgalom szűrése teljes tartománynév alapján. Például egy alkalmazásszabály használatával engedélyezheti, hogy a kimenő forgalom hozzáférjen egy Azure SQL Database-példányhoz az FQDN server10.database.windows.net használatával. |

| Network | Szűrje a forgalmat a következő három hálózati paraméter közül egy vagy több alapján: IP-cím, port és protokoll. Használhat például egy hálózati szabályt, amely lehetővé teszi, hogy a kimenő forgalom hozzáférjen egy adott DNS-kiszolgálóhoz egy megadott IP-címen az 53-os port használatával. |

Fontos

Az Azure Firewall prioritási sorrendben alkalmazza a szabályokat. A fenyegetésintelligencia-alapú szabályok mindig a legmagasabb prioritást kapják, és először feldolgozásra kerülnek. Ezt követően a szabályok típus szerint lesznek alkalmazva: NAT-szabályok, majd hálózati szabályok, majd alkalmazásszabályok. Az egyes típusokon belül a szabályok feldolgozása a szabály létrehozásakor hozzárendelt prioritási értékek szerint történik, a legalacsonyabbtól a legmagasabb értékig.

Az Azure Firewall üzembe helyezési lehetőségei

Az Azure Firewall számos olyan funkciót kínál, amelyek megkönnyítik a szabályok létrehozását és kezelését. Az alábbi táblázat összefoglalja ezeket a funkciókat.

| Funkció | Leírás |

|---|---|

| FQDN | Egy gazdagép tartományneve vagy egy vagy több IP-cím. A teljes tartománynév alkalmazásszabályhoz való hozzáadása lehetővé teszi a tartományhoz való hozzáférést. Ha egy alkalmazásszabályban teljes tartománynevet használ, használhat helyettesítő kártyákat, például *.google.com. |

| Teljes tartománynév címkéje | Jól ismert Microsoft FQDN-k csoportja. Az FQDN-címke alkalmazásszabályhoz való hozzáadása lehetővé teszi a címke teljes tartományneveihez való kimenő hozzáférést. A Windows Update, az Azure Virtual Desktop, a Windows-diagnosztika, az Azure Backup és egyebek FQDN-címkéi is elérhetők. A Microsoft kezeli az FQDN-címkéket, és nem módosíthatók és nem hozhatók létre. |

| Szolgáltatáscímke | Egy adott Azure-szolgáltatáshoz kapcsolódó IP-címelőtagok csoportja. Szolgáltatáscímke hálózati szabályhoz való hozzáadása lehetővé teszi a címke által képviselt szolgáltatás elérését. Több tucat Azure-szolgáltatáshoz tartoznak szolgáltatáscímkék, például az Azure Backup, az Azure Cosmos DB, a Logic Apps stb. A Microsoft kezeli a szolgáltatáscímkéket, és nem módosíthatók és nem hozhatók létre. |

| IP-csoportok | Ip-címek csoportja, például 10.2.0.0/16 vagy 10.1.0.0-10.1.0.31. Egy IP-csoportot használhat forráscímként egy NAT- vagy alkalmazásszabályban, vagy egy hálózati szabály forrás- vagy célcímeként. |

| Custom DNS | Egyéni DNS-kiszolgáló, amely ip-címekre oldja fel a tartományneveket. Ha az Azure DNS helyett egyéni DNS-kiszolgálót használ, akkor az Azure Firewallt is konfigurálnia kell DNS-proxyként. |

| DNS-proxy | Az Azure Firewall úgy konfigurálható, hogy DNS-proxyként működjön, ami azt jelenti, hogy az ügyfél DNS-kérései a DNS-kiszolgáló megnyitása előtt áthaladnak a tűzfalon. |