Mikor érdemes használni az Azure Firewallt?

Tudja, mi az Azure Firewall, és hogyan működik. Most már szüksége van néhány feltételre annak kiértékeléséhez, hogy az Azure Firewall és az Azure Firewall Manager megfelelő választás-e a vállalat számára. A döntéshez vegyük figyelembe a következő forgatókönyveket:

- Meg szeretné védeni a hálózatot a beszivárgástól.

- Meg szeretné védeni a hálózatot a felhasználói hibáktól.

- A vállalkozása magában foglalja az e-kereskedelmi vagy hitelkártyás fizetést.

- Küllős kapcsolatot szeretne konfigurálni.

- Figyelni szeretné a bejövő és kimenő forgalmat.

- A hálózat több tűzfalat igényel.

- Hierarchikus tűzfalszabályzatokat szeretne implementálni.

Az Azure Firewall és az Azure Firewall Manager kiértékelésének részeként tudja, hogy a Contoso számos ilyen forgatókönyvvel szembesült. További részletekért olvassa el a következő megfelelő szakaszokat.

Meg szeretné védeni a hálózatot a beszivárgástól

Számos rosszindulatú szereplő közös célja, hogy beszivárogjon a hálózatába. Ezek a betolakodók esetleg használni szeretnék a hálózati erőforrásokat, vagy bizalmas vagy védett adatokat vizsgálnak meg, lopnak el vagy semmisítenek meg.

Az Azure Firewall úgy lett kialakítva, hogy megakadályozza az ilyen behatolásokat. Előfordulhat például, hogy egy rosszindulatú hacker megpróbál beszivárogni a hálózatba egy hálózati erőforráshoz való hozzáférés kérésével. Az Azure Firewall a hálózati csomagok állapotalapú vizsgálatát használja az ilyen kérések kontextusának vizsgálatához. Ha a kérés egy korábbi jogos tevékenységre adott válasz, akkor a tűzfal valószínűleg engedélyezi a kérést; ha egy kérés látszólag a semmiből jött ki – például egy beszivárogó által küldött kérést –, akkor a tűzfal megtagadná a kérést.

Meg szeretné védeni a hálózatot a felhasználói hibáktól

Talán a leggyakoribb módszer a hálózatba való behatolásra vagy kártevők hálózati számítógépre való telepítésére az, ha egy hálózati felhasználót rávesz egy e-mail hivatkozására. Ez a hivatkozás egy rosszindulatú, hacker által ellenőrzött webhelyre küldi a felhasználót, amely telepíti a kártevőt, vagy megcsalja a felhasználót a hálózati hitelesítő adatok megadására.

Az Azure Firewall a fenyegetésintelligencia használatával megakadályozza az ilyen támadásokat az ismert rosszindulatú tartományokhoz és IP-címekhez való hozzáférés megtagadásához.

Vállalkozása e-kereskedelmi vagy hitelkártya-fizetést is tartalmaz

Rendelkezik a vállalkozása e-kereskedelmi összetevővel, vagy online hitelkártyás fizetéseket dolgoz fel? Ha igen, akkor előfordulhat, hogy a vállalatnak meg kell felelnie a Payment Card Industry Data Security Standard (PCI DSS) szabványnak. A PCI DSS a PCI Biztonsági Szabványok Tanácsa által létrehozott és fenntartott biztonsági szabványok készlete. A PCI-megfelelőség érdekében a PCI DSS tucatnyi követelményt sorol fel. Az első követelmény a következő:

- Telepítsen és tartson fenn egy tűzfalkonfigurációt a kártyatulajdonosok adatainak védelme érdekében.

A PCI DSS azt határozza meg, hogy olyan tűzfalkonfigurációt kell beállítania, amely korlátozza a nem megbízható hálózatok és gazdagépek bejövő és kimenő forgalmát. A tűzfalnak az összes többi forgalmat is meg kell tagadnia, kivéve a fizetési kártyák feldolgozásához szükséges protokollokat.

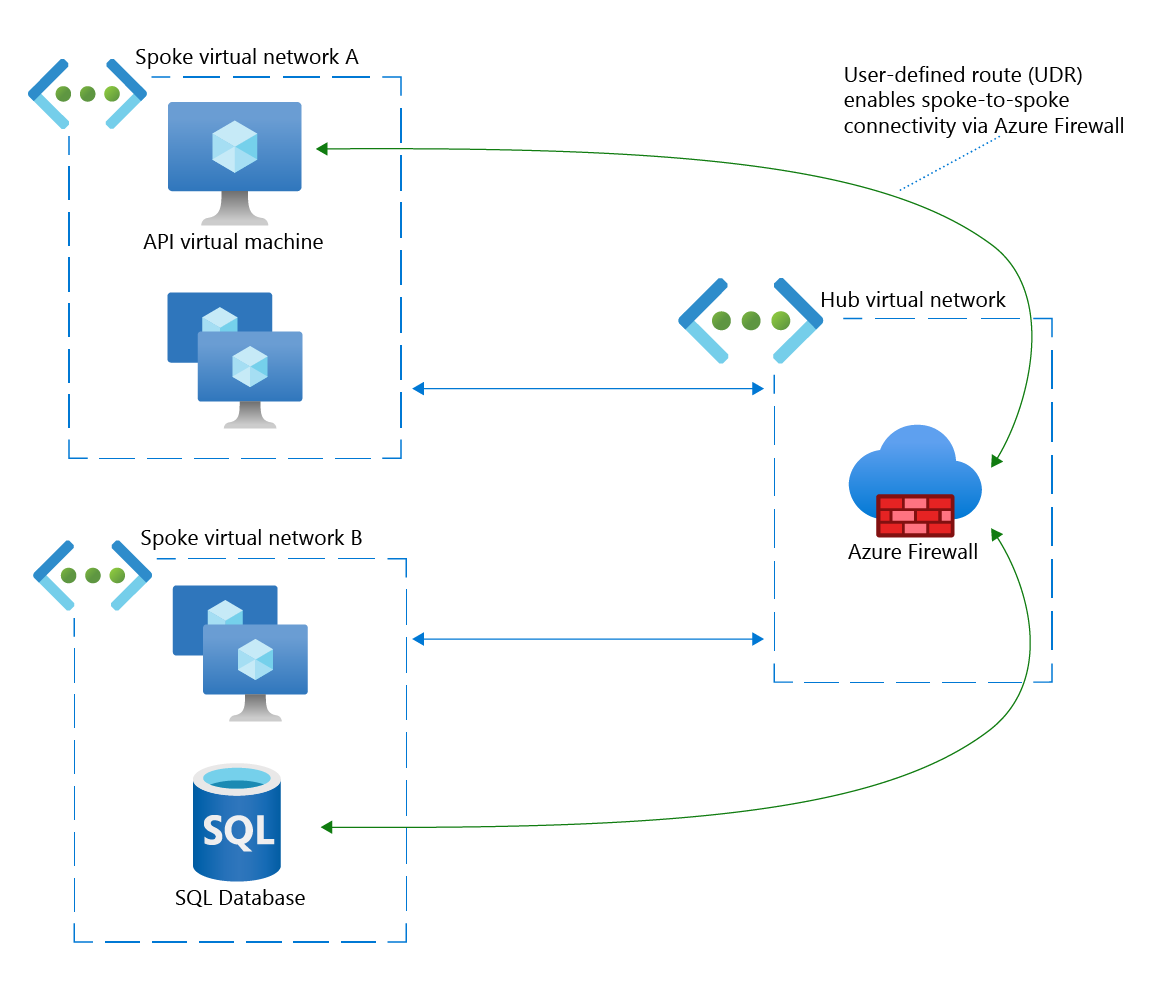

Küllők közötti kapcsolatot szeretne konfigurálni

Egy tipikus küllős hálózati topológia a következő jellemzőkkel rendelkezik:

- Egy virtuális hálózat, amely központi csatlakozási pontként működik – a központ.

- Egy vagy több, a központtal társviszonyban lévő virtuális hálózat – a küllők. Az ExpressRoute-kapcsolatcsoporton vagy VPN-átjárón keresztül csatlakoztatott helyszíni hálózat is küllőnek tekinthető ebben a topológiában.

A küllős hálózatok adatokat cserélhetnek a központtal, de a küllők nem tudnak közvetlenül kommunikálni egymással. Ilyen közvetlen kapcsolatra lehet szükség. Egy küllős hálózat például olyan alkalmazásprogramozási felületet (API- t) üzemeltethet, amely egy másik küllőben üzembe helyezett SQL-adatbázisból származó információkat igényel.

Az egyik megoldás a küllős hálózatok egymással való társviszonya. Ez néhány ilyen kapcsolat esetében működik, de a kapcsolatok számának növekedésével gyorsan megnövekedhet.

Egyszerűbb és biztonságosabb megoldás az Azure Firewall használata a küllők közötti közvetlen kapcsolat beállításához. Ezt a kapcsolatot úgy érheti el, hogy először üzembe helyez egy Azure Firewall-példányt a központban. Ezután konfigurálja a küllős virtuális hálózatokat felhasználó által definiált útvonalakkal (UDR-ekkel), amelyek kifejezetten a tűzfalon és a másik küllőn keresztül irányítják az adatokat.

A bejövő és kimenő forgalom figyelése

Előfordulhat, hogy a vállalat részletes jelentéseket szeretne elemezni a bejövő és kimenő hálózati forgalomról. Az ilyen jelentések megkövetelésének számos oka van, beleértve a jogszabályi megfelelőséget, az internethasználatra vonatkozó vállalati szabályzatok kikényszerítését és a problémák elhárítását.

Az Azure Firewall konfigurálható négy típusú tűzfaltevékenység diagnosztikai naplóinak karbantartására:

- Alkalmazásszabályok

- Hálózatszabályok

- Fenyegetésészlelési intelligencia

- DNS-proxy

A tűzfal alkalmazásszabályainak naplója például tartalmazhat olyan bejegyzéseket, mint például egy kimenő kérés esetén:

- HTTPS-kérés 10.1.0.20:24352-től somewebsite.com:443. Művelet: Engedélyezés. Szabálygyűjtemény: collection100. Szabály: szabály105

Hasonlóképpen, a tűzfal hálózati szabályainak naplója tartalmazhat olyan bejegyzéseket, mint például az alábbiak egy bejövő kérés esetében:

- TCP-kérés a 73.121.236.17:12354-ről 10.0.0.30:3389-re. Művelet: Megtagadás

A diagnosztikai naplózás engedélyezése után a naplókat az alábbi módokon figyelheti és elemezheti:

- A naplókat közvetlenül a natív JSON formátumban vizsgálhatja meg.

- A naplókat az Azure Monitorban tekintheti meg.

- Megvizsgálhatja és elemezheti a naplókat az Azure Firewall-munkafüzetben.

A hálózat több tűzfalat igényel

Ha a vállalat Azure-lábnyoma több Azure-régióra is kiterjed, akkor több internetkapcsolattal rendelkezik, ami azt jelenti, hogy mindegyik kapcsolathoz telepítenie kell egy tűzfalpéldányt. Ezeket a tűzfalakat külön konfigurálhatja és kezelheti, de ezzel számos problémát okoz:

- A több tűzfal kezelése nagy munka.

- A globális szabály- és beállításmódosításokat minden tűzfalon propagálja.

- Nehéz fenntartani a konzisztenciát az összes tűzfalon.

Az Azure Firewall Manager úgy oldja meg ezeket a problémákat, hogy központi felügyeleti felületet biztosít minden Azure Firewall-példányhoz az összes Azure-régióban és előfizetésben. Létrehozhat tűzfalszabályzatokat, majd alkalmazhatja őket minden tűzfalra a konzisztencia fenntartása érdekében. A szabályzat módosításait a rendszer automatikusan propagálja az összes tűzfalpéldányra.

Hierarchikus tűzfalszabályzatokat szeretne implementálni

Sok kisebb vállalat használhat egy egy méretre illeszkedő tűzfalszabályzatot. Ez azt jelent, hogy a kisvállalatok gyakran hozhatnak létre egyetlen tűzfalszabályzatot, amely a hálózat minden felhasználójára és erőforrására érvényes.

A legtöbb nagyobb vállalat esetében azonban árnyaltabb és részletesebb megközelítésre van szükség. Vegyük például a következő két forgatókönyvet:

- Egy DevOps-üzlet rendelkezhet egy alkalmazás fejlesztésére szolgáló virtuális hálózatokkal, egy másik virtuális hálózat az alkalmazás átmeneti tárolásához, valamint egy harmadik virtuális hálózat az alkalmazás éles verziójához.

- Előfordulhat, hogy egy nagy vállalat külön csapatokkal rendelkezik az adatbázis-felhasználók, a mérnöki és az értékesítési részleg számára. Mindegyik csapat saját alkalmazáskészlettel rendelkezik, amelyek külön virtuális hálózatokon futnak.

Bár vannak olyan tűzfalszabályok, amelyek mindenkire jellemzőek, az egyes virtuális hálózatok felhasználói és erőforrásai meghatározott tűzfalszabályokat igényelnek. A nagyobb vállalatok tehát szinte mindig hierarchikus tűzfalszabályzatokat igényelnek. A hierarchikus tűzfalszabályzatok a következő két összetevőből állnak:

- Egyetlen alapszintű tűzfalszabályzat , amely implementálja a vállalati szintű kényszerítendő szabályokat.

- Egy vagy több helyi tűzfalszabályzat , amely egy adott alkalmazásra, csapatra vagy szolgáltatásra vonatkozó szabályokat implementál. A helyi szabályzatok öröklik az alapszintű tűzfalszabályzatot, majd hozzáadják az alapul szolgáló alkalmazáshoz, csapathoz vagy szolgáltatáshoz kapcsolódó szabályokat.

Az Azure Firewall Manager használatakor beállíthat egy alapszintű tűzfalszabályzatot, majd létrehozhat helyi szabályzatokat, amelyek öröklik az alapházirendet, és az alapul szolgáló erőforráshoz tervezett speciális szabályokat implementálnak.