Biztonsági riasztások megtekintése

Felhőhöz készült Microsoft Defender automatikusan gyűjti, elemzi és integrálja a naplóadatokat több forrásból a számítási feladatokat fenyegető hiteles fenyegetések azonosítása érdekében. Az Azure-erőforrások, a hálózat és a csatlakoztatott partnermegoldások, például a tűzfalak adatai a gépi tanulással és a fejlett biztonsági elemzésekkel vannak korrelálva és feldolgozva a hamis pozitív értékek csökkentése érdekében.

Ez az összesítés lehetővé teszi Felhőhöz készült Defender olyan fenyegetések észlelését, mint például:

- Az ismert rosszindulatú IP-címekkel kommunikáló feltört virtuális gépek (VM-ek).

- Windows hibajelentés által észlelt speciális kártevők.

- Virtuális gépek elleni találgatásos támadások.

- Partnerektől származó integrált biztonsági megoldásoktól, például kártevőirtóktól vagy webalkalmazási tűzfalaktól kapott riasztások.

Ha ilyen fenyegetést észlel, Felhőhöz készült Defender biztonsági riasztást fog generálni.

Mi az a biztonsági riasztás?

A riasztások azok az értesítések, amelyeket a Felhőhöz készült Defender küld, amikor fenyegetést észlel az erőforrásokon. Felhőhöz készült Defender rangsorolja és listázza a riasztásokat, valamint a probléma gyors kivizsgálásához szükséges információkat. Felhőhöz készült Defender a támadások elhárítására vonatkozó javaslatokat is tartalmaz.

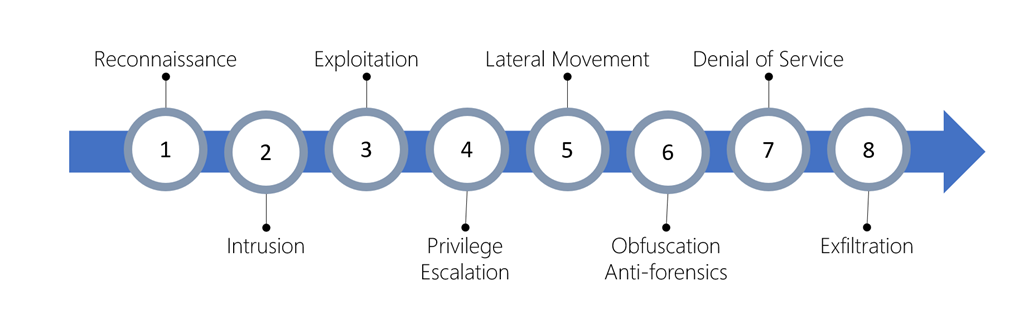

Riasztástípusok és a Cyber Kill Chain

Felhőhöz készült Microsoft Defender különböző riasztásokat biztosít, amelyek igazodnak a kibertámadási lánc szakaszaihoz. A kibertámadási lánc olyan lépések sorozata, amelyek egy kibertámadást követnek nyomon a korai felderítési szakaszoktól az adatok kiszivárgásaig. A gyilkos láncot Lockheed Martin hozta létre. Egy katonai keretrendszert modelleztek ki, amely az ellenséges célpontok azonosítására és bevonására jött létre.

A leölési lánc nyolc fázisból áll az alábbi képen látható módon. Minden egyes szakaszhoz más típusú támadások tartoznak, amelyek különböző alrendszereket céloznak meg. Minden szokásos támadási mód, a találgatásos bejelentkezéstől a vírusokig és férgekig tevékenységet vált ki a kibertámadási láncban.

- Felderítés: A megfigyelési szakasz, ahol a támadók felmérik a hálózatot és a szolgáltatásokat, hogy azonosítsák a lehetséges célokat és technikákat a belépéshez.

- Behatolás: A támadók a felderítési fázisban szerzett ismereteket használják a hálózat egy részéhez való hozzáféréshez. Ez a fázis gyakran magában foglalja egy hiba vagy biztonsági lyuk feltárását.

- Kihasználtság: Ez a fázis magában foglalja a biztonsági rések kihasználását és rosszindulatú kód beszúrását a rendszerbe a nagyobb hozzáférés érdekében.

- Jogosultságok eszkalálása: A támadók gyakran próbálnak rendszergazdai hozzáférést szerezni a sérült rendszerekhez, hogy hozzáférjenek a kritikusabb adatokhoz, és más csatlakoztatott rendszerekbe lépjenek.

- Oldalirányú mozgás: A csatlakoztatott kiszolgálókra történő oldalirányú áthelyezés folyamata a potenciális adatokhoz való nagyobb hozzáférés érdekében.

- Obfuscation/Anti-forensics: A kibertámadás sikeres lekéréséhez a támadóknak fedezniük kell a belépésüket. Gyakran feltörik az adatokat, és törlik az auditnaplókat, hogy megakadályozzák a biztonsági csapatok általi észlelést.

- Szolgáltatásmegtagadás: Ez a fázis a felhasználók és a rendszerek normál hozzáférésének megszakadásával jár, hogy a támadás ne legyen monitorozva, nyomon követve vagy letiltva.

- Kiszivárgás: A végső kinyerési fázis: értékes adatok kinyerése a feltört rendszerekből.

A Felhőhöz készült Defender-riasztások a leölési lánc minden fázisában észlelik és felismerik az ismert viselkedéseket. Ezután lehetőséget biztosít a SecOps csapatának, hogy megállítsa a folyamatban lévő kibertámadást. A behatolást követően Felhőhöz készült Defender megadhatja a szükséges adatokat a kiszivárgás azonosításához és a feltört rendszerek bezárásához.

A riasztások értékes információkat tartalmaznak arról, hogy mi váltotta ki a riasztást, a megcélzott erőforrásokat és a támadási forrást. A riasztásokban található információk eltérhetnek a fenyegetés észleléséhez használt elemzés típusától függően. Az incidensek környezetfüggőbb információkat is tartalmazhatnak, amelyek hasznosak lehetnek a fenyegetés kivizsgálása során. A Felhőhöz készült Defender a következő riasztási kategóriákat sorolja fel a támadások kezeléséhez:

- Virtuális gép működésének elemzése

- Hálózatelemzés

- SQL Database- és SQL Data Warehouse-elemzés

- Környezeti információk

Ezek a riasztások fenyegetés vagy gyanús tevékenység esetén vannak aktiválva.

Biztonsági riasztások megtekintése

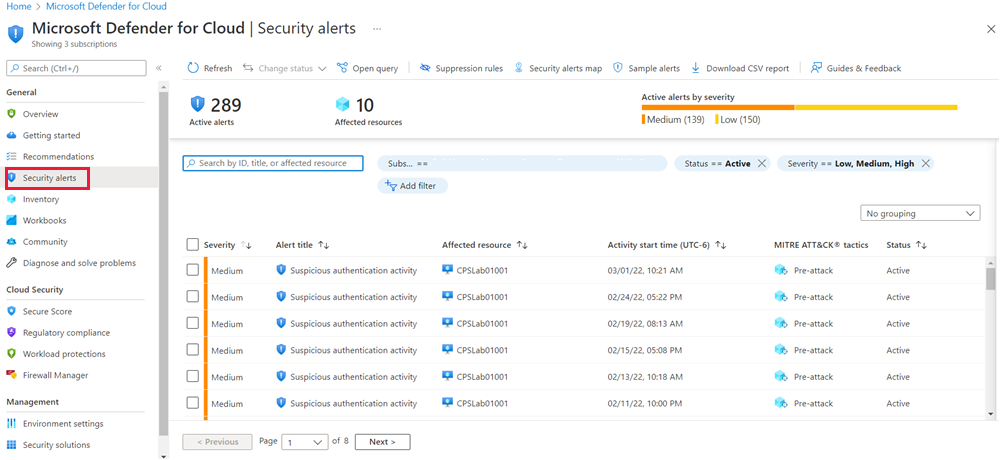

Az összegyűjtött biztonsági riasztásokat közvetlenül Felhőhöz készült Microsoft Defender a Biztonsági riasztások lapon, parancssori eszközökkel vagy a REST API használatával tekintheti meg. A riasztások megtekintésének legegyszerűbb módja a portál. Megjeleníti az aktuális riasztások grafikonját a súlyossági szint (magas, közepes vagy alacsony) alapján. Íme egy példa egy előfizetésre, amelyen a futó erőforrások figyelése történik:

A riasztások külön-külön is fel vannak sorolva a részletesebb információkért. A riasztások dátum, állapot és súlyosság szerint szűrhetők. A riasztások szűrése olyan esetekben lehet hasznos, amikor szűkíteni kell a biztonsági riasztások körét. Érdemes lehet például megnézni az elmúlt 24 órában történt biztonsági riasztásokat, ha a rendszer esetleges megsértését vizsgálja.

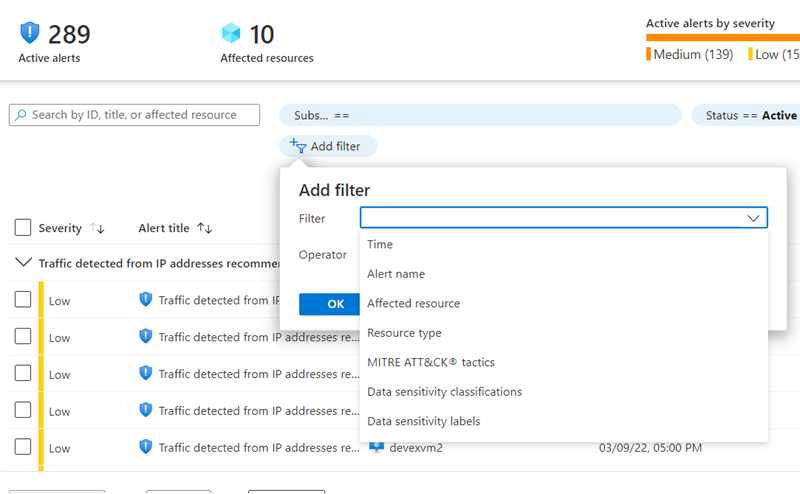

Ha sok riasztása van, válassza a Szűrő hozzáadása lehetőséget a Biztonsági riasztások lapon. Megjelenik a Szűrő ablak, és kiválaszthat szűrőket a megjeleníteni kívánt értékek megjelenítéséhez.

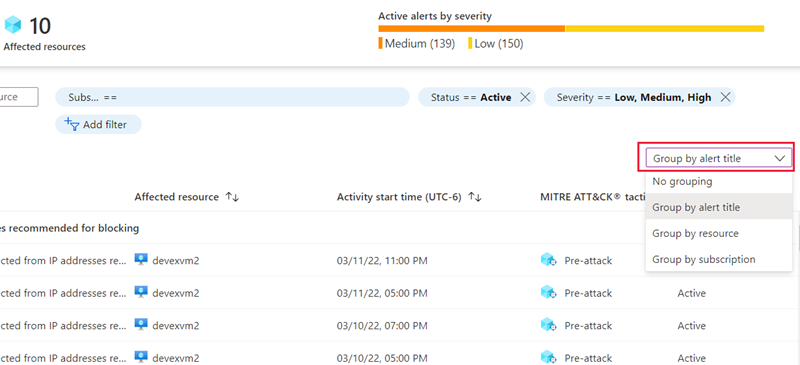

A Csoportosítás menüvel cím, erőforrás és előfizetés szerint rendezheti a riasztásokat.