A viselkedéselemzés ismertetése

A szervezeten belüli fenyegetések és azok lehetséges hatásainak azonosítása – akár egy feltört entitás, akár egy rosszindulatú bennfentes – mindig is időigényes és munkaigényes folyamat volt. A riasztások, a pöttyök csatlakoztatása és a aktívan történő vadászat során a rendszer nagy mennyiségű időt és energiát ad vissza, és minimális megtérülést biztosít. És a kifinomult fenyegetések lehetősége, amely elkerüli a felderítést. Az olyan megfoghatatlan fenyegetések, mint a nulladik nap, a célzott és a fejlett állandó fenyegetések lehetnek a legveszélyesebbek a szervezet számára, így az észlelésük még kritikusabb lehet.

A Microsoft Sentinel entitásviselkedési képessége kiküszöböli az elemzők számítási feladatainak elmozdítását és az erőfeszítéseik bizonytalanságát. Az entitás viselkedési képessége nagy megbízhatóságot és végrehajtható intelligenciát biztosít, így a vizsgálatra és a szervizelésre összpontosíthatnak.

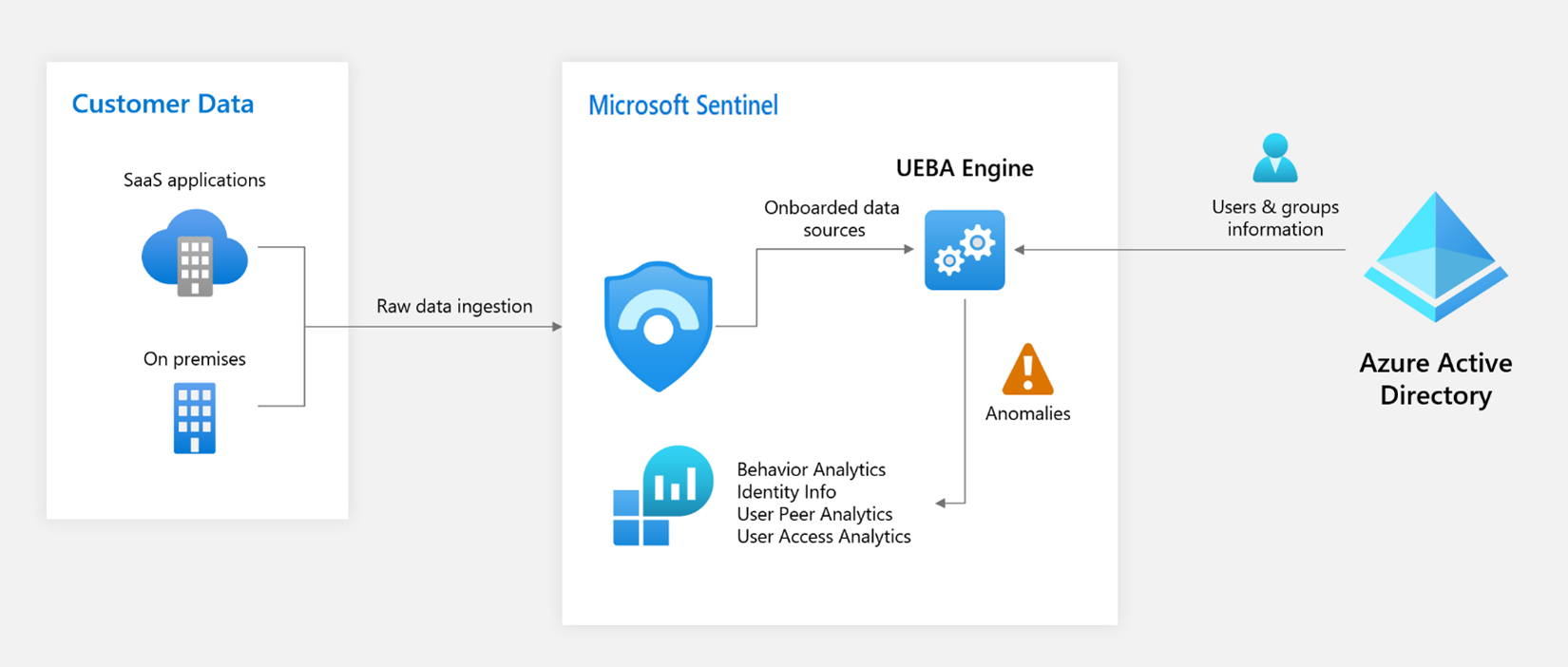

Mivel a Microsoft Sentinel naplókat és riasztásokat gyűjt az összes csatlakoztatott adatforrásból, elemzi és létrehozza a szervezet entitásainak alapszintű viselkedési profiljait (felhasználók, gazdagépek, IP-címek, alkalmazások stb.). Az elemzés az idő és a társcsoport horizontján van. A Microsoft Sentinel különböző technikákat és gépi tanulási képességeket használ, majd azonosítja a rendellenes tevékenységeket, és segít megállapítani, hogy sérült-e egy objektum. Nem csak ezt, hanem azt is ki tudja deríteni, hogy az egyes eszközök relatív érzékenysége, azonosítsa a társcsoportokat, és értékelje az adott sérült eszköz lehetséges hatását (a "robbanási sugarát"). Ezekkel az információkkal felvértezve hatékonyan rangsorolhatja a nyomozást és az incidenskezelést.

Az architektúra áttekintése

Biztonságalapú elemzés

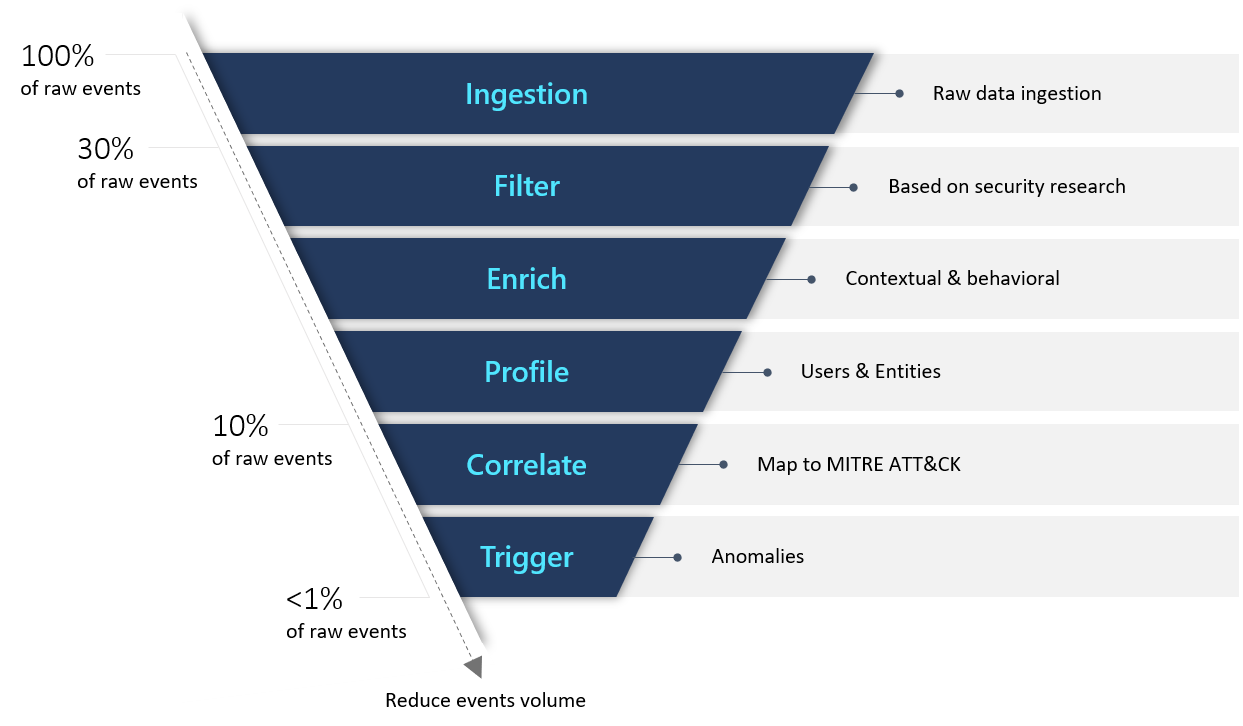

A Microsoft elfogadta a Gartner UEBA-megoldásokra vonatkozó paradigmát, a Microsoft Sentinel három referenciakereten alapuló "külső" megközelítést biztosít:

Használati esetek: A Microsoft Sentinel a taktikák, technikák és altechnológiák MITRE ATT&CK keretrendszeréhez igazított biztonsági kutatások alapján rangsorolja a releváns támadási vektorokat és forgatókönyveket. A rangsorolás különböző entitásokat azonosít áldozatként, elkövetőként vagy kimutatáspontként a gyilkossági láncban. A Microsoft Sentinel kifejezetten az egyes adatforrások által nyújtható legértékesebb naplókra összpontosít.

Adatforrások: Bár elsősorban az Azure-adatforrásokat támogatja, a Microsoft Sentinel megfontoltan kiválasztja a külső adatforrásokat, hogy a fenyegetési forgatókönyveinknek megfelelő adatokat biztosítson.

Elemzés: A Microsoft Sentinel gépi tanulási (ML) algoritmusokat használ, és azonosítja azokat a rendellenes tevékenységeket, amelyek egyértelműen és tömören, környezetfüggő gazdagítások formájában mutatnak be bizonyítékokat. Ez az alábbi példákon látható.

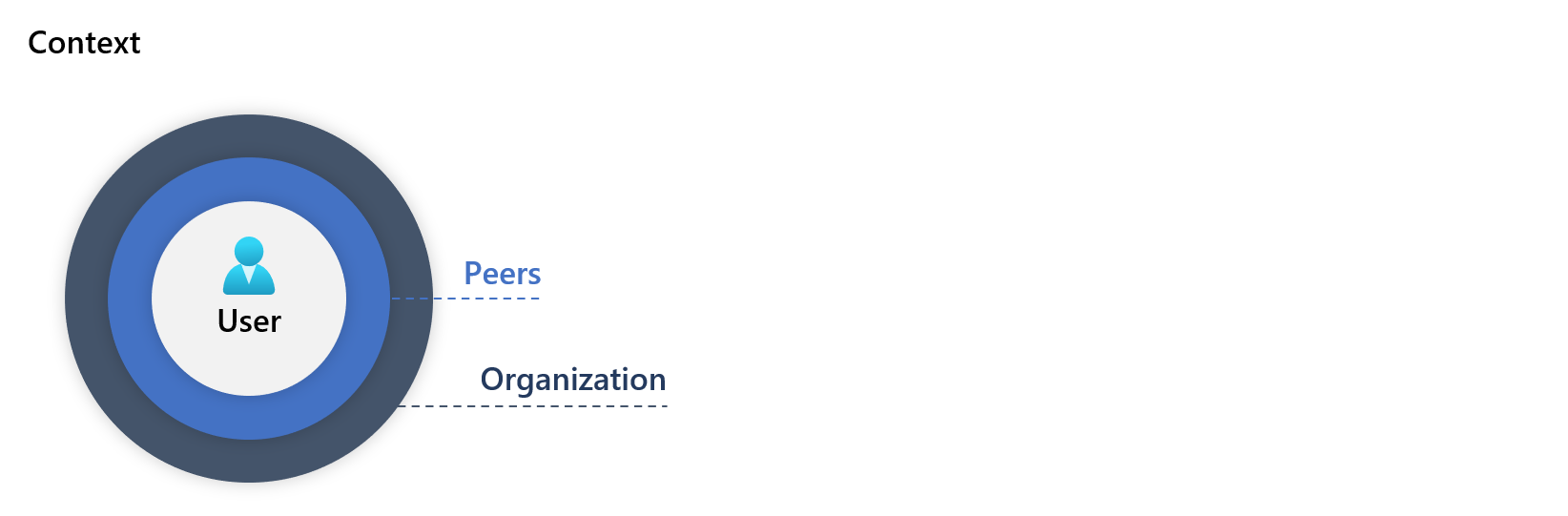

A Microsoft Sentinel olyan összetevőket mutat be, amelyek segítenek a biztonsági elemzőknek a környezet rendellenes tevékenységeinek egyértelmű megértésében, és összehasonlítva a felhasználó alapprofiljával. A felhasználó (vagy egy gazdagép vagy cím) által végrehajtott műveleteket környezetileg értékeli ki a rendszer, ahol az "igaz" eredmény azonosított anomáliát jelez:

Földrajzi helyek, eszközök és környezetek között.

Idő- és frekvenciahorizontok (a felhasználó saját előzményeihez képest).

A társtársak viselkedéséhez képest.

A szervezet viselkedéséhez képest.

Pontozás

Minden tevékenység "Vizsgálati prioritási pontszám" pontszámmal van elosztva. A pontszám annak a valószínűségét határozza meg, hogy egy adott felhasználó egy adott tevékenységet hajt végre a felhasználó és a társuk viselkedési tanulása alapján. A legbülsőként azonosított tevékenységek a legmagasabb pontszámot kapják (0–10-es skálán).