Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A BitLocker meghajtótitkosítás offline adatokat és operációsrendszer-védelmet biztosít, mivel biztosítja, hogy a meghajtót ne módosítsa, amíg az operációs rendszer offline állapotban van. A BitLocker meghajtótitkosítás egy különálló vagy belső vezérlőprogramos TPM-t használ, amely támogatja a megbízhatósági mérés statikus gyökerét a megbízható számítási csoportáltal meghatározottak szerint.

BitLocker automatikus eszköztitkosítás

A BitLocker automatikus eszköztitkosítás a BitLocker meghajtótitkosítási technológiával automatikusan titkosítja a belső meghajtókat, miután a felhasználó elvégezte az Out Of Box Experience (OOBE) használatát a hardverkövetelményeknek megfelelő eszközökön.

Jegyzet

A BitLocker automatikus eszköztitkosítás a házon kívül (OOBE) működés közben indul el. A védelem azonban csak akkor engedélyezett (felfegyverkezve), ha a felhasználók Microsoft-fiókkal vagy Azure Active Directory-fiókkal jelentkeznek be. Addig a védelem fel van függesztve, és az adatok nem védettek. A BitLocker automatikus eszköztitkosítás nincs engedélyezve helyi fiókokkal, ebben az esetben a BitLocker manuálisan engedélyezhető a BitLocker vezérlőpultjával.

A BitLocker automatikus eszköztitkosítási hardverkövetelményei

Jegyzet

A Windows 11 24H2-es verziójától kezdve a Microsoft csökkentette a Windows automatikus eszköztitkosítás (Auto-DE) hardverkövetelményeit:

- Az Auto-DE már nem függ a hardveres biztonsági tesztfelülettől (HSTI) / Modern készenléti állapottól

- Az Auto-DE akkor is engedélyezve van, ha a rendszer nem megbízható közvetlen memória-hozzáférési (DMA-) buszokat/interfészeket észlel

Ez azt jelenti, hogy az oem-eknek nem kell DMA-interfészeket hozzáadniuk az AllowedBuses beállításkulcsához: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Az új csökkentett követelmények automatikusan megjelennek a HLK-tesztekben, és az OEM-ek nem igényelnek további műveletet.

Ez a módosítás nem vonatkozik a Windows IoT-kiadásokra.

A BitLocker automatikus eszköztitkosítás a következő esetekben engedélyezett:

- Az eszköz tartalmaz egy TPM (Megbízható Platformmodul), TPM 1.2 vagy TPM 2.0.

- UEFI biztonságos rendszerindítási engedélyezve van. További információt Biztonságos rendszerindítási című témakörben talál.

- Platform biztonságos rendszerindítás engedélyezve

- A platform Modern Készenléti vagy HSTI-kompatibilis (ezt a követelményt a Windows 11 24H2 óta eltávolítottuk)

- Nincsenek nem engedélyezett közvetlen memóriahozzáférés (DMA) interfészek (ez a követelmény a Windows 11 24H2 óta el lett távolítva)

A következő teszteknek le kell mennie, mielőtt a Windows 11 engedélyezi az automatikus BitLocker-eszköztitkosítást. Ha olyan hardvert szeretne létrehozni, amely támogatja ezt a képességet, ellenőriznie kell, hogy az eszköz megfelel-e ezeknek a teszteknek.

TPM: Az eszköznek PCR 7-támogatással rendelkező TPM-t kell tartalmaznia. Lásd: System.Fundamentals.TPM20.TPM20.

- Ha a bővíthető kártyák jelenléte OROM UEFI-illesztőprogramokat tölt be az UEFI BIOS indítás során, akkor a BitLocker NEM fogja használni a PCR7 kötést.

- Ha olyan eszközt futtat, amely nem kapcsolódik a PCR7-hez, és a Bitlocker engedélyezve van, nincsenek biztonsági hátrányok, mivel a BitLocker továbbra is biztonságos a normál UEFI PCR-profil használatakor (0,2,4,11).

- Minden további hitelesítésszolgáltatói kivonat (még a Windows Prod CA is) a végleges rendszerindító előtt megakadályozza, hogy a BitLocker a PCR7-et válassza. Nem számít, hogy a további kivonatok az UEFI CA-ból (más néven Microsoft 3rd Party CA) vagy más hitelesítésszolgáltatóból származnak-e.

Biztonságos rendszerindítási: Az UEFI Biztonságos rendszerindítás engedélyezve van. Lásd System.Fundamentals.Firmware.UEFISecureBoot.

Modern Készenléti követelmények vagy HSTI érvényesítése. (a Windows 11 24H2 óta el lett távolítva)

Ezt a követelményt a következők valamelyike teljesíti:- A modern készenléti követelmények teljesülnek. Ide tartoznak a UEFI biztonságos rendszerindításhoz és a jogosulatlan DMA elleni védelemhez kapcsolódó követelmények.

- A Windows 10 1703-es verziójától kezdve ez a követelmény HSTI-tesztkeresztül teljesíthető:

- A platform biztonságos rendszerindítási öntesztjeit (vagy a beállításjegyzékben konfigurált további önteszteket) a HSTI-nek megvalósítottnak és sikeresen teljesítettnek kell jelentenie.

- A Thunderbolt kivételével a HSTI nem jelenthet nem engedélyezett DMA-buszokat.

- Ha a Thunderbolt jelen van, a HSTI-nek jelentenie kell, hogy a Thunderbolt biztonságosan van konfigurálva (a biztonsági szintnek SL1 - "Felhasználói engedélyezés" vagy újabb szintűnek kell lennie).

A rendszerindításhoz (és a Windows helyreállításához, ha a WinRE-t a rendszerpartícióra helyezi) 250 MB szabad területtel kell rendelkeznie. További információ: Rendszer- és segédprogrampartíciók.

Ha a fent felsorolt követelmények teljesülnek, a Rendszerinformációk azt jelzik, hogy a rendszer támogatja a BitLocker automatikus eszköztitkosítást. Ez a funkció a Windows 10 1703-es vagy újabb verziójában érhető el. A rendszerinformációk ellenőrzése az alábbiak szerint zajlik.

- Kattintson a Startgombra, és írja be a rendszerinformáció

- Kattintson a jobb gombbal a Rendszerinformációs alkalmazásra, majd kattintson a Megnyitás rendszergazdakéntparancsra. Az Igengombra kattintva engedélyezheti az alkalmazásnak az eszköz módosítását. Egyes eszközök esetében emelt szintű engedélyekre lehet szükség a titkosítási beállítások megtekintéséhez.

- A rendszerösszesítőalatt nézze meg: az eszköztitkosítás támogatása. Az érték azt adja meg, hogy az eszköz titkosítva van-e, vagy ha nem, miért van letiltva.

Nem engedélyezett DMA-kompatibilis busz/eszköz észlelése

Az eszköztitkosítási támogatás rendszerinformációs állapota azt jelenti, hogy a Windows legalább egy lehetséges külső DMA-kompatibilis buszt vagy eszközt észlelt, amely DMA-fenyegetést okozhat.

A probléma megoldásához forduljon az IHV-hez, és állapítsa meg, hogy az eszköz nem rendelkezik-e külső DMA-porttal. Ha az IHV-k megerősítik, hogy a busz vagy eszköz csak belső DMA-val rendelkezik, akkor az OEM hozzáadhatja ezt az engedélyezett listához.

Ha buszt vagy eszközt szeretne hozzáadni az engedélyezett listához, egy értéket kell hozzáadnia egy beállításkulcshoz. Ehhez először át kell vennie a AllowedBuses beállításkulcs tulajdonjogát. Kövesse az alábbi lépéseket:

Lépjen a HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses beállításkulcsra.

Kattintson a jobb gombbal a beállításkulcsra, és válassza Engedélyek...lehetőséget.

Kattintson a Haladóelemre, kattintson a Módosítás hivatkozásra a Tulajdonos mezőben, írja be a felhasználói fiók nevét, kattintson a Nevek ellenőrzése gombra, majd az OK gombra háromszor az összes engedély párbeszédpanel bezárásához.

Kattintson a jobb gombbal a beállításkulcsra, és válassza Engedélyek... ismét lehetőséget.

Kattintson a Hozzáadás... gombra, adja hozzá a felhasználói fiókját, kattintson a Nevek ellenőrzése gombra, majd az OK gombra, majd jelölje be a jelölőnégyzetet a Teljes hozzáférés engedélyezése csoportban. Ezután kattintson az OK gombra.

Ezután az AllowedBuses kulcs alatt adjon hozzá sztring (REG_SZ) név-érték párokat minden olyan megjelölt DMA-kompatibilis buszhoz, amely biztonságosnak van meghatározva:

- Kulcs: eszközbarát név /leírás

- Érték: PCI\VEN_ID&DEV_ID.

Győződjön meg arról, hogy az azonosítók megfelelnek a HLK-teszt kimenetének. Ha például egy "Contoso PCI Express Root Port" nevű, 1022-es szállítói azonosítójú és 157C-es eszközazonosítójú biztonságos eszközzel rendelkezik, akkor Contoso PCI Express Root Port nevű beállításjegyzék-bejegyzést hozna létre REG_SZ adattípusként: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Ahol az érték = "PCI\VEN_1022&DEV_157C"

Megjegyzés: ezt a beállításkulcsot a rendszer figyelmen kívül hagyja a Windows 11 24H2-től kezdve.

BitLocker meghajtótitkosítási partíció elrendezése

A BitLocker meghajtótitkosítás a Windows partíciótól eltérő rendszerpartíciót használ. A BitLocker rendszerpartíciónak meg kell felelnie az alábbi követelményeknek.

- A BitLocker rendszerpartíciója aktív partícióként van konfigurálva.

- A BitLocker rendszerpartíció nem titkosítható.

- A BitLocker rendszerpartíciójának legalább 250 MB szabad területtel kell rendelkeznie, a szükséges fájlok által használt területen felül. Ez a további rendszerpartíció a Windows Recovery Environment (RE) és az OEM-eszközök (az OEM által biztosított) üzemeltetésére használható, amennyiben a partíció továbbra is megfelel a 250 MB szabad helyigénynek.

További információ: Rendszer- és segédprogrampartíciók, valamint merevlemezek és partíciók.

BitLocker automatikus eszköztitkosítás letiltása

Az oemek dönthetnek úgy, hogy letiltják az eszköztitkosítást, és ehelyett saját titkosítási technológiát implementálnak egy eszközön. A titkosítás ezen forgatókönyvön kívül történő letiltása tilos, mivel ez sérti a Windows 11 licencelési követelményeit és a Windows 11-alapértelmezés szerint alapelvét. A BitLocker automatikus eszköztitkosítás letiltásához használhatja az Unattend fájlt, és az PreventDeviceEncryption értéket igazra állíthatja.

Másik lehetőségként frissítheti a HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker beállításkulcsot:

Érték: PreventDeviceEncryption értéke igaz (1).

Nem javasoljuk, hogy ezt a beállításkulcsot a Visszahívás funkcióval rendelkező eszközökön állítsa be."

BitLocker HLK-tesztek hibaelhárítása

Ajánlott előfeltételek

A Triage sokkal egyszerűbb, ha a következő információkat ismeri a vizsgált eszközről:

- TPM specifikáció (pl. 1.2, 2.0)

- BitLocker PCR-profil (pl. 7, 11 vagy 0, 2, 4, 11)

- Függetlenül attól, hogy a gép nem AOAC vagy AOAC -e (például a Surface-eszközök AOAC-gépek)

Ez az információ ajánlott, de nem szükséges a triage végrehajtásához.

A BitLocker HLK-problémái általában a következők egyikéhez kapcsolódnak: a teszteredmények félreértelmezésével vagy a PCR7 kötési problémáival.

A teszt eredményeinek félreértelmezése

A HLK-teszt több tesztelési lépésből áll. Egyes tesztelési lépések sikertelenek lehetnek anélkül, hogy az hatással lenne a teljes teszt sikerességére/sikertelenségére. A találatok oldal értelmezéséről itt talál további információt. Ha egyes tesztlépések sikertelenek voltak, de az általános teszt sikeres (a teszt neve mellett egy zöld ellenőrzés jelzi), itt áll meg. A teszt sikeresen lefutott, és nincs szükség további műveletre az Ön részéről.

Osztályozási lépések:

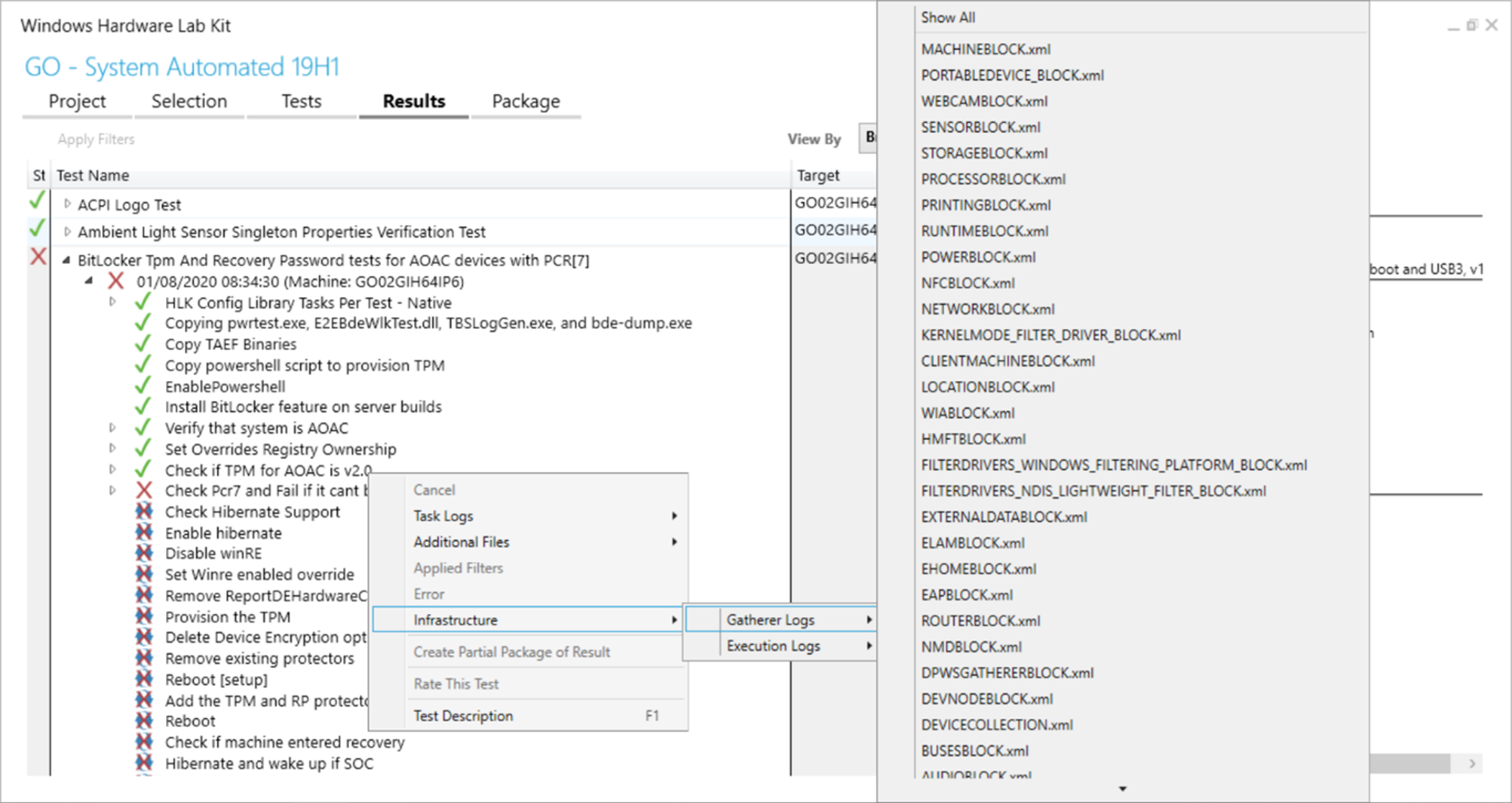

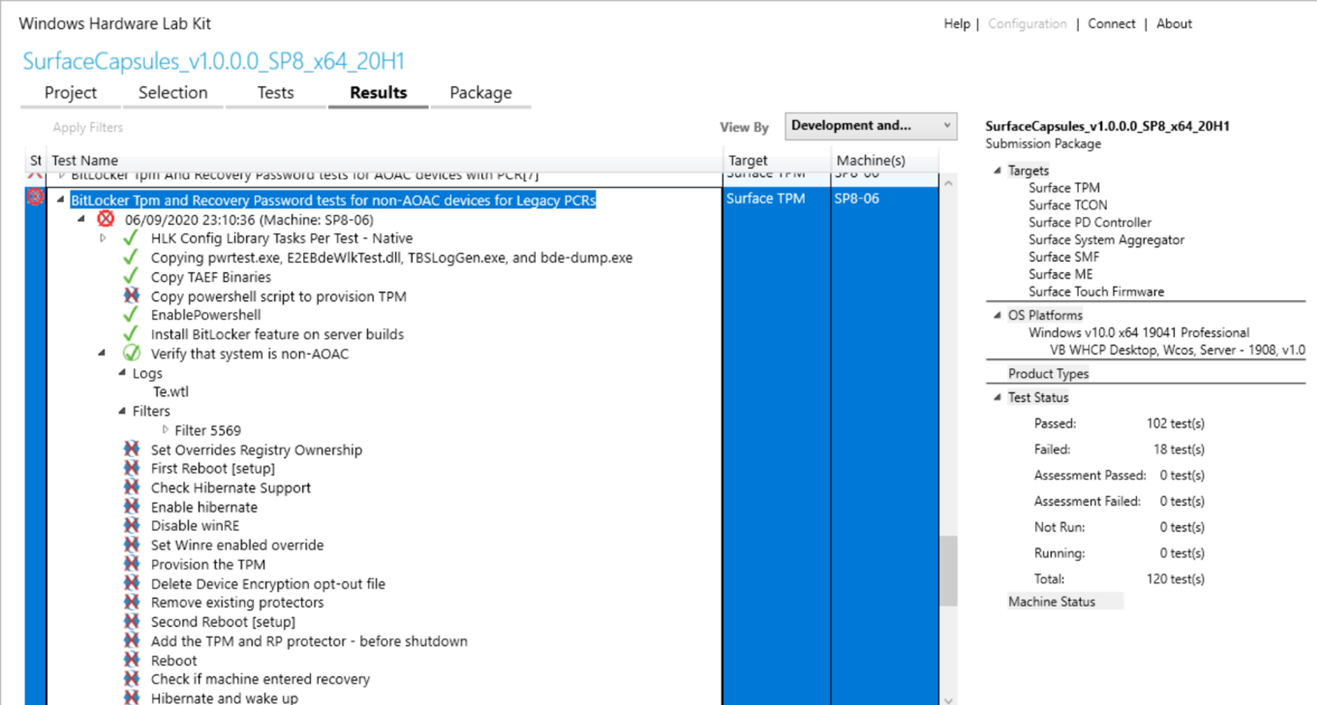

Győződjön meg arról, hogy a megfelelő tesztet futtatja a gépen. Kattintson a jobb gombbal a sikertelen teszt bármelyik lépésére az > Infrastruktúra > Adatgyűjtő naplóiban, > majd nézze meg a RUNTIMEBLOCK.xml fájlban az IsAOAC elemet. Ha IsAOAC=true, és nem AOAC-tesztet futtat, hagyja figyelmen kívül a hibát, és ne futtassa ezt a tesztet a gépen. Ha szükséges, forduljon a Microsoft támogatási csapatához a lejátszási lista átadására vonatkozó hiba miatt.

Annak meghatározása, hogy egy szűrőt alkalmaz-e a tesztre. Az HLK automatikusan szűrőt javasolhat a helytelenül leképezett teszthez. A szűrő egy zöld pipa formájában jelenik meg egy körben, a tesztlépés mellett. (Vegye figyelembe, hogy egyes szűrők azt mutatják, hogy a következő tesztlépések sikertelenek vagy megszakadtak.) Vizsgálja meg a szűrővel kapcsolatos kiterjesztett információkat a tesztlépés speciális ikonnal való kibontásával. Ha a szűrő azt mondja, hogy hagyja figyelmen kívül a teszthibát, itt állj le.

PCR7-problémák

A két PCR7-tesztre jellemző Gyakori BitLocker-probléma a PCR7-hez való kötés meghiúsulása.

Osztályozási lépések:

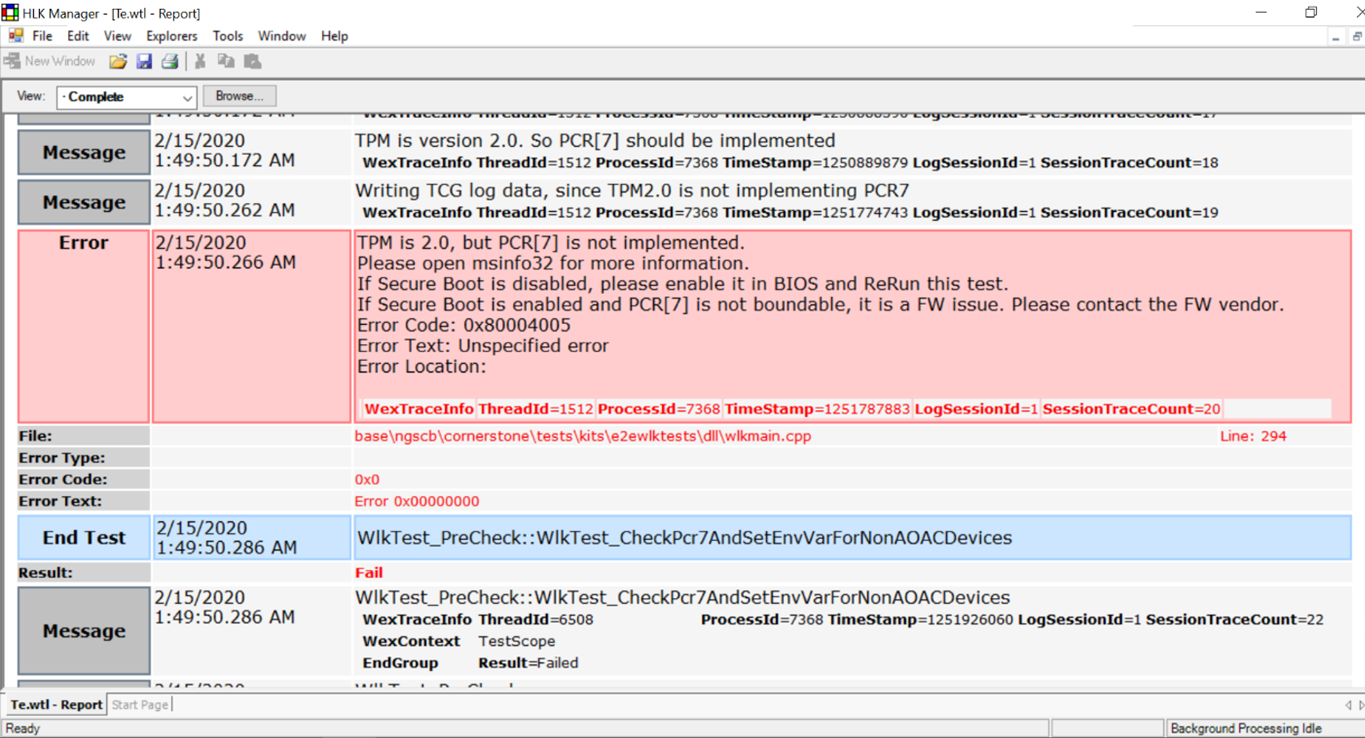

Keresse meg a hibaüzenetet a HLK-naplókban. Bontsa ki a sikertelen tesztlépést, és vizsgálja meg a Te.wtl-naplót. (Ezt a naplót úgy is elérheti, ha a jobb gombbal egy tesztlépésre kattint, > Tevékenységnaplók > Te.wtl) Ha ez a hiba jelenik meg, folytassa az osztályozási lépések követését:

Futtassa az msinfo32-t rendszergazdaként, és ellenőrizze a biztonságos rendszerindítási állapot/PCR7 konfigurációt. A tesztet biztonságos rendszerindítással kell futtatni. Ha a PCR7 kötés nem támogatott, futtassa helyette a megfelelő örökölt PCR HLK-tesztet. Ha a PCR7 kötés nem lehetséges, folytassa az osztályozási lépéseket.

Vizsgálja meg a hibanaplókat. Kattintson a jobb gombbal a tesztfeladatra > További fájlok elemre. A PCR7 kötési problémája általában a PCR7-ben végzett helytelen mérések eredménye.

- Eseménynaplók. A Microsoft-BitLocker-Management napló értékes hibainformációkat tartalmaz arról, hogy miért nem használható a PCR7. A BitLocker HLK-tesztje csak olyan gépen futhat, amelyen telepítve van a BitLocker. Az eseménynaplókat az őket létrehozó gépen kell ellenőrizni.

- Mért rendszerindítási naplók. Ezek a C:\Windows\Logs\MeasuredBoot címen is megtalálhatók

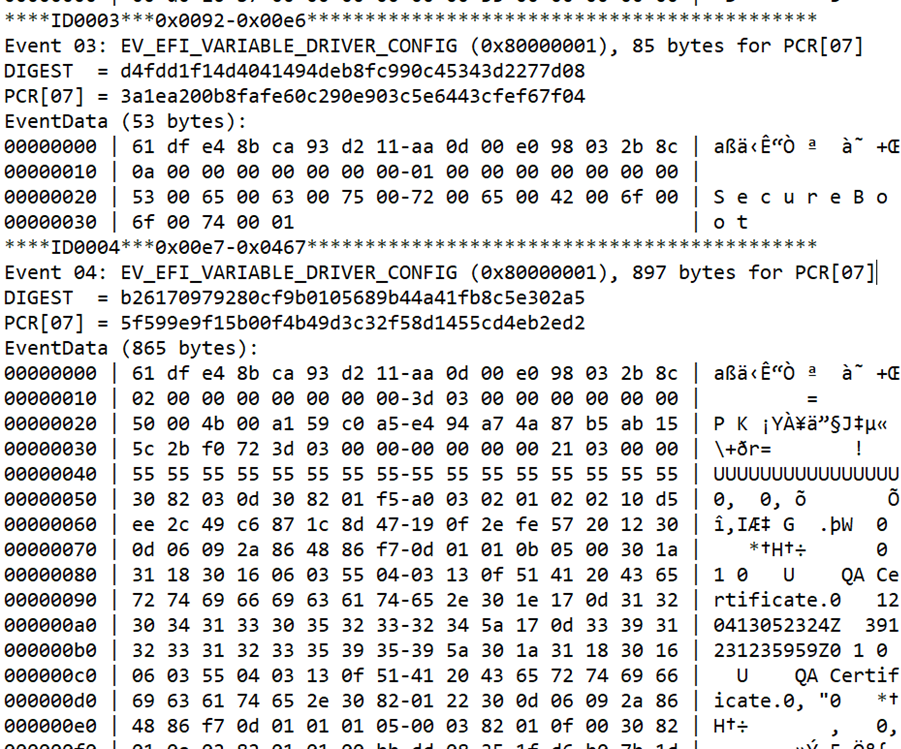

Elemezheti a mért rendszerindítási naplót TBSLogGenerator.exe vagy azzal egyenértékű használatával. A HLK-vezérlőben TBSLogGenerator.exe található a HLK tesztkönyvtárában, ahol telepítette a HLK-t, például C:\Program Files (x86)\Windows Kits\10\Hardware Lab Kit\Tests\amd64\nttest\BASETEST\ngscb\TBSLogGenerator.exe."

- mért rendszerindítási napló elérési útja TBSLogGenerator.exe -lf <>> OutputLog.txt

- A OutputLog.txtkeressen rá a "PCR[07]" kifejezésre, és vizsgálja meg a sorrendben felsorolt méréseket. Az első mérésnek így kell kinéznie:

A BitLocker bizonyos statikus megbízhatósági gyökér méréseket vár el a PCR7-ben, és ezek a mérések bármilyen eltérése gyakran megakadályozza a kötést a PCR7-hez. A következő értékeket kell mérni (sorrendben és a kettő között felesleges mérések nélkül) a PCR7-be:

- A SecureBoot változó tartalma

- A PK-változó tartalma

- A KEK változó tartalma

- A EFI_IMAGE_SECURITY_DATABASE változó (DB) tartalma

- A EFI_IMAGE_SECURITY_DATABASE1 változó (DBX) tartalma

- (nem kötelező, de gyakori EV_SEPARATOR)

- A EFI_IMAGE_SECURITY_DATABASE azon bejegyzései, amelyek az EFI-illesztőprogramok vagy az EFI rendszerindító alkalmazások rendszerindítási útvonalon való ellenőrzésére szolgálnak. A BitLocker csak egy bejegyzést vár.

A mért rendszerindítási naplóval kapcsolatos gyakori problémák:

- UEFI hibakeresési mód bekapcsolva

- Hiányzó PK- vagy KEK-változók: A PK/KEK mérésnek nincsenek adatai (például 4 bájtnyi nulla)

- Nem megbízható UEFI ca aláíró

A tesztelő kijavíthat néhány mért rendszerindítási hibát, például az UEFI hibakeresési móddal való futtatás. Más problémák esetén előfordulhat, hogy hiba történt, ebben az esetben forduljon a Microsoft támogatási csapatához útmutatásért.

Belső vezérlőprogram-frissítések alkalmazása az eszközökre

A HLK-tesztek futtatása mellett az oem-eknek tesztelni kell a belső vezérlőprogram frissítéseit a BitLocker bekapcsolt állapotában. Annak érdekében, hogy az eszközök szükségtelenül kezdhessenek helyreállítást, kövesse az alábbi irányelveket a belső vezérlőprogram-frissítések alkalmazásához:

- A BitLocker felfüggesztése (csak akkor szükséges a PCR-hez kötött eszközökhöz[07], ha a belső vezérlőprogram frissítése módosítja a biztonságos rendszerindítási szabályzatot)

- A frissítés alkalmazása

- Indítsa újra az eszközt

- BitLocker újraindítása

A belső vezérlőprogram frissítéséhez az eszköznek csak rövid időre kell felfüggesztenie a Bitlockert, és az eszköznek a lehető leghamarabb újra kell indulnia. A BitLocker a Windows Management Instrumentation (WMI)