Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

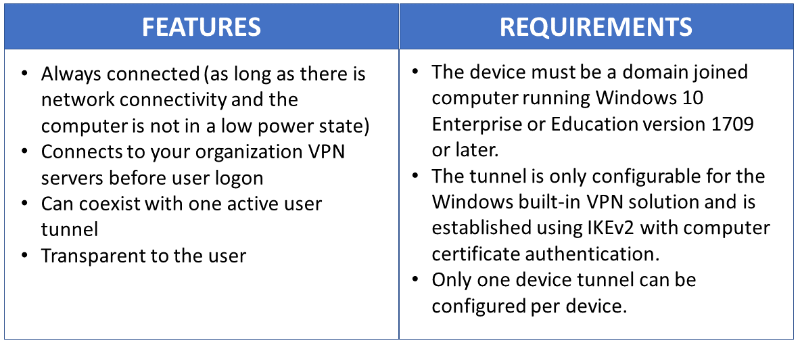

Az Always On VPN lehetővé teszi, hogy dedikált VPN-profilt hozzon létre az eszközhöz vagy a géphez. Az Always On VPN-kapcsolatok kétféle alagutat tartalmaznak:

Device tunnel connects to specified VPN servers before users log on to the device. A bejelentkezés előtti kapcsolati forgatókönyvek és az eszközfelügyeleti célok az eszközalagutat használják.

User tunnel connects only after a user logs on to the device. A felhasználói alagút lehetővé teszi, hogy a felhasználók VPN-kiszolgálókon keresztül férhessenek hozzá a szervezeti erőforrásokhoz.

Unlike user tunnel, which only connects after a user logs on to the device or machine, device tunnel allows the VPN to establish connectivity before the user logs on. Both device tunnel and user tunnel operate independently with their VPN profiles, can be connected at the same time, and can use different authentication methods and other VPN configuration settings as appropriate. A felhasználói alagút támogatja az SSTP-t és az IKEv2-t, az eszközalagút pedig csak az SSTP-tartalék támogatás nélkül támogatja az IKEv2-t.

A felhasználói csatorna támogatott a tartományhoz csatlakoztatott, nem tartományhoz csatlakoztatott (munkacsoport) vagy a Microsoft Entra ID-hoz csatlakoztatott eszközökön, lehetővé téve mind a vállalati, mind a BYOD-forgatókönyveket. Ez minden Windows-kiadásban elérhető, és a platform funkciói harmadik felek számára is elérhetők UWP VPN beépülő modul támogatásával.

Az eszközalagút csak a Windows 10 Enterprise vagy az Education 1709-es vagy újabb verzióját futtató tartományhoz csatlakoztatott eszközökön konfigurálható. Az eszközalagút harmadik féltől származó vezérlése nem támogatott. Ha egy rendszeren csak Device Tunnel (eszközalagút) van használatban, konfigurálhat egy Névfeloldási Házirendtáblát (NRPT). Ha a rendszer felhasználói alagutat és eszközalagutat használ, a Névfeloldási házirend táblát (NRPT) csak a felhasználói alagúton használhatja.

Az eszközalagút nem támogatja a Force tunnel-t. Split tunnelként kell konfigurálnia. |

Prerequisites

Engedélyeznie kell a vpn-kapcsolatok gépi tanúsítványának hitelesítését, és meg kell határoznia egy legfelső szintű hitelesítésszolgáltatót a bejövő VPN-kapcsolatok hitelesítéséhez.

$VPNRootCertAuthority = "Common Name of trusted root certification authority"

$RootCACert = (Get-ChildItem -Path cert:LocalMachine\root | Where-Object {$_.Subject -Like "*$VPNRootCertAuthority*" })

Set-VpnAuthProtocol -UserAuthProtocolAccepted Certificate, EAP -RootCertificateNameToAccept $RootCACert -PassThru

VPN-eszközalagút konfigurálása

Az alábbi mintaprofil XML-fájlja jó útmutatást nyújt azokhoz az esetekhez, amikor csak az ügyfél által kezdeményezett lekérésekre van szükség az eszközalagúton keresztül. A forgalomszűrők kihasználásával az eszközalagutat kizárólag a kezelési forgalomra korlátozzák. Ez a konfiguráció jól működik a Windows Update, a tipikus csoportházirend (GP) és a Microsoft Endpoint Configuration Manager frissítési forgatókönyvei esetén, valamint VPN-kapcsolathoz az első bejelentkezéshez, ahol nincsenek gyorsítótárazott hitelesítő adatok, vagy jelszó-visszaállítási forgatókönyvek során.

A kiszolgáló által kezdeményezett leküldéses esetek, például a Windows Remote Management (WinRM), a távoli GPUpdate és a távoli Configuration Manager frissítési forgatókönyvek esetében engedélyeznie kell a bejövő forgalmat az eszközalagúton, így a forgalomszűrők nem használhatók. Ha az eszközalagút-profilban bekapcsolja a forgalmi szűrőket, akkor az Eszközalagút letiltja a bejövő forgalmat. Ez a korlátozás a jövőbeni kiadásokban megszűnik.

Minta VPN profil XML

Az alábbiakban a VPN profileXML minta található.

<VPNProfile>

<NativeProfile>

<Servers>vpn.contoso.com</Servers>

<NativeProtocolType>IKEv2</NativeProtocolType>

<Authentication>

<MachineMethod>Certificate</MachineMethod>

</Authentication>

<RoutingPolicyType>SplitTunnel</RoutingPolicyType>

<!-- disable the addition of a class based route for the assigned IP address on the VPN interface -->

<DisableClassBasedDefaultRoute>true</DisableClassBasedDefaultRoute>

</NativeProfile>

<!-- use host routes(/32) to prevent routing conflicts -->

<Route>

<Address>10.10.0.2</Address>

<PrefixSize>32</PrefixSize>

</Route>

<Route>

<Address>10.10.0.3</Address>

<PrefixSize>32</PrefixSize>

</Route>

<!-- traffic filters for the routes specified above so that only this traffic can go over the device tunnel -->

<TrafficFilter>

<RemoteAddressRanges>10.10.0.2, 10.10.0.3</RemoteAddressRanges>

</TrafficFilter>

<!-- need to specify always on = true -->

<AlwaysOn>true</AlwaysOn>

<!-- new node to specify that this is a device tunnel -->

<DeviceTunnel>true</DeviceTunnel>

<!--new node to register client IP address in DNS to enable manage out -->

<RegisterDNS>true</RegisterDNS>

</VPNProfile>

Az egyes üzembehelyezési forgatókönyvek igényeitől függően az eszközalagúttal konfigurálható egy másik VPN-funkció a Megbízható hálózatészlelés.

<!-- inside/outside detection -->

<TrustedNetworkDetection>corp.contoso.com</TrustedNetworkDetection>

Üzembe helyezés és tesztelés

Az eszközalagutakat Windows PowerShell-szkripttel és a Windows Management Instrumentation (WMI) híddal konfigurálhatja. The Always On VPN device tunnel must be configured in the context of the LOCAL SYSTEM account. To accomplish this, it will be necessary to use PsExec, one of the PsTools included in the Sysinternals suite of utilities.

Az eszközönkénti (.\Device) és a felhasználói (.\User) profilonkénti üzembe helyezéssel kapcsolatos irányelvekért lásd: PowerShell-szkriptek használata a WMI-hídszolgáltatóval.

Az eszközprofil sikeres üzembe helyezésének ellenőrzéséhez futtassa a következő Windows PowerShell-parancsot:

Get-VpnConnection -AllUserConnection

A kimenet megjeleníti az eszközön üzembe helyezett eszközszintű VPN-profilok listáját.

Példa Windows PowerShell-szkriptre

A következő Windows PowerShell-szkripttel saját szkriptet hozhat létre profillétrehozáshoz.

Param(

[string]$xmlFilePath,

[string]$ProfileName

)

$a = Test-Path $xmlFilePath

echo $a

$ProfileXML = Get-Content $xmlFilePath

echo $XML

$ProfileNameEscaped = $ProfileName -replace ' ', '%20'

$Version = 201606090004

$ProfileXML = $ProfileXML -replace '<', '<'

$ProfileXML = $ProfileXML -replace '>', '>'

$ProfileXML = $ProfileXML -replace '"', '"'

$nodeCSPURI = './Vendor/MSFT/VPNv2'

$namespaceName = "root\cimv2\mdm\dmmap"

$className = "MDM_VPNv2_01"

$session = New-CimSession

try

{

$newInstance = New-Object Microsoft.Management.Infrastructure.CimInstance $className, $namespaceName

$property = [Microsoft.Management.Infrastructure.CimProperty]::Create("ParentID", "$nodeCSPURI", 'String', 'Key')

$newInstance.CimInstanceProperties.Add($property)

$property = [Microsoft.Management.Infrastructure.CimProperty]::Create("InstanceID", "$ProfileNameEscaped", 'String', 'Key')

$newInstance.CimInstanceProperties.Add($property)

$property = [Microsoft.Management.Infrastructure.CimProperty]::Create("ProfileXML", "$ProfileXML", 'String', 'Property')

$newInstance.CimInstanceProperties.Add($property)

$session.CreateInstance($namespaceName, $newInstance)

$Message = "Created $ProfileName profile."

Write-Host "$Message"

}

catch [Exception]

{

$Message = "Unable to create $ProfileName profile: $_"

Write-Host "$Message"

exit

}

$Message = "Complete."

Write-Host "$Message"

Additional Resources

Az alábbiakban további erőforrásokat találhat a VPN üzembe helyezésének támogatásához.

VPN-ügyfélkonfigurációs erőforrások

A következők a VPN-ügyfél konfigurációs erőforrásai.

- VPN-profilok létrehozása a Configuration Managerben

- Windows 10 ügyfél mindig bekapcsolt VPN-kapcsolatainak konfigurálása

- VPN-profil beállításai

Távelérési kiszolgáló átjáró erőforrásai

A következők a távelérési kiszolgáló (RAS) átjáróerőforrásai.

- RRAS konfigurálása számítógép-hitelesítési tanúsítvánnyal

- IKEv2 VPN-kapcsolatok hibaelhárítása

- IKEv2-alapú távelérés konfigurálása

Important

Ha az Eszközkapcsolatot Microsoft RAS-átjáróval használja, akkor az RRAS-kiszolgálót úgy kell konfigurálnia, hogy támogassa az IKEv2 gépi tanúsítványhitelesítést, az IKEv2 gépi tanúsítványhitelesítés engedélyezése hitelesítési mód bekapcsolásával, ahogyan itt ismertetett. Once this setting is enabled, it is strongly recommended that the Set-VpnAuthProtocol PowerShell cmdlet, along with the RootCertificateNameToAccept optional parameter, is used to ensure that RRAS IKEv2 connections are only permitted for VPN client certificates that chain to an explicitly defined internal/private Root Certification Authority. Másik lehetőségként az RRAS-kiszolgálón található megbízható legfelső szintű hitelesítésszolgáltatókat is módosítani kell annak biztosítása érdekében, hogy ne tartalmazza az itt tárgyalt nyilvános hitelesítésszolgáltatókat. Más VPN-átjárók esetében is érdemes lehet hasonló módszereket figyelembe venni.