Tutorial - Menyesuaikan pemetaan atribut provisi pengguna untuk aplikasi SaaS di ID Microsoft Entra

MICROSOFT Entra ID menyediakan dukungan untuk provisi pengguna ke aplikasi non-Microsoft SaaS seperti Salesforce, G Suite, dan lainnya. Jika Anda mengaktifkan provisi pengguna untuk aplikasi saaS non-Microsoft, pusat admin Microsoft Entra mengontrol nilai atributnya melalui pemetaan atribut.

Sebelum memulai, pastikan Anda terbiasa dengan manajemen aplikasi dan konsep akses menyeluruh (SSO). Lihat tautan berikut ini:

Ada sekumpulan atribut dan pemetaan atribut yang telah dikonfigurasi sebelumnya antara objek pengguna Microsoft Entra dan setiap objek pengguna aplikasi SaaS. Beberapa aplikasi mengelola jenis objek lain bersama dengan Pengguna, seperti Grup.

Anda dapat menyesuaikan pemetaan atribut default sesuai dengan kebutuhan bisnis Anda. Jadi, Anda dapat mengubah atau menghapus pemetaan atribut yang ada, atau membuat pemetaan atribut baru.

Catatan

Selain mengonfigurasi pemetaan atribut melalui antarmuka Microsoft Entra, Anda dapat meninjau, mengunduh, dan mengedit representasi JSON dari skema Anda.

Mengedit pemetaan atribut pengguna

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Ikuti langkah-langkah ini untuk mengakses fitur Pemetaan provisi pengguna:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi.

Telusuri aplikasi Identity>Applications>Enterprise.

Daftar semua aplikasi yang dikonfigurasi ditampilkan, termasuk aplikasi yang ditambahkan dari galeri.

Pilih aplikasi apa pun untuk memuat panel manajemen aplikasinya, tempat Anda dapat melihat laporan dan mengelola pengaturan aplikasi.

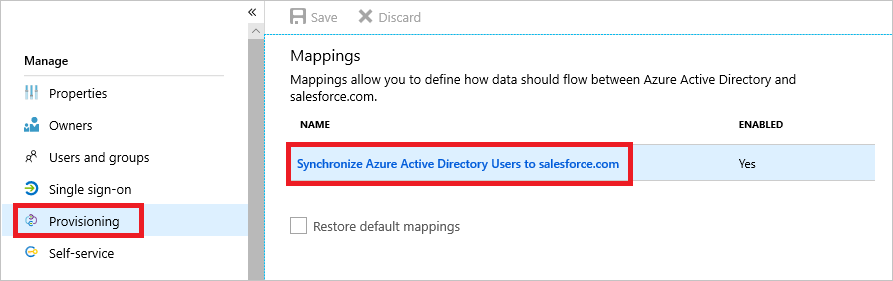

Pilih Provisi untuk mengelola pengaturan provisi akun pengguna untuk aplikasi yang dipilih.

Perluas Pemetaan untuk melihat dan mengedit atribut pengguna yang mengalir antara ID Microsoft Entra dan aplikasi target. Jika aplikasi target mendukungnya, bagian ini memungkinkan Anda mengkonfigurasi provisi grup dan akun pengguna secara opsional.

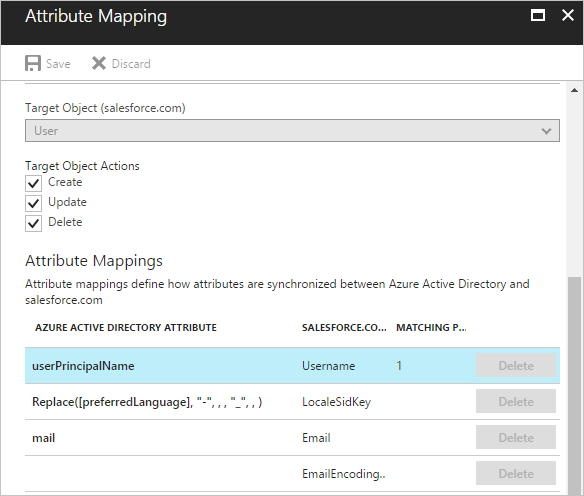

Pilih konfigurasi Pemetaan untuk membuka layar Pemetaan Atribut terkait. Aplikasi SaaS memerlukan pemetaan atribut tertentu agar berfungsi dengan benar. Untuk atribut yang diperlukan, fitur Hapus tidak tersedia.

Dalam cuplikan layar ini, Anda dapat melihat bahwa atribut Nama Pengguna objek terkelola di Salesforce diisi dengan nilai userPrincipalName dari Objek Microsoft Entra yang ditautkan.

Catatan

Menghapus Buat tidak memengaruhi pengguna yang ada. Jika Buat tidak dipilih, Anda tidak dapat membuat pengguna baru.

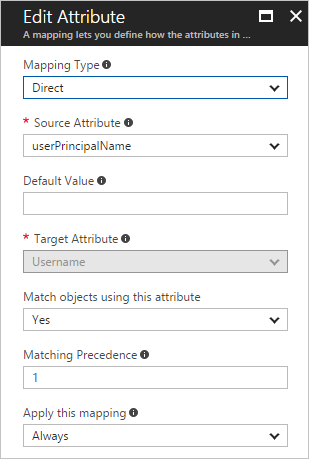

Pilih Pemetaan Atribut yang ada untuk membuka layar Edit Atribut. Di sini Anda dapat mengedit atribut pengguna yang mengalir antara ID Microsoft Entra dan aplikasi target.

Memahami tipe pemetaan atribut

Dengan pemetaan atribut, Anda mengontrol bagaimana atribut diisi dalam aplikasi SaaS non-Microsoft. Ada empat jenis pemetaan berbeda yang didukung:

- Langsung – atribut target diisi dengan nilai atribut objek tertaut di ID Microsoft Entra.

- Konstan – atribut target dikumpulkan dengan string tertentu yang Anda tentukan.

- Ekspresi: Atribut target dikumpulkan berdasarkan hasil ekspresi seperti skrip. Untuk informasi selengkapnya tentang ekspresi, lihat Menulis Ekspresi untuk Pemetaan Atribut di ID Microsoft Entra.

- Tidak ada: Atribut target dibiarkan tidak dimodifikasi. Namun, jika atribut target pernah kosong, atribut tersebut diisi dengan nilai default yang Anda tentukan.

Seiring dengan jenis dasar ini, pemetaan atribut kustom mendukung konsep penetapan nilai default opsional. Penetapan nilai default memastikan bahwa atribut target diisi dengan nilai jika tidak ada nilai di ID Microsoft Entra atau pada objek target. Konfigurasi yang paling umum adalah membiarkan nilainya kosong. Untuk informasi selengkapnya tentang atribut pemetaan, lihat Cara kerja Provisi Aplikasi di ID Microsoft Entra.

Memahami properti pemetaan atribut

Di bagian sebelumnya, Anda diperkenalkan ke properti jenis pemetaan atribut. Seiring dengan properti ini, pemetaan atribut juga mendukung atribut:

- Atribut sumber - Atribut pengguna dari sistem sumber (misalnya: ID Microsoft Entra).

- Atribut target – Atribut pengguna dalam sistem target (misalnya: ServiceNow).

- Nilai default jika null (opsional) - Nilai yang diteruskan ke sistem target jika atribut sumber null. Nilai ini hanya disediakan saat pengguna dibuat. "Nilai default saat null" tidak disediakan saat memperbarui pengguna yang ada. Misalnya, tambahkan nilai default untuk jabatan, saat membuat pengguna, dengan ekspresi:

Switch(IsPresent([jobTitle]), "DefaultValue", "True", [jobTitle]). Untuk informasi selengkapnya tentang ekspresi, lihat Referensi untuk menulis ekspresi untuk pemetaan atribut di ID Microsoft Entra. - Mencocokkan objek menggunakan atribut ini – Apakah pemetaan ini harus digunakan untuk mengidentifikasi pengguna antara sistem sumber dan target. Digunakan pada

userPrincipalNameatau atribut email di ID Microsoft Entra dan dipetakan ke bidang nama pengguna di aplikasi target. - Pencocokan diutamakan - Beberapa atribut yang cocok dapat diatur. Ketika ada beberapa, mereka akan dievaluasi dalam urutan yang ditentukan oleh bidang ini. Segera setelah ditemukan kecocokan, tidak ada atribut pencocokan lebih lanjut yang dievaluasi. Meskipun Anda dapat mengatur atribut pencocokan sebanyak yang Anda inginkan, pertimbangkan apakah atribut yang Anda gunakan karena atribut yang cocok benar-benar unik dan harus cocok dengan atribut. Umumnya pelanggan memiliki satu atau dua atribut yang cocok dalam konfigurasi mereka.

- Terapkan pemetaan.

- Selalu - Terapkan pemetaan ini pada tindakan pembuatan dan pembaruan pengguna.

- Hanya selama pembuatan - Terapkan pemetaan ini hanya pada tindakan pembuatan pengguna.

Mencocokkan pengguna di sistem sumber dan target

Layanan provisi Microsoft Entra dapat disebarkan dalam skenario "bidang hijau" (di mana pengguna tidak ada dalam sistem target) dan skenario "brownfield" (di mana pengguna sudah ada di sistem target). Untuk mendukung kedua skenario, layanan provisi menggunakan konsep atribut yang cocok. Atribut pencocokan memungkinkan Anda menentukan cara mengidentifikasi pengguna secara unik di sumbernya dan mencocokkan pengguna dalam target. Sebagai bagian dari perencanaan penerapan Anda, identifikasi atribut yang dapat digunakan untuk mengidentifikasi pengguna secara unik di sistem sumber dan target. Hal-hal yang harus diperhatikan:

- Atribut pencocokan harus unik: Pelanggan sering menggunakan atribut seperti userPrincipalName, mail, atau ID objek sebagai atribut pencocokan.

- Beberapa atribut dapat digunakan sebagai atribut yang cocok: Anda dapat menentukan beberapa atribut yang akan dievaluasi saat mencocokkan pengguna dan urutan dievaluasi (didefinisikan sebagai prioritas yang cocok di UI). Jika misalnya, Anda menentukan tiga atribut sebagai atribut yang cocok, dan pengguna dicocokkan secara unik setelah mengevaluasi dua atribut pertama, layanan tidak akan mengevaluasi atribut ketiga. Layanan mengevaluasi atribut yang cocok dalam urutan yang ditentukan dan berhenti mengevaluasi saat kecocokan ditemukan.

- Nilai dalam sumber dan target tidak harus sama persis: Nilai dalam target dapat menjadi fungsi nilai dalam sumber. Jadi, seseorang dapat memiliki atribut emailAddress di sumber dan userPrincipalName dalam target, dan cocok dengan fungsi atribut emailAddress yang menggantikan beberapa karakter dengan beberapa nilai konstan.

- Pencocokan berdasarkan kombinasi atribut tidak didukung: Sebagian besar aplikasi tidak mendukung kueri berdasarkan dua properti. Oleh karena itu, tidak mungkin untuk mencocokkan berdasarkan kombinasi atribut. Dimungkinkan untuk mengevaluasi properti tunggal setelah properti lain.

- Semua pengguna harus memiliki nilai untuk setidaknya satu atribut yang cocok: Jika Anda menentukan satu atribut yang cocok, semua pengguna harus memiliki nilai untuk atribut tersebut dalam sistem sumber. Jika misalnya, Anda menentukan userPrincipalName sebagai atribut yang cocok, semua pengguna harus memiliki userPrincipalName. Jika Anda menentukan beberapa atribut yang cocok (misalnya, extensionAttribute1 dan mail), tidak semua pengguna harus memiliki atribut pencocokan yang sama. Satu pengguna bisa memiliki extensionAttribute1 tetapi tidak dengan mail sementara pengguna lain bisa memiliki mail tetapi tidak memiiliki extensionAttribute1.

- Aplikasi target harus mendukung pemfilteran pada atribut pencocokan: Pengembang aplikasi memungkinkan pemfilteran untuk subkumpulan atribut pada API pengguna atau grup mereka. Untuk aplikasi di galeri, kami memastikan bahwa pemetaan atribut default adalah untuk atribut di mana API aplikasi target mendukung pemfilteran. Saat mengubah atribut pencocokan default untuk aplikasi target, periksa dokumentasi API non-Microsoft untuk memastikan bahwa atribut dapat difilter.

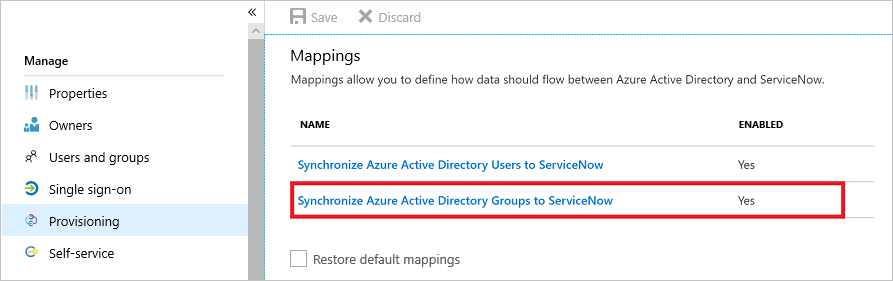

Mengedit pemetaan atribut grup

Sejumlah aplikasi yang dipilih, seperti ServiceNow, Box, dan G Suite, mendukung kemampuan untuk memprovisikan objek grup dan pengguna. Objek grup bisa berisi properti grup seperti nama tampilan dan alias email, bersama dengan anggota grup.

Provisi grup dapat diaktifkan atau dinonaktifkan secara opsional dengan memilih pemetaan grup pada Pemetaan, dan pengaturan Diaktifkan ke opsi yang Anda inginkan di layar Pemetaan Atribut.

Atribut yang disediakan sebagai bagian dari objek Grup dapat dikustomisasi dengan cara yang sama seperti objek Pengguna, yang dijelaskan sebelumnya.

Tip

Penyediaan objek grup (properti dan anggota) adalah konsep yang berbeda dari menetapkan grup ke aplikasi. Dimungkinkan untuk menetapkan grup ke aplikasi, tetapi hanya menyediakan objek pengguna yang terkandung dalam grup. Provisi objek grup penuh tidak diperlukan untuk menggunakan grup dalam penugasan.

Mengedit daftar atribut yang didukung

Atribut pengguna yang didukung untuk aplikasi tertentu telah dikonfigurasi sebelumnya. Sebagian besar API manajemen pengguna aplikasi tidak mendukung penemuan skema. Jadi, layanan provisi Microsoft Entra tidak dapat secara dinamis menghasilkan daftar atribut yang didukung dengan melakukan panggilan ke aplikasi.

Namun, beberapa aplikasi mendukung atribut kustom, dan layanan provisi Microsoft Entra dapat membaca dan menulis ke atribut kustom. Untuk memasukkan definisi mereka ke pusat admin Microsoft Entra, pilih kotak centang Perlihatkan opsi tingkat lanjut di bagian bawah layar Pemetaan Atribut, lalu pilih Edit daftar atribut untuk aplikasi Anda.

Aplikasi dan sistem yang mendukung penyesuaian daftar atribut meliputi:

- Salesforce

- ServiceNow

- Workday ke Direktori Aktif / Workday ke ID Microsoft Entra

- SuccessFactors ke Direktori Aktif / SuccessFactors ke ID Microsoft Entra

- ID Microsoft Entra (atribut default Microsoft Entra ID Graph API dan ekstensi direktori kustom didukung). Untuk informasi selengkapnya tentang membuat ekstensi, lihat Menyinkronkan atribut ekstensi untuk Provisi Aplikasi Microsoft Entra dan Masalah yang diketahui untuk provisi di ID Microsoft Entra

- Aplikasi yang mendukung System for Cross-domain Identity (SCIM) 2.0

- MICROSOFT Entra ID mendukung writeback ke Workday atau SuccessFactors untuk metadata XPATH dan JSONPath. ID Microsoft Entra tidak mendukung atribut Workday atau SuccessFactors baru yang tidak disertakan dalam skema default

Catatan

Mengedit daftar atribut yang didukung hanya direkomendasikan untuk administrator yang telah menyesuaikan skema aplikasi dan sistem mereka, dan memiliki pengetahuan langsung tentang bagaimana atribut kustom mereka telah ditentukan atau jika atribut sumber tidak secara otomatis ditampilkan di UI pusat admin Microsoft Entra. Ini terkadang membutuhkan pembiasaan dengan API dan alat pengembang yang disediakan oleh aplikasi atau sistem. Kemampuan untuk mengedit daftar atribut yang didukung dikunci secara default, tetapi pelanggan dapat mengaktifkan kemampuan dengan menavigasi ke URL berikut: https://portal.azure.com/?Microsoft_AAD_Connect_Provisioning_forceSchemaEditorEnabled=true . Anda kemudian dapat menavigasi ke aplikasi Anda untuk melihat daftar atribut.

Catatan

Saat atribut ekstensi direktori di ID Microsoft Entra tidak muncul secara otomatis di menu drop-down pemetaan atribut, Anda dapat menambahkannya secara manual ke "daftar atribut Microsoft Entra". Saat menambahkan atribut ekstensi direktori Microsoft Entra secara manual ke aplikasi provisi Anda, perhatikan bahwa nama atribut ekstensi direktori peka huruf besar/kecil. Misalnya: Jika Anda memiliki atribut ekstensi direktori bernama extension_53c9e2c0exxxxxxxxxxxxxxxx_acmeCostCenter, pastikan Anda memasukkannya dalam format yang sama seperti yang ditentukan dalam direktori. Penyediaan atribut ekstensi direktori multinilai tidak didukung.

Saat Anda mengedit daftar atribut yang didukung, properti berikut disediakan:

- Nama - Nama sistem atribut, seperti yang didefinisikan dalam skema objek target.

- Jenis - Jenis data yang disimpan atribut, seperti yang didefinisikan dalam skema objek target, yang bisa menjadi salah satu jenis berikut.

- Biner - Atribut berisi data biner.

- Boolean - Atribut berisi nilai True atau False.

- DateTime - Atribut berisi string tanggal.

- Bilangan bulat - Atribut berisi bilangan bulat.

- Referensi - Atribut berisi ID yang mereferensikan nilai yang disimpan dalam tabel lain dalam aplikasi target.

- String - Atribut berisi string teks.

- Kunci Utama? - Apakah atribut didefinisikan sebagai bidang kunci utama dalam skema objek target.

- Wajib diisi? - Apakah atribut diperlukan untuk diisi dalam aplikasi target atau sistem.

- Multi nilai? - Apakah atribut mendukung beberapa nilai.

- Huruf besar kecil? - Apakah nilai atribut dievaluasi dengan cara pembedaan huruf besar dan kecil.

- Ekspresi API - Jangan gunakan, kecuali diinstruksikan untuk melakukannya dengan dokumentasi untuk konektor provisi tertentu (seperti Workday).

- Atribut Objek Referensi - Jika itu adalah atribut tipe Referensi, maka menu ini memungkinkan Anda memilih tabel dan atribut dalam aplikasi target yang berisi nilai yang terkait dengan atribut. Misalnya, jika Anda memiliki atribut bernama "Departemen" yang nilai tersimpannya mereferensikan objek dalam tabel "Departemen" terpisah, Anda akan memilih

Departments.Name. Tabel referensi dan bidang ID utama yang didukung untuk aplikasi tertentu telah dikonfigurasi sebelumnya dan tidak dapat diedit menggunakan pusat admin Microsoft Entra. Namun, Anda dapat mengeditnya menggunakan Microsoft Graph API.

Menyediakan atribut ekstensi kustom ke aplikasi yang mematuhi SCIM

Permintaan Komentar SCIM (RFC) mendefinisikan pengguna inti dan skema grup, sekaligus memungkinkan ekstensi ke skema untuk memenuhi kebutuhan aplikasi Anda. Untuk menambahkan atribut kustom ke aplikasi SCIM:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi.

- Telusuri aplikasi Identity>Applications>Enterprise.

- Pilih aplikasi Anda, lalu pilih Provisi.

- Pada Pemetaan, pilih objek (pengguna atau grup) yang ingin Anda tambahkan atribut kustomnya.

- Di bagian bawah halaman, pilih Perlihatkan opsi lanjutan.

- Pilih Edit daftar atribut untuk AppName.

- Di bagian bawah daftar atribut, masukkan informasi tentang atribut kustom di bidang yang disediakan. Lalu pilih Tambahkan Atribut.

Untuk aplikasi SCIM, nama atribut harus mengikuti pola yang ditunjukkan dalam contoh. "CustomExtensionName" dan "CustomAttribute" dapat disesuaikan sesuai kebutuhan aplikasi Anda, misalnya: urn:ietf:params:scim:schemas:extension:CustomExtensionName:2.0:User:CustomAttribute

Instruksi ini hanya berlaku untuk aplikasi berkemampuan SCIM. Aplikasi seperti ServiceNow dan Salesforce tidak terintegrasi dengan MICROSOFT Entra ID menggunakan SCIM, dan oleh karena itu mereka tidak memerlukan namespace layanan khusus ini saat menambahkan atribut kustom.

Atribut kustom tidak boleh berupa atribut referensial, multinilai, atau atribut berjenis kompleks. Atribut ekstensi multinilai dan tipe kompleks saat ini hanya didukung untuk aplikasi di galeri. Header skema ekstensi kustom dihilangkan dalam contoh karena tidak dikirim dalam permintaan dari klien Microsoft Entra SCIM.

Contoh representasi pengguna dengan atribut ekstensi:

{

"schemas":[

"urn:ietf:params:scim:schemas:core:2.0:User",

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User"

],

"userName":"bjensen",

"id": "48af03ac28ad4fb88478",

"externalId":"bjensen",

"name":{

"formatted":"Ms. Barbara J Jensen III",

"familyName":"Jensen",

"givenName":"Barbara"

},

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User": {

"employeeNumber": "701984",

"costCenter": "4130",

"organization": "Universal Studios",

"division": "Theme Park",

"department": "Tour Operations",

"manager": {

"value": "26118915-6090-4610-87e4-49d8ca9f808d",

"$ref": "../Users/26118915-6090-4610-87e4-49d8ca9f808d",

"displayName": "John Smith"

}

},

"urn:ietf:params:scim:schemas:extension:CustomExtensionName:2.0:User": {

"CustomAttribute": "701984",

},

"meta": {

"resourceType": "User",

"created": "2010-01-23T04:56:22Z",

"lastModified": "2011-05-13T04:42:34Z",

"version": "W\/\"3694e05e9dff591\"",

"location": "https://example.com/v2/Users/2819c223-7f76-453a-919d-413861904646"

}

}

Menyediakan peran ke aplikasi SCIM

Gunakan langkah-langkah dalam contoh untuk memprovisikan peran aplikasi bagi pengguna ke aplikasi Anda. Deskripsi khusus untuk aplikasi SCIM kustom. Untuk aplikasi galeri seperti Salesforce dan ServiceNow, gunakan pemetaan peran yang telah ditentukan sebelumnya. Poin menjelaskan cara mengubah atribut AppRoleAssignments ke format yang diharapkan aplikasi Anda.

- Memetakan appRoleAssignment di MICROSOFT Entra ID ke peran dalam aplikasi Anda mengharuskan Anda mengubah atribut menggunakan ekspresi. Atribut appRoleAssignment tidak boleh dipetakan langsung ke atribut peran tanpa menggunakan ekspresi untuk mengurai detail peran.

Catatan

Saat menyediakan peran dari aplikasi perusahaan, standar SCIM mendefinisikan atribut peran pengguna perusahaan secara berbeda. Untuk informasi selengkapnya, lihat Mengembangkan dan merencanakan provisi untuk titik akhir SCIM di ID Microsoft Entra.

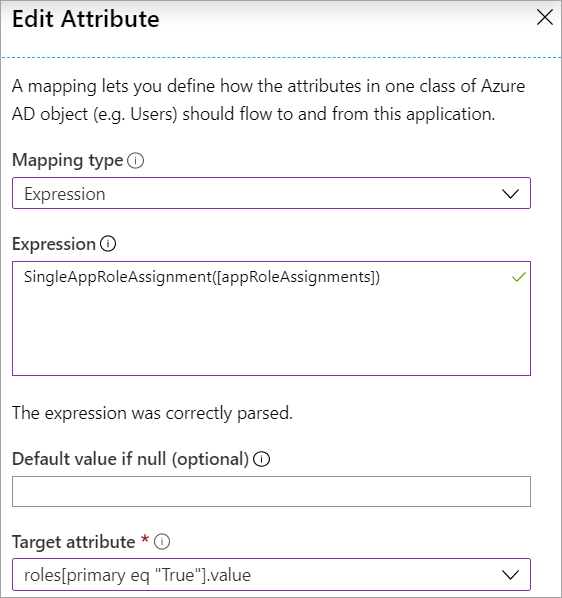

SingleAppRoleAssignment

Kapan digunakan: Gunakan ekspresi SingleAppRoleAssignment untuk menyediakan satu peran bagi pengguna dan untuk menentukan peran utama.

Cara mengonfigurasi: Gunakan langkah-langkah yang dijelaskan untuk menavigasi ke halaman pemetaan atribut dan menggunakan ekspresi SingleAppRoleAssignment untuk memetakan ke atribut peran. Ada tiga atribut peran yang dapat dipilih (roles[primary eq "True"].display, roles[primary eq "True"].type, dan roles[primary eq "True"].value). Anda dapat memilih untuk menyertakan salah satu atau semua atribut peran dalam pemetaan Anda. Jika Anda ingin menyertakan lebih dari satu, cukup tambahkan pemetaan baru dan sertakan sebagai atribut target.

Hal-hal yang perlu dipertimbangkan

- Pastikan beberapa peran tidak ditetapkan ke pengguna. Tidak ada jaminan peran mana yang disediakan.

SingleAppRoleAssignmentsPeriksa atribut . Atribut tidak kompatibel dengan pengaturan cakupan keSync All users and groups.

Contoh permintaan (POST)

{

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:User"

],

"externalId": "alias",

"userName": "alias@contoso.OnMicrosoft.com",

"active": true,

"displayName": "First Name Last Name",

"meta": {

"resourceType": "User"

},

"roles": [{

"primary": true,

"type": "WindowsAzureActiveDirectoryRole",

"value": "Admin"

}

]}

Contoh keluaran (PATCH)

"Operations": [

{

"op": "Add",

"path": "roles",

"value": [{

"value": "{\"id\":\"06b07648-ecfe-589f-9d2f-6325724a46ee\",\"value\":\"25\",\"displayName\":\"Role1234\"}"

}

]

}]

Format permintaan dalam PATCH dan POST berbeda. Untuk memastikan bahwa POST dan PATCH dikirim dalam format yang sama, Anda dapat menggunakan bendera fitur yang dijelaskan di sini.

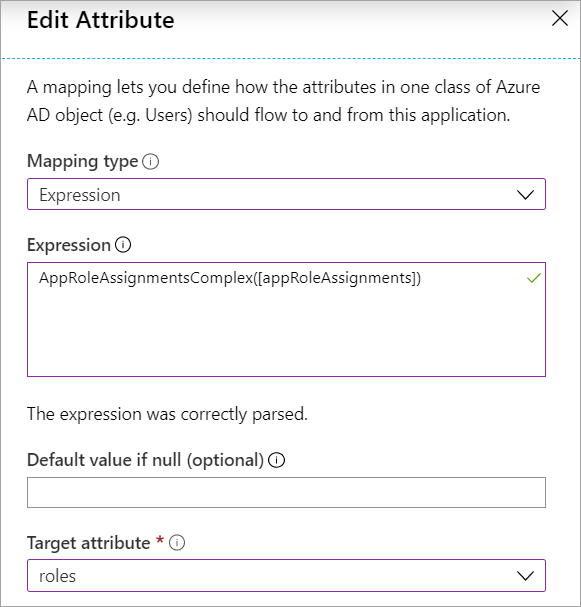

AppRoleAssignmentsComplex

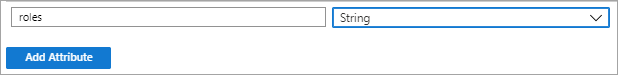

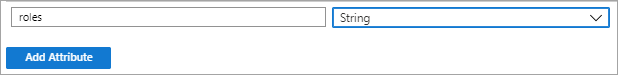

Kapan digunakan: Gunakan ekspresi AppRoleAssignmentsComplex untuk menyediakan beberapa peran untuk pengguna. Cara mengonfigurasi: Edit daftar atribut yang didukung seperti yang dijelaskan untuk menyertakan atribut baru untuk peran:

Kemudian gunakan ekspresi AppRoleAssignmentsComplex untuk memetakan ke atribut peran kustom seperti yang ditunjukkan pada gambar:

Hal-hal yang perlu dipertimbangkan

- Semua peran disediakan sebagai primer = false.

- Atribut

idtidak diperlukan dalam peran SCIM. Gunakan atribut sebagai gantinyavalue. Misalnya, jikavalueatribut berisi nama atau pengidentifikasi untuk peran tersebut, gunakan untuk menyediakan peran. Anda dapat menggunakan bendera fitur di sini untuk memperbaiki masalah atribut id. Namun, hanya mengandalkan atribut nilai tidak selalu cukup; misalnya, jika ada beberapa peran dengan nama atau pengidentifikasi yang sama. Dalam kasus tertentu, perlu menggunakan atribut id untuk menyediakan peran dengan benar

Batasan

- AppRoleAssignmentsComplex tidak kompatibel dengan pengaturan cakupan ke "Sinkronkan Semua pengguna dan grup."

Contoh Permintaan (POST)

{

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:User"

],

"externalId": "alias",

"userName": "alias@contoso.OnMicrosoft.com",

"active": true,

"displayName": "First Name Last Name",

"meta": {

"resourceType": "User"

},

"roles": [

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"displayName": "Admin",

"value": "Admin"

},

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"displayName": "User",

"value": "User"

}

]

}

Contoh keluaran (PATCH)

"Operations": [

{

"op": "Add",

"path": "roles",

"value": [

{

"value": "{"id":"06b07648-ecfe-589f-9d2f-6325724a46ee","value":"Admin","displayName":"Admin"}

},

{

"value": "{"id":"06b07648-ecfe-599f-9d2f-6325724a46ee","value":"User","displayName":"User"}

}

]

}

]

AssertiveAppRoleAssignmentsComplex (Direkomendasikan untuk peran kompleks)

Kapan menggunakan: Gunakan AssertiveAppRoleAssignmentsComplex untuk mengaktifkan fungsionalitas PATCH Replace. Untuk aplikasi SCIM yang mendukung beberapa peran, ini memastikan bahwa peran yang dihapus di ID Microsoft Entra juga dihapus dalam aplikasi target. Fungsi penggantian juga akan menghapus peran tambahan yang dimiliki pengguna yang tidak tercermin dalam ID Entra

Perbedaan antara AppRoleAssignmentsComplex dan AssertiveAppRoleAssignmentsComplex adalah mode panggilan patch dan efek pada systen target. PatCH sebelumnya hanya menambahkan dan oleh karena itu tidak menghapus peran yang ada pada target. Yang terakhir adalah PATCH menggantikan yang menghapus peran dalam sistem target jika belum ditetapkan ke pengguna pada ID Entra.

Cara mengonfigurasi: Edit daftar atribut yang didukung seperti yang dijelaskan untuk menyertakan atribut baru untuk peran:

Kemudian gunakan ekspresi AssertiveAppRoleAssignmentsComplex untuk memetakan ke atribut peran kustom seperti yang ditunjukkan pada gambar:

Hal-hal yang perlu dipertimbangkan

- Semua peran disediakan sebagai primer = false.

- Atribut

idtidak diperlukan dalam peran SCIM. Gunakan atribut sebagai gantinyavalue. Misalnya, jikavalueatribut berisi nama atau pengidentifikasi untuk peran tersebut, gunakan untuk menyediakan peran. Anda dapat menggunakan bendera fitur di sini untuk memperbaiki masalah atribut id. Namun, hanya mengandalkan atribut nilai tidak selalu cukup; misalnya, jika ada beberapa peran dengan nama atau pengidentifikasi yang sama. Dalam kasus tertentu, perlu menggunakan atribut id untuk menyediakan peran dengan benar

Batasan

- AssertiveAppRoleAssignmentsComplex tidak kompatibel dengan pengaturan cakupan ke "Sinkronkan Semua pengguna dan grup."

Contoh Permintaan (POST)

{"schemas":["urn:ietf:params:scim:schemas:core:2.0:User"],

"externalId":"contoso",

"userName":"contoso@alias.onmicrosoft.com",

"active":true,

"roles":[{

"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"User",

"value":"User"},

{"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"Test",

"value":"Test"}],

}

Contoh keluaran (PATCH)

{"schemas":["urn:ietf:params:scim:api:messages:2.0:PatchOp"],

"Operations":[{

"op":"replace",

"path":"roles",

"value":[{

"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"User",

"value":"User"},

{"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"Test",

"value":"Test"}

]

}

]

}

Menyediakan atribut multinilai

Atribut tertentu seperti phoneNumbers dan email adalah atribut multinilai di mana Anda perlu menentukan berbagai jenis nomor telepon atau email. Gunakan ekspresi untuk atribut multinilai. Ini memungkinkan Anda menentukan jenis atribut dan memetakannya ke atribut pengguna Microsoft Entra yang sesuai untuk nilai tersebut.

phoneNumbers[type eq "work"].valuephoneNumbers[type eq "mobile"].NilaiphoneNumbers[type eq "fax"].value"phoneNumbers": [ { "value": "555-555-5555", "type": "work" }, { "value": "555-555-5555", "type": "mobile" }, { "value": "555-555-5555", "type": "fax" } ]

Memulihkan atribut dan pemetaan atribut default

Jika Anda perlu memulai kembali dan mereset pemetaan yang sudah ada kembali ke status defaultnya, Anda bisa memilih kotak centang Pulihkan pemetaan default dan simpan konfigurasi. Melakukannya mengatur semua pemetaan dan filter cakupan seolah-olah aplikasi ditambahkan ke penyewa Microsoft Entra Anda dari galeri aplikasi.

Memilih opsi ini memaksa sinkronisasi ulang semua pengguna saat layanan provisi berjalan.

Penting

Kami sangat menyarankan agar status Penyediaan diatur ke Nonaktif sebelum mengambil opsi ini.

Yang harus Anda ketahui

- MICROSOFT Entra ID menyediakan implementasi proses sinkronisasi yang efisien. Dalam lingkungan yang diinisialisasi, hanya objek yang memerlukan pembaruan yang diproses selama siklus sinkronisasi.

- Memperbarui pemetaan atribut memengaruhi performa siklus sinkronisasi. Pembaruan untuk konfigurasi pemetaan atribut mengharuskan semua objek terkelola dievaluasi kembali.

- Praktik terbaik yang direkomendasikan adalah menjaga jumlah perubahan berturut-turut pada pemetaan atribut Anda dalam jumlah minimal.

- Menambahkan atribut foto yang akan disediakan ke aplikasi tidak didukung hari ini karena Anda tidak dapat menentukan format untuk menyinkronkan foto. Anda dapat meminta fitur di Suara Pengguna.

- Atribut

IsSoftDeletedsering menjadi bagian dari pemetaan default untuk aplikasi.IsSoftdeleteddapat benar dalam salah satu dari empat skenario: 1) Pengguna berada di luar cakupan karena tidak ditetapkan dari aplikasi. 2) Pengguna berada di luar cakupan karena tidak memenuhi filter cakupan. 3) Pengguna dihapus sementara di MICROSOFT Entra ID. 4) PropertiAccountEnableddiatur ke false pada pengguna. Cobalah untuk menyimpanIsSoftDeletedatribut dalam pemetaan atribut Anda. - Layanan provisi Microsoft Entra tidak mendukung provisi nilai null.

- Kunci primer, biasanya

ID, tidak boleh disertakan sebagai atribut target dalam pemetaan atribut Anda. - Atribut peran biasanya perlu dipetakan menggunakan ekspresi, bukan pemetaan langsung. Untuk informasi selengkapnya tentang pemetaan peran, lihat Menyediakan peran ke aplikasi SCIM.

- Meskipun Anda dapat menonaktifkan grup dari pemetaan, menonaktifkan pengguna tidak didukung.

Langkah berikutnya

- Mengotomatiskan Provisi/Pembatalan Provisi Pengguna ke Aplikasi SaaS

- Menulis ekspresi untuk pemetaan atribut

- Filter Cakupan untuk Provisi Pengguna

- Menggunakan SCIM untuk mengaktifkan provisi otomatis pengguna dan grup dari ID Microsoft Entra ke aplikasi

- Daftar Tutorial Cara Mengintegrasikan Aplikasi SaaS