Arsitektur provisi identitas aplikasi lokal Microsoft Entra

Gambaran Umum

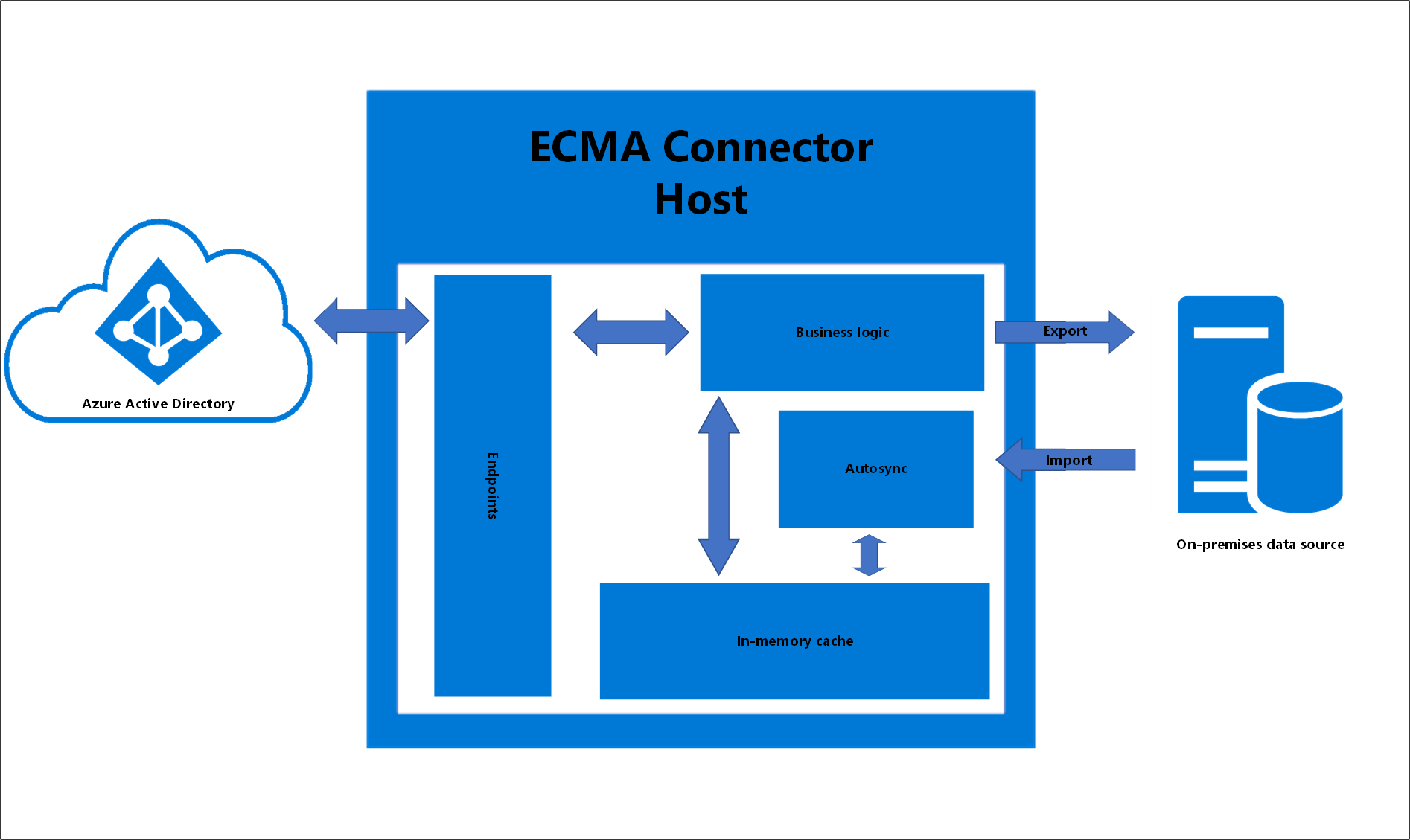

Diagram berikut menunjukkan tampilan yang berlebihan tentang cara kerja provisi aplikasi lokal.

Ada tiga komponen utama untuk menyediakan pengguna ke dalam aplikasi lokal:

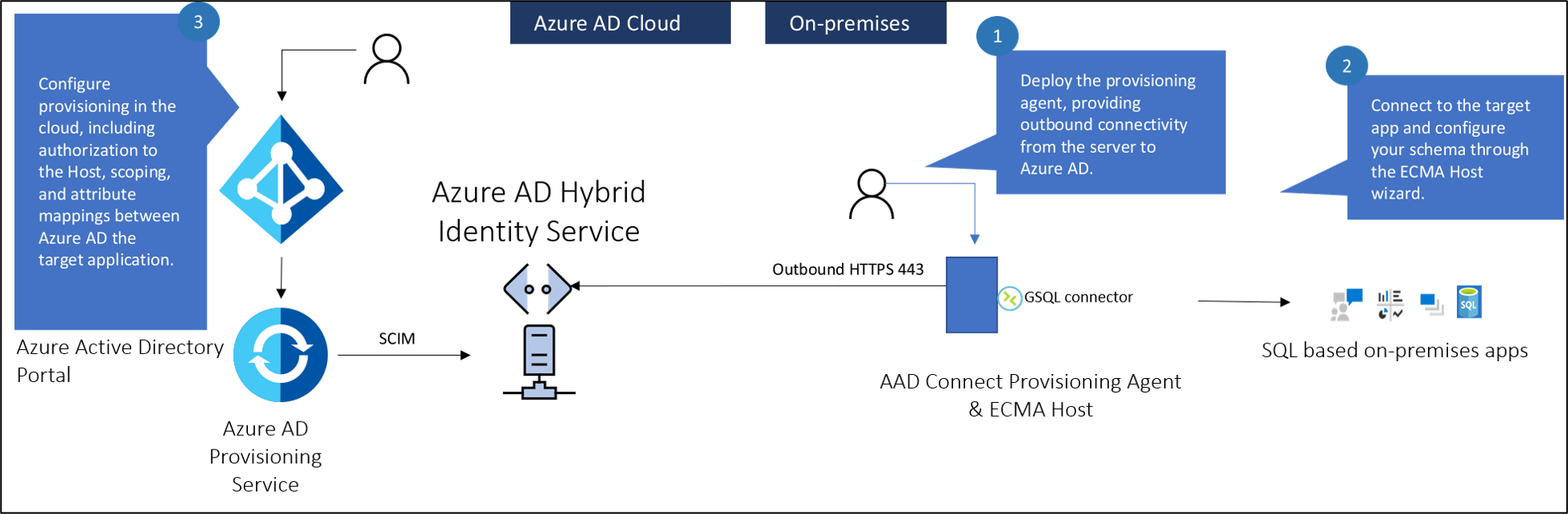

- Agen provisi menyediakan konektivitas antara MICROSOFT Entra ID dan lingkungan lokal Anda.

- Host extensible Koneksi ivity (ECMA) Koneksi or mengonversi permintaan provisi dari ID Microsoft Entra ke permintaan yang dibuat ke aplikasi target Anda. Ini berfungsi sebagai gateway antara MICROSOFT Entra ID dan aplikasi Anda. Anda dapat menggunakannya untuk mengimpor konektor ECMA2 yang ada yang digunakan dengan Microsoft Identity Manager. Host ECMA tidak diperlukan jika Anda telah membangun aplikasi SCIM atau gateway SCIM.

- Layanan provisi Microsoft Entra berfungsi sebagai mesin sinkronisasi.

Catatan

Tidak diperlukan Sinkronisasi Manajer Identitas Microsoft. Tetapi Anda dapat menggunakannya untuk membangun dan menguji konektor ECMA2 Anda sebelum mengimpornya ke host ECMA. Konektor ECMA2 khusus untuk MIM, di mana host ECMA khusus untuk digunakan dengan agen provisi.

Persyaratan firewall

Anda tidak perlu membuka koneksi masuk ke jaringan perusahaan. Agen provisi hanya menggunakan koneksi keluar ke layanan penyediaan, yang berarti bahwa tidak perlu membuka port firewall untuk koneksi masuk. Anda tidak memerlukan jaringan (DMZ) perimeter karena semua koneksi berada di luar dan terjadi pada saluran yang aman.

Titik akhir keluar yang diperlukan untuk agen provisi dirinci di sini.

Arsitektur Host Konektor ECMA

ECMA Host Konektor memiliki beberapa area yang digunakannya untuk mencapai provisi lokal. Diagram di bawah ini adalah gambar konseptual yang menyajikan area individual ini. Tabel di bawah ini menjelaskan area secara lebih detail.

| Area | Deskripsi |

|---|---|

| Titik akhir | Bertanggung jawab atas komunikasi dan transfer data dengan layanan provisi Microsoft Entra |

| Cache dalam memori | Digunakan untuk menyimpan data yang diimpor dari sumber data lokal |

| Sinkronisasi otomatis | Menyediakan sinkronisasi data asinkron antara Host Konektor ECMA dan sumber data lokal |

| Logika bisnis | Digunakan untuk mengkoordinasikan semua kegiatan Host Konektor ECMA. Waktu Sinkronisasi otomatis dapat dikonfigurasi di host ECMA. Ini di halaman properti. |

Tentang atribut jangkar dan nama khusus

Informasi berikut disediakan untuk lebih menjelaskan atribut jangkar dan nama khusus, terutama digunakan oleh konektor GENERICSQL.

Atribut jangkar adalah atribut unik dari jenis objek yang tidak berubah dan mewakili objek tersebut dalam cache in-memory ECMA Koneksi or Host.

Nama khusus (DN) adalah nama yang unik mengidentifikasi objek dengan menunjukkan lokasi saat ini dalam hierarki direktori. Atau dengan SQL, di partisi. Nama ini dibentuk dengan menggabungkan atribut jangkar akar partisi direktori.

Ketika kita memikirkan DN tradisional dalam format tradisional, misalnya, Direktori Aktif atau LDAP, kita memikirkan sesuatu yang mirip dengan:

CN=Lola Jacobson,CN=Users,DC=contoso,DC=com

Namun, untuk sumber data seperti SQL, yang datar, bukan hierarkis, DN harus sudah ada di salah satu tabel atau dibuat dari informasi yang kami berikan ke Host Konektor ECMA.

Ini dapat dicapai dengan mencentang Beregenerasi otomatis di kotak centang saat mengonfigurasi konektor genericSQL. Saat Anda memilih DN untuk dibuat secara otomatis, host ECMA akan menghasilkan DN dalam format LDAP: CN=<anchorvalue>,OBJECT=<type>. Hal ini juga mengasumsikan bahwa DN adalah Jangkar tidak dicentang di halaman Konektivitas.

Konektor genericSQL mengharapkan DN diisi menggunakan format LDAP. Konektor generic SQL menggunakan gaya LDAP dengan nama komponen "OBJECT =". Hal ini memungkinkan untuk menggunakan partisi (setiap jenis objek adalah partisi).

Karena Host Konektor ECMA saat ini hanya mendukung jenis objek USER, OBJECT=<type> akan menjadi OBJECT=USER. Jadi DN untuk pengguna dengan anchorvalue ljacobson adalah:

CN=ljacobson,OBJECT=USER

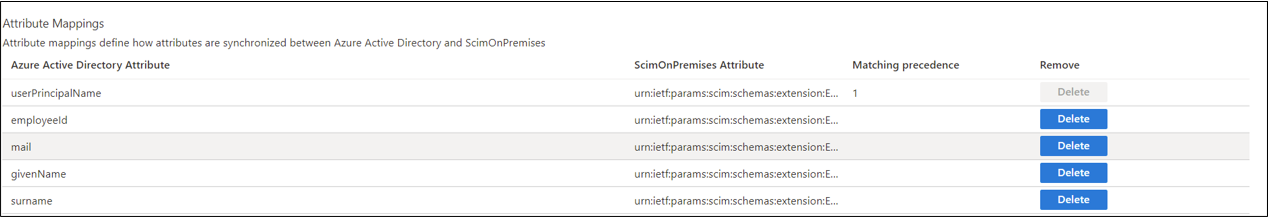

Alur kerja pembuatan pengguna

Layanan provisi Microsoft Entra meminta Ecma Koneksi or Host untuk melihat apakah pengguna ada. Fitur ini menggunakan atribut yang cocok sebagai filter. Atribut ini didefinisikan dalam portal Azure di bawah Aplikasi perusahaan -> Provisi lokal - provisi> -> pencocokan atribut. Ini ditandai dengan 1 untuk mencocokkan prioritas. Anda dapat menentukan satu atau beberapa atribut yang cocok dan memprioritaskannya berdasarkan prioritas. Jika Anda ingin mengubah atribut yang cocok, Anda juga dapat melakukannya.

Host Konektor ECMA menerima permintaan GET dan meminta cache internalnya untuk melihat apakah pengguna ada dan telah diimpor berbasis. Ini dilakukan dengan menggunakan atribut yang cocok di atas. Jika Anda menentukan beberapa atribut yang cocok, layanan provisi Microsoft Entra akan mengirim permintaan GET untuk setiap atribut dan host ECMA akan memeriksa cache-nya untuk kecocokan sampai menemukannya.

Jika pengguna tidak ada, ID Microsoft Entra akan membuat permintaan POST untuk membuat pengguna. Host Koneksi or ECMA akan merespons kembali ID Microsoft Entra dengan HTTP 201 dan memberikan ID untuk pengguna. ID ini berasal dari nilai jangkar yang didefinisikan dalam halaman jenis objek. Jangkar ini akan digunakan oleh MICROSOFT Entra ID untuk mengkueri Ecma Koneksi or Host untuk permintaan mendatang dan berikutnya.

Jika perubahan terjadi pada pengguna di ID Microsoft Entra, maka ID Microsoft Entra akan membuat permintaan GET untuk mengambil pengguna menggunakan jangkar dari langkah sebelumnya, daripada atribut yang cocok di langkah 1. Ini memungkinkan, misalnya, UPN berubah tanpa melanggar tautan antara pengguna di ID Microsoft Entra dan di aplikasi.

Praktik terbaik agen

- Menggunakan agen yang sama untuk fitur provisi lokal bersama dengan Workday / SuccessFactors / Microsoft Entra Koneksi sinkronisasi cloud saat ini tidak didukung. Kami secara aktif berupaya mendukung provisi lokal pada agen yang sama dengan skenario provisi lainnya.

-

- Hindari semua bentuk pemeriksaan sebaris pada komunikasi TLS keluar antara agen dan Azure. Jenis inspeksi inline ini menyebabkan degradasi pada aliran komunikasi.

- Agen harus berkomunikasi dengan Azure dan aplikasi Anda, sehingga penempatan agen memengaruhi latensi kedua koneksi tersebut. Anda dapat meminimalkan latensi lalu lintas ujung ke ujung dengan mengoptimalkan setiap koneksi jaringan. Setiap koneksi dapat dioptimalkan dengan:

- Mengurangi jarak antara kedua ujung hop.

- Memilih jaringan yang tepat untuk dilalui. Misalnya, melintasi jaringan privat daripada Internet publik mungkin akan lebih cepat, karena tautan khusus.

- Agen dan Host ECMA mengandalkan sertifikat untuk komunikasi. Sertifikat yang ditandatangani sendiri yang dihasilkan oleh host ECMA hanya boleh digunakan untuk tujuan pengujian. Sertifikat yang ditandatangani sendiri kedaluwarsa dalam dua tahun secara default dan tidak dapat dicabut. Microsoft merekomendasikan penggunaan sertifikat dari CA tepercaya untuk kasus penggunaan produksi.

Pertanyaan Agen Penyediaan

Beberapa pertanyaan umum dijawab di sini.

Bagaimana cara mengetahui versi agen penyediaan saya?

- Masuk ke server Windows tempat penginstalan agen penyediaan terkait.

- Masuk ke Kontrol Panel>Hapus penginstalan atau Ubah Program.

- Cari versi yang sesuai dengan entri untuk Microsoft Entra Koneksi Provisioning Agent.

Dapatkah saya menginstal agen provisi di server yang sama yang menjalankan Microsoft Entra Koneksi atau Microsoft Identity Manager?

Ya. Anda dapat menginstal agen provisi di server yang sama yang menjalankan Microsoft Entra Koneksi atau Microsoft Identity Manager, tetapi tidak diperlukan.

Bagaimana cara mengonfigurasi Agen Penyediaan untuk menggunakan server proksi untuk komunikasi HTTP keluar?

Agen penyediaan mendukung penggunaan proksi keluar. Anda dapat mengonfigurasinya dengan mengedit file config agen C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config. Tambahkan baris berikut ke dalamnya, mendekati akhir file tepat sebelum tag </configuration> penutup. Ganti variabel [proxy-server] dan [proxy-port] dengan nama server proksi dan nilai port Anda.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Bagaimana cara memastikan agen provisi dapat berkomunikasi dengan penyewa Microsoft Entra dan tidak ada firewall yang memblokir port yang diperlukan oleh agen?

Anda juga dapat memeriksa apakah semua port yang diperlukan terbuka.

Bagaimana cara menghapus instalasi agen penyediaan?

- Masuk ke server Windows tempat penginstalan agen penyediaan terkait.

- Masuk ke Kontrol Panel>Hapus penginstalan atau Ubah Program.

- Hapus instalan program berikut:

- Microsoft Entra Koneksi Provisioning Agent

- Microsoft Entra Koneksi Agent Updater

- Paket Microsoft Entra Koneksi Provisioning Agent

Riwayat agen provisi

Artikel ini mencantumkan versi dan fitur Microsoft Entra Koneksi Provisioning Agent yang telah dirilis. Tim Microsoft Entra secara teratur memperbarui Agen Provisi dengan fitur dan fungsionalitas baru. Pastikan Anda tidak menggunakan agen yang sama untuk provisi lokal dan sinkronisasi cloud/ provisi berbasis SDM.

Microsoft memberikan dukungan langsung untuk versi agen terbaru dan satu versi sebelumnya.

Tautan Unduh

Provisi aplikasi lokal telah diluncurkan ke agen provisi dan tersedia dari portal. Lihat menginstal agen provisi.

1.1.892.0

20 Mei 2022 - dirilis untuk diunduh

Memperbaiki masalah

- Kami menambahkan dukungan untuk mengekspor perubahan pada atribut bilangan bulat, yang menguntungkan pelanggan yang menggunakan konektor LDAP generik.

1.1.846.0

11 April 2022 - dirilis untuk diunduh

Memperbaiki masalah

- Kami menambahkan dukungan untuk ObjectGUID sebagai jangkar untuk konektor LDAP generik saat memprovisikan pengguna ke AD LDS.