Identitas terkelola untuk tanya jawab umum sumber daya Azure

Identitas terkelola untuk sumber daya Azure adalah fitur ID Microsoft Entra. Setiap layanan Azure yang mendukung identitas terkelola untuk sumber daya Azure tunduk pada garis waktu mereka masing-masing. Pastikan Anda meninjau status ketersediaan identitas terkelola untuk sumber daya dan masalah yang diketahui sebelum Anda memulai.

Catatan

Identitas terkelola untuk sumber daya Azure adalah nama baru untuk layanan yang sebelumnya dikenal sebagai Managed Service Identity (MSI).

Administrasi

Bagaimana Anda dapat menemukan sumber daya yang memiliki identitas terkelola?

Anda bisa menemukan daftar sumber daya yang memiliki identitas terkelola yang ditetapkan sistem dengan menggunakan Perintah CLI Azure berikut:

az resource list --query "[?identity.type=='SystemAssigned'].{Name:name, principalId:identity.principalId}" --output table

Izin RBAC Azure apa yang diperlukan untuk menggunakan identitas terkelola pada sumber daya?

- Identitas terkelola yang ditetapkan sistem: Anda harus memiliki izin tulis melalui sumber daya. Misalnya, untuk komputer virtual, Anda memerlukan

Microsoft.Compute/virtualMachines/write. Tindakan ini termasuk dalam peran bawaan spesifik sumber daya seperti Kontributor Komputer Virtual. - Menetapkan identitas terkelola yang ditetapkan pengguna ke sumber daya: Anda memerlukan izin menulis atas sumber daya. Misalnya, untuk komputer virtual, Anda memerlukan

Microsoft.Compute/virtualMachines/write. Anda juga akan memerlukan tindakanMicrosoft.ManagedIdentity/userAssignedIdentities/*/assign/actionatas identitas yang ditetapkan pengguna. Tindakan ini disertakan dalam peran bawaan Operator Identitas Terkelola. - Mengelola identitas yang ditetapkan pengguna: Untuk membuat atau menghapus identitas terkelola yang ditetapkan pengguna, Anda memerlukan penetapan peran Kontributor Identitas Terkelola.

- Mengelola penetapan peran untuk identitas terkelola: Anda memerlukan penetapan peran Pemilik atau Admin Akses Pengguna atas sumber daya yang diberi akses. Anda akan memerlukan penetapan peran Pembaca ke sumber daya dengan identitas yang ditetapkan sistem, atau ke identitas yang ditetapkan pengguna yang diberi penetapan peran tersebut. Jika tidak memiliki akses baca, Anda dapat mencari berdasarkan "Pengguna, grup, atau perwakilan layanan" untuk menemukan perwakilan layanan pendukung identitas, bukan mencari menurut identitas terkelola saat menambahkan penetapan peran. Baca selengkapnya tentang menetapkan peran Azure.

Bagaimana cara mencegah pembuatan identitas terkelola yang ditetapkan pengguna?

Anda dapat mencegah pengguna membuat identitas terkelola yang ditetapkan pengguna menggunakan Azure Policy

Masuk ke portal Azure dan buka Kebijakan.

Pilih Definisi

Pilih + Definisi kebijakan dan masukkan informasi yang diperlukan.

Di bagian aturan kebijakan, tempel:

{ "mode": "All", "policyRule": { "if": { "field": "type", "equals": "Microsoft.ManagedIdentity/userAssignedIdentities" }, "then": { "effect": "deny" } }, "parameters": {} }

Setelah membuat kebijakan, tetapkan ke grup sumber daya yang ingin Anda gunakan.

- Navigasikan ke grup sumber daya.

- Temukan grup sumber daya yang Anda gunakan untuk pengujian.

- Pilih Kebijakan dari menu sebelah kiri.

- Pilih Tetapkan kebijakan

- Di bagian Dasar , berikan:

- Lingkup Grup sumber daya yang kami gunakan untuk pengujian

- Definisi kebijakan: Kebijakan yang kami buat sebelumnya.

- Biarkan semua pengaturan lain pada defaultnya dan pilih Tinjau + Buat

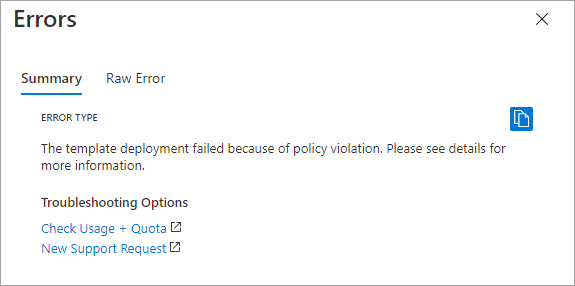

Pada titik ini, setiap upaya untuk membuat identitas terkelola yang ditetapkan pengguna di grup sumber daya gagal.

Konsep

Apakah identitas terkelola memiliki objek aplikasi pendukung?

Tidak, identitas terkelola dan Pendaftaran Aplikasi Microsoft Entra tidak sama di direktori.

Pendaftaran aplikasi memiliki dua komponen: Objek Aplikasi + Objek Perwakilan Layanan. Identitas Terkelola untuk sumber daya Azure hanya memiliki salah satu komponen tersebut: Objek Perwakilan Layanan.

Identitas terkelola tidak memiliki objek aplikasi di direktori, yang biasanya digunakan untuk memberikan izin aplikasi untuk grafik MS. Sebagai gantinya, izin grafik MS untuk identitas terkelola perlu diberikan langsung kepada Perwakilan Layanan.

Apa informasi masuk yang terkait dengan identitas terkelola? Berapa lama valid dan seberapa sering dirotasi?

Catatan

Bagaimana identitas terkelola mengautentikasi adalah detail implementasi internal yang dapat berubah tanpa pemberitahuan.

Identitas terkelola menggunakan autentikasi berbasis sertifikat. Setiap info masuk identitas terkelola memiliki masa berlaku 90 hari dan diperpanjang setelah 45 hari.

Identitas apa yang akan menjadi default IMDS jika saya tidak menentukan identitas dalam permintaan?

- Jika identitas terkelola yang ditetapkan sistem diaktifkan dan tidak ada identitas yang ditentukan dalam permintaan, Azure Instance Metadata Service (IMDS) default ke sistem yang ditetapkan identitas terkelola.

- Jika identitas terkelola yang ditetapkan sistem tidak diaktifkan, dan hanya ada satu pengguna yang ditetapkan identitas terkelola, IMDS akan menggunakan pengaturan default untuk satu pengguna yang ditetapkan identitas terkelola tersebut.

- Jika identitas terkelola yang ditetapkan sistem tidak diaktifkan, dan ada beberapa identitas terkelola yang ditetapkan pengguna, Anda harus menentukan identitas terkelola dalam permintaan tersebut.

Batasan

Bisakah identitas terkelola yang sama digunakan di beberapa wilayah?

Singkatnya, ya Anda bisa menggunakan identitas terkelola yang ditetapkan pengguna di lebih dari satu wilayah Azure. Jawaban yang lebih panjang adalah bahwa sementara identitas terkelola yang ditetapkan pengguna dibuat sebagai sumber daya regional, perwakilan layanan terkait (SP) yang dibuat di ID Microsoft Entra tersedia secara global. Perwakilan layanan dapat digunakan dari wilayah Azure mana pun dan ketersediaannya tergantung pada ketersediaan ID Microsoft Entra. Misalnya, jika Anda membuat identitas terkelola yang ditetapkan pengguna di wilayah South-Central dan wilayah tersebut menjadi tidak tersedia, masalah ini hanya memengaruhi aktivitas sarana kontrol pada identitas terkelola itu sendiri. Aktivitas yang dilakukan oleh sumber daya apa pun yang telah dikonfigurasi untuk menggunakan identitas terkelola tidak akan terpengaruh.

Apakah identitas terkelola untuk sumber daya Azure berfungsi dengan Azure Cloud Services (Klasik)?

Identitas terkelola untuk sumber daya Azure tidak memiliki dukungan untuk Azure Cloud Services (klasik) saat ini. "

Apa batas keamanan identitas terkelola untuk sumber daya Azure?

Batas keamanan identitas adalah sumber daya yang dilampirkannya. Misalnya, batas keamanan untuk mesin virtual dengan identitas terkelola untuk sumber daya Azure diaktifkan, adalah mesin virtual. Kode apa pun yang berjalan pada mesin virtual tersebut, dapat memanggil titik akhir identitas terkelola dan meminta token. Pengalaman ini serupa ketika bekerja dengan sumber daya lain yang mendukung identitas terkelola.

Apakah identitas terkelola akan dibuat ulang secara otomatis jika saya memindahkan langganan ke direktori lain?

Tidak, jika Anda memindahkan langganan ke direktori lain, Anda harus membuatnya kembali secara manual dan memberikan penetapan peran Azure lagi.

- Untuk identitas terkelola yang ditetapkan sistem: nonaktifkan dan aktifkan kembali.

- Untuk identitas terkelola yang ditetapkan pengguna: hapus, buat ulang, dan lampirkan lagi ke sumber daya yang diperlukan (misalnya, komputer virtual)

Bisakah saya menggunakan identitas terkelola untuk mengakses sumber daya di direktori/penyewa lain?

Tidak, identitas terkelola saat ini tidak mendukung skenario lintas direktori.

Apakah ada batasan tarif yang berlaku untuk identitas terkelola?

Batas identitas terkelola memiliki dependensi pada batas layanan Azure, batas Azure Instance Metadata Service (IMDS), dan batas layanan Microsoft Entra.

- Batas layanan Azure menentukan jumlah operasi buat yang dapat dilakukan di tingkat penyewa dan langganan. Identitas terkelola yang ditetapkan pengguna juga memiliki batasan tentang bagaimana identitas tersebut dapat dinamai.

- IMD Secara umum, permintaan ke IMDS dibatasi hingga lima permintaan per detik. Permintaan yang melebihi ambang ini akan ditolak dengan 429 tanggapan. Permintaan ke kategori Identitas Terkelola dibatasi hingga 20 permintaan per detik dan 5 permintaan bersamaan. Anda dapat membaca selengkapnya di artikel Azure Instance Metadata Service (Windows).

- Layanan Microsoft Entra Setiap identitas terkelola dihitung terhadap batas kuota objek dalam penyewa Microsoft Entra seperti yang dijelaskan dalam batas dan pembatasan layanan Microsoft Entra.

Apakah mungkin memindahkan identitas terkelola yang ditetapkan pengguna ke grup/langganan sumber daya yang berbeda?

Memindahkan identitas terkelola yang ditetapkan pengguna ke grup sumber daya yang berbeda tidak didukung.

Apakah token identitas terkelola di-cache?

Token identitas terkelola di sisi lain di-cache oleh infrastruktur Azure yang mendasari untuk tujuan performa dan ketahanan: agar layanan back-end identitas terkelola mempertahankan cache per sumber daya URI selama sekitar 24 jam. Sebagai contoh, ini dapat memerlukan waktu beberapa jam agar izin identitas terkelola diterapkan. Saat ini, tidak memungkinkan untuk memaksa token identitas yang dikelola untuk direfresh sebelum berakhir. Untuk informasi selengkapnya, lihat Batasan penggunaan identitas terkelola untuk otorisasi.

Apakah identitas terkelola dihapus sementara?

Ya, Identitas Terkelola dihapus sementara selama 30 hari. Anda dapat melihat perwakilan layanan identitas terkelola yang dihapus sementara, tetapi Anda tidak dapat memulihkan atau menghapusnya secara permanen.

Apa yang terjadi pada token setelah identitas terkelola dihapus?

Saat identitas terkelola dihapus, sumber daya Azure yang sebelumnya dikaitkan dengan identitas tersebut tidak dapat lagi meminta token baru untuk identitas tersebut. Token yang dikeluarkan sebelum identitas dihapus masih akan valid hingga kedaluwarsa aslinya. Beberapa sistem otorisasi titik akhir target dapat melakukan pemeriksaan lain di direktori untuk identitas, dalam hal ini permintaan gagal karena objek tidak dapat ditemukan. Namun beberapa sistem, seperti Azure RBAC, akan terus menerima permintaan dari token tersebut sampai kedaluwarsa.