Mengonfigurasi pemberitahuan keamanan untuk peran Microsoft Entra dalam Privileged Identity Management

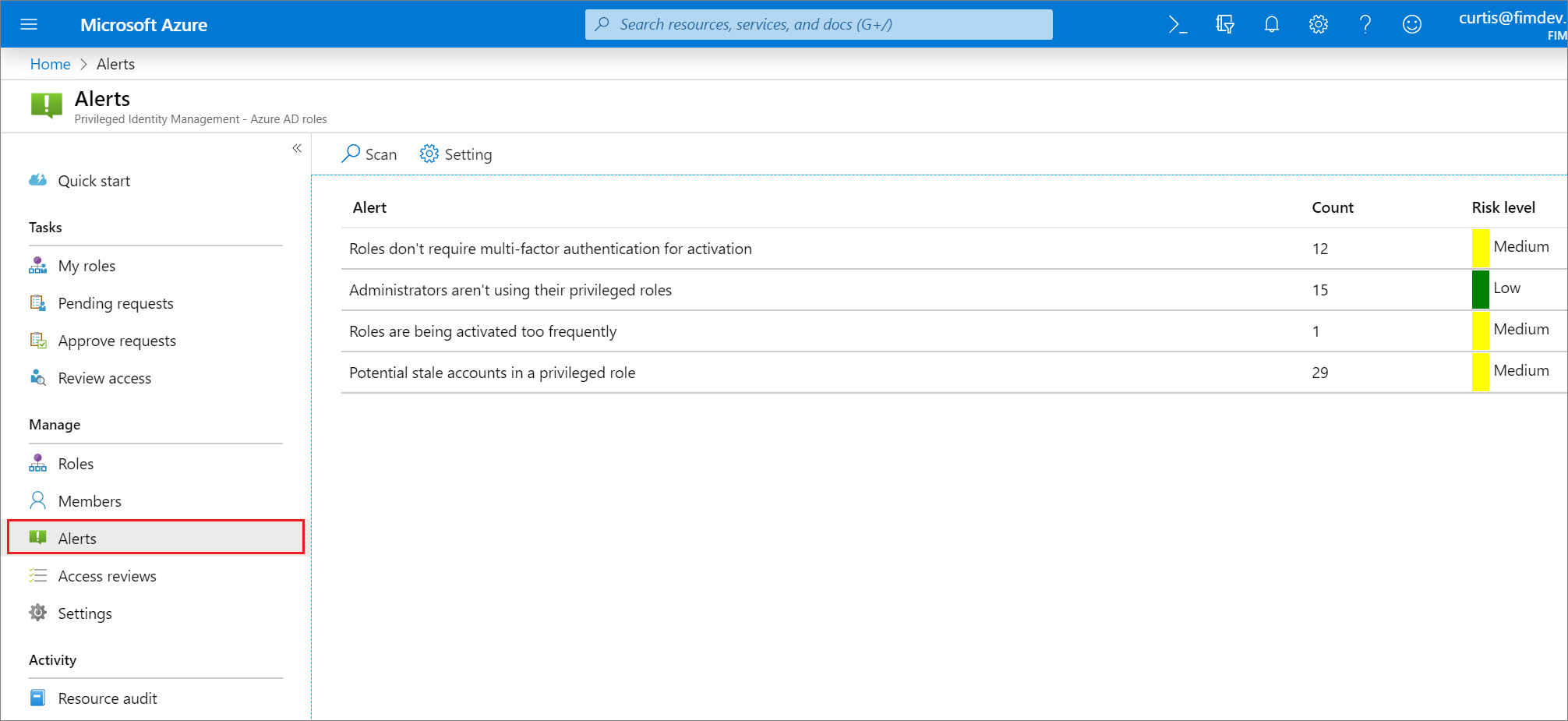

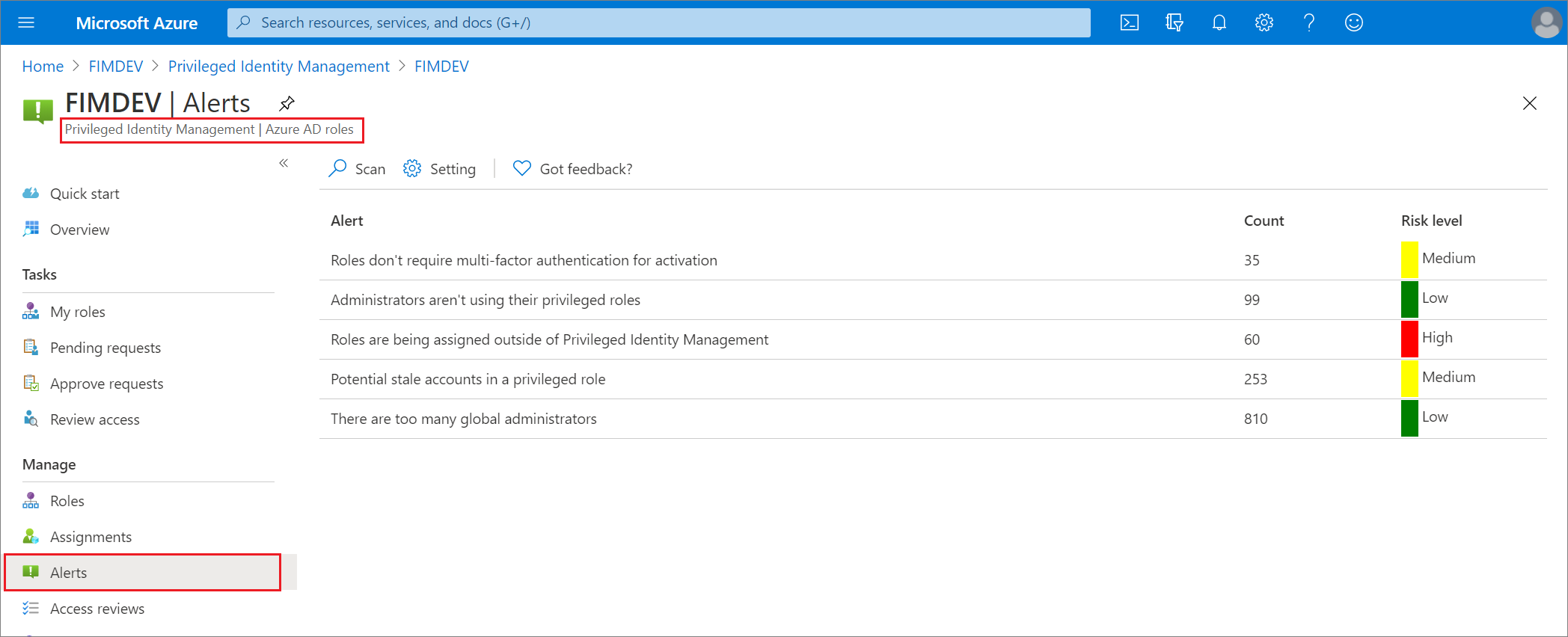

Privileged Identity Management (PIM) menghasilkan pemberitahuan saat ada aktivitas yang mencurigakan atau tidak aman di organisasi Anda di ID Microsoft Entra. Ketika pemberitahuan dipicu, pemberitahuan muncul di dasbor Privileged Identity Management. Pilih pemberitahuan untuk melihat laporan yang mencantumkan pengguna atau peran yang memicu pemberitahuan.

Catatan

Satu peristiwa di Privileged Identity Management dapat menghasilkan pemberitahuan email ke beberapa penerima – penerima tugas, pemberi izin, atau administrator. Jumlah maksimum pemberitahuan yang dikirim per satu peristiwa adalah 1000. Jika jumlah penerima melebihi 1000 – hanya 1000 penerima pertama yang akan menerima pemberitahuan email. Ini tidak mencegah penerima tugas, administrator, atau pemberi persetujuan lain menggunakan izin mereka di ID Microsoft Entra dan Privileged Identity Management.

Persyaratan lisensi

Menggunakan Privileged Identity Management memerlukan lisensi. Untuk informasi selengkapnya tentang lisensi, lihat Tata Kelola ID Microsoft Entra dasar-dasar lisensi .

Peringatan keamanan

Bagian ini mencantumkan semua pemberitahuan keamanan untuk peran Microsoft Entra, bersama dengan cara memperbaiki dan cara mencegahnya. Tingkat keparahan memiliki arti sebagai berikut:

- Tinggi: Perlu tindakan segera karena pelanggaran kebijakan.

- Medium: Tidak memerlukan tindakan segera tetapi menandakan potensi pelanggaran kebijakan.

- Rendah: Tidak memerlukan tindakan segera tetapi menyarankan perubahan kebijakan yang lebih baik.

Catatan

Hanya peran berikut yang dapat membaca pemberitahuan keamanan PIM untuk peran Microsoft Entra: Administrator Global, Administrator Peran Istimewa, Pembaca Global, Administrator Keamanan, dan Pembaca Keamanan.

Admin tidak menggunakan peran istimewa mereka

Tingkat keparahan: Rendah

| Deskripsi | |

|---|---|

| Mengapa saya mendapatkan pemberitahuan ini? | Pengguna yang telah diberi peran istimewa yang tidak mereka butuhkan meningkatkan kemungkinan serangan. Penyerang juga lebih mudah untuk tetap tidak diperhatikan di akun yang tidak digunakan secara aktif. |

| Bagaimana cara memperbaikinya? | Tinjau pengguna dalam daftar dan hapus mereka dari peran istimewa yang tidak mereka butuhkan. |

| Pencegahan | Tetapkan peran istimewa hanya untuk pengguna yang memiliki pertimbangan bisnis. Jadwalkan peninjauan akses secara rutin untuk memverifikasi bahwa pengguna masih memerlukan akses mereka. |

| Tindakan mitigasi dalam portal | Menghapus akun dari peran istimewa mereka. |

| Pemicu | Dipicu jika pengguna melewati jumlah hari tertentu tanpa mengaktifkan peran. |

| Jumlah hari | Pengaturan ini menentukan jumlah hari maksimum, dari 0 hingga 100, yang dapat dilakukan pengguna tanpa mengaktifkan peran. |

Peran tidak memerlukan autentikasi multifaktor untuk aktivasi

Tingkat keparahan: Rendah

| Deskripsi | |

|---|---|

| Mengapa saya mendapatkan pemberitahuan ini? | Tanpa autentikasi multifaktor, pengguna yang disusupi dapat mengaktifkan peran istimewa. |

| Bagaimana cara memperbaikinya? | Tinjau daftar peran dan perlu autentikasi multifaktor untuk setiap peran. |

| Pencegahan | Wajibkan MFA untuk setiap peran. |

| Tindakan mitigasi dalam portal | Membuat autentikasi multifaktor diperlukan untuk aktivasi peran istimewa. |

Organisasi tidak memiliki Microsoft Entra ID P2 atau Tata Kelola ID Microsoft Entra

Tingkat keparahan: Rendah

| Deskripsi | |

|---|---|

| Mengapa saya mendapatkan pemberitahuan ini? | Organisasi Microsoft Entra saat ini tidak memiliki Microsoft Entra ID P2 atau Tata Kelola ID Microsoft Entra. |

| Bagaimana cara memperbaikinya? | Tinjau informasi tentang edisi Microsoft Entra. Tingkatkan ke Microsoft Entra ID P2 atau Tata Kelola ID Microsoft Entra. |

Potensi akun kedaluwarsa dalam peran istimewa

Tingkat keparahan: Sedang

| Deskripsi | |

|---|---|

| Mengapa saya mendapatkan pemberitahuan ini? | Peringatan ini tidak lagi dipicu berdasarkan tanggal perubahan kata sandi terakhir akun. Pemberitahuan ini untuk akun dalam peran istimewa yang belum masuk selama n hari terakhir, di mana n adalah banyak hari yang dapat dikonfigurasi antara 1-365 hari. Akun-akun ini mungkin merupakan layanan atau akun bersama yang tidak dipertahankan dan rentan terhadap penyerang. |

| Bagaimana cara memperbaikinya? | Tinjau akun dalam daftar. Jika mereka tidak lagi membutuhkan akses, hapus dari peran istimewanya. |

| Pencegahan | Pastikan bahwa akun yang dibagikan memutar kata sandi yang kuat ketika ada perubahan pada pengguna yang mengetahui kata sandi tersebut. Tinjau akun dengan peran istimewa secara rutin menggunakan akses ulasan dan hapus penetapan peran yang tidak lagi diperlukan. |

| Tindakan mitigasi dalam portal | Menghapus akun dari peran istimewa mereka. |

| Praktik Terbaik | Akun akses bersama, layanan, dan darurat yang mengautentikasi menggunakan kata sandi dan ditetapkan ke peran administratif yang sangat istimewa seperti Administrator Global atau Administrator Keamanan harus memutar kata sandi mereka untuk kasus-kasus berikut:

|

Peran ditetapkan di luar Privileged Identity Management

Tingkat keparahan: Tinggi

| Deskripsi | |

|---|---|

| Mengapa saya mendapatkan pemberitahuan ini? | Penetapan peran hak istimewa yang dibuat di luar Privileged Identity Management tidak dipantau dengan benar dan dapat mengindikasikan serangan aktif. |

| Bagaimana cara memperbaikinya? | Tinjau pengguna dalam daftar dan hapus dari peran istimewa yang ditetapkan di luar Privileged Identity Management. Anda juga dapat mengaktifkan atau menonaktifkan peringatan dan pemberitahuan email yang menyertainya di pengaturan pemberitahuan. |

| Pencegahan | Selidiki di mana pengguna diberi peran istimewa di luar Privileged Identity Management dan larang penugasan di masa mendatang dari sana. |

| Tindakan mitigasi dalam portal | Menghapus pengguna dari peran istimewa mereka. |

Catatan

PIM mengirim pemberitahuan email untuk Peran yang ditetapkan di luar pemberitahuan PIM saat pemberitahuan diaktifkan dari pengaturan pemberitahuan Untuk peran Microsoft Entra di PIM, email dikirim ke Administrator Peran Istimewa, Administrator Keamanan, dan Administrator Global yang telah mengaktifkan Privileged Identity Management. Untuk sumber daya Azure di PIM, email dikirim ke Pemilik dan Administrator Akses Pengguna.

Ada terlalu banyak administrator global

Tingkat keparahan: Rendah

| Deskripsi | |

|---|---|

| Mengapa saya mendapatkan pemberitahuan ini? | Administrator Global adalah peran istimewa tertinggi. Jika Administrator Global disusupi, penyerang mendapatkan akses ke semua izin mereka, yang membahmari seluruh sistem Anda. |

| Bagaimana cara memperbaikinya? | Tinjau pengguna dalam daftar dan hapus semua yang tidak benar-benar membutuhkan peran Administrator perusahaan. Tetapkan peran istimewa yang lebih rendah untuk pengguna ini sebagai gantinya. |

| Pencegahan | Tetapkan peran istimewa paling rendah sesuai kebutuhan pengguna. |

| Tindakan mitigasi dalam portal | Menghapus akun dari peran istimewa mereka. |

| Pemicu | Dipicu jika dua kriteria berbeda terpenuhi, dan Anda dapat mengonfigurasi keduanya. Pertama, Anda perlu mencapai ambang tertentu dari penetapan peran Administrator Global. Kedua, persentase tertentu dari total penetapan peran Anda harus Administrator Global. Jika Anda hanya memenuhi salah satu pengukuran ini, peringatan tidak akan muncul. |

| Jumlah minimum Administrator Global | Pengaturan ini menentukan jumlah penetapan peran Administrator Global, dari 2 hingga 100, yang Anda anggap terlalu sedikit untuk organisasi Microsoft Entra Anda. |

| Persentase Administrator Global | Pengaturan ini menentukan persentase minimum administrator yang merupakan Administrator global, dari 0% hingga 100%, di bawahnya Anda tidak ingin organisasi Microsoft Entra Anda menurun. |

Peran terlalu sering diaktifkan

Tingkat keparahan: Rendah

| Deskripsi | |

|---|---|

| Mengapa saya mendapatkan pemberitahuan ini? | Beberapa aktivasi ke peran istimewa yang sama oleh pengguna yang sama merupakan tanda serangan. |

| Bagaimana cara memperbaikinya? | Tinjau pengguna dalam daftar dan pastikan bahwa durasi aktivasi untuk peran istimewa mereka diatur cukup lama bagi mereka untuk melakukan tugas mereka. |

| Pencegahan | Pastikan bahwa durasi aktivasi untuk peran istimewa diatur cukup lama bagi pengguna untuk melakukan tugas mereka.Memerlukan autentikasi multifaktor untuk peran istimewa yang memiliki akun yang dibagikan oleh beberapa administrator. |

| Tindakan mitigasi dalam portal | T/A |

| Pemicu | Dipicu jika pengguna mengaktifkan peran dengan hak istimewa yang sama beberapa kali dalam jangka waktu tertentu. Anda dapat mengonfigurasi periode waktu dan jumlah aktivasi. |

| Rentang waktu perpanjangan aktivasi | Pengaturan ini menentukan hari, jam, menit, dan detik periode waktu yang ingin Anda gunakan untuk melacak perpanjangan yang mencurigakan. |

| Jumlah perpanjangan aktivasi | Pengaturan ini menentukan jumlah aktivasi, dari 2 hingga 100, di mana Anda ingin diberitahu, dalam jangka waktu yang Anda pilih. Anda bisa mengubah pengaturan ini dengan memindahkan penggeser, atau mengetikkan angka di kotak teks. |

Menyesuaikan pengaturan pemberitahuan keamanan

Ikuti langkah-langkah ini untuk mengonfigurasi pemberitahuan keamanan untuk peran Microsoft Entra di Privileged Identity Management:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

Telusuri pengaturan Identitas>Privileged Identity Management>Microsoft Entra peran>Pengaturan Pemberitahuan.> Untuk informasi tentang cara menambahkan tile Privileged Identity Management ke dasbor Anda, lihat Mulai menggunakan Privileged Identity Management.

Sesuaikan pengaturan pada peringatan lainnya agar berfungsi dengan lingkungan dan tujuan keamanan Anda.