Mengonfigurasi Front Door Standard/Premium di depan Azure API Management

BERLAKU UNTUK: Semua tingkatAN API Management

Azure Front Door adalah platform jaringan pengiriman aplikasi modern yang menyediakan jaringan pengiriman konten (CDN) yang aman dan dapat diskalakan, akselerasi situs dinamis, dan penyeimbangan beban HTTP global untuk aplikasi web global Anda. Saat digunakan di depan API Management, Front Door dapat menyediakan offloading TLS, TLS end-to-end, load balancing, penembolokan respons permintaan GET, dan firewall aplikasi web, di antara kemampuan lainnya. Untuk daftar lengkap fitur yang didukung, lihat Apa itu Azure Front Door?

Catatan

Untuk beban kerja web, sebaiknya gunakan perlindungan Azure DDoS dan firewall aplikasi web untuk melindungi dari serangan DDoS yang muncul. Opsi lain adalah menggunakan Azure Front Door bersama dengan firewall aplikasi web. Azure Front Door menawarkan perlindungan tingkat platform terhadap serangan DDoS tingkat jaringan. Untuk informasi selengkapnya, lihat garis besar keamanan untuk layanan Azure.

Artikel ini menunjukkan cara:

- Siapkan profil Azure Front Door Standard/Premium di depan instans Azure API Management yang dapat diakses publik: baik non-jaringan, atau disuntikkan dalam jaringan virtual dalam mode eksternal.

- Batasi API Management untuk menerima lalu lintas API hanya dari Azure Front Door.

Prasyarat

- Sebuah instans API Management.

- Jika Anda memilih untuk menggunakan instans yang disuntikkan jaringan, instans tersebut harus disebarkan di VNet eksternal. (Injeksi jaringan virtual didukung di tingkat layanan Pengembang dan Premium.)

- Impor satu atau beberapa API ke instans API Management Anda untuk mengonfirmasi perutean melalui Front Door.

Mengonfigurasi Azure Front Door

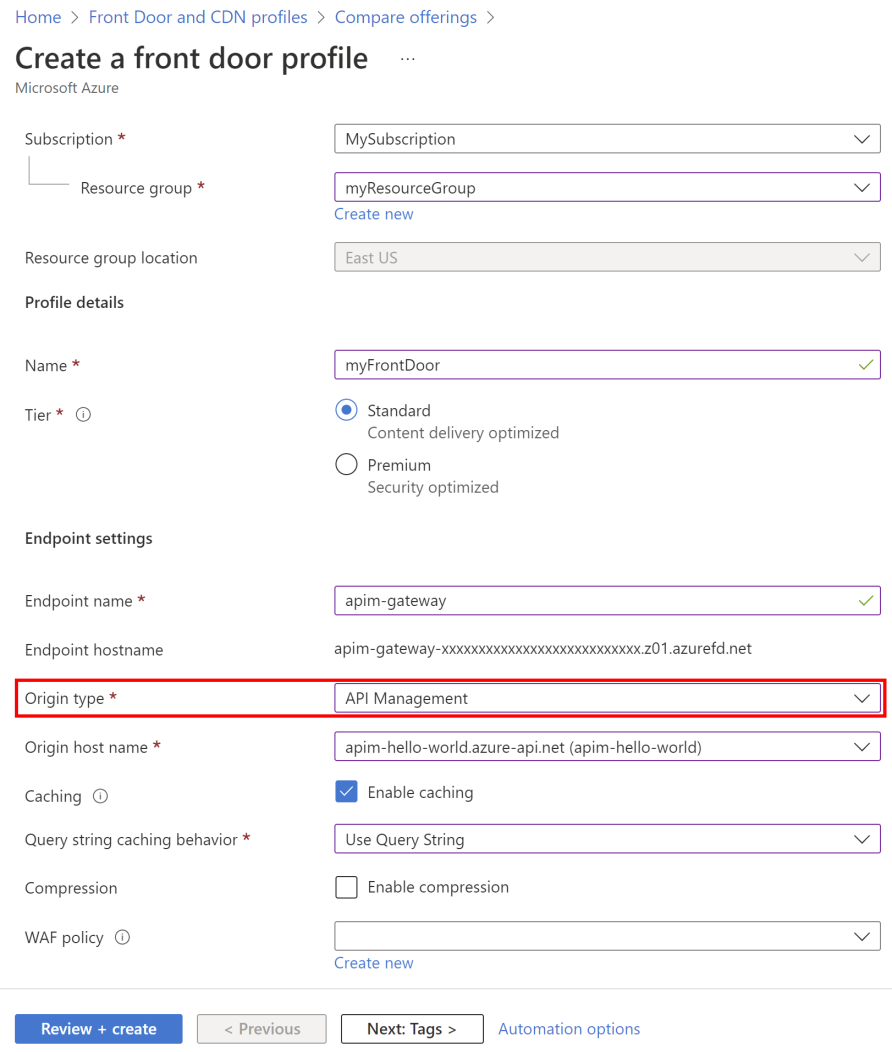

Membuat profil

Untuk langkah-langkah membuat profil Azure Front Door Standard/Premium, lihat Mulai Cepat: Membuat profil Azure Front Door - portal Azure. Untuk artikel ini, Anda dapat memilih profil Front Door Standard. Untuk perbandingan Front Door Standard dan Front Door Premium, lihat Perbandingan tingkat.

Konfigurasikan pengaturan Front Door berikut yang khusus untuk menggunakan titik akhir gateway instans API Management Anda sebagai asal Front Door. Untuk penjelasan tentang pengaturan lain, lihat mulai cepat Front Door.

| Pengaturan | Nilai |

|---|---|

| Jenis asal | Pilih API Management |

| Nama host asal | Pilih nama host instans API Management Anda, misalnya, myapim.azure-api.net |

| Penembolokan | Pilih Aktifkan penembolokan untuk Front Door ke cache konten statis |

| Perilaku penembolokan string kueri | Pilih Gunakan String Kueri |

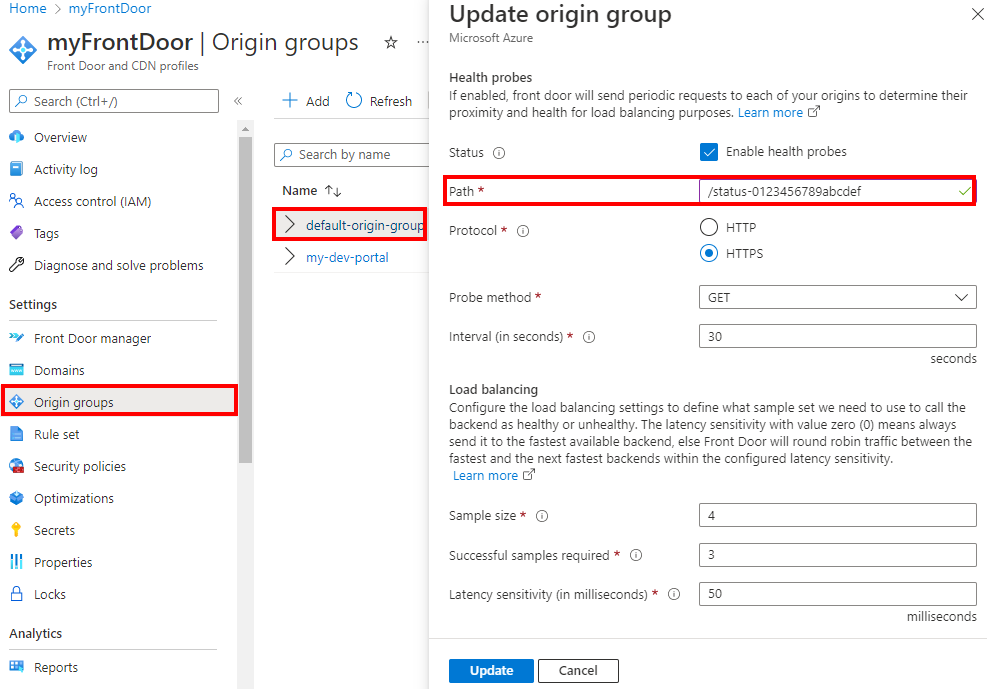

Memperbarui grup asal default

Setelah profil dibuat, perbarui grup asal default untuk menyertakan pemeriksaan kesehatan API Management.

Di portal, buka profil Front Door Anda.

Di menu sebelah kiri, di bawah Pengaturan pilih Grup>asal default-origin-group.

Di jendela Perbarui grup asal, konfigurasikan pengaturan Pemeriksaan kesehatan berikut ini dan pilih Perbarui:

Pengaturan Nilai Keadaan Pilih Aktifkan pemeriksaan kesehatan Jalur Masukkan /status-0123456789abcdefProtokol Pilih HTTPS Metode Pilih GET Interval (dalam detik) Masukkan 30

Memperbarui rute default

Sebaiknya perbarui rute default yang terkait dengan grup asal API Management untuk menggunakan HTTPS sebagai protokol penerusan.

- Di portal, buka profil Front Door Anda.

- Di menu sebelah kiri, di bawah Pengaturan pilih Grup asal.

- Perluas default-origin-group.

- Di menu konteks (...) rute default, pilih Konfigurasikan rute.

- Atur Protokol yang Diterima ke HTTP dan HTTPS.

- Aktifkan Alihkan semua lalu lintas untuk menggunakan HTTPS.

- Atur Protokol penerusan ke HTTPS saja lalu pilih Perbarui.

Uji konfigurasi

Uji konfigurasi profil Front Door dengan memanggil API yang dihosting oleh API Management. Pertama, panggil API langsung melalui gateway API Management untuk memastikan bahwa API dapat dijangkau. Kemudian, panggil API melalui Front Door. Untuk menguji, Anda dapat menggunakan klien baris perintah seperti curl untuk panggilan, atau alat seperti Postman.

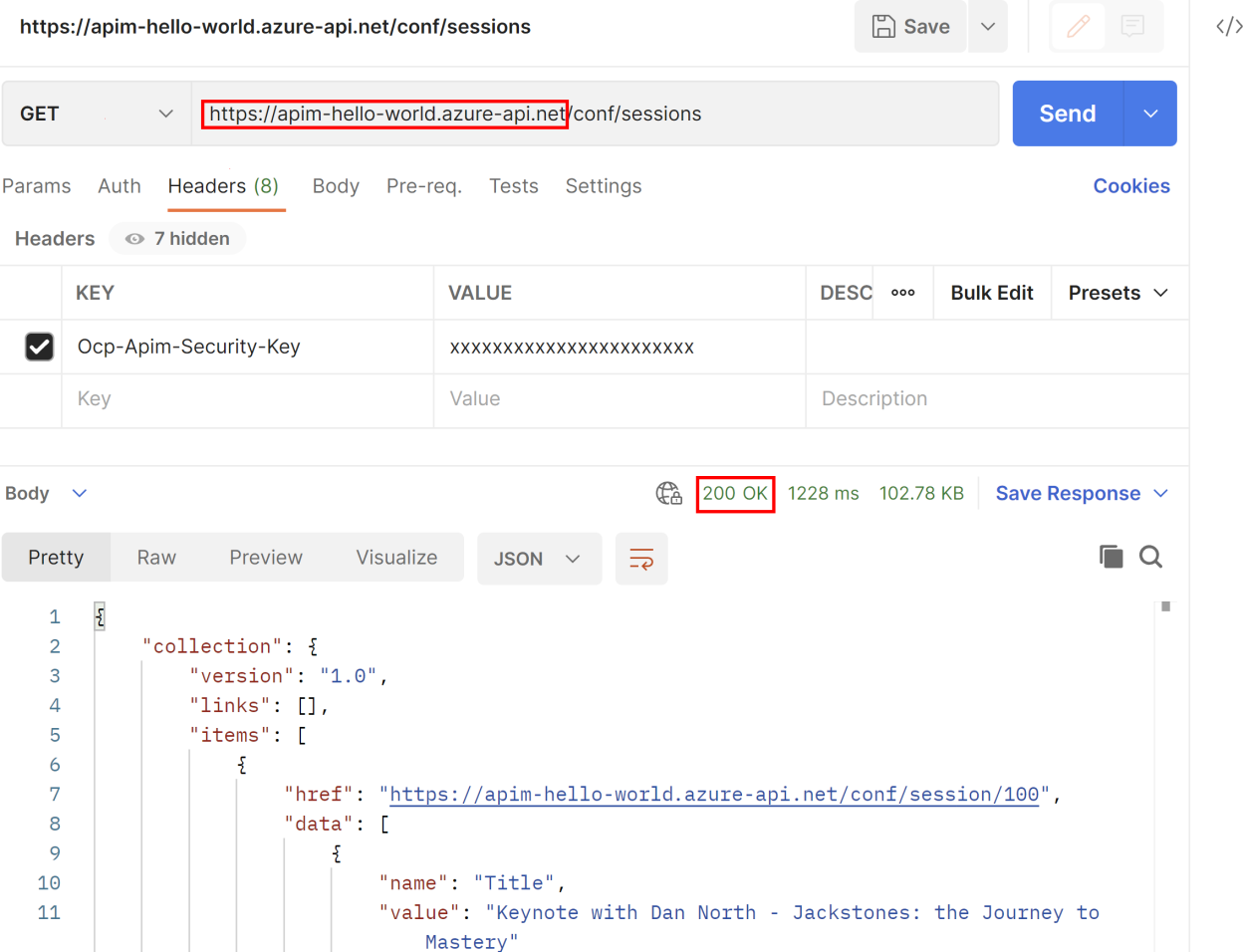

Memanggil API secara langsung melalui API Management

Dalam contoh berikut, operasi dalam API Konferensi Demo yang dihosting oleh instans API Management dipanggil langsung menggunakan Postman. Dalam contoh ini, nama host instans berada di domain default azure-api.net , dan kunci langganan yang valid diteruskan menggunakan header permintaan. Respons yang berhasil memperlihatkan 200 OK dan mengembalikan data yang diharapkan:

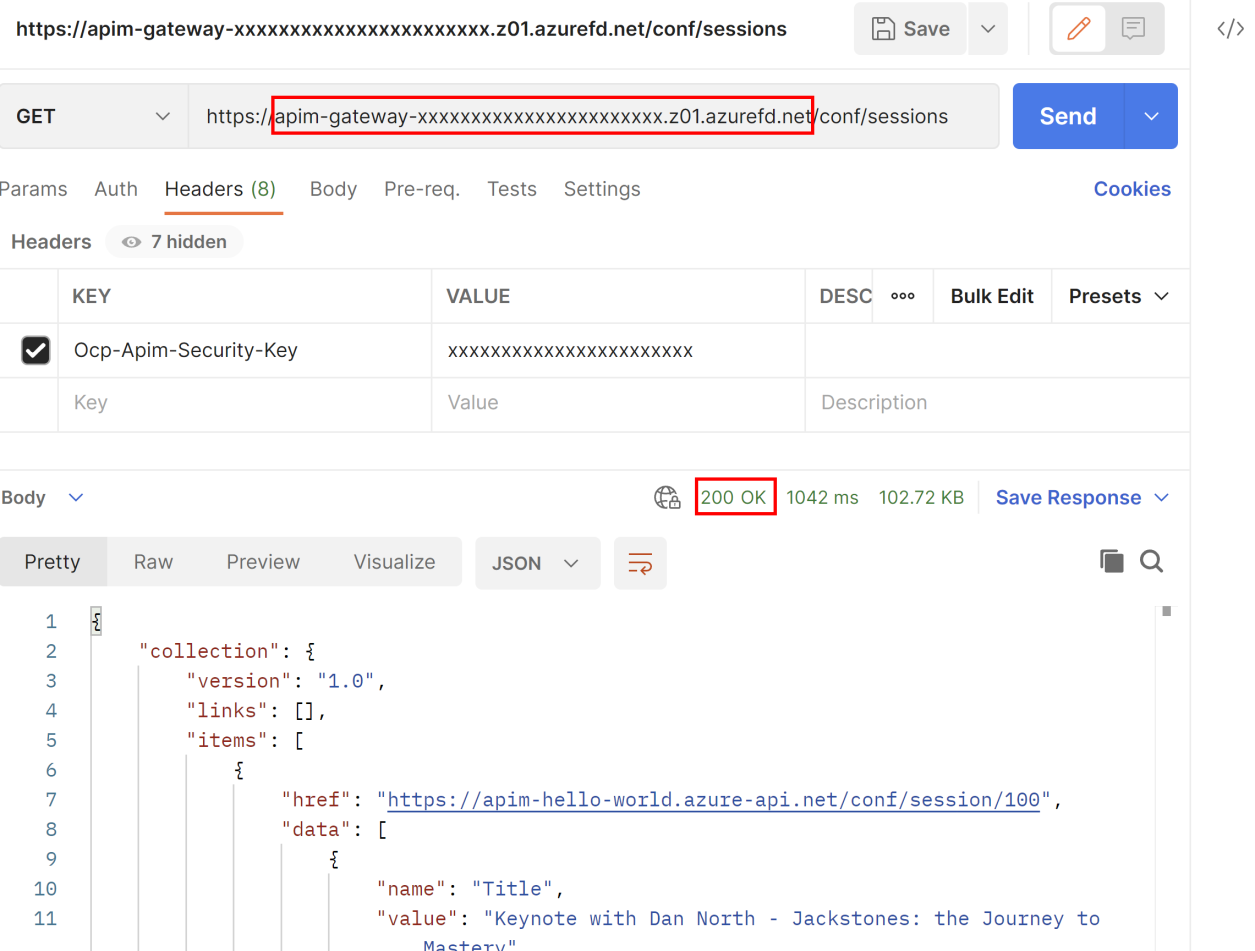

Memanggil API langsung melalui Front Door

Dalam contoh berikut, operasi yang sama dalam DEMO Conference API disebut menggunakan titik akhir Front Door yang dikonfigurasi untuk instans Anda. Nama host titik akhir di azurefd.net domain ditampilkan di portal di halaman Gambaran Umum profil Front Door Anda. Respons yang berhasil memperlihatkan 200 OK dan mengembalikan data yang sama seperti dalam contoh sebelumnya:

Membatasi lalu lintas masuk ke instans API Management

Gunakan kebijakan API Management untuk memastikan bahwa instans API Management Anda hanya menerima lalu lintas dari Azure Front Door. Anda dapat menyelesaikan pembatasan ini menggunakan salah satu atau kedua metode berikut:

- Membatasi alamat IP masuk ke instans API Management Anda

- Membatasi lalu lintas berdasarkan nilai

X-Azure-FDIDheader

Membatasi alamat IP masuk

Anda dapat mengonfigurasi kebijakan filter ip masuk di API Management untuk hanya mengizinkan lalu lintas terkait Front Door, yang mencakup:

Ruang alamat IP backend Front Door - Izinkan alamat IP yang sesuai dengan bagian AzureFrontDoor.Backend di Rentang IP Azure dan Tag Layanan.

Catatan

Jika instans API Management Anda disebarkan di jaringan virtual eksternal, selesaikan pembatasan yang sama dengan menambahkan aturan grup keamanan jaringan masuk di subnet yang digunakan untuk instans API Management Anda. Konfigurasikan aturan untuk mengizinkan lalu lintas HTTPS dari tag layanan sumber AzureFrontDoor.Backend pada port 443.

Layanan infrastruktur Azure - Izinkan alamat IP 168.63.129.16 dan 169.254.169.254.

Periksa header Front Door

Permintaan yang dirutekan melalui Front Door mencakup header khusus untuk konfigurasi Front Door Anda. Anda dapat mengonfigurasi kebijakan check-header untuk memfilter permintaan masuk berdasarkan nilai X-Azure-FDID unik header permintaan HTTP yang dikirim ke API Management. Nilai header ini adalah ID Front Door, yang ditampilkan di portal pada halaman Gambaran Umum profil Front Door.

Dalam contoh kebijakan berikut, ID Front Door ditentukan menggunakan nilaiFrontDoorIdbernama .

<check-header name="X-Azure-FDID" failed-check-httpcode="403" failed-check-error-message="Invalid request." ignore-case="false">

<value>{{FrontDoorId}}</value>

</check-header>

Permintaan yang tidak disertai dengan header yang valid X-Azure-FDID mengembalikan 403 Forbidden respons.

(Opsional) Mengonfigurasi Front Door untuk portal pengembang

Secara opsional, konfigurasikan portal pengembang instans API Management sebagai titik akhir di profil Front Door. Meskipun portal pengembang terkelola sudah dihadapkan oleh CDN yang dikelola Azure, Anda mungkin ingin memanfaatkan fitur Front Door seperti WAF.

Berikut ini adalah langkah-langkah tingkat tinggi untuk menambahkan titik akhir untuk portal pengembang ke profil Anda:

Untuk menambahkan titik akhir dan mengonfigurasi rute, lihat Mengonfigurasi dan titik akhir dengan manajer Front Door.

Saat menambahkan rute, tambahkan grup asal dan pengaturan asal untuk mewakili portal pengembang:

- Jenis asal - Pilih Kustom

- Nama host - Masukkan nama host portal pengembang, misalnya, myapim.developer.azure-api.net

Untuk informasi selengkapnya dan detail tentang pengaturan, lihat Cara mengonfigurasi asal untuk Azure Front Door.

Catatan

Jika Anda telah mengonfigurasi ID Microsoft Entra atau idP Azure AD B2C untuk portal pengembang, Anda perlu memperbarui pendaftaran aplikasi yang sesuai dengan URL pengalihan tambahan ke Front Door. Dalam pendaftaran aplikasi, tambahkan URL untuk titik akhir portal pengembang yang dikonfigurasi di profil Front Door Anda.

Langkah berikutnya

Untuk mengotomatiskan penyebaran Front Door dengan API Management, lihat templat Front Door Standard/Premium dengan asal API Management

Pelajari cara menyebarkan Web Application Firewall (WAF) di Azure Front Door untuk melindungi instans API Management dari serangan berbahaya.