Mengelola izin dan keamanan peran di Azure Automation

Kontrol akses berbasis peran Azure (Azure RBAC) memungkinkan manajemen akses untuk sumber daya Azure. Dengan menggunakan Azure RBAC, Anda dapat memisahkan tugas dalam tim dan hanya memberikan jumlah akses ke pengguna, grup, dan aplikasi yang dibutuhkan untuk melakukan pekerjaan mereka. Anda dapat memberikan akses berbasis peran kepada pengguna menggunakan portal Microsoft Azure, alat Azure Command-Line, atau Azure Management API.

Peran dalam akun Automation

Di Azure Automation, akses diberikan dengan menetapkan peran Azure yang sesuai untuk pengguna, grup, dan aplikasi di cakupan akun Automation. Berikut adalah peran bawaan yang didukung oleh akun Automation:

| Peran | Keterangan |

|---|---|

| Pemilik | Peran Pemilik memungkinkan akses ke semua sumber daya dan tindakan dalam akun Automation termasuk menyediakan akses ke pengguna, grup, dan aplikasi lain untuk mengelola akun Automation. |

| Kontributor | Peran Kontributor memungkinkan Anda mengelola semuanya kecuali memodifikasi izin akses pengguna lain ke akun Automation. |

| Pembaca | Peran Pembaca memungkinkan Anda untuk melihat semua sumber daya di akun Automation tetapi tidak dapat membuat perubahan apa pun. |

| Kontributor Automation | Peran Kontributor Azure Automation mengizinkan Anda mengelola semua sumber daya di akun Azure Automation kecuali mengubah izin akses pengguna lain ke akun Azure Automation. |

| Operator Automation | Peran Operator Automation memungkinkan Anda melihat nama dan properti runbook, serta untuk membuat dan mengelola pekerjaan untuk semua runbook dalam akun Automation. Peran ini berguna jika Anda ingin melindungi sumber daya akun Automation Anda seperti aset info masuk dan runbook agar tidak dilihat atau dimodifikasi, tetapi masih memungkinkan anggota organisasi Anda menjalankan runbook ini. |

| Operator Pekerjaan Automation | Peran Operator Pekerjaan Automation memungkinkan Anda membuat dan mengelola pekerjaan untuk semua runbook di akun Automation. |

| Operator Runbook Automation | Peran Operator Runbook Automation memungkinkan Anda melihat nama dan properti runbook. |

| Kontributor Analitik Log | Peran Kontributor Analitik Log memungkinkan Anda membaca semua data pemantauan dan mengedit pengaturan pemantauan. Pengeditan pengaturan pemantauan mencakup menambahkan ekstensi komputer virtual ke komputer virtual, membaca kunci akun penyimpanan agar dapat mengonfigurasi kumpulan log dari penyimpanan Azure, membuat dan mengonfigurasi akun Automation, menambahkan fitur Azure Automation, dan mengonfigurasi diagnostik Azure pada semua sumber daya Azure. |

| Pembaca Analitik Log | Peran Pembaca Analitik Log memungkinkan Anda melihat dan mencari semua data pemantauan serta melihat pengaturan pemantauan. Hal ini termasuk melihat konfigurasi diagnostik Azure pada semua sumber daya Azure. |

| Kontributor Pemantauan | Peran Kontributor Pemantauan memungkinkan Anda membaca semua data pemantauan dan memperbarui pengaturan pemantauan. |

| Pembaca Pemantauan | Peran Pembaca Pemantauan memungkinkan Anda membaca semua data pemantauan. |

| Akses Administrator Pengguna | Peran Administrator Akses Pengguna memungkinkan Anda mengelola akses pengguna ke akun Azure Automation. |

Izin peran

Tabel berikut menguraikan izin khusus yang diberikan untuk setiap peran. Ini dapat mencakup Tindakan, yang memberikan izin, dan Bukan Tindakan, yang membatasinya.

Pemilik

Pemilik dapat mengelola semuanya, termasuk akses. Tabel berikut ini menampilkan izin yang diberikan untuk peran tersebut:

| Tindakan | Deskripsi |

|---|---|

| Microsoft.Automation/automationAccounts/* | Membuat dan mengelola sumber daya dari semua jenis. |

Kontributor

Kontributor dapat mengelola semuanya kecuali akses. Tabel berikut ini menampilkan izin yang diberikan dan ditolak untuk peran tersebut:

| Tindakan | Keterangan |

|---|---|

| Microsoft.Automation/automationAccounts/* | Membuat dan mengelola sumber daya dari semua jenis |

| Not Actions | |

| Microsoft.Authorization/*/Delete | Menghapus peran dan penetapan peran. |

| Microsoft.Authorization/*/Write | Membuat peran dan penetapan peran. |

| Microsoft.Authorization/elevateAccess/Action | Menolak kemampuan untuk membuat Administrator Akses Pengguna. |

Pembaca

Catatan

Kami baru-baru ini membuat perubahan izin peran Pembaca bawaan untuk akun Automation. Pelajari lebih lanjut

Pembaca dapat melihat semua sumber daya di akun Automation tetapi tidak dapat membuat perubahan apa pun.

| Tindakan | Keterangan |

|---|---|

| Microsoft.Automation/automationAccounts/read | Melihat semua sumber daya dalam akun Automation. |

Kontributor Automation

Kontributor Azure Automation dapat mengelola semua sumber daya di akun Azure Automation kecuali akses. Tabel berikut ini menampilkan izin yang diberikan untuk peran tersebut:

| Tindakan | Keterangan |

|---|---|

| Microsoft.Automation/automationAccounts/* | Membuat dan mengelola sumber daya dari semua jenis. |

| Microsoft.Authorization/*/read | Membaca peran dan penetapan peran. |

| Microsoft.Resources/deployments/* | Membuat dan mengelola penyebaran grup sumber daya. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Baca penyebaran grup sumber daya. |

| Microsoft.Support/* | Membuat dan mengelola tiket dukungan. |

| Microsoft.Insights/ActionGroups/* | Baca/tulis/hapus grup tindakan. |

| Microsoft.Insights/ActivityLogAlerts/* | Baca/tulis/hapus pemberitahuan log aktivitas. |

| Microsoft.Insights/diagnosticSettings/* | Baca/tulis/hapus pengaturan diagnostik. |

| Microsoft.Insights/MetricAlerts/* | Baca/tulis/hapus pemberitahuan metrik mendekati real-time. |

| Microsoft.Insights/ScheduledQueryRules/* | Baca/tulis/hapus pemberitahuan log di Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Cantumkan kunci untuk ruang kerja Log Analytics |

Catatan

Peran Kontributor Azure Automation dapat digunakan untuk mengakses sumber daya apa pun menggunakan identitas terkelola, jika izin yang sesuai ditetapkan pada sumber daya target, atau menggunakan akun Run As. Akun Automation Run As secara {i>default Saat menetapkan izin, disarankan untuk menggunakan kontrol akses berbasis peran (RBAC) Azure yang ditetapkan untuk identitas terkelola. Tinjau rekomendasi pendekatan terbaik kami untuk menggunakan sistem atau identitas terkelola yang ditetapkan pengguna, termasuk manajemen dan tata kelola selama masa pakainya.

Operator Automation

Operator Automation dapat membuat dan mengelola pekerjaan, serta membaca nama dan properti runbook untuk semua runbook di akun Automation.

Catatan

Jika Anda ingin mengontrol akses operator ke masing-masing runbook, jangan atur peran ini. Sebagai gantinya, gunakan peran Operator Pekerjaan Automation dan Operator Runbook Automation dalam kombinasi.

Tabel berikut ini menampilkan izin yang diberikan untuk peran tersebut:

| Tindakan | Keterangan |

|---|---|

| Microsoft.Authorization/*/read | Membaca otorisasi. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Membaca Sumber Daya Hybrid Runbook Worker. |

| Microsoft.Automation/automationAccounts/jobs/read | Mencantumkan pekerjaan runbook. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Melanjutkan pekerjaan yang dijeda. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Membatalkan pekerjaan yang sedang berlangsung. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Membaca Aliran dan Output Pekerjaan. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Mendapatkan Output pekerjaan. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Menjeda pekerjaan yang sedang berlangsung. |

| Microsoft.Automation/automationAccounts/jobs/write | Membuat pekerjaan. |

| Microsoft.Automation/automationAccounts/jobSchedules/read | Mendapatkan jadwal pekerjaan Azure Automation. |

| Microsoft.Automation/automationAccounts/jobSchedules/write | Membuat jadwal pekerjaan Azure Automation. |

| Microsoft.Automation/automationAccounts/linkedWorkspace/read | Mendapatkan ruang kerja yang ditautkan ke akun Automation. |

| Microsoft.Automation/automationAccounts/read | Mendapatkan akun Azure Automation. |

| Microsoft.Automation/automationAccounts/runbooks/read | Mendapatkan runbook Azure Automation. |

| Microsoft.Automation/automationAccounts/schedules/read | Mendapatkan aset jadwal Azure Automation. |

| Microsoft.Automation/automationAccounts/schedules/write | Membuat atau memperbarui aset jadwal Azure Automation. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Membaca peran dan penetapan peran. |

| Microsoft.Resources/deployments/* | Membuat dan mengelola penyebaran grup sumber daya. |

| Microsoft.Insights/alertRules/* | Membuat atau mengelola aturan pemberitahuan. |

| Microsoft.Support/* | Membuat dan mengelola tiket dukungan. |

| Microsoft.ResourceHealth/availabilityStatuses/baca | Mendapatkan status ketersediaan untuk semua sumber daya dalam cakupan yang ditentukan. |

Operator Pekerjaan Automation

Peran Operator Pekerjaan Automation diberikan di cakupan akun Automation. Peran ini memungkinkan operator membuat dan mengelola pekerjaan untuk semua runbook di akun. Jika peran Operator Pekerjaan diberikan izin baca pada grup sumber daya yang berisi akun Automation, anggota peran memiliki kemampuan untuk memulai runbook. Namun, mereka tidak memiliki kemampuan untuk membuat, mengedit, atau menghapusnya.

Tabel berikut ini menampilkan izin yang diberikan untuk peran tersebut:

| Tindakan | Keterangan |

|---|---|

| Microsoft.Authorization/*/read | Membaca otorisasi. |

| Microsoft.Automation/automationAccounts/jobs/read | Mencantumkan pekerjaan runbook. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Melanjutkan pekerjaan yang dijeda. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Membatalkan pekerjaan yang sedang berlangsung. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Membaca Aliran dan Output Pekerjaan. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Menjeda pekerjaan yang sedang berlangsung. |

| Microsoft.Automation/automationAccounts/jobs/write | Membuat pekerjaan. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Membaca peran dan penetapan peran. |

| Microsoft.Resources/deployments/* | Membuat dan mengelola penyebaran grup sumber daya. |

| Microsoft.Insights/alertRules/* | Membuat atau mengelola aturan pemberitahuan. |

| Microsoft.Support/* | Membuat dan mengelola tiket dukungan. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Membaca Grup Pekerja Runbook Hibrid. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Mendapatkan output dari suatu pekerjaan. |

Operator Runbook Automation

Peran Operator Runbook Automation diberikan di cakupan Runbook. Operator Runbook Automation dapat melihat nama dan properti runbook. Peran ini dikombinasikan dengan peran Operator Pekerjaan Automation yang juga memungkinkan operator membuat dan mengelola pekerjaan untuk runbook. Tabel berikut ini menampilkan izin yang diberikan untuk peran tersebut:

| Tindakan | Keterangan |

|---|---|

| Microsoft.Automation/automationAccounts/runbooks/read | Mencantumkan runbook. |

| Microsoft.Authorization/*/read | Membaca otorisasi. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Membaca peran dan penetapan peran. |

| Microsoft.Resources/deployments/* | Membuat dan mengelola penyebaran grup sumber daya. |

| Microsoft.Insights/alertRules/* | Membuat atau mengelola aturan pemberitahuan. |

| Microsoft.Support/* | Membuat dan mengelola tiket dukungan. |

Kontributor Analitik Log

Kontributor Analitik Log dapat membaca semua data pemantauan dan mengedit pengaturan pemantauan. Pengeditan pengaturan pemantauan mencakup menambahkan ekstensi komputer virtual ke komputer virtual; membaca kunci akun penyimpanan agar dapat mengonfigurasi kumpulan log dari Azure Storage; membuat dan mengonfigurasi akun Automation; menambahkan fitur; dan mengonfigurasi diagnostik Azure pada semua sumber daya Azure. Tabel berikut ini menampilkan izin yang diberikan untuk peran tersebut:

| Tindakan | Keterangan |

|---|---|

| */read | Membaca sumber daya dari semua jenis, kecuali rahasia. |

| Microsoft.ClassicCompute/virtualMachines/extensions/* | Membuat dan mengelola ekstensi komputer virtual. |

| Microsoft.ClassicStorage/storageAccounts/listKeys/action | Mencantumkan kunci akun penyimpanan klasik. |

| Microsoft.Compute/virtualMachines/extensions/* | Membuat dan mengelola ekstensi komputer virtual klasik. |

| Microsoft.Insights/alertRules/* | Membaca/menulis/menghapus aturan pemberitahuan. |

| Microsoft.Insights/diagnosticSettings/* | Baca/tulis/hapus pengaturan diagnostik. |

| Microsoft.OperationalInsights/* | Mengelola log Azure Monitor. |

| Microsoft.OperationsManagement/* | Mengelola fitur Azure Automation di ruang kerja. |

| Microsoft.Resources/deployments/* | Membuat dan mengelola penyebaran grup sumber daya. |

| Microsoft.Resources/subscriptions/resourcegroups/deployments/* | Membuat dan mengelola penyebaran grup sumber daya. |

| Microsoft.Storage/storageAccounts/listKeys/action | Mencantumkan kunci akun penyimpanan. |

| Microsoft.Support/* | Membuat dan mengelola tiket dukungan. |

| Microsoft.HybridCompute/machines/extensions/write | Menginstal atau Memperbarui ekstensi Azure Arc. |

Pembaca Analitik Log

Pembaca Analitik Log dapat melihat dan mencari semua data pemantauan serta melihat pengaturan pemantauan, termasuk melihat konfigurasi diagnostik Azure di semua sumber daya Azure. Tabel berikut ini menampilkan izin yang diberikan atau ditolak untuk peran tersebut:

| Tindakan | Keterangan |

|---|---|

| */read | Membaca sumber daya dari semua jenis, kecuali rahasia. |

| Microsoft.OperationalInsights/workspaces/analytics/query/action | Mengelola kueri di log Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/search/action | Mencari data log Azure Monitor. |

| Microsoft.Support/* | Membuat dan mengelola tiket dukungan. |

| Not Actions | |

| Microsoft.OperationalInsights/workspaces/sharedKeys/read | Tidak dapat membaca kunci akses yang dibagikan. |

Kontributor Pemantauan

Kontributor Pemantauan dapat membaca semua data pemantauan dan memperbarui pengaturan pemantauan. Tabel berikut ini menampilkan izin yang diberikan untuk peran tersebut:

| Tindakan | Keterangan |

|---|---|

| */read | Membaca sumber daya dari semua jenis, kecuali rahasia. |

| Microsoft.AlertsManagement/alerts/* | Mengelola Pemberitahuan. |

| Microsoft.AlertsManagement/alertsSummary/* | Mengelola dasbor Pemberitahuan. |

| Microsoft.Insights/AlertRules/* | Mengelola aturan pemberitahuan. |

| Microsoft.Insights/components/* | Mengelola komponen Application Insights. |

| Microsoft.Insights/DiagnosticSettings/* | Mengelola pengaturan diagnostik. |

| Microsoft.Insights/eventtypes/* | Cantumkan peristiwa Log Aktivitas (peristiwa manajemen) dalam langganan. Izin ini berlaku untuk akses terprogram dan portal ke Log Aktivitas. |

| Microsoft.Insights/LogDefinitions/* | Izin ini diperlukan bagi pengguna yang memerlukan akses ke Log Aktivitas melalui portal. Mencantumkan kategori log di Log Aktivitas. |

| Microsoft.Insights/MetricDefinitions/* | Membaca definisi metrik (daftar tipe metrik yang tersedia untuk sumber daya). |

| Microsoft.Insights/Metrics/* | Membaca metrik untuk sumber daya. |

| Microsoft.Insights/Register/Action | Mendaftarkan penyedia Microsoft.Insights. |

| Microsoft.Insights/webtests/* | Mengelola pengujian web Application Insights. |

| Microsoft.OperationalInsights/workspaces/intelligencepacks/* | Mengelola paket solusi log Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/savedSearches/* | Mengelola pencarian yang disimpan log Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/search/action | Mencari ruang kerja Analitik Log. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Mencantumkan kunci untuk ruang kerja Analitik Log. |

| Microsoft.OperationalInsights/workspaces/storageinsightconfigs/* | Mengelola konfigurasi wawasan penyimpanan log Azure Monitor. |

| Microsoft.Support/* | Membuat dan mengelola tiket dukungan. |

| Microsoft.WorkloadMonitor/workloads/* | Mengelola Beban Kerja. |

Pembaca Pemantauan

Pembaca Pemantauan dapat membaca semua data pemantauan. Tabel berikut ini menampilkan izin yang diberikan untuk peran tersebut:

| Tindakan | Keterangan |

|---|---|

| */read | Membaca sumber daya dari semua jenis, kecuali rahasia. |

| Microsoft.OperationalInsights/workspaces/search/action | Mencari ruang kerja Analitik Log. |

| Microsoft.Support/* | Membuat dan mengelola tiket dukungan |

Akses Administrator Pengguna

Administrator Akses Pengguna dapat mengelola akses pengguna ke sumber daya Azure. Tabel berikut ini menampilkan izin yang diberikan untuk peran tersebut:

| Tindakan | Keterangan |

|---|---|

| */read | Membaca semua sumber daya |

| Microsoft.Authorization/* | Mengelola otorisasi |

| Microsoft.Support/* | Membuat dan mengelola tiket dukungan |

Izin akses peran pembaca

Penting

Untuk memperkuat postur keamanan Azure Automation secara keseluruhan, Pembaca RBAC bawaan tidak akan memiliki akses ke kunci akun Automation melalui panggilan API - GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION.

Peran Pembaca Bawaan untuk Akun Automation tidak dapat menggunakan API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION untuk mengambil kunci Akun Automation. Ini adalah operasi hak istimewa tinggi yang memberikan informasi sensitif yang dapat menimbulkan risiko keamanan dari pelaku jahat dengan hak istimewa rendah yang tidak diinginkan yang dapat memperoleh akses ke kunci akun automation dan dapat melakukan tindakan dengan tingkat hak istimewa yang ditinggikan.

Untuk mengakses API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION, kami sarankan Anda beralih ke peran bawaan seperti Pemilik, Kontributor, atau Kontributor Automation untuk mengakses kunci akun Automation. Peran ini, secara default, akan memiliki izin listKeys . Sebagai praktik terbaik, kami sarankan Anda membuat peran kustom dengan izin terbatas untuk mengakses kunci akun Automation. Untuk peran kustom, Anda perlu menambahkan Microsoft.Automation/automationAccounts/listKeys/action izin ke definisi peran.

Pelajari selengkapnya tentang cara membuat peran kustom dari portal Azure.

Izin penyiapan fitur

Bagian berikut ini menjelaskan izin minimum yang diperlukan untuk mengaktifkan fitur Manajemen Pembaruan dan Pelacakan Perubahan dan Inventaris.

Izin untuk mengaktifkan Manajemen Pembaruan dan Pelacakan Perubahan dan Inventaris dari komputer virtual

| Tindakan | Izin | Cakupan minimum |

|---|---|---|

| Menulis penyebaran baru | Microsoft.Resources/deployments/* | Langganan |

| Menulis grup sumber daya baru | Microsoft.Resources/subscriptions/resourceGroups/write | Langganan |

| Membuat Ruang Kerja default baru | Microsoft.OperationalInsights/ruang kerja/tulis | Grup sumber daya |

| Membuat Akun baru | Microsoft.Automation/automationAccounts/write | Grup sumber daya |

| Menautkan ruang kerja dan akun | Microsoft.OperationalInsights/workspaces/writeMicrosoft.Automation/automationAccounts/read | Akun Automation RuangKerja |

| Membuat ekstensi MMA | Microsoft.Compute/virtualMachines/write | Komputer Virtual |

| Membuat pencarian tersimpan | Microsoft.OperationalInsights/ruang kerja/tulis | Ruang kerja |

| Membuat konfigurasi cakupan | Microsoft.OperationalInsights/ruang kerja/tulis | Ruang kerja |

| Pemeriksaan status onboarding - Membaca ruang kerja | Microsoft.OperationalInsights/workspaces/read | Ruang kerja |

| Pemeriksaan status onboarding - Membaca properti ruang kerja akun yang ditautkan | Microsoft.Automation/automationAccounts/read | Akun Automation |

| Pemeriksaan status onboarding - Membaca solusi | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Solusi |

| Pemeriksaan status onboarding - Membaca komputer virtual | Microsoft.Compute/virtualMachines/baca | Komputer Virtual |

| Pemeriksaan status onboarding - Membaca akun | Microsoft.Automation/automationAccounts/read | Akun Automation |

| Pemeriksaan ruang kerja onboarding untuk komputer virtual1 | Microsoft.OperationalInsights/workspaces/read | Langganan |

| Mendaftarkan penyedia Analitik Log | Microsoft.Insights/register/action | Langganan |

1 Izin ini diperlukan untuk mengaktifkan fitur melalui pengalaman portal komputer virtual.

Izin untuk mengaktifkan Manajemen Pembaruan dan Pelacakan Perubahan dan Inventaris dari akun Automation

| Tindakan | Izin | Cakupan Minimum |

|---|---|---|

| Membuat penyebaran baru | Microsoft.Resources/deployments/* | Langganan |

| Membuat grup sumber daya baru | Microsoft.Resources/subscriptions/resourceGroups/write | Langganan |

| Bilah AutomationOnboarding - Membuat ruang kerja baru | Microsoft.OperationalInsights/ruang kerja/tulis | Grup sumber daya |

| Bilah AutomationOnboarding - membaca ruang kerja yang ditautkan | Microsoft.Automation/automationAccounts/read | Akun Automation |

| Bilah AutomationOnboarding - membaca solusi | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Solusi |

| Bilah AutomationOnboarding - membaca ruang kerja | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Ruang kerja |

| Membuat tautan untuk ruang kerja dan Akun | Microsoft.OperationalInsights/ruang kerja/tulis | Ruang kerja |

| Menulis akun untuk shoebox | Microsoft.Automation/automationAccounts/write | Akun |

| Membuat/mengedit pencarian tersimpan | Microsoft.OperationalInsights/ruang kerja/tulis | Ruang kerja |

| Membuat/mengedit konfigurasi cakupan | Microsoft.OperationalInsights/ruang kerja/tulis | Ruang kerja |

| Mendaftarkan penyedia Analitik Log | Microsoft.Insights/register/action | Langganan |

| Langkah 2 - Aktifkan Beberapa komputer virtual | ||

| Bilah VMOnboarding - Membuat ekstensi MMA | Microsoft.Compute/virtualMachines/write | Komputer Virtual |

| Membuat/mengedit pencarian tersimpan | Microsoft.OperationalInsights/ruang kerja/tulis | Ruang kerja |

| Membuat/mengedit konfigurasi cakupan | Microsoft.OperationalInsights/ruang kerja/tulis | Ruang kerja |

Mengelola izin Peran untuk Grup Hybrid Worker dan Hybrid Worker

Anda dapat membuat peran kustom Azure di Automation dan memberikan izin berikut ke Grup Hybrid Worker dan Hybrid Worker:

- Hybrid Runbook Worker berbasis ekstensi

- Windows Hybrid Runbook Worker berbasis agen

- Linux Hybrid Runbook Worker berbasis agen

Izin Manajemen Pembaruan

Manajemen Pembaruan dapat digunakan untuk menilai dan menjadwalkan penyebaran pembaruan ke komputer dalam beberapa langganan di penyewa Microsoft Entra yang sama, atau di seluruh penyewa menggunakan Azure Lighthouse. Tabel berikut mencantumkan izin yang diperlukan untuk mengelola penyebaran pembaruan.

| Sumber daya | Peran | Cakupan |

|---|---|---|

| Akun Automation | Kontributor Komputer Virtual | Grup Sumber Daya untuk akun |

| Ruang kerja Analitik Log | Kontributor Analitik Log | Ruang kerja Analitik Log |

| Ruang kerja Analitik Log | Pembaca Analitik Log | Langganan |

| Solusi | Kontributor Analitik Log | Solusi |

| Komputer Virtual | Kontributor Komputer Virtual | Komputer Virtual |

| Tindakan pada Komputer Virtual | ||

| Lihat riwayat eksekusi jadwal pembaruan (Komputer Konfigurasi Pembaruan Perangkat Lunak Berjalan) | Pembaca | Akun Automation |

| Tindakan pada komputer virtual | Izin | |

| Membuat jadwal pembaruan (Konfigurasi Pembaruan Perangkat Lunak) | Microsoft.Compute/virtualMachines/write | Untuk daftar VM statis dan grup sumber daya |

| Membuat jadwal pembaruan (Konfigurasi Pembaruan Perangkat Lunak) | Microsoft.OperationalInsights/workspaces/analytics/query/action | Untuk ID sumber daya ruang kerja saat menggunakan daftar dinamis non-Azure. |

Catatan

Saat Anda menggunakan manajemen Pembaruan, pastikan bahwa kebijakan eksekusi untuk skrip adalah RemoteSigned.

Mengonfigurasi Azure RBAC untuk akun Automation Anda

Bagian berikut ini menampilkan cara mengonfigurasi Azure RBAC di akun Automation Anda melalui portal Microsoft Azure dan PowerShell.

Mengonfigurasi Azure RBAC menggunakan portal Microsoft Azure

Masuk ke portal Azure dan buka akun Automation Anda dari halaman Akun Automation.

Pilih Kontrol akses (IAM) dan pilih peran dari daftar peran yang tersedia. Anda dapat memilih salah satu peran bawaan yang tersedia yang didukung akun Automation atau peran kustom apa pun yang mungkin telah Anda tentukan. Tetapkan peran kepada pengguna yang ingin Anda beri izin.

Untuk langkah-langkah mendetail, lihat Menetapkan peran Azure menggunakan portal Azure.

Catatan

Anda hanya dapat mengatur kontrol akses berbasis peran di cakupan akun Automation, bukan pada sumber daya apa pun di bawah akun Automation.

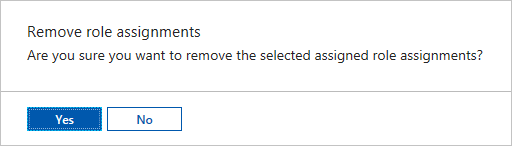

Menghapus penetapan peran dari pengguna

Anda dapat menghapus izin akses untuk pengguna yang tidak mengelola akun Automation, atau yang tidak lagi bekerja untuk organisasi. Langkah-langkah berikut menunjukkan cara menghapus penetapan peran dari pengguna. Untuk langkah-langkah mendetail, lihat Menghapus penetapan peran Azure:

Buka kontrol Access (IAM) di sebuah cakupan, seperti grup manajemen, langganan, grup sumber daya, atau sumber daya, tempat pengguna tamu memiliki penetapan peran.

Pilih tab Penetapan peran untuk melihat semua penetapan peran pada cakupan ini.

Dalam daftar penetapan peran, tambahkan tanda centang di samping pengguna dengan penetapan peran yang ingin Anda hapus.

Pilih Hapus.

Mengonfigurasi Azure RBAC menggunakan PowerShell

Anda juga dapat mengonfigurasi akses berbasis peran ke akun Automation menggunakan cmdlet Azure PowerShell berikut:

Get-AzRoleDefinition mencantumkan semua peran Azure yang tersedia di ID Microsoft Entra. Anda dapat menggunakan cmdlet ini dengan parameter Name untuk mencantumkan semua tindakan yang dapat dilakukan peran tertentu.

Get-AzRoleDefinition -Name 'Automation Operator'

Berikut ini adalah contoh output:

Name : Automation Operator

Id : d3881f73-407a-4167-8283-e981cbba0404

IsCustom : False

Description : Automation Operators are able to start, stop, suspend, and resume jobs

Actions : {Microsoft.Authorization/*/read, Microsoft.Automation/automationAccounts/jobs/read, Microsoft.Automation/automationAccounts/jobs/resume/action,

Microsoft.Automation/automationAccounts/jobs/stop/action...}

NotActions : {}

AssignableScopes : {/}

Get-AzRoleAssignment mencantumkan penetapan peran Azure pada cakupan yang ditentukan. Tanpa parameter apa pun, cmdlet ini akan mengembalikan semua penetapan peran yang dibuat di bagian langganan. Gunakan parameter ExpandPrincipalGroups untuk mencantumkan penetapan akses untuk pengguna yang ditentukan, serta grup tempat pengguna berada.

Contoh: Gunakan cmdlet berikut untuk mencantumkan semua pengguna dan peran mereka dalam akun Automation.

Get-AzRoleAssignment -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Berikut ini adalah contoh output:

RoleAssignmentId : /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/cc594d39-ac10-46c4-9505-f182a355c41f

Scope : /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : 15f26a47-812d-489a-8197-3d4853558347

ObjectType : User

Gunakan New-AzRoleAssignment untuk menetapkan akses ke pengguna, grup, dan aplikasi ke cakupan tertentu.

Contoh: Gunakan perintah berikut untuk menetapkan peran "Operator Automation" untuk pengguna dalam cakupan akun Automation.

New-AzRoleAssignment -SignInName <sign-in Id of a user you wish to grant access> -RoleDefinitionName 'Automation operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Berikut ini adalah contoh output:

RoleAssignmentId : /subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/25377770-561e-4496-8b4f-7cba1d6fa346

Scope : /subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : f5ecbe87-1181-43d2-88d5-a8f5e9d8014e

ObjectType : User

Gunakan Remove-AzRoleAssignment untuk menghapus akses pengguna, grup, atau aplikasi tertentu dari cakupan tertentu.

Contoh: Gunakan perintah berikut untuk menghapus pengguna dari peran Operator Automation dalam cakupan akun Automation.

Remove-AzRoleAssignment -SignInName <sign-in Id of a user you wish to remove> -RoleDefinitionName 'Automation Operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Dalam contoh sebelumnya, ganti sign-in ID of a user you wish to remove, SubscriptionID, Resource Group Name, dan Automation account name dengan detail akun Anda. Pilih ya ketika diminta untuk mengonfirmasi sebelum terus menghapus penetapan peran pengguna.

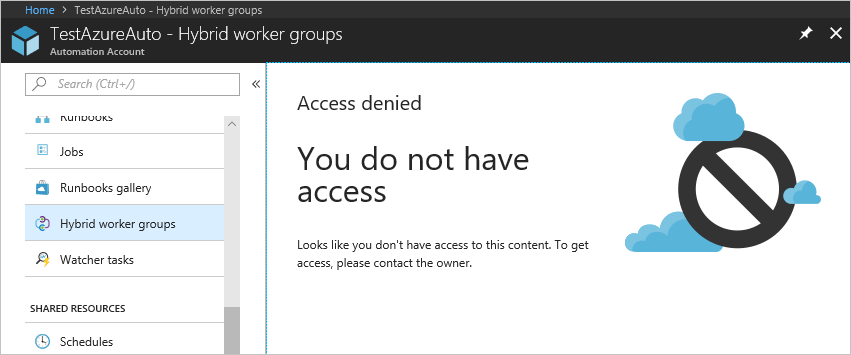

Pengalaman pengguna untuk peran Operator Automation - Akun Automation

Ketika pengguna yang ditetapkan ke peran Operator Automation pada cakupan akun Automation melihat akun Automation tempat pengguna ditugaskan, mereka hanya dapat melihat daftar runbook, pekerjaan runbook, dan jadwal yang dibuat di akun Automation. Pengguna ini tidak dapat melihat definisi item ini. Pengguna dapat memulai, menghentikan, menangguhkan, melanjutkan, atau menjadwalkan pekerjaan runbook. Namun, pengguna tidak memiliki akses ke sumber daya Automation lainnya, seperti konfigurasi, grup Pekerja Runbook Hibrid, atau simpul DSC.

Mengonfigurasi Azure RBAC untuk runbook

Azure Automation memungkinkan Anda menetapkan peran Azure ke runbook tertentu. Untuk melakukannya, jalankan skrip berikut untuk menambahkan pengguna ke runbook tertentu. Administrator Akun Automation atau Administrator Penyewa dapat menjalankan skrip ini.

$rgName = "<Resource Group Name>" # Resource Group name for the Automation account

$automationAccountName ="<Automation account name>" # Name of the Automation account

$rbName = "<Name of Runbook>" # Name of the runbook

$userId = "<User ObjectId>" # Azure Active Directory (AAD) user's ObjectId from the directory

# Gets the Automation account resource

$aa = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts" -ResourceName $automationAccountName

# Get the Runbook resource

$rb = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts/runbooks" -ResourceName "$rbName"

# The Automation Job Operator role only needs to be run once per user.

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Job Operator" -Scope $aa.ResourceId

# Adds the user to the Automation Runbook Operator role to the Runbook scope

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Runbook Operator" -Scope $rb.ResourceId

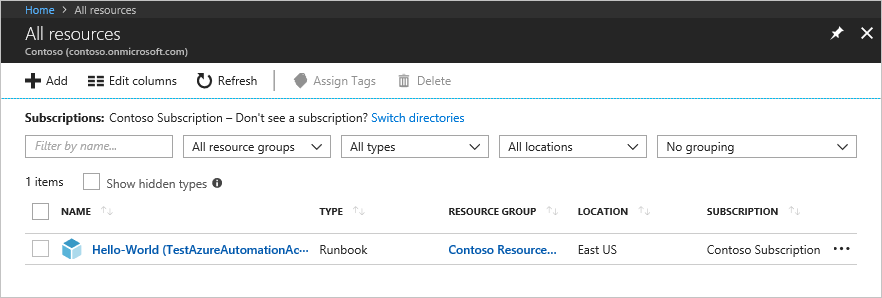

Setelah skrip berjalan, minta pengguna masuk ke portal Azure dan pilih Semua Sumber Daya. Dalam daftar, pengguna dapat melihat runbook yang telah ditambahkan sebagai Operator Automation Runbook.

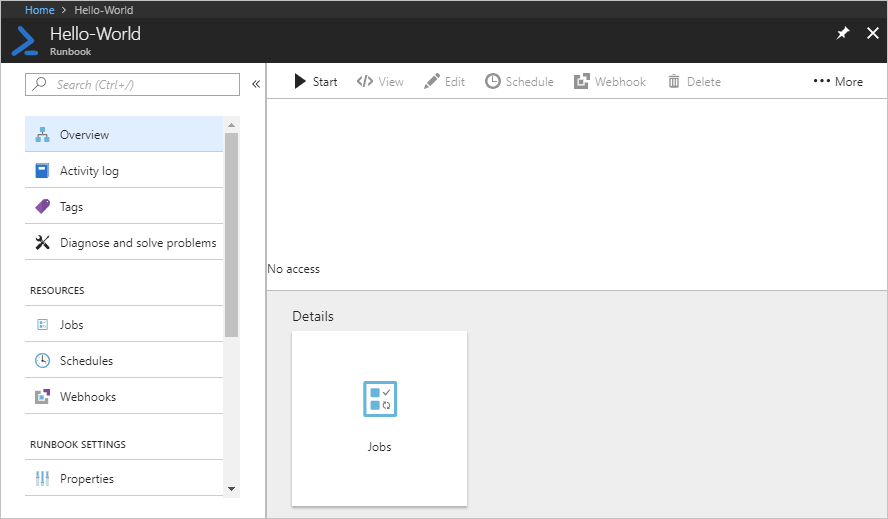

Pengalaman pengguna untuk peran operator Automation - Runbook

Ketika pengguna yang ditetapkan ke peran Operator Automation pada cakupan Runbook melihat runbook yang ditetapkan, pengguna hanya dapat memulai runbook dan melihat pekerjaan runbook.

Langkah berikutnya

- Untuk mempelajari tentang panduan keamanan, lihat Praktik terbaik keamanan di Azure Automation.

- Untuk mengetahui selengkapnya tentang Azure RBAC menggunakan PowerShell, lihat Menambahkan atau menghapus penetapan peran Azure menggunakan Azure PowerShell.

- Untuk detail terkait jenis runbook, lihat Jenis runbook Azure Automation.

- Untuk memulai runbook, lihat Memulai runbook di Azure Automation.