Identitas terkelola untuk penyimpanan

Identitas terkelola adalah alat umum yang digunakan di Azure untuk membantu pengembang meminimalkan beban pengelolaan rahasia serta informasi masuk. Identitas terkelola berguna saat layanan Azure terhubung satu sama lain. Alih-alih mengelola otorisasi antara setiap layanan, ID Microsoft Entra dapat digunakan untuk memberikan identitas terkelola yang membuat proses autentikasi lebih efisien dan aman.

Gunakan identitas terkelola dengan akun penyimpanan

Saat ini, Azure Cache for Redis dapat menggunakan identitas terkelola untuk tersambung dengan akun penyimpanan, berguna dalam dua skenario:

Persistensi Data--pencadangan data terjadwal dalam cache Anda melalui file RDB atau AOF.

Impor atau Ekspor--menyimpan cuplikan data cache atau mengimpor data dari file yang disimpan.

Identitas terkelola memungkinkan Anda menyederhanakan proses penyambungan dengan aman ke akun penyimpanan pilihan Anda untuk tugas-tugas ini.

Azure Cache for Redis mendukung kedua jenis identitas terkelola:

Identitas yang ditetapkan sistem khusus untuk sumber daya. Dalam hal ini, cache adalah sumber dayanya. Ketika cache dihapus, identitasnya dihapus.

Identitas yang ditetapkan pengguna khusus untuk pengguna, bukan sumber daya. Itu dapat ditetapkan ke sumber daya apa pun yang mendukung identitas terkelola dan tetap ada bahkan saat Anda menghapus cache.

Setiap jenis identitas terkelola memiliki kelebihan, tetapi di Azure Cache for Redis, fungsinya sama.

Aktifkan identitas terkelola

Identitas terkelola dapat diaktifkan baik saat Anda membuat instance cache atau setelah cache dibuat. Selama pembuatan cache, hanya identitas yang ditetapkan sistem yang dapat ditetapkan. Jenis identitas mana pun dapat ditambahkan ke cache yang ada.

Cakupan ketersediaan

| Tingkat | Dasar, Standar | Premium | Enterprise, Enterprise Flash |

|---|---|---|---|

| Tersedia | Tidak | Ya | Tidak |

Prasyarat dan batasan

Identitas terkelola untuk penyimpanan hanya digunakan dengan fitur impor/ekspor dan fitur persistensi sekarang, yang membatasi penggunaannya ke tingkat Premium Azure Cache for Redis.

Identitas terkelola untuk penyimpanan tidak didukung pada cache yang memiliki dependensi pada Cloud Services (klasik). Untuk informasi selengkapnya tentang cara memeriksa apakah cache Anda menggunakan Cloud Services (klasik), lihat Bagaimana cara mengetahui apakah cache terpengaruh?.

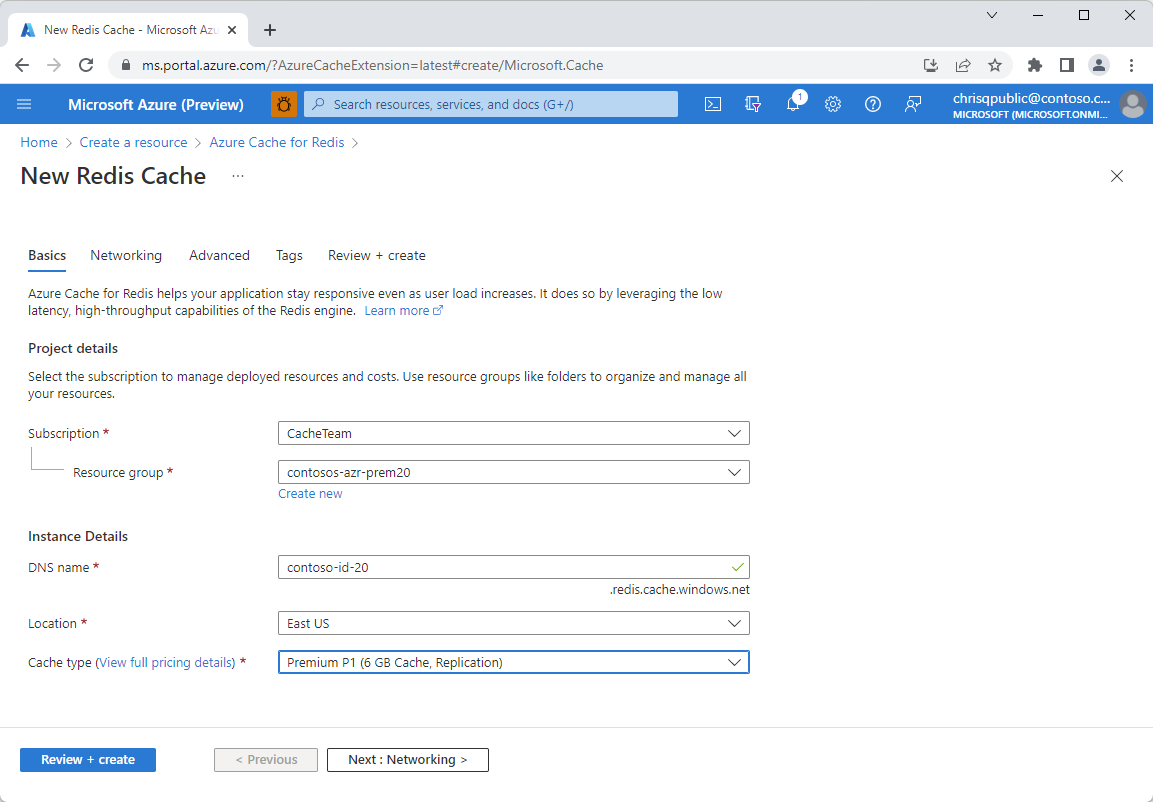

Buat cache baru dengan identitas terkelola menggunakan portal

Masuk ke portal Azure.

Buat sumber daya Azure Cache for Redis baru dengan Jenis cache dari salah satu tingkat premium. Lengkapi tab Dasar-dasar dengan semua informasi yang diperlukan.

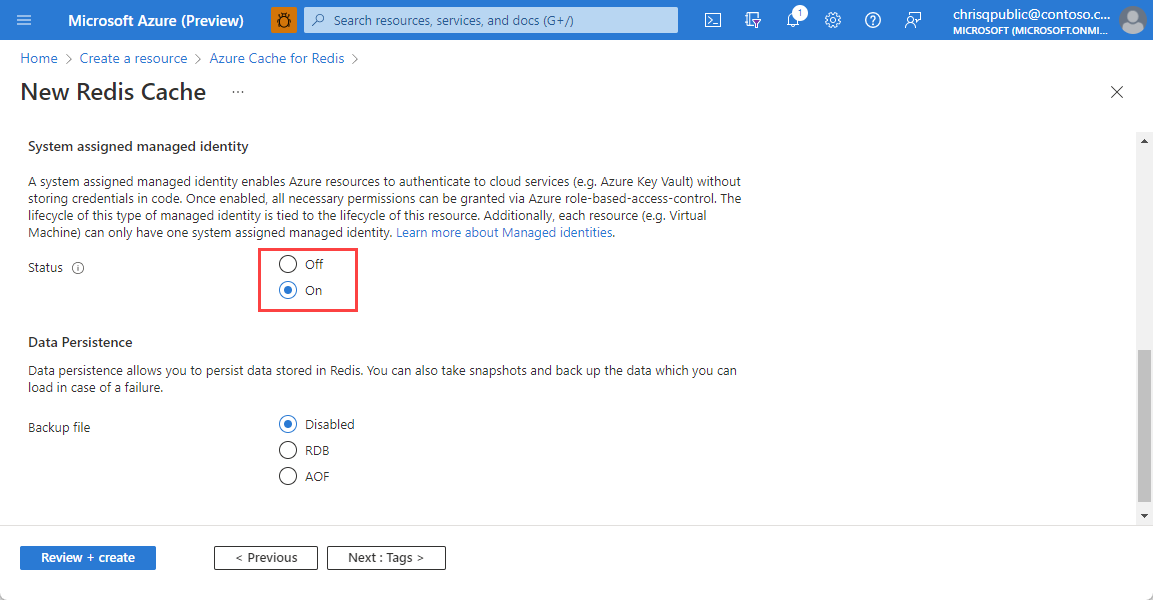

Pilih tab Tingkat Lanjut. Kemudian, gulir ke bawah ke Identitas terkelola yang ditetapkan sistem dan pilih Aktif.

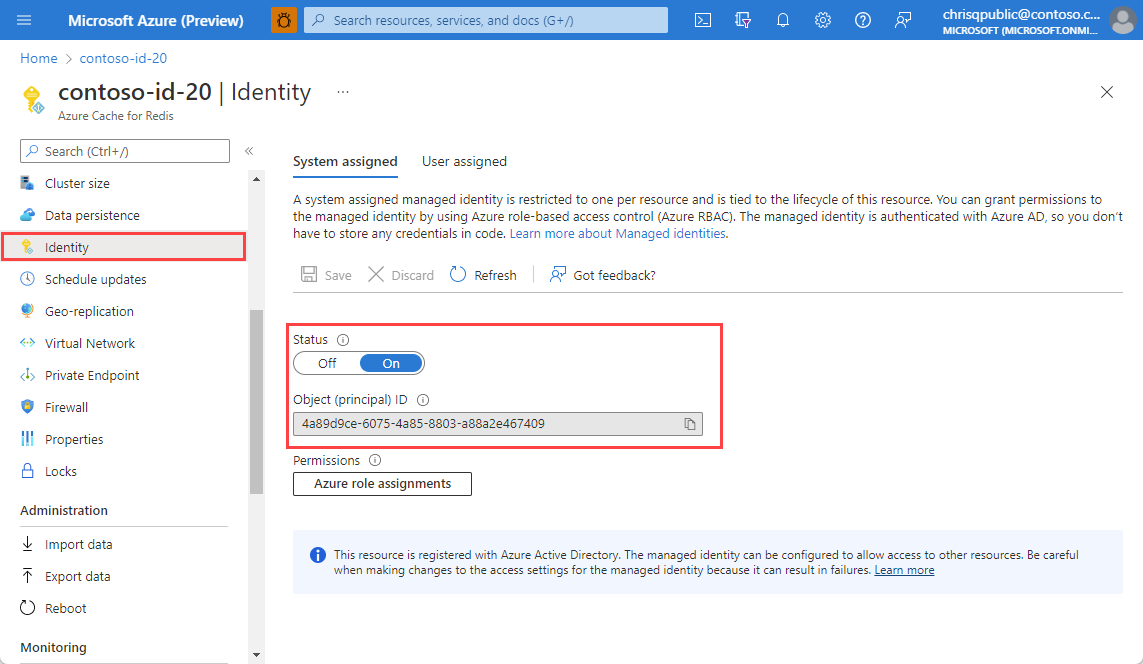

Selesaikan proses pembuatannya. Buka cache setelah cache dibuat dan disebarkan, kemudian pilih tab Identitas di bagian Pengaturan di sebelah kiri. Anda melihat bahwa ID objek yang ditetapkan sistem telah ditetapkan ke Identitas cache.

Tambahkan identitas yang ditetapkan sistem ke cache yang ada

Navigasikan ke sumber daya Azure Cache for Redis Anda dari portal Azure. Pilih Identitas dari menu Sumber Daya di sebelah kiri.

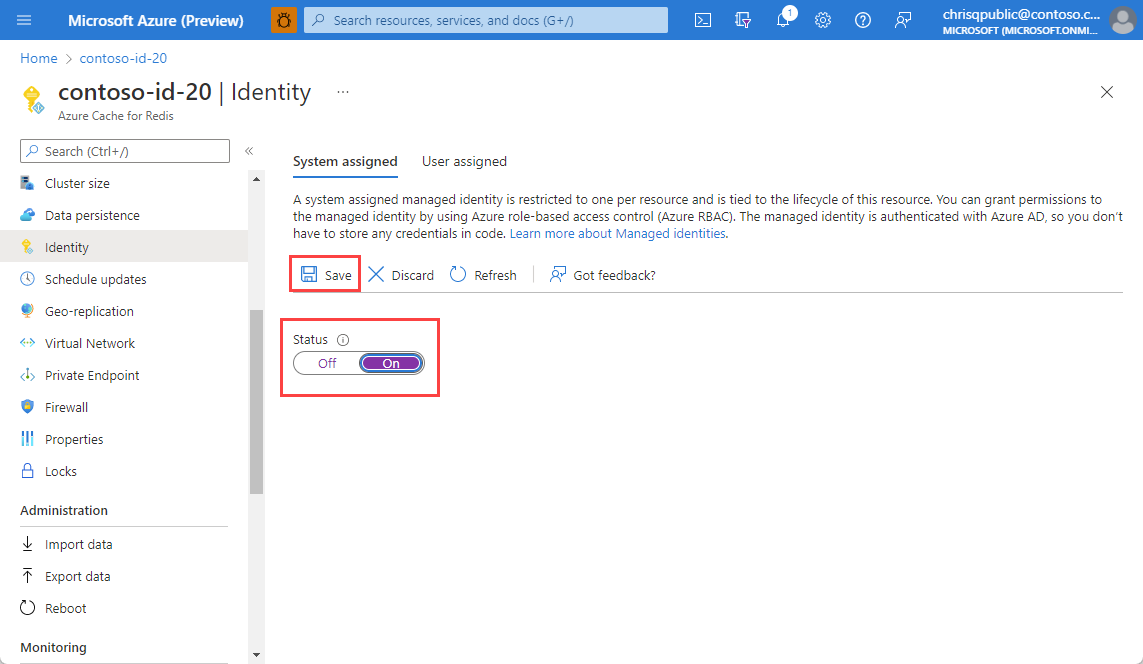

Untuk mengaktifkan identitas yang ditetapkan sistem, pilih tab Ditetapkan sistem, kemudian pilih Aktif di bagian Status. Pilih Simpan untuk mengonfirmasi.

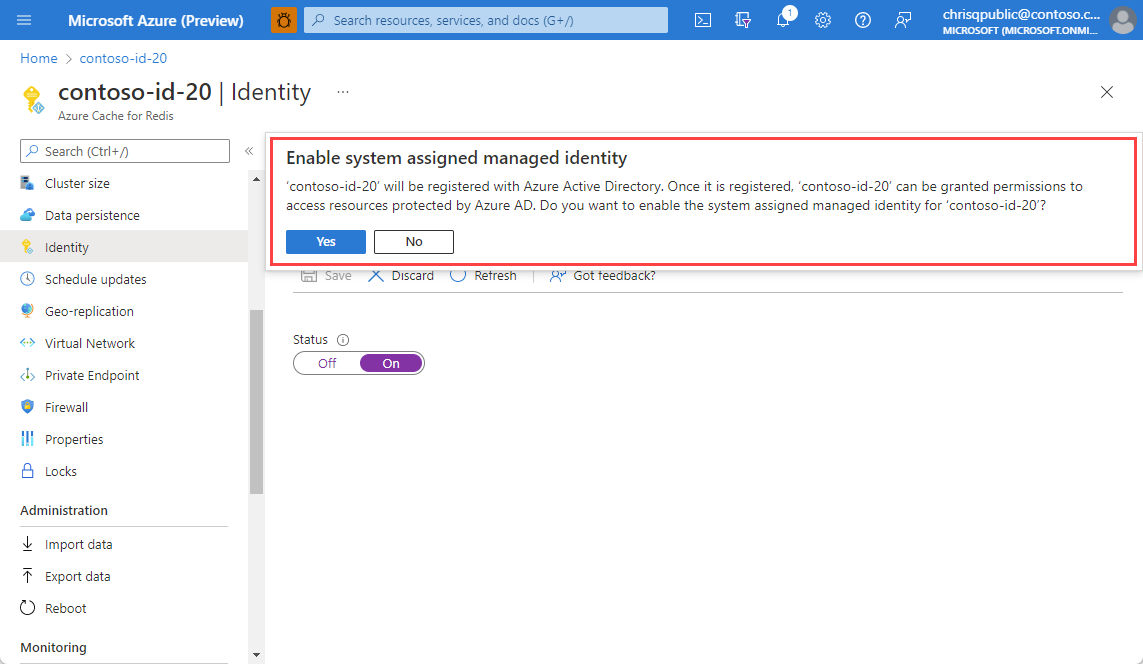

Dialog muncul yang mengatakan bahwa cache Anda akan didaftarkan dengan ID Microsoft Entra dan dapat diberikan izin untuk mengakses sumber daya yang dilindungi oleh ID Microsoft Entra. Pilih Ya.

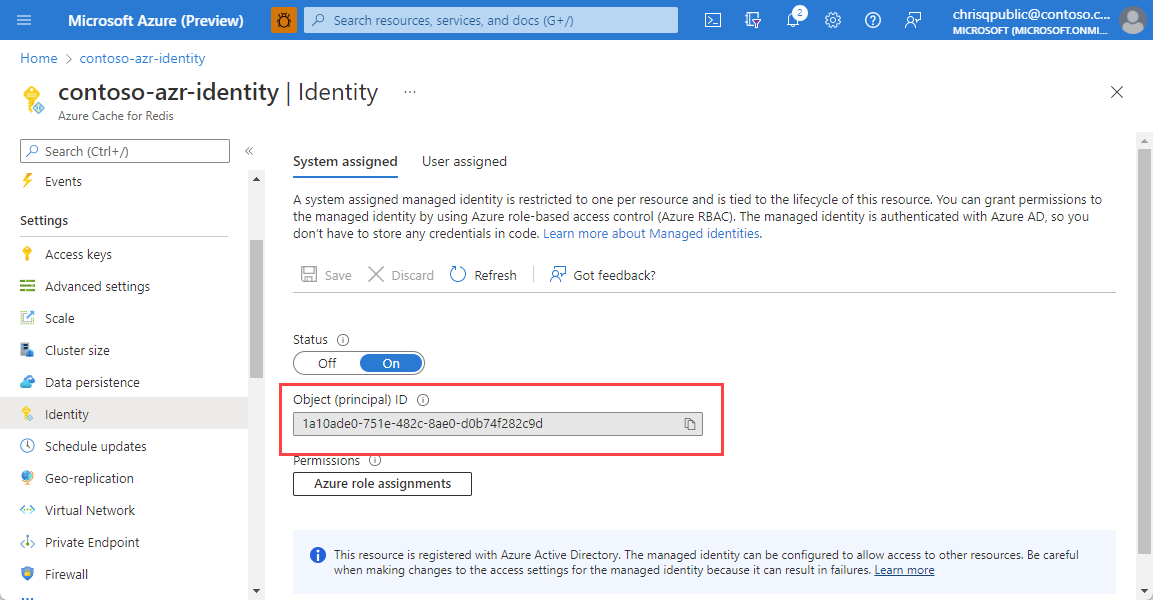

Anda melihat ID Objek (prinsipal), yang menunjukkan bahwa identitas telah ditetapkan.

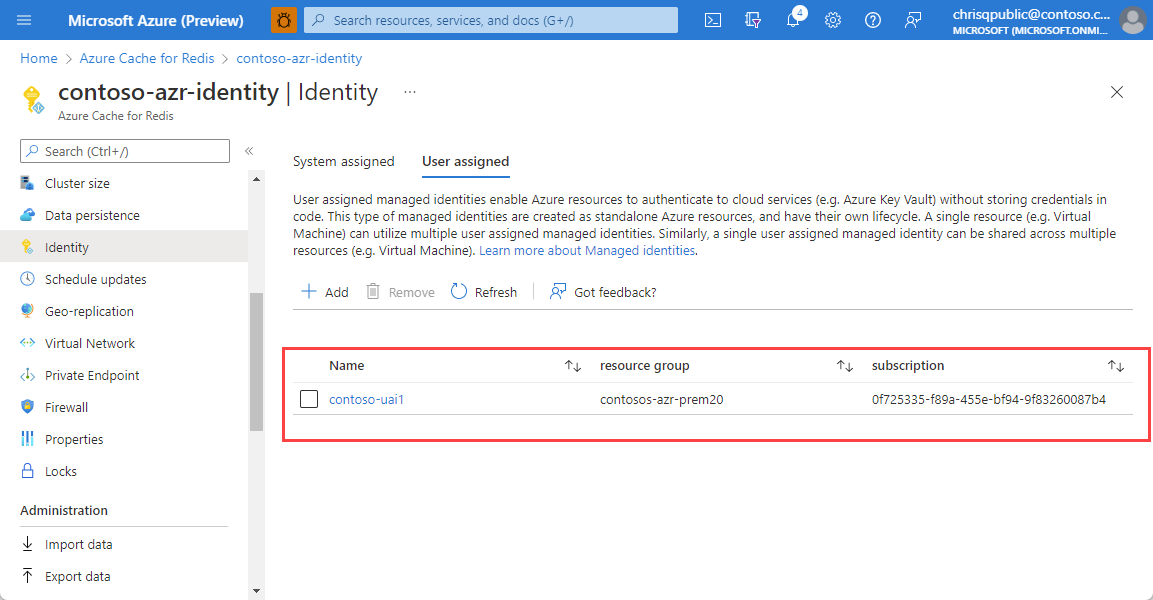

Tambahkan identitas yang ditetapkan pengguna ke cache yang ada

Navigasikan ke sumber daya Azure Cache for Redis Anda dari portal Azure. Pilih Identitas dari menu Sumber Daya di sebelah kiri.

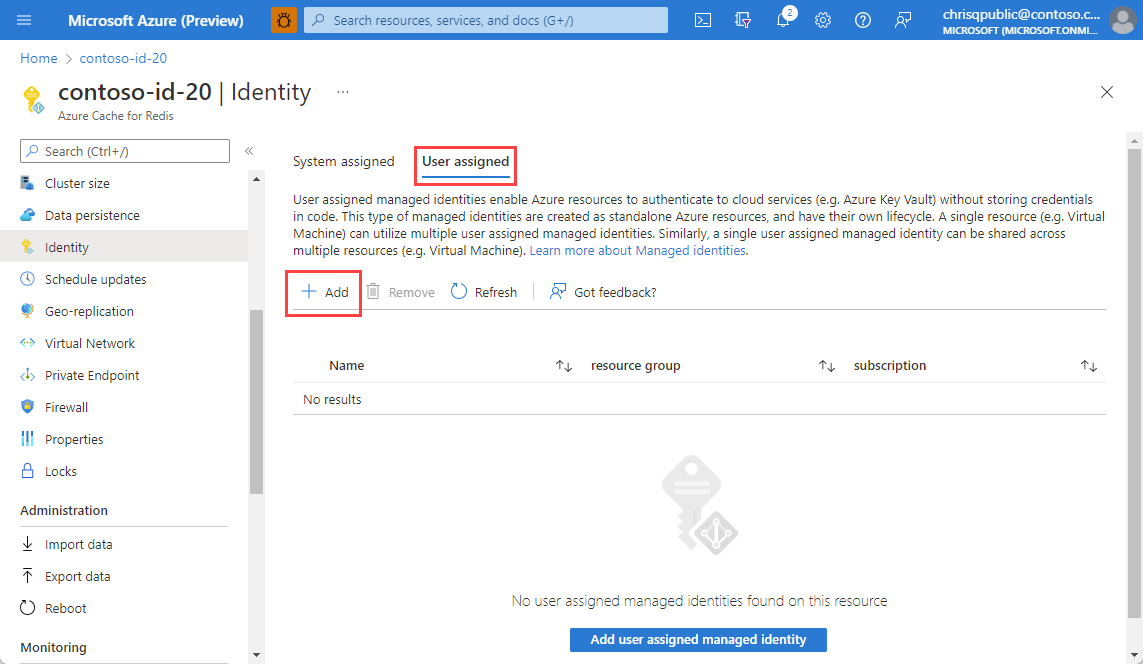

Untuk mengaktifkan identitas yang ditetapkan pengguna, pilih tab Ditetapkan pengguna dan pilih Tambahkan.

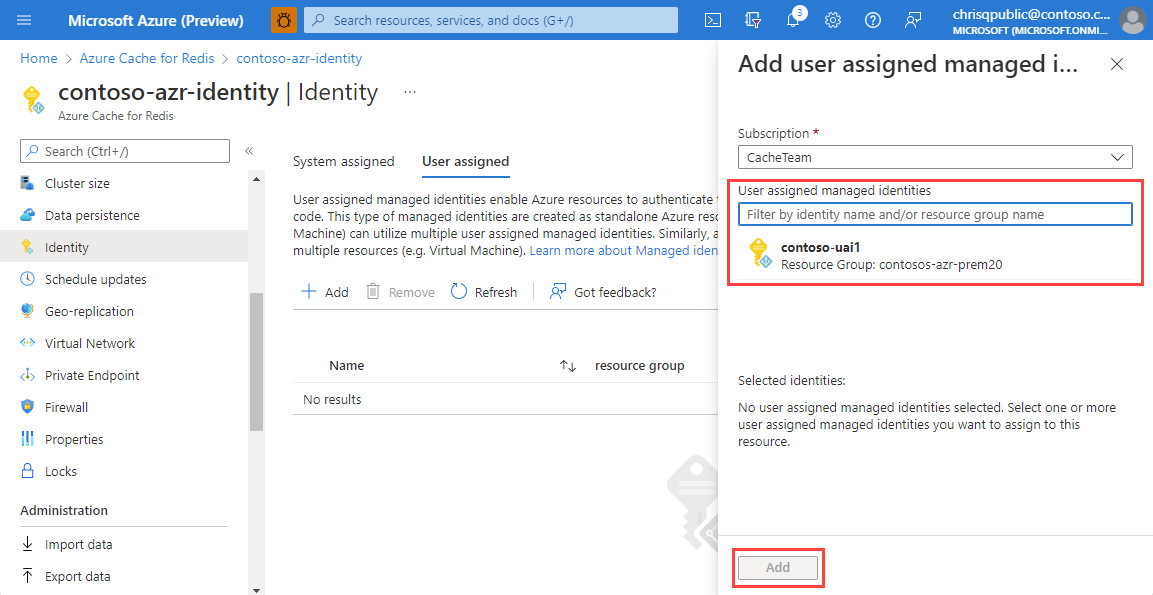

Bilah samping muncul untuk memungkinkan Anda memilih identitas yang ditetapkan pengguna yang tersedia untuk langganan Anda. Pilih identitas dan pilih Tambahkan. Untuk informasi selengkapnya tentang identitas terkelola yang ditetapkan pengguna, lihat mengelola identitas yang ditetapkan pengguna.

Catatan

Anda harus membuat identitas yang ditetapkan pengguna sebelum langkah ini.

Anda melihat adanya identitas yang ditentukan pengguna di panel Ditetapkan pengguna.

Aktifkan identitas terkelola menggunakan Azure CLI

Gunakan Azure CLI untuk membuat cache baru dengan identitas terkelola atau memperbarui cache yang ada untuk menggunakan identitas terkelola. Untuk informasi selengkapnya, lihat buat az redis atau identitas az redis.

Misalnya, untuk memperbarui cache agar menggunakan identitas yang dikelola sistem, gunakan perintah CLI berikut:

az redis identity assign \--mi-system-assigned \--name MyCacheName \--resource-group MyResource Group

Aktifkan identitas terkelola menggunakan Azure PowerShell

Gunakan Azure PowerShell untuk membuat cache baru dengan identitas terkelola atau memperbarui cache yang ada untuk menggunakan identitas terkelola. Untuk informasi selengkapnya, lihat New-AzRedisCache atau Set-AzRedisCache.

Misalnya, untuk memperbarui cache agar menggunakan identitas yang dikelola sistem, gunakan perintah PowerShell berikut:

Set-AzRedisCache -ResourceGroupName \"MyGroup\" -Name \"MyCache\" -IdentityType "SystemAssigned"

Konfigurasikan akun penyimpanan untuk menggunakan identitas terkelola

Penting

Identitas terkelola harus dikonfigurasi di akun penyimpanan sebelum Azure Cache for Redis dapat mengakses akun untuk fungsionalitas persistensi atau impor/ekspor. Jika langkah ini tidak dilakukan dengan benar, Anda akan melihat kesalahan atau tidak ada data yang ditulis.

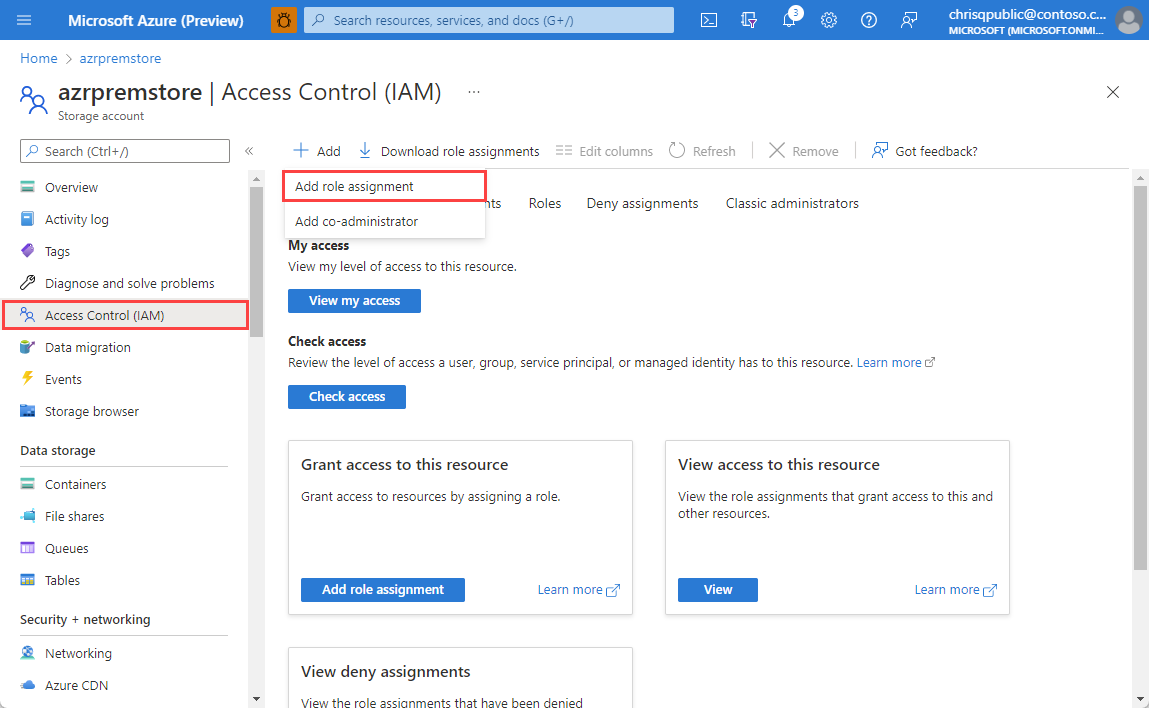

Buat akun penyimpanan baru atau buka akun penyimpanan yang ada yang ingin Anda hubungkan ke instans cache Anda.

Buka Access control (IAM) dari menu Resource. Kemudian, pilih Tambahkan, dan Tambahkan penetapan peran.

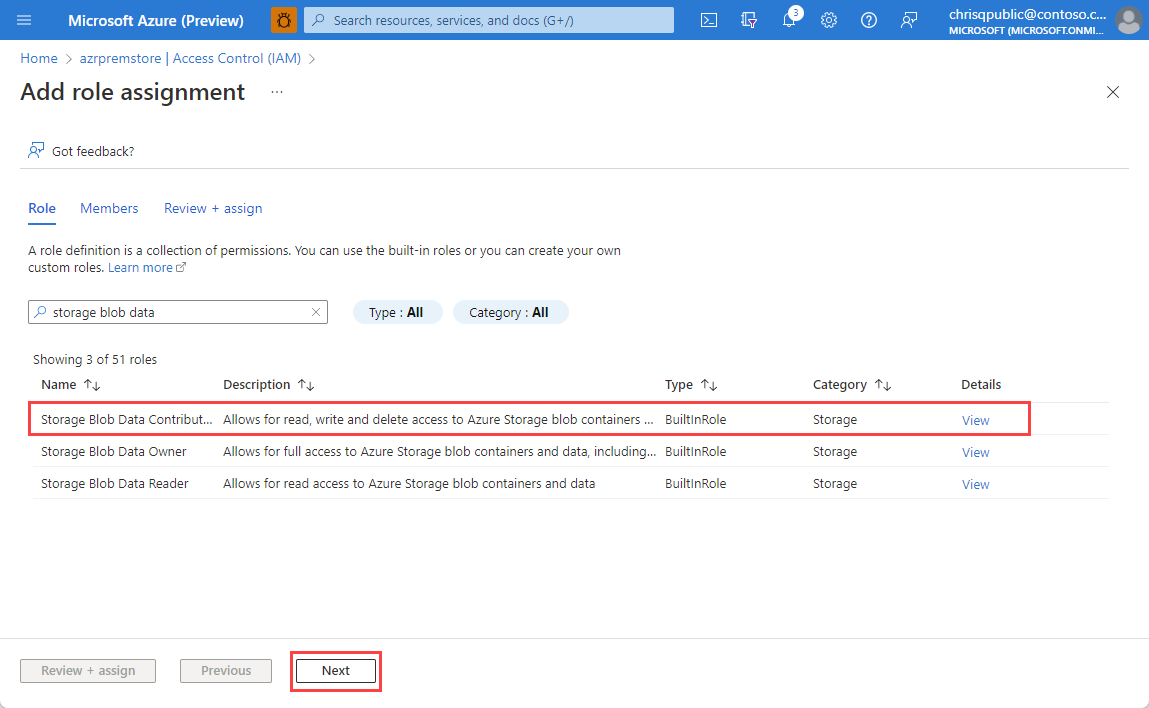

Telusuri Storage Blob Data Contributor di panel Peran. Pilih dan Berikutnya.

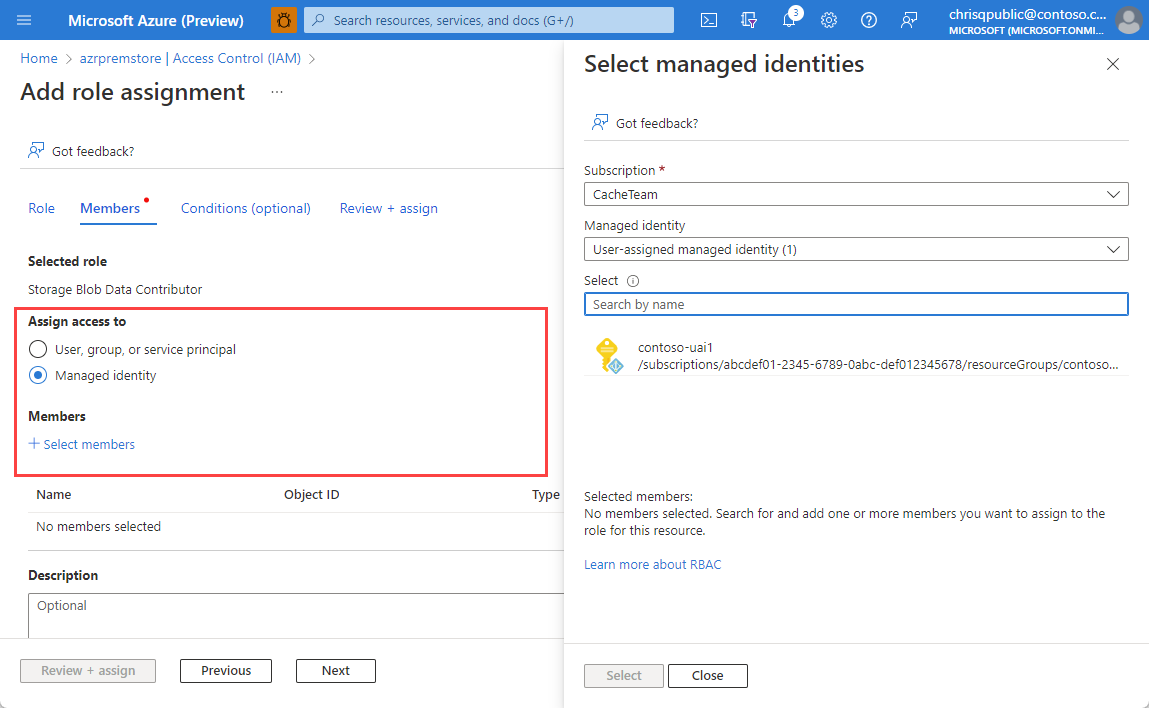

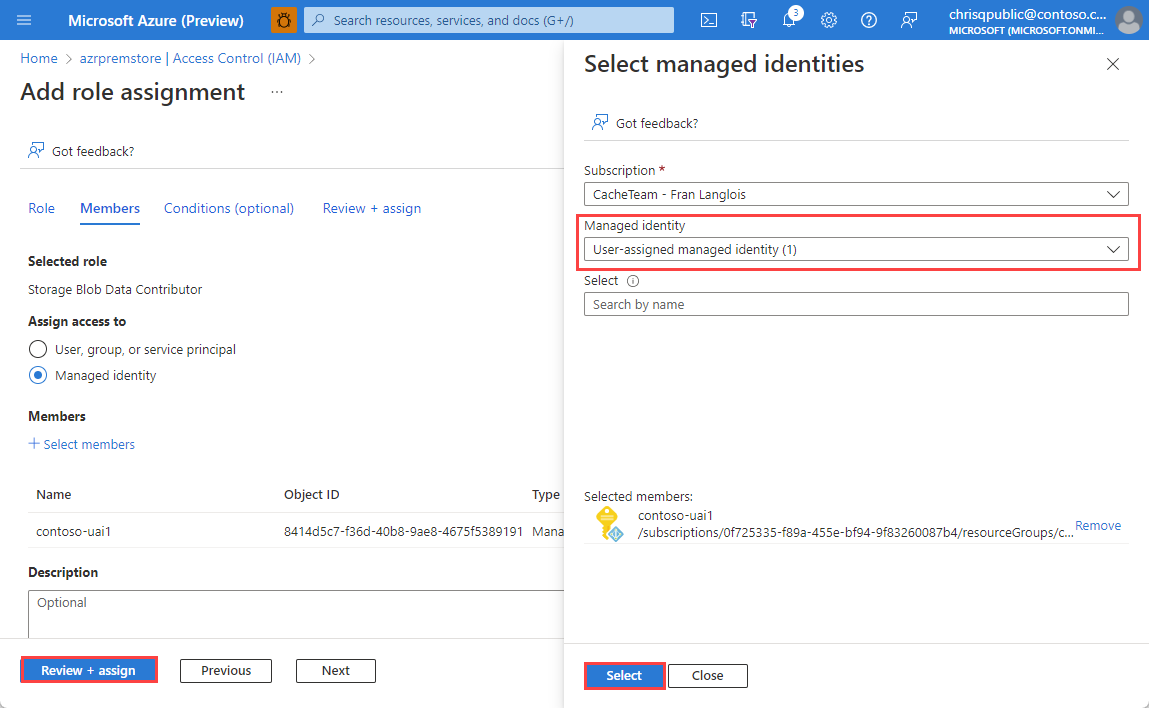

Pilih tab Anggota. Di bawah Tetapkan akses ke pilih Identitas Terkelola, dan pilih di Pilih anggota. Bilah samping muncul di samping panel kerja.

Gunakan tarik-turun di bawah Identitas Terkelola untuk memilih Identitas terkelola yang ditetapkan pengguna atau Identitas terkelola yang ditetapkan sistem. Jika Anda memiliki banyak identitas terkelola, Anda dapat mencari berdasarkan nama. Pilih identitas terkelola yang Anda inginkan, lalu Pilih. Kemudian, Tinjau + tetapkan untuk mengonfirmasi.

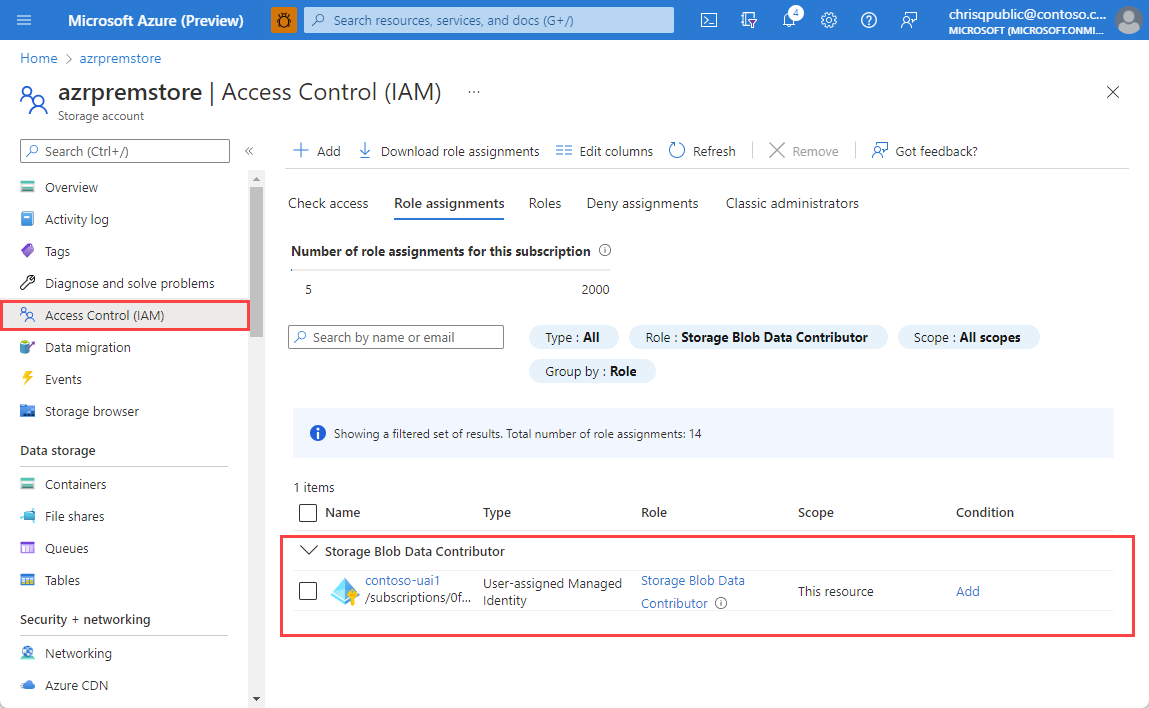

Anda dapat mengonfirmasi apakah identitas telah berhasil ditetapkan dengan memeriksa penetapan peran akun penyimpanan Anda di bawah Storage Blob Data Contributor.

Catatan

Agar ekspor berfungsi dengan akun penyimpanan dengan pengecualian firewall, Anda harus:

- menambahkan instans Azure Cache for Redis sebagai kontributor data blob penyimpanan melalui identitas yang ditetapkan sistem, dan

- centang Izinkan layanan Azure pada daftar layanan tepercaya untuk mengakses akun penyimpanan ini.

Jika Anda tidak menggunakan identitas terkelola dan sebagai gantinya mengotorisasi akun penyimpanan dengan kunci, maka memiliki pengecualian firewall pada akun penyimpanan akan merusak proses persistensi dan proses impor-ekspor.

Gunakan identitas terkelola untuk mengakses akun penyimpanan

Gunakan identitas terkelola dengan persistensi data

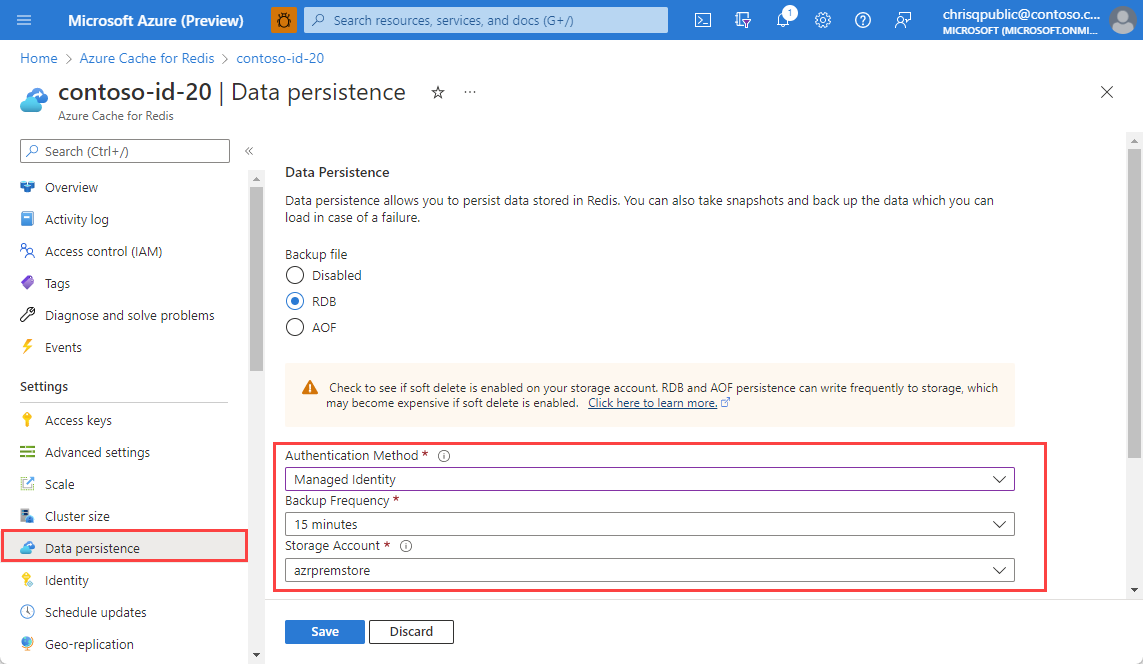

Buka instans Azure Cache for Redis yang telah ditetapkan peran Storage Blob Data Contributor dan buka Persistensi data pada menu Resource.

Ubah Metode Autentikasi menjadi Identitas Terkelola dan pilih akun penyimpanan yang Anda konfigurasi sebelumnya di artikel. pilih Simpan.

Penting

Identitas default ke identitas yang ditetapkan sistem jika diaktifkan. Jika tidak, identitas yang ditetapkan pengguna yang terdaftar pertama akan digunakan.

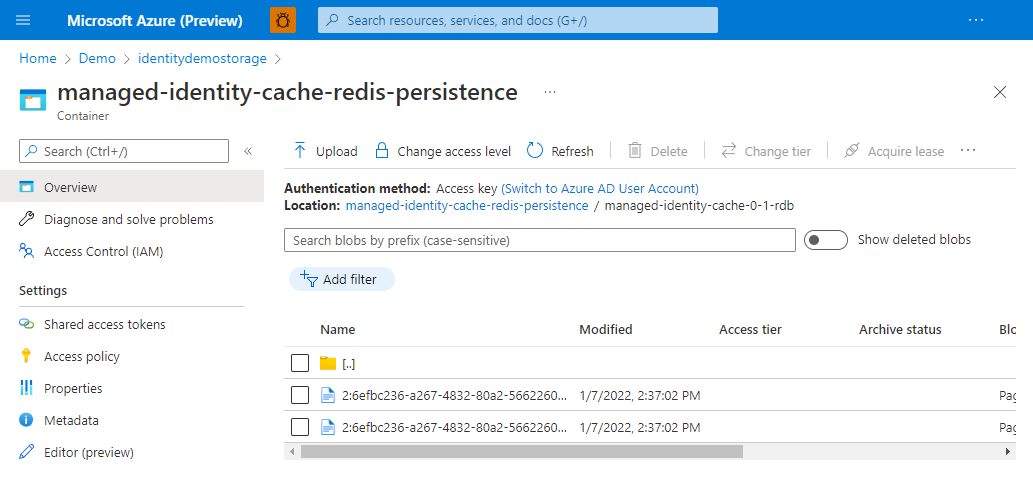

Cadangan persistensi data sekarang dapat disimpan ke akun penyimpanan menggunakan autentikasi identitas terkelola.

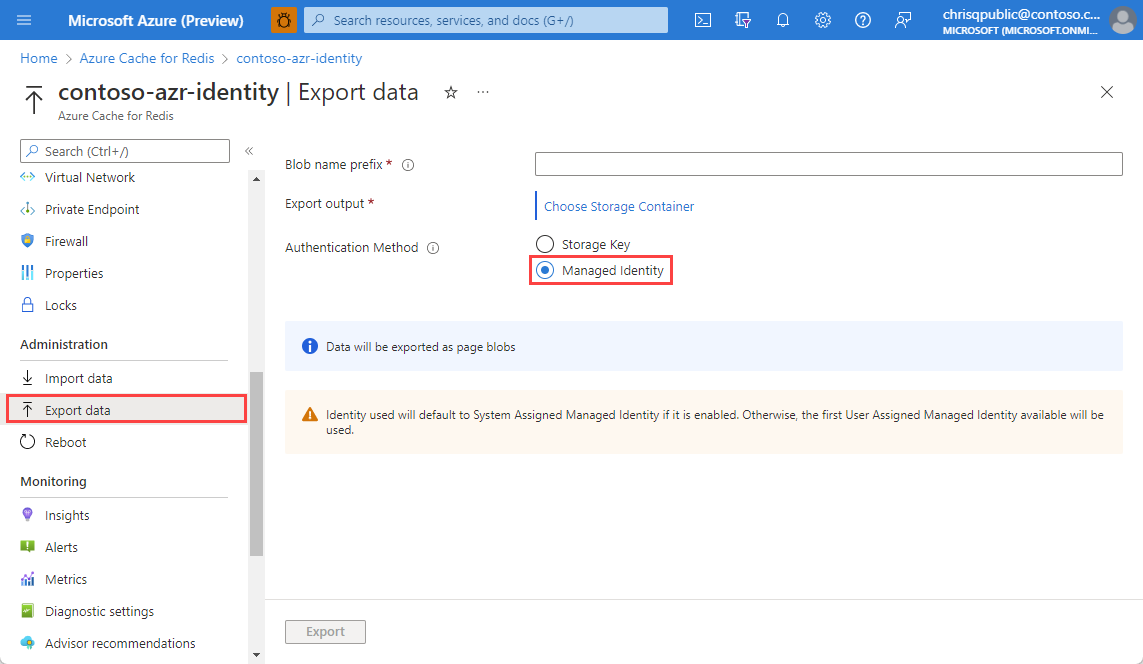

Gunakan identitas terkelola untuk mengimpor dan mengekspor data cache

Buka instans Azure Cache for Redis Anda yang telah diberi peran Storage Blob Data Contributor dan buka tab Impor atau Ekspor di bawah Administrasi.

Jika mengimpor data, pilih lokasi penyimpanan blob yang menyimpan file RDB pilihan Anda. Jika mengekspor data, ketik awalan nama blob dan kontainer penyimpanan yang Anda inginkan. Dalam kedua situasi tersebut, Anda harus menggunakan akun penyimpanan yang telah Anda konfigurasikan untuk akses identitas terkelola.

Di bagian Metode Autentikasi, pilih Identitas Terkelola, kemudian pilih Impor atau Ekspor.

Catatan

Diperlukan beberapa menit untuk mengimpor atau mengekspor data.

Penting

Jika Anda melihat kegagalan ekspor atau impor, periksa kembali apakah akun penyimpanan Anda telah dikonfigurasi dengan identitas yang ditetapkan sistem atau yang ditetapkan pengguna cache Anda. Identitas yang digunakan akan default ke identitas yang ditetapkan sistem jika diaktifkan. Jika tidak, identitas yang ditetapkan pengguna yang terdaftar pertama akan digunakan.

Konten terkait

- Pelajari lebih lanjut tentang fitur Azure Cache for Redis

- Apa yang dikelola mengidentifikasi