Kontrol akses berbasis peran Azure

Hak akses dan hak istimewa berbasis grup adalah praktik yang baik. Berurusan dengan grup daripada pengguna individu menyederhanakan pemeliharaan kebijakan akses, menyediakan manajemen akses yang konsisten di seluruh tim, dan mengurangi kesalahan konfigurasi. Menetapkan pengguna dan menghapus pengguna dari grup yang sesuai akan membantu menjaga hak istimewa pengguna tertentu saat ini. Kontrol akses berbasis peran Azure (Azure role-based access control (Azure RBAC))menawarkan manajemen akses terperinci untuk sumber daya yang diatur di sekitar peran pengguna.

Untuk gambaran umum praktik Azure RBAC yang direkomendasikan sebagai bagian dari strategi identitas dan keamanan, lihat Praktik terbaik manajemen identitas dan keamanan kontrol akses Azure.

Gambaran umum kontrol akses berbasis peran Azure

Dengan menggunakan kontrol akses berbasis peran Azure, Anda dapat memisahkan tugas dalam tim Anda dan hanya memberikan akses yang cukup untuk pengguna, grup, perwakilan layanan, atau identitas terkelola Microsoft Entra tertentu untuk melakukan pekerjaan mereka. Alih-alih memberikan akses tak terbatas kepada semua orang ke langganan atau sumber daya Azure Anda, Anda dapat membatasi izin untuk setiap set sumber daya.

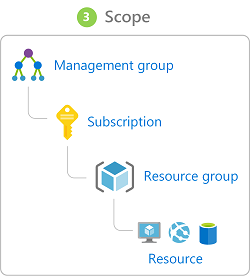

Definisi peran Azure mencantumkan operasi yang diizinkan atau tidak diizinkan untuk pengguna atau grup yang ditetapkan untuk peran tersebut. Cakupan peran menentukan sumber daya mana yang diterapkan izin yang ditentukan ini. Cakupan dapat ditentukan pada beberapa tingkat: grup manajemen, langganan, grup sumber daya, atau sumber daya. Cakupan terstruktur dalam hubungan induk/turunan.

Untuk instruksi mendetail dalam menetapkan pengguna dan grup ke peran tertentu dan menetapkan peran ke cakupan, lihat Menambahkan atau menghapus penetapan peran Azure menggunakan portal Azure.

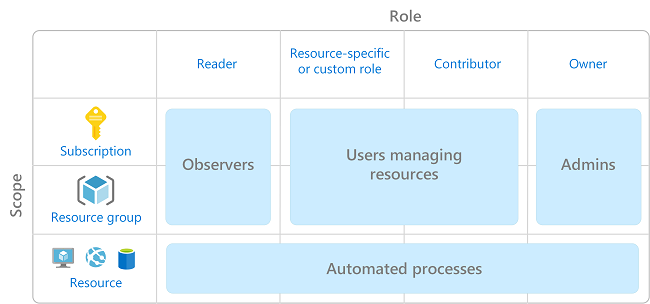

Saat merencanakan strategi kontrol akses Anda, gunakan model akses dengan hak istimewa paling rendah yang hanya memberi pengguna izin yang diperlukan untuk melakukan pekerjaan mereka. Diagram berikut menunjukkan pola yang disarankan untuk menggunakan Azure RBAC melalui pendekatan ini.

Catatan

Makin spesifik atau mendetail izin yang Anda tentukan, makin besar kemungkinan kontrol akses Anda akan menjadi rumit dan sulit untuk dikelola. Hal ini terutama berlaku karena berkembangnya ukuran kawasan cloud Anda. Hindari izin khusus sumber daya. Sebagai gantinya, gunakan grup manajemen untuk kontrol akses seluruh perusahaan dan grup sumber daya untuk kontrol akses dalam langganan. Hindari juga izin khusus pengguna. Sebagai gantinya, tetapkan akses ke grup di ID Microsoft Entra.

Menggunakan peran bawaan Azure

Azure menyediakan banyak definisi peran bawaan, dengan tiga peran inti untuk menyediakan akses:

- Peran pemilik dapat mengelola semuanya, termasuk akses ke sumber daya.

- Peran kontributor dapat mengelola semuanya, kecuali akses ke sumber daya.

- Peran pembaca dapat menampilkan semuanya tetapi tidak membuat perubahan apa pun.

Mulai dari tingkat akses inti ini, peran bawaan tambahan memberikan kontrol yang lebih mendetail untuk mengakses tipe sumber daya tertentu atau fitur Azure. Misalnya, Anda dapat mengelola akses ke mesin virtual dengan menggunakan peran bawaan berikut:

- Peran Login Administrator Mesin Virtual dapat menampilkan mesin virtual di portal dan masuk sebagai

administrator. - Peran Kontributor Mesin Virtual dapat mengelola mesin virtual, tetapi tidak dapat mengaksesnya atau jaringan virtual atau akun penyimpanan tempat mereka terhubung.

- Peran Login Pengguna Mesin Virtual dapat menampilkan mesin virtual di portal dan masuk sebagai pengguna biasa.

Untuk contoh lain penggunaan peran bawaan dalam mengelola akses ke fitur tertentu, lihat diskusi tentang mengontrol akses ke fitur pelacakan biaya di Melacak biaya di seluruh unit bisnis, lingkungan, atau proyek.

Untuk daftar lengkap peran bawaan yang tersedia, lihat Peran bawaan Azure.

Gunakan peran kustom

Meskipun peran bawaan Azure mendukung berbagai skenario kontrol akses, peran tersebut mungkin tidak memenuhi semua kebutuhan organisasi atau tim Anda. Misalnya, jika Anda memiliki satu grup pengguna yang bertanggung jawab untuk mengelola mesin virtual dan sumber daya Azure SQL Database, Anda mungkin ingin membuat peran kustom untuk mengoptimalkan pengelolaan kontrol akses yang diperlukan.

Dokumentasi Azure RBAC berisi instruksi tentang pembuatan peran kustom, beserta dengan detail tentang cara kerja definisi peran.

Pemisahan tanggung jawab dan peran untuk organisasi besar

Azure RBAC memungkinkan organisasi untuk menetapkan tim yang berbeda ke berbagai tugas manajemen dalam kawasan cloud besar. Hal ini dapat memungkinkan tim TI pusat untuk mengontrol akses inti dan fitur keamanan, serta memberi pengembang perangkat lunak dan tim lain kontrol dalam jumlah besar atas beban kerja atau grup sumber daya tertentu.

Sebagian besar lingkungan cloud juga dapat memperoleh manfaat dari strategi kontrol akses yang menggunakan banyak peran dan menekankan pemisahan tanggung jawab antara peran-peran ini. Pendekatan ini mewajibkan bahwa setiap perubahan signifikan pada sumber daya atau infrastruktur melibatkan banyak peran untuk dapat diselesaikan, memastikan bahwa lebih dari satu orang harus meninjau dan menyetujui perubahan. Pemisahan tanggung jawab ini membatasi kemampuan dari satu orang untuk mengakses data sensitif atau memaparkan kerentanan tanpa sepengetahuan anggota tim lain.

Tabel berikut menggambarkan pola umum untuk membagi tanggung jawab TI menjadi peran kustom yang terpisah:

| Grupkan | Nama peran umum | Tanggung jawab |

|---|---|---|

| Operasi keamanan | SecOps | Memberikan pengawasan keamanan umum. Menetapkan dan menegakkan kebijakan keamanan seperti enkripsi saat sedang tidak digunakan. Mengelola kunci enkripsi. Mengelola aturan firewall. |

| Operasi jaringan | NetOps | Mengelola konfigurasi dan operasi jaringan dalam jaringan virtual, seperti rute dan peering. |

| Operasi sistem | SysOps | Menentukan opsi infrastruktur komputasi dan penyimpanan, serta memelihara sumber daya yang telah disebarkan. |

| Pengembangan, pengujian, dan operasi | DevOps | Membangun dan menyebarkan fitur serta aplikasi beban kerja. Mengoperasikan fitur dan aplikasi guna memenuhi perjanjian tingkat layanan dan standar kualitas lainnya. |

Perincian tindakan dan izin dalam peran standar ini biasanya sama di seluruh aplikasi, langganan, atau seluruh kawasan cloud Anda, meskipun peran ini dilakukan oleh orang yang berbeda di tingkat yang berbeda. Dengan demikian, Anda dapat membuat satu set definisi peran Azure yang umum untuk diterapkan di berbagai cakupan dalam lingkungan Anda. Pengguna dan grup kemudian dapat diberi peran umum, tetapi hanya untuk cakupan sumber daya, grup sumber daya, langganan, atau grup manajemen yang menjadi tanggung jawab mereka untuk dikelola.

Misalnya, dalam topologi hub dan jaringan juru bicara dengan beberapa langganan, Anda mungkin memiliki satu set definisi peran umum untuk hub dan semua juru bicara beban kerja. Peran NetOps langganan hub dapat diberikan kepada anggota tim TI pusat organisasi, yang bertanggung jawab untuk memelihara jaringan untuk layanan bersama yang digunakan oleh semua beban kerja. Peran NetOps langganan beban kerja juru bicara kemudian dapat ditugaskan ke anggota tim beban kerja tertentu, yang memungkinkan mereka untuk mengonfigurasi jaringan dalam langganan tersebut untuk mendukung kebutuhan beban kerja mereka. Definisi peran yang sama digunakan untuk keduanya, tetapi penetapan berbasis cakupan memastikan bahwa pengguna hanya memiliki akses yang mereka butuhkan untuk melakukan pekerjaan mereka.